Kategorie

Hintergründe zur Bedrohungserkennung

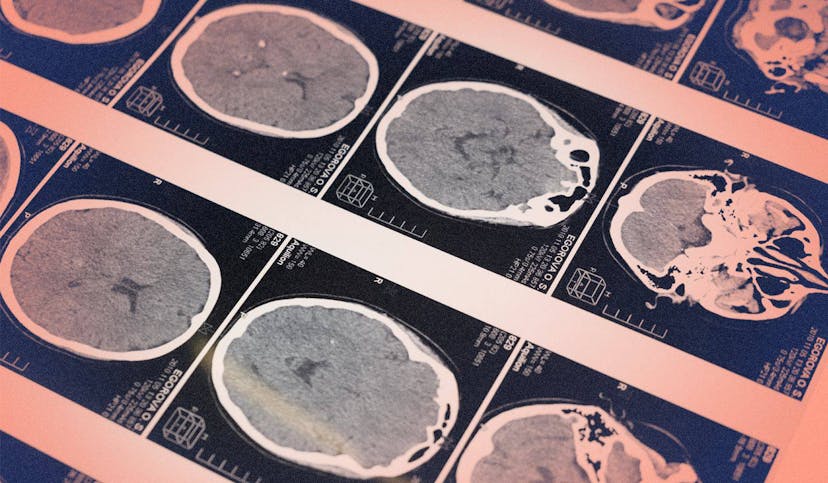

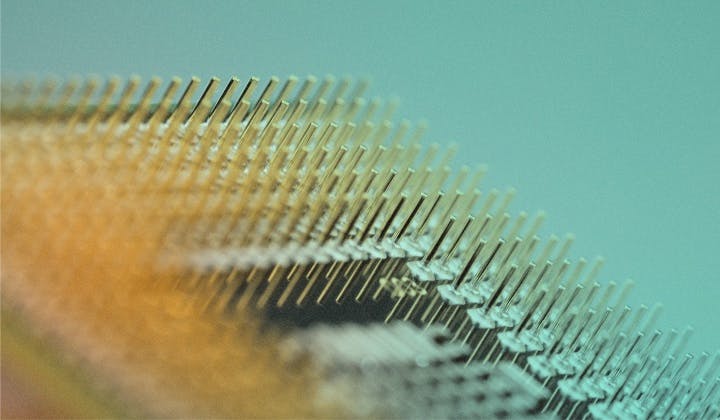

In diesem Artikel untersuchen wir, was Hotkey-basierte Keylogger sind und wie man sie erkennen kann. Insbesondere erklären wir, wie diese Keylogger Tastatureingaben abfangen, und präsentieren dann eine Erkennungstechnik, die eine undokumentierte Hotkey-Tabelle im Kernel-Space nutzt.

未公開のカーネルデータ構造を使ったホットキー型キーロガーの検知

本記事では、ホットキー型キーロガーとは何かについてと、その検知方法について紹介します。具体的には、ホットキー型キーロガーがどのようにしてキー入力を盗み取るのかを解説した後、カーネルレベルに存在する未公開(Undocumented)のホットキーテーブルを活用した検知手法について説明します。

Linux Detection Engineering – Eine Fortsetzung zu Persistenzmechanismen

This document continues the exploration of Linux detection engineering, emphasizing advancements in monitoring persistence mechanisms. By building on past practices and insights, it provides a roadmap for improving detection strategies in complex environments.

Elastic releases the Detection Engineering Behavior Maturity Model

Using this maturity model, security teams can make structured, measurable, and iteritive improvements to their detection engineering teams..

Linux Detection Engineering - Eine Fortsetzung von Persistenzmechanismen

In this final part of this Linux persistence series, we'll continue exploring persistence mechanisms on Linux systems, focusing on more advanced techniques and how to detect them.

Linux Detection Engineering - A primer on persistence mechanisms

In this second part of the Linux Detection Engineering series, we map multiple Linux persistence mechanisms to the MITRE ATT&CK framework, explain how they work, and how to detect them.

Now in beta: New Detection as Code capabilities

情報窃取から端末を守る

本記事ではElastic Securityにおいて、エンドポイント保護を担っているElastic Defendに今年(バージョン8.12より)新たに追加された、キーロガーおよびキーロギング検出機能について紹介します。

Schützen Sie Ihre Geräte vor Informationsdiebstahl

In diesem Artikel stellen wir die Keylogger- und Keylogging-Erkennungsfunktionen vor, die in diesem Jahr zu Elastic Defend hinzugefügt wurden (ab Version 8.12), das für den Endpunktschutz in Elastic Security verantwortlich ist.

Elastic erweitert die LLM-Sicherheit mit standardisierten Feldern und Integrationen

Entdecken Sie die neuesten Fortschritte von Elastic im Bereich LLM-Sicherheit mit Schwerpunkt auf standardisierten Feldintegrationen und verbesserten Erkennungsfunktionen. Erfahren Sie, wie Sie Ihre Systeme durch die Einführung dieser Standards schützen können.

Einbettung von Sicherheit in LLM-Workflows: Der proaktive Ansatz von Elastic

Erfahren Sie, wie Elastic die Sicherheit direkt in große Sprachmodelle (LLMs) einbettet. Entdecken Sie unsere Strategien zur Erkennung und Entschärfung einiger der wichtigsten OWASP-Schwachstellen in LLM-Anwendungen und sorgen Sie so für sicherere KI-gesteuerte Anwendungen.

Linux detection engineering with Auditd

In this article, learn more about using Auditd and Auditd Manager for detection engineering.

Beschleunigung der Elastic-Erkennungsmethoden mit LLMs

Erfahren Sie mehr darüber, wie Elastic Security Labs sich darauf konzentriert hat, unsere Erkennungs-Engineering-Workflows durch die Nutzung generativer KI-Funktionen zu beschleunigen.

Verwenden von LLMs und ESRE zum Suchen ähnlicher Benutzersitzungen

In unserem letzten Artikel haben wir uns mit der Verwendung des GPT-4 Large Language Model (LLM) beschäftigt, um Linux-Benutzersitzungen zu verdichten. Im Rahmen desselben Experiments haben wir einige Zeit darauf verwendet, Sitzungen zu untersuchen, die Ähnlichkeiten aufweisen. Diese ähnlichen Sitzungen können den Analysten anschließend dabei helfen, verdächtige Aktivitäten zu identifizieren.

Vorhang lüften mit Aufrufstapeln

In diesem Artikel zeigen wir Ihnen, wie wir Regeln und Ereignisse kontextualisieren und wie Sie Aufruflisten nutzen können, um alle Warnungen, die in Ihrer Umgebung auftreten, besser zu verstehen.

Verwenden von LLMs zum Zusammenfassen von Benutzersitzungen

In dieser Veröffentlichung werden wir über die gewonnenen Erkenntnisse und die wichtigsten Erkenntnisse aus unseren Experimenten mit GPT-4 sprechen, um die Benutzersitzungen zusammenzufassen.

Ins Detail: Wie wir Detonate betreiben

Erkunden Sie die technische Implementierung des Detonate-Systems, einschließlich der Erstellung von Sandkästen, der unterstützenden Technologie, der Telemetrieerfassung und wie man Dinge in die Luft jagt.

Erkennen Sie DGA-Aktivitäten (Domain Generation Algorithm) mit der neuen Kibana-Integration

Wir haben der Integrations-App in Kibana ein DGA-Erkennungspaket hinzugefügt. Mit einem einzigen Klick können Sie das DGA-Modell und die zugehörigen Ressourcen installieren und verwenden, einschließlich Erfassungspipelinekonfigurationen, Anomalieerkennungsaufträgen und Erkennungsregeln.

Exploring Windows UAC Bypasses: Techniques and Detection Strategies

In this research article, we will take a look at a collection of UAC bypasses, investigate some of the key primitives they depend on, and explore detection opportunities.

Klick, Klick... Bumm! Automatisiertes Testen von Schutzmaßnahmen mit Detonate

Um diesen Prozess zu automatisieren und unsere Schutzmaßnahmen im großen Maßstab zu testen, haben wir Detonate entwickelt, ein System, mit dem Sicherheitsforscher die Wirksamkeit unserer Elastic Security-Lösung automatisiert messen.

Die Zukunft der Sicherheit mit ChatGPT

Kürzlich kündigte OpenAI APIs für Ingenieure an, um ChatGPT- und Whisper-Modelle in ihre Apps und Produkte zu integrieren. Eine Zeit lang konnten Ingenieure die REST-API-Aufrufe für ältere Modelle verwenden und ansonsten die ChatGPT-Schnittstelle über ihre Website verwenden.

Jagd nach verdächtigen Windows-Bibliotheken zur Umgehung von Ausführungs- und Verteidigungsmaßnahmen

Erfahren Sie mehr über das Erkennen von Bedrohungen durch das Durchsuchen von DLL-Ladeereignissen, eine Möglichkeit, das Vorhandensein von bekannter und unbekannter Schadsoftware in lauten Prozessereignisdaten aufzudecken.

Automating the Security Protections rapid response to malware

See how we’ve been improving the processes that allow us to make updates quickly in response to new information and propagate those protections to our users, with the help of machine learning models.

Detect Credential Access with Elastic Security

Elastic Endpoint Security provides events that enable defenders with visibility on techniques and procedures which are commonly leveraged to access sensitive files and registry objects.

Detecting Living-off-the-land attacks with new Elastic Integration

We added a Living off the land (LotL) detection package to the Integrations app in Kibana. In a single click, you can install and start using the ProblemChild model and associated assets including anomaly detection configurations and detection rules.

Hunting for Lateral Movement using Event Query Language

Elastic Event Query Language (EQL) correlation capabilities enable practitioners to capture complex behavior for adversary Lateral Movement techniques. Learn how to detect a variety of such techniques in this blog post.

Identifying beaconing malware using Elastic

In this blog, we walk users through identifying beaconing malware in their environment using our beaconing identification framework.

Ingesting threat data with the Threat Intel Filebeat module

Tutorial that walks through setting up Filebeat to push threat intelligence feeds into your Elastic Stack.

Stopping Vulnerable Driver Attacks

This post includes a primer on kernel mode attacks, along with Elastic’s recommendations for securing users from kernel attacks leveraging vulnerable drivers.

The Elastic Container Project for Security Research

The Elastic Container Project provides a single shell script that will allow you to stand up and manage an entire Elastic Stack using Docker. This open source project enables rapid deployment for testing use cases.