Catégorie

Science de la détection

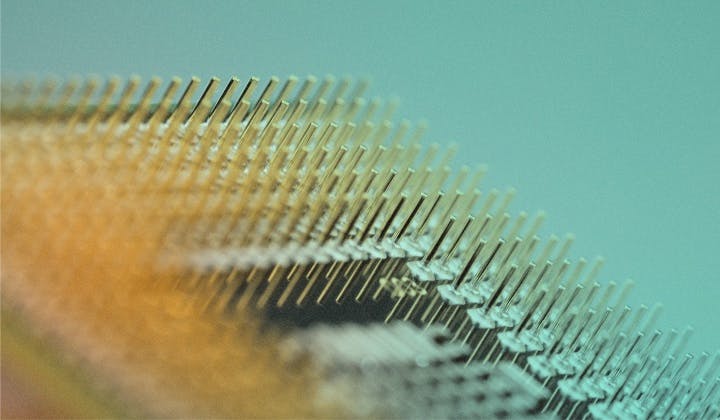

Dans cet article, nous examinons ce que sont les keyloggers basés sur des raccourcis clavier et comment les identifier. Plus précisément, nous expliquons comment ces keyloggers interceptent les frappes, puis nous présentons une technique de détection qui exploite une table de raccourcis clavier non documentée dans l'espace du noyau.

未公開のカーネルデータ構造を使ったホットキー型キーロガーの検知

本記事では、ホットキー型キーロガーとは何かについてと、その検知方法について紹介します。具体的には、ホットキー型キーロガーがどのようにしてキー入力を盗み取るのかを解説した後、カーネルレベルに存在する未公開(Undocumented)のホットキーテーブルを活用した検知手法について説明します。

Ingénierie de détection Linux - Une continuation sur les mécanismes de persistance

This document continues the exploration of Linux detection engineering, emphasizing advancements in monitoring persistence mechanisms. By building on past practices and insights, it provides a roadmap for improving detection strategies in complex environments.

Elastic releases the Detection Engineering Behavior Maturity Model

Using this maturity model, security teams can make structured, measurable, and iteritive improvements to their detection engineering teams..

Ingénierie de détection Linux - Une suite sur les mécanismes de persistance

In this final part of this Linux persistence series, we'll continue exploring persistence mechanisms on Linux systems, focusing on more advanced techniques and how to detect them.

Linux Detection Engineering - A primer on persistence mechanisms

In this second part of the Linux Detection Engineering series, we map multiple Linux persistence mechanisms to the MITRE ATT&CK framework, explain how they work, and how to detect them.

Now in beta: New Detection as Code capabilities

情報窃取から端末を守る

本記事ではElastic Securityにおいて、エンドポイント保護を担っているElastic Defendに今年(バージョン8.12より)新たに追加された、キーロガーおよびキーロギング検出機能について紹介します。

Protéger vos appareils contre le vol d'informations

Dans cet article, nous vous présentons les fonctionnalités de détection des enregistreurs de frappe et des enregistreurs de frappe ajoutées cette année à Elastic Defend (à partir de la version 8.12), qui est responsable de la protection des points d'extrémité dans Elastic Security.

Elastic améliore la sécurité du LLM avec des champs et des intégrations standardisés

Découvrez les dernières avancées d'Elastic en matière de sécurité LLM, en vous concentrant sur les intégrations de champs standardisés et les capacités de détection améliorées. Découvrez comment l'adoption de ces normes peut protéger vos systèmes.

Intégrer la sécurité aux workflow LLM : l'approche proactive d'Elastic

Découvrez comment Elastic a intégré la sécurité directement dans les Large Language Models (LLM). Découvrez nos stratégies de détection et d'atténuation de plusieurs des principales vulnérabilités OWASP dans les applications LLM, afin de garantir des applications pilotées par l'IA plus sûres et plus sécurisées.

Linux detection engineering with Auditd

In this article, learn more about using Auditd and Auditd Manager for detection engineering.

Accélérer la détection élastique des échanges avec les LLM

Découvrez comment Elastic Security Labs s’est concentré sur l’accélération de ses workflows d’ingénierie de détection en exploitant des capacités d’IA plus génératives.

Utiliser les LLM et ESRE pour trouver des sessions utilisateur similaires

Dans notre article précédent, nous avons exploré l’utilisation du modèle de langage étendu (LLM) GPT-4 pour condenser les sessions utilisateur Linux. Dans le cadre de la même expérience, nous avons consacré du temps à l'examen des sessions présentant des similitudes. Ces sessions similaires peuvent ensuite aider les analystes à identifier des activités suspectes connexes.

Lever le rideau sur les piles d'appels

Dans cet article, nous vous montrerons comment nous contextualisons les règles et les événements, et comment vous pouvez exploiter les piles d'appels pour mieux comprendre les alertes que vous rencontrez dans votre environnement.

Utilisation de LLM pour résumer les sessions des utilisateurs

Dans cette publication, nous parlerons des leçons apprises et des principaux enseignements tirés de nos expériences d'utilisation de GPT-4 pour résumer les sessions des utilisateurs.

Les mains dans le cambouis : comment nous exécutons Detonate

Explorez la mise en œuvre technique du système Detonate, y compris la création d'un sandbox, la technologie associée, la collecte de données télémétriques et la manière de faire exploser des objets.

Détectez l'activité de l'algorithme de génération de domaine (DGA) grâce à la nouvelle intégration de Kibana

Nous avons ajouté un paquet de détection DGA à l'application Integrations dans Kibana. En un seul clic, vous pouvez installer et commencer à utiliser le modèle DGA et les ressources associées, y compris les configurations du pipeline d'ingestion, les tâches de détection d'anomalies et les règles de détection.

Exploring Windows UAC Bypasses: Techniques and Detection Strategies

In this research article, we will take a look at a collection of UAC bypasses, investigate some of the key primitives they depend on, and explore detection opportunities.

Cliquez, cliquez... Boom ! Automatisation des tests de protection avec Detonate

Pour automatiser ce processus et tester nos protections à grande échelle, nous avons créé Detonate, un système utilisé par les ingénieurs en recherche de sécurité pour mesurer l'efficacité de notre solution Elastic Security de manière automatisée.

Exploration de l'avenir de la sécurité avec ChatGPT

Récemment, OpenAI a annoncé des API permettant aux ingénieurs d'intégrer les modèles ChatGPT et Whisper dans leurs applications et produits. Pendant un certain temps, les ingénieurs pouvaient utiliser les appels de l'API REST pour les modèles plus anciens et utiliser l'interface ChatGPT par le biais de leur site web.

Chasse aux bibliothèques Windows suspectes pour l'exécution et l'évasion de défense

Apprenez-en plus sur la découverte de menaces par la recherche d'événements de chargement de DLL, un moyen de révéler la présence de logiciels malveillants connus et inconnus dans des données d'événements de processus bruyants.

Automating the Security Protections rapid response to malware

See how we’ve been improving the processes that allow us to make updates quickly in response to new information and propagate those protections to our users, with the help of machine learning models.

Detect Credential Access with Elastic Security

Elastic Endpoint Security provides events that enable defenders with visibility on techniques and procedures which are commonly leveraged to access sensitive files and registry objects.

Detecting Living-off-the-land attacks with new Elastic Integration

We added a Living off the land (LotL) detection package to the Integrations app in Kibana. In a single click, you can install and start using the ProblemChild model and associated assets including anomaly detection configurations and detection rules.

Hunting for Lateral Movement using Event Query Language

Elastic Event Query Language (EQL) correlation capabilities enable practitioners to capture complex behavior for adversary Lateral Movement techniques. Learn how to detect a variety of such techniques in this blog post.

Identifying beaconing malware using Elastic

In this blog, we walk users through identifying beaconing malware in their environment using our beaconing identification framework.

Ingesting threat data with the Threat Intel Filebeat module

Tutorial that walks through setting up Filebeat to push threat intelligence feeds into your Elastic Stack.

Stopping Vulnerable Driver Attacks

This post includes a primer on kernel mode attacks, along with Elastic’s recommendations for securing users from kernel attacks leveraging vulnerable drivers.

The Elastic Container Project for Security Research

The Elastic Container Project provides a single shell script that will allow you to stand up and manage an entire Elastic Stack using Docker. This open source project enables rapid deployment for testing use cases.