Thème

Recherche sur la sécurité

13 Mars 2025

AWS SNS Abuse: Data Exfiltration and Phishing

During a recent internal collaboration, we dug into publicly known SNS abuse attempts and our knowledge of the data source to develop detection capabilities.

Détection des keyloggers basés sur des raccourcis clavier à l'aide d'une structure de données du noyau non documentée

Dans cet article, nous examinons ce que sont les keyloggers basés sur des raccourcis clavier et comment les identifier. Plus précisément, nous expliquons comment ces keyloggers interceptent les frappes, puis nous présentons une technique de détection qui exploite une table de raccourcis clavier non documentée dans l'espace du noyau.

Linux Detection Engineering - The Grand Finale on Linux Persistence

By the end of this series, you'll have a robust knowledge of both common and rare Linux persistence techniques; and you'll understand how to effectively engineer detections for common and advanced adversary capabilities.

Emulating AWS S3 SSE-C Ransom for Threat Detection

In this article, we’ll explore how threat actors leverage Amazon S3’s Server-Side Encryption with Customer-Provided Keys (SSE-C) for ransom/extortion operations.

Ingénierie de détection Linux - Approche du sommet sur les mécanismes de persistance

Building on foundational concepts and techniques explored in the previous publications, this post discusses some creative and/or complex persistence mechanisms.

未公開のカーネルデータ構造を使ったホットキー型キーロガーの検知

本記事では、ホットキー型キーロガーとは何かについてと、その検知方法について紹介します。具体的には、ホットキー型キーロガーがどのようにしてキー入力を盗み取るのかを解説した後、カーネルレベルに存在する未公開(Undocumented)のホットキーテーブルを活用した検知手法について説明します。

Annonce du programme de récompense Elastic pour les protections des règles de comportement

Elastic lance une extension de son programme de récompenses de sécurité, invitant les chercheurs à tester ses règles SIEM et EDR pour des techniques d'évasion et de contournement, en commençant par les points de terminaison Windows. Cette initiative renforce la collaboration avec la communauté de la sécurité, garantissant que les défenses d’Elastic restent robustes face à l’évolution des menaces.

Detonating Beacons to Illuminate Detection Gaps

Learn how Elastic Security leveraged open-source BOFs to achieve detection engineering goals during our most recent ON week.

Exploring AWS STS AssumeRoot

Explorez AWS STS AssumeRoot, ses risques, ses stratégies de détection et des scénarios pratiques pour sécuriser contre l'escalade des privilèges et la compromission des comptes en utilisant les données SIEM et CloudTrail d'Elastic.

Streamlining Security: Integrating Amazon Bedrock with Elastic

This article will guide you through the process of setting up the Amazon Bedrock integration and enabling Elastic's prebuilt detection rules to streamline your security operations.

Débordement d'overflow : lorsque votre imprimante renverse plus que de l'encre

Elastic Security Labs présente des stratégies de détection et d'atténuation des vulnérabilités du système d'impression CUPS, qui permettent à des attaquants non authentifiés d'exploiter le système via IPP et mDNS, ce qui entraîne l'exécution de code à distance (RCE) sur les systèmes basés sur UNIX tels que Linux, macOS, BSD, ChromeOS et Solaris.

Tempête à venir : au cœur de l'écosystème IoT d'AJCloud

Les caméras Wi-Fi sont populaires en raison de leur prix abordable et de leur commodité, mais elles présentent souvent des vulnérabilités de sécurité qui peuvent être exploitées.

Code de conduite : les intrusions de la RPDC dans les réseaux sécurisés alimentées par Python

En étudiant l'utilisation stratégique de Python et l'ingénierie sociale soigneusement élaborée par la RPDC, cette publication met en lumière la manière dont les réseaux hautement sécurisés sont violés par des cyberattaques évolutives et efficaces.

Démantèlement du contrôle intelligent des applications

Cet article explorera Windows Smart App Control et SmartScreen en tant qu'étude de cas pour étudier les contournements des systèmes basés sur la réputation, puis présentera les détections permettant de remédier à ces faiblesses.

Introduction d'une nouvelle classe de vulnérabilité : La fausse immutabilité des fichiers

Cet article présente une catégorie de vulnérabilité Windows qui n'avait jamais été nommée auparavant. Il démontre les dangers de l'hypothèse et décrit certaines conséquences involontaires en matière de sécurité.

情報窃取から端末を守る

本記事ではElastic Securityにおいて、エンドポイント保護を担っているElastic Defendに今年(バージョン8.12より)新たに追加された、キーロガーおよびキーロギング検出機能について紹介します。

Protéger vos appareils contre le vol d'informations

Dans cet article, nous vous présentons les fonctionnalités de détection des enregistreurs de frappe et des enregistreurs de frappe ajoutées cette année à Elastic Defend (à partir de la version 8.12), qui est responsable de la protection des points d'extrémité dans Elastic Security.

500ms to midnight: XZ A.K.A. liblzma backdoor

Elastic Security Labs publie une analyse initiale de la porte dérobée XZ Utility, y compris les règles YARA, osquery et les recherches KQL pour identifier les compromissions potentielles.

Dévoiler les tendances du comportement des logiciels malveillants

Une analyse d'un ensemble de données diverses de logiciels malveillants pour Windows extraites de plus de 100 000 échantillons, révélant des informations sur les tactiques, techniques et procédures les plus répandues.

Surveillance des menaces Okta avec Elastic Security

Cet article guide les lecteurs dans la mise en place d'un laboratoire de détection des menaces Okta, en soulignant l'importance de sécuriser les plateformes SaaS comme Okta. Il détaille la création d'un environnement de laboratoire avec Elastic Stack, l'intégration de solutions SIEM et Okta.

Ransomware dans le pot de miel : comment capturer les clés avec des fichiers canaris collants

Cet article décrit le processus de capture des clés de chiffrement des ransomwares à l'aide de la protection Elastic Defend contre les ransomwares.

Guide de démarrage pour comprendre Okta

Cet article se penche sur l'architecture et les services d'Okta, posant ainsi des bases solides pour la recherche sur les menaces et l'ingénierie de détection. Une lecture essentielle pour ceux qui souhaitent maîtriser la chasse et la détection des menaces dans les environnements Okta.

Doubler la mise : détecter les menaces en mémoire avec les piles d'appels ETW du noyau

Avec Elastic Security 8.11, nous avons ajouté d'autres détections basées sur la pile d'appels télémétriques du noyau afin d'accroître l'efficacité contre les menaces en mémoire.

Google Cloud pour l'analyse des cyberdonnées

Cet article explique comment nous effectuons une analyse complète des données sur les cybermenaces à l'aide de Google Cloud, depuis l'extraction et le prétraitement des données jusqu'à l'analyse des tendances et la présentation. Il met l'accent sur la valeur de BigQuery, Python et Google Sheets - en montrant comment affiner et visualiser les données pour une analyse perspicace de la cybersécurité.

Signalisation de l'intérieur : comment l'eBPF interagit avec les signaux

Cet article explore la sémantique des signaux UNIX lorsqu'ils sont générés par un programme eBPF.

Rationalisation de la validation des requêtes et des règles ES|QL : Intégration avec GitHub CI

ES|QL est le nouveau langage de requête d'Elastic. Pour tirer pleinement parti de cette nouvelle fonctionnalité, Elastic Security Labs explique comment exécuter la validation des règles ES|QL pour le moteur de détection.

Révéler la porte dérobée BLOODALCHEMY

BLOODALCHEMY est une nouvelle porte dérobée activement développée qui exploite un binaire bénin comme véhicule d'injection et fait partie de l'ensemble d'intrusions REF5961.

Présentation du kit d'intrusion REF5961

La série d'intrusions REF5961 révèle trois nouvelles familles de logiciels malveillants ciblant les membres de l'ANASE. L'acteur de la menace qui exploite cet ensemble d'intrusions continue de développer et de perfectionner ses capacités.

Le plan de Microsoft pour tuer PPLFault : un secret de polichinelle

Dans cette publication de recherche, vous découvrirez les prochaines améliorations apportées au sous-système d'intégrité du code Windows, qui rendront plus difficile l'altération des processus anti-programmes malveillants et d'autres fonctions de sécurité importantes par les logiciels malveillants.

Lever le rideau sur les piles d'appels

Dans cet article, nous vous montrerons comment nous contextualisons les règles et les événements, et comment vous pouvez exploiter les piles d'appels pour mieux comprendre les alertes que vous rencontrez dans votre environnement.

Les mains dans le cambouis : comment nous exécutons Detonate

Explorez la mise en œuvre technique du système Detonate, y compris la création d'un sandbox, la technologie associée, la collecte de données télémétriques et la manière de faire exploser des objets.

Faire monter les enchères : Détection des menaces en mémoire à l'aide des piles d'appels du noyau

Nous visons à surpasser les adversaires et à maintenir des protections contre les techniques de pointe des attaquants. Avec Elastic Security 8.8, nous avons ajouté de nouvelles détections basées sur la pile d'appels du noyau qui nous permettent d'améliorer l'efficacité contre les menaces en mémoire.

Cliquez, cliquez... Boom ! Automatisation des tests de protection avec Detonate

Pour automatiser ce processus et tester nos protections à grande échelle, nous avons créé Detonate, un système utilisé par les ingénieurs en recherche de sécurité pour mesurer l'efficacité de notre solution Elastic Security de manière automatisée.

Exploration de l'avenir de la sécurité avec ChatGPT

Récemment, OpenAI a annoncé des API permettant aux ingénieurs d'intégrer les modèles ChatGPT et Whisper dans leurs applications et produits. Pendant un certain temps, les ingénieurs pouvaient utiliser les appels de l'API REST pour les modèles plus anciens et utiliser l'interface ChatGPT par le biais de leur site web.

Vue d'ensemble de la série de rapports sur les menaces mondiales d'Elastic

Chaque mois, l'équipe d'Elastic Security Labs analyse une tendance ou une corrélation différente tirée du rapport Elastic Global Threat Report. Ce billet donne un aperçu de ces publications individuelles.

Parentalité efficace - détection de l'usurpation du PID du parent basée sur le LRPC

En utilisant la création de processus comme étude de cas, cette recherche donnera un aperçu de la course aux armements en matière de détection de l'évasion, décrira les faiblesses de certaines approches de détection actuelles et suivra ensuite la recherche d'une approche générique de l'évasion basée sur le LRPC.

Chasse aux bibliothèques Windows suspectes pour l'exécution et l'évasion de défense

Apprenez-en plus sur la découverte de menaces par la recherche d'événements de chargement de DLL, un moyen de révéler la présence de logiciels malveillants connus et inconnus dans des données d'événements de processus bruyants.

La mise en bac à sable de produits anti logiciels malveillants pour le plaisir et le profit

Cet article présente une faille qui permet aux attaquants de contourner un mécanisme de sécurité de Windows qui protège les produits anti-malware contre diverses formes d'attaques.

NETWIRE Extraction de la configuration dynamique

Elastic Security Labs évoque le cheval de Troie NETWIRE et publie un outil permettant d'extraire dynamiquement les fichiers de configuration.

Trouver la vérité dans l'ombre

Nous allons examiner trois avantages que les protections de la pile matérielle apportent en plus de la capacité prévue d'atténuation des exploits, et expliquer certaines limites.

Résumé de la vulnérabilité : Follina, CVE-2022-30190

Elastic déploie une nouvelle signature de logiciel malveillant pour identifier l'utilisation de la vulnérabilité Follina. Pour en savoir plus, consultez cet article.

Get-InjectedThreadEx - Détecter les trampolines de création de threads

Dans ce blog, nous allons démontrer comment détecter chacune des quatre classes de processus de trampolinage et publier un script de détection PowerShell mis à jour - Get-InjectedThreadEx.

Extraction de la configuration dynamique EMOTET

Elastic Security Labs examine le cheval de Troie EMOTET et publie un outil permettant d'extraire dynamiquement des fichiers de configuration à l'aide d'émulateurs de code.

Analyse de la vulnérabilité de Log4Shell & CVE-2021-45046

Dans ce billet, nous présentons les prochaines étapes que l'équipe Elastic Security prend pour que les utilisateurs continuent à se protéger contre CVE-2021-44228, ou Log4Shell.

Plongée dans l'écosystème TTD

Cet article est le premier d'une série consacrée à la technologie Time Travel Debugging (TTD) développée par Microsoft, qui a été étudiée en détail au cours d'une récente période de recherche indépendante.

Résumé de l'évaluation de KNOTWEED

KNOTWEED déploie le logiciel espion Subzero en utilisant des exploits 0-day pour Adobe Reader et le système d'exploitation Windows. Une fois l'accès initial obtenu, il utilise différentes sections de Subzero pour maintenir la persistance et effectuer des actions sur l'hôte.

Détection de l'exploitation de CVE-2021-44228 (Log4j2) avec Elastic Security

Ce billet de blog fournit un résumé de CVE-2021-44228 et fournit aux utilisateurs d'Elastic Security des détections pour trouver une exploitation active de la vulnérabilité dans leur environnement. D'autres mises à jour seront apportées à ce billet au fur et à mesure que nous en saurons plus.

Règles de détection de la vulnérabilité SIGRed

La vulnérabilité SIGRed concerne tous les systèmes utilisant le service de serveur DNS de Windows (Windows 2003+). Pour défendre votre environnement, nous vous recommandons de mettre en œuvre la logique de détection décrite dans cet article de blog à l'aide d'une technologie telle qu'Elastic Security.

Réponse d'Elastic à la vulnérabilité de Spring4Shell (CVE-2022-22965)

Fournir des détails de niveau exécutif sur CVE-2022-22965, une vulnérabilité d'exécution de code à distance (RCE) récemment divulguée, également connue sous le nom de "Spring4Shell".

Détecter et réagir à un tuyau sale avec l'élastique

Elastic Security publie une logique de détection pour l'exploit Dirty Pipe.

Tirer le meilleur parti des transformateurs dans Elastic

Dans ce blog, nous expliquerons brièvement comment nous avons affiné un modèle de transformateur destiné à une tâche de modélisation du langage masqué (MLM), afin de le rendre adapté à une tâche de classification.

La chasse aux attaques In-Memory .NET

Dans le prolongement de ma présentation à la DerbyCon, ce billet se penche sur une nouvelle tendance des adversaires qui utilisent des techniques en mémoire basées sur .NET pour échapper à la détection.

La chasse en mémoire

Les chasseurs de menaces ont la lourde tâche de passer au crible de vastes sources de données diverses pour repérer l'activité des adversaires à n'importe quel stade de l'attaque.

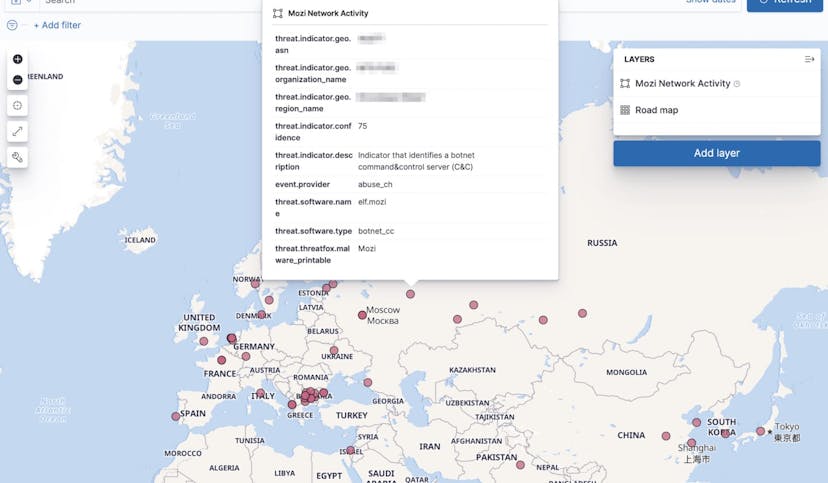

Collecte et exploitation des données sur les menaces provenant du réseau de zombies Mozi

Le botnet Mozi est une campagne permanente de logiciels malveillants ciblant les dispositifs de mise en réseau non sécurisés et vulnérables. Ce billet présente le parcours d'un analyste lors de la collecte, de l'analyse et de l'exploitation des données sur les menaces provenant du réseau de zombies Mozi.

Détection et réponse aux vulnérabilités ProxyShell activement exploitées

La semaine dernière, Elastic Security a observé l'exploitation de vulnérabilités de Microsoft Exchange associées à ProxyShell. Consultez l'article pour connaître les derniers détails publiés sur cette activité.

Nimbuspwn : Exploiter les vulnérabilités pour exploiter Linux via l'escalade des privilèges

L'équipe de Microsoft 365 Defender a publié un billet détaillant plusieurs vulnérabilités identifiées. Ces vulnérabilités permettent à des groupes malveillants d'élever leurs privilèges sur les systèmes Linux, ce qui permet de déployer des charges utiles, des ransomwares ou d'autres attaques.

Test de votre visibilité et détection Okta avec Dorothy et Elastic Security

Dorothy permet aux équipes de sécurité de tester les capacités de visibilité et de détection de leur environnement Okta. Mal monitorées, les solutions IAM sont souvent la cible des utilisateurs malveillants. Découvrez comment démarrer avec Dorothy.

Adopter un outillage offensif : Construire des détections contre Koadic en utilisant EQL

Trouver de nouveaux moyens de construire des détections comportementales contre les cadres de post-exploitation tels que Koadic en utilisant le langage de requête d'événements (EQL).

Ingénierie pratique de la sécurité : Détection d'état

En formalisant la détection d'état dans vos règles, ainsi que dans votre processus d'ingénierie, vous augmentez votre couverture de détection sur les correspondances futures et passées. Dans cet article de blog, découvrez pourquoi la détection d'état est un concept important à mettre en œuvre.