トピック

セキュリティ調査

During a recent internal collaboration, we dug into publicly known SNS abuse attempts and our knowledge of the data source to develop detection capabilities.

未公開のカーネルデータ構造を使用したホットキー型キーロガーの検出

この記事では、ホットキーベースのキーロガーとは何か、そしてそれを検出する方法を探ります。具体的には、これらのキーロガーがキーストロークを傍受する方法を説明し、カーネル空間の未公開ホットキーテーブルを利用する検出技術を紹介します。

Linux Detection Engineering - The Grand Finale on Linux Persistence

By the end of this series, you'll have a robust knowledge of both common and rare Linux persistence techniques; and you'll understand how to effectively engineer detections for common and advanced adversary capabilities.

Emulating AWS S3 SSE-C Ransom for Threat Detection

In this article, we’ll explore how threat actors leverage Amazon S3’s Server-Side Encryption with Customer-Provided Keys (SSE-C) for ransom/extortion operations.

Linux検出エンジニアリング - 永続化メカニズムの頂点に近づく

Building on foundational concepts and techniques explored in the previous publications, this post discusses some creative and/or complex persistence mechanisms.

未公開のカーネルデータ構造を使ったホットキー型キーロガーの検知

本記事では、ホットキー型キーロガーとは何かについてと、その検知方法について紹介します。具体的には、ホットキー型キーロガーがどのようにしてキー入力を盗み取るのかを解説した後、カーネルレベルに存在する未公開(Undocumented)のホットキーテーブルを活用した検知手法について説明します。

行動ルール保護を目的とした、Elastic報奨金プログラムを発表

Elasticはセキュリティ報奨金プログラムの拡大を発表し、研究者を招待して、Windowsエンドポイントから始めて、SIEMおよびEDRルールの回避およびバイパス手法をテストします。この取り組みは、セキュリティコミュニティとの連携を強化することで、Elasticの防御が進化を続ける脅威に対して堅牢であり続けることを担保します。

Detonating Beacons to Illuminate Detection Gaps

Learn how Elastic Security leveraged open-source BOFs to achieve detection engineering goals during our most recent ON week.

Exploring AWS STS AssumeRoot

ElasticのSIEMとCloudTrailのデータを活用して、権限昇格やアカウントの侵害を防ぐためのAWS STS AssumeRootとそのリスク、検出戦略、実用的なシナリオを探ります。

Streamlining Security: Integrating Amazon Bedrock with Elastic

This article will guide you through the process of setting up the Amazon Bedrock integration and enabling Elastic's prebuilt detection rules to streamline your security operations.

溢れるカップ:プリンターからインク以外がこぼれる時

Elastic Security Labsでは、認証されていない攻撃者がIPPやmDNSを介してシステムを悪用し、Linux、macOS、BSD、ChromeOS、SolarisなどのUNIXベースのシステムでリモートコード実行(RCE)を引き起こすことができる、CUPS印刷システムの脆弱性の検出と軽減戦略について説明しています。

地平線上の嵐:AJCloud IoTエコシステムの内側

Wi-Fiカメラは手頃な価格と利便性から人気がありますが、悪用される可能性のあるセキュリティ上の脆弱性があることが多いです。

行動規範:北朝鮮のPythonによるセキュリティ保護されたネットワークへの侵入

このドキュメントは、北朝鮮によるPythonの戦略的使用と入念に作成されたソーシャルエンジニアリングを調査し、進化を続ける効果的なサイバー攻撃によって、安全性の高いネットワークをどのように侵害するのか明らかにします。

スマートアプリコントロールを解体

この記事では、レピュテーションベースのシステムへのバイパスを調査するためのケーススタディとして、Windows Smart App ControlとSmartScreenについて説明し、それらの弱点をカバーする検出方法を説明します。

新しい脆弱性クラスの導入: False File Immutability

この資料では、以前は名前がなかった Windows の脆弱性のクラスを紹介し、仮定の危険性を示し、意図しないセキュリティ上の結果について説明します。

情報窃取から端末を守る

本記事ではElastic Securityにおいて、エンドポイント保護を担っているElastic Defendに今年(バージョン8.12より)新たに追加された、キーロガーおよびキーロギング検出機能について紹介します。

情報を盗むことからデバイスを保護する

この記事では、Elasticセキュリティのエンドポイント保護を担うElastic Defend(バージョン8.12以降)に今年追加されたキーロガーとキーロガー検出機能について紹介します。

500ms to midnight: XZ A.K.A. liblzma backdoor

Elastic Security Labsは、潜在的な侵害を特定するためのYARAルール、osquery、KQL検索など、XZ Utilityバックドアの初期分析を公開しています。

マルウェアの行動傾向を明らかにする

100,000を超えるサンプルから抽出されたWindowsマルウェアの多様なデータセットを分析した結果、最も一般的な戦術、手法、および手順に関する洞察が明らかになりました。

Oktaの脅威をElasticセキュリティで監視

この記事では、Okta の脅威検出ラボを設立し、Okta のような SaaS プラットフォームを保護することの重要性を強調しています。 Elastic Stackを使用したラボ環境の作成、SIEMソリューションとOktaの統合について詳しく説明します。

ハニーポットのランサムウェア:スティッキーカナリアファイルでキーをキャプチャする方法

この記事では、Elastic Defendランサムウェア保護を使用してランサムウェアから暗号化キーをキャプチャするプロセスについて説明します。

Oktaを理解するためのスターターガイド

この記事では、Oktaのアーキテクチャとサービスについて掘り下げ、脅威の研究と検出エンジニアリングの強固な基盤を築きます。 Okta環境での脅威ハンティングと検出を習得することを目指している人にとっては必読です。

ダブリング ダウン: カーネル ETW 呼び出し履歴を使用したメモリ内脅威の検出

Elasticセキュリティ8.11では、カーネルテレメトリーコールスタックベースの検出機能をさらに追加し、インメモリの脅威に対する有効性を高めました。

サイバーデータ分析のためのGoogle Cloud

この記事では、Google Cloud を使用して、データの抽出と前処理からトレンド分析とプレゼンテーションまで、サイバー脅威のデータ分析を包括的に行う方法について説明します。 BigQuery、Python、Google スプレッドシートの価値を強調し、洞察に満ちたサイバーセキュリティ分析のためにデータを洗練および視覚化する方法を紹介しています。

内部からのシグナル伝達:eBPFがシグナルとどのように相互作用するか

この記事では、eBPFプログラムから生成されたUNIXシグナルのセマンティクスの一部について説明します。

ESの効率化|QL クエリとルール検証: GitHub CI との統合

ES|QLは、Elasticの新しいパイプクエリ言語です。 この新機能を最大限に活用して、Elastic Security LabsはES|検出エンジンの QL ルール。

BLOODALCHEMYのバックドアの公開

BLOODALCHEMYは、積極的に開発された新しいバックドアで、良性のバイナリをインジェクションビークルとして活用し、REF5961侵入セットの一部です。

REF5961侵入セットのご紹介

REF5961侵入セットは、ASEAN加盟国を標的とする3つの新しいマルウェアファミリを公開しています。 この侵入セットを利用する脅威アクターは、その能力を開発し、成熟させ続けています。

マイクロソフトのPPLFaultを殺す計画の内部

この調査出版物では、マルウェアがマルウェア対策プロセスやその他の重要なセキュリティ機能を改ざんするのを困難にする、Windows Code Integrityサブシステムの今後の改善について説明します。

コールスタックでカーテンをはがす

この記事では、ルールとイベントをコンテキスト化する方法と、呼び出し履歴を活用して環境内で発生するアラートをより深く理解する方法について説明します。

試練の中へ:Detonateはどう動くのか

サンドボックスの作成、サポート技術、テレメトリ収集など、Detonateシステムの技術的な実装についてご覧ください。

賭け金を引き上げる: カーネル コール スタックによるインメモリ脅威の検出

私たちは、敵対者を凌駕し、最先端の攻撃者の手口に対する保護を維持することを目指しています。 Elasticセキュリティ8.8では、カーネルコールスタックベースの新しい検出機能が追加され、インメモリの脅威に対する有効性が向上しました。

カチッ、カチッ… ドカン!Detonateで保護テストを自動化

このプロセスを自動化し、大規模な保護をテストするために、セキュリティ研究エンジニアがElastic Securityソリューションの有効性を自動的に測定するために使用するシステム「Detonate」を構築しました。

Exploring the Future of Security with ChatGPT(ChatGPTが描くセキュリティの未来像)

最近、OpenAIは、エンジニアがChatGPTとWhisperのモデルをアプリや製品に統合するためのAPIを発表しました。 しばらくの間、エンジニアは古いモデルに対してREST API呼び出しを使用し、それ以外の場合はWebサイトを通じてChatGPTインターフェイスを使用できました。

Elasticグローバル脅威レポートマルチパートシリーズの概要

Elasticセキュリティラボチームは、毎月、Elasticグローバル脅威レポートとは異なる傾向や相関関係を分析しています。 この記事では、これらの個々の出版物の概要を説明します。

効果的な親子関係 - LRPCベースの親PIDスプーフィングの検出

この研究では、プロセス作成をケーススタディとして、これまでの回避検出の軍拡競争を概説し、現在の検出アプローチの弱点を説明し、LRPCベースの回避に対する一般的なアプローチの探求を追う。

実行と防御回避のための疑わしいWindowsライブラリのハンティング

DLLロードイベントを探して脅威を発見する方法の1つ、ノイズの多いプロセスイベントデータに既知および未知のマルウェアが存在することを明らかにする方法の詳細をご覧ください。

楽しく利益のためにマルウェア対策製品をサンドボックス化する

この記事では、攻撃者がマルウェア対策製品をさまざまな形態の攻撃から保護する Windows セキュリティ メカニズムをバイパスできる欠陥を示しています。

NETWIRE動的構成抽出

Elastic Security Labsは、NETWIREトロイの木馬について説明し、設定ファイルを動的に抽出するツールをリリースします。

影に真実を見つける

ここでは、Hardware Stack Protectionsが意図したエクスプロイト軽減機能以外にもたらす3つの利点について説明し、いくつかの制限について説明します。

脆弱性の概要: Follina、CVE-2022-30190

Elasticは、Follinaの脆弱性の使用を特定するための新しいマルウェアシグネチャをデプロイしています。 詳しくは、こちらの記事をご覧ください。

Get-InjectedThreadEx – スレッド作成トランポリンの検出

このブログでは、プロセストランポリンの 4 つのクラスのそれぞれを検出し、更新された PowerShell 検出スクリプト (Get-InjectedThreadEx) をリリースする方法を示します

EMOTETダイナミックコンフィグレーション抽出

Elastic Security Labsは、トロイの木馬EMOTETについて解説し、コードエミュレーターを使用して設定ファイルを動的に抽出するツールをリリースします。

Log4Shellの脆弱性とCVEの分析 -2021-45046

この記事では、ElasticセキュリティチームがCVE-2021-44228(Log4Shell)からユーザー自身を守り続けるための次のステップについて説明します。

TTDエコシステムの深堀り

これは、マイクロソフトが開発したタイム トラベル デバッグ (TTD) テクノロジに焦点を当てたシリーズの第 1 回で、最近の独立した調査期間中に詳細に調査されました。

イタドリ評価の概要

KNOTWEED は、Adobe Reader と Windows オペレーティング システム用の 0-day エクスプロイトを使用して Subzero スパイウェアを展開します。 初期アクセスを取得すると、Subzero のさまざまなセクションを使用して永続性を維持し、ホスト上でアクションを実行します。

ElasticセキュリティによるCVE-2021-44228 (Log4j2)のエクスプロイト検出

このブログ記事では、CVE2021-44228 の概要と、Elasticセキュリティのユーザーが環境内で脆弱性を積極的に悪用しているものを見つけるための検出方法を提供します。 詳細については、この投稿にさらなる更新が提供されます。

SIGRed の脆弱性の検出ルール

SIGRed の脆弱性は、Windows DNS サーバー サービス (Windows 2003+) を利用しているすべてのシステムに影響を及ぼします。 お客様の環境を保護するには、このブログ記事に記載されている検出ロジックを、Elasticセキュリティなどのテクノロジーを使用して実装することをお勧めします。

Spring4Shellの脆弱性(CVE-2022-22965)に対するElasticの対応

「Spring4Shell」とも呼ばれる最近公開されたリモートコード実行(RCE)の脆弱性であるCVE-2022-22965に関するエグゼクティブレベルの詳細を提供します。

エラスティックを使用した汚れたパイプの検出と対応

Elasticセキュリティは、Dirty Pipeエクスプロイトの検出ロジックをリリースします。

ElasticでTransformerを最大限に活用する

このブログでは、マスク言語モデリング(MLM)タスク用のトランスフォーマーモデルを、分類タスクに適したものにするために、どのように微調整したかについて簡単に説明します。

インメモリ .NET 攻撃のハンティング

私の DerbyCon プレゼンテーションのフォローアップとして、この記事では、.NETベースのインメモリ技術で検出を回避

ハンティング・イン・メモリー

脅威ハンターは、攻撃のどの段階でも敵対者の活動を特定するために、多様なデータの膨大なソースをふるいにかけるという困難な任務を負っています。

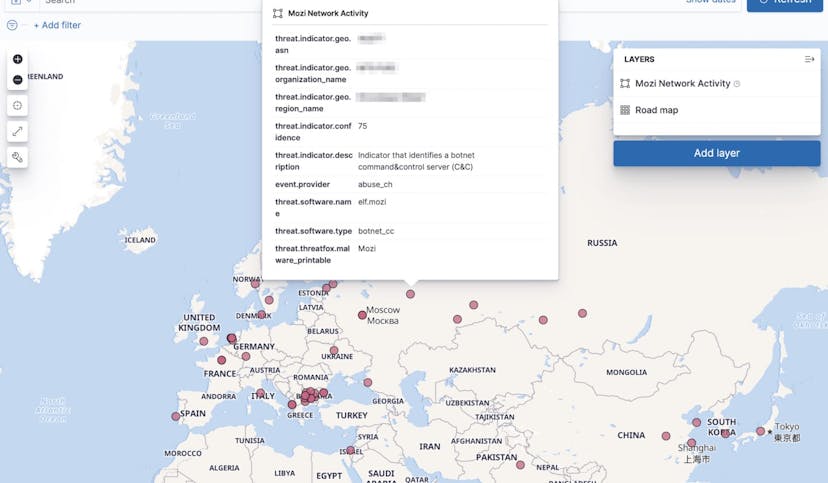

Moziボットネットからの脅威データの収集と運用化

Moziボットネットは、安全でない脆弱なネットワークデバイスを標的とした進行中のマルウェアキャンペーンです。 この投稿では、Moziボットネットから脅威データを収集、分析、運用するアナリストの旅を紹介します。

活発に悪用されたProxyShellの脆弱性の検出と対応

先週、Elasticセキュリティは、ProxyShellに関連するMicrosoft Exchangeの脆弱性の悪用を確認しました。 このアクティビティについて新しくリリースされた詳細については、投稿を確認してください。

Nimbuspwn:脆弱性を利用して特権昇格を介してLinuxを悪用する

Microsoft 365 Defender チームは、特定されたいくつかの脆弱性について詳しく説明した投稿をリリースしました。 これらの脆弱性により、敵対的なグループはLinuxシステム上で権限を昇格させ、ペイロード、ランサムウェア、またはその他の攻撃の展開を可能にします。

DorothyとElasticセキュリティでOktaの可視性と検知機能をテスト

Dorothyは、セキュリティチームが自社のOkta環境の可視性と検知機能をテストできるツールです。 IAMソリューションは頻繁に攻撃者のターゲットとなっていますが、十分に監視されていません。 この記事では、Dorothyの使用を開始する方法について説明します。

オフェンシブツールの採用:EQLを使用したKoadicに対する検出の構築

Event Query Language(EQL)を使用して、Koadicなどのエクスプロイト後のフレームワークに対する行動検出を構築する新しい方法を見つけます。

実践的なセキュリティエンジニアリング:ステートフル検出

ルールとエンジニアリングプロセスでステートフル検出を形式化することで、将来および過去の一致に対する検出範囲を拡大します。 このブログ記事では、ステートフル検出が実装すべき重要な概念である理由について説明します。