Qu'est-ce que Zero Trust ?

Définition de Zero Trust

Zero Trust est un framework de sécurité basé sur le principe selon lequel les utilisateurs et les dispositifs ne doivent jamais être automatiquement ou implicitement approuvés, que ce soit à l'intérieur ou à l'extérieur du périmètre réseau d'une entreprise. Par défaut, il suppose que chaque demande d'accès, quels que soient son origine et son emplacement, doit être strictement et continuellement vérifiée et authentifiée avant d'accorder ou de maintenir l'accès aux ressources.

Les cybermenaces sont de plus en plus sophistiquées et les modèles traditionnels de sécurité réseau ne suffisent plus à protéger les données sensibles et les systèmes. Et comme le coût moyen d'une violation de données pour les entreprises américaines dépassent légèrement les 10 millions de dollars1, le prix à payer pour adhérer à des modèles de sécurité obsolètes du type "faire confiance mais vérifier" ne fera que s'alourdir.

Zero Trust est une approche de sécurité du type "ne jamais faire confiance, toujours vérifier" qui s'est avérée plus efficace que la segmentation réseau traditionnelle et les défenses basées sur le périmètre. Il s'agit d'une solution évolutive et tournée vers l'avenir, qui répond aux défis auxquels sont confrontées la plupart des entreprises modernes, offrant une protection pour les environnements cloud hybrides complexes, les réseaux locaux, les télétravailleurs et les dispositifs, applications, données et infrastructures dont ils dépendent, quel que soit leur emplacement.

Qu'est-ce que ZTNA (Zero Trust Network Access) ?

ZTNA (Zero Trust Network Access) est le composant fondamental du modèle Zero Trust. Il fournit un accès sécurisé aux ressources en fonction de l'identité de l'utilisateur et de la posture du dispositif, plutôt qu'en s'appuyant sur l'emplacement du réseau. ZTNA permet aux entreprises d'implémenter des contrôles d'accès granulaires et définis, offrant aux utilisateurs le moindre privilège nécessaire pour effectuer leurs tâches. En limitant l'accès aux applications et services que les utilisateurs sont autorisés à voir, l'approche réduit la surface d'attaque potentielle et le risque de mouvement latéral non autorisé, une vulnérabilité courante exploitée par les cybercriminels.

En refusant l'accès par défaut et en configurant des connexions individuelles chiffrées entre les dispositifs et les ressources qu'ils utilisent, ZTNA offre un accès à distance sécurisé à des applications et services spécifiques tout en dissimulant la plupart des infrastructures et des services. Cela permet également de mettre en œuvre des politiques de contrôle d'accès spécifiques à l'emplacement et au dispositif, ce qui empêche les dispositifs compromis de se connecter aux services.

Fonctionnement de Zero Trust

Zero Trust nécessite une vérification et un monitoring continus. Il s'appuie sur des technologies et des techniques telles que l'authentification multifacteurs (MFA), le contrôle d'accès basé sur l'identité, la micro-segmentation, la sécurité robuste des points de terminaison et le monitoring continu du comportement des utilisateurs et de la santé des dispositifs.

En combinant ces éléments, Zero Trust garantit que l'accès est uniquement accordé en fonction d'une évaluation de confiance en temps réel, plutôt que sur la confiance supposée des identifiants de connexion statiques ou de l'emplacement du réseau. Le modèle Zero Trust fonctionne sur le principe qu'une violation s'est déjà produite ou va se produire, et donc un utilisateur donné ne devrait jamais avoir accès à des informations sensibles sur la base d'une seule vérification au niveau du périmètre de l'entreprise.

Zero Trust exige une vérification continue de chaque utilisateur, dispositif et application. Une stratégie de sécurité Zero Trust authentifie et autorise chaque connexion et flux réseau, en s'appuyant sur une large variété de données pour assurer la visibilité complète.

Traditionnellement, la grande majorité des attaques ont impliqué l'utilisation ou l'utilisation abusive d'identifiants de connexion légitimes et compromis dans un réseau. Une fois à l'intérieur du périmètre d'un réseau, les individus malveillants peuvent faire des ravages dans les systèmes. Avec la croissance explosive de la migration vers le cloud et des environnements de travail à distance, Zero Trust représente l'évolution d'un modèle de sécurité obsolète.

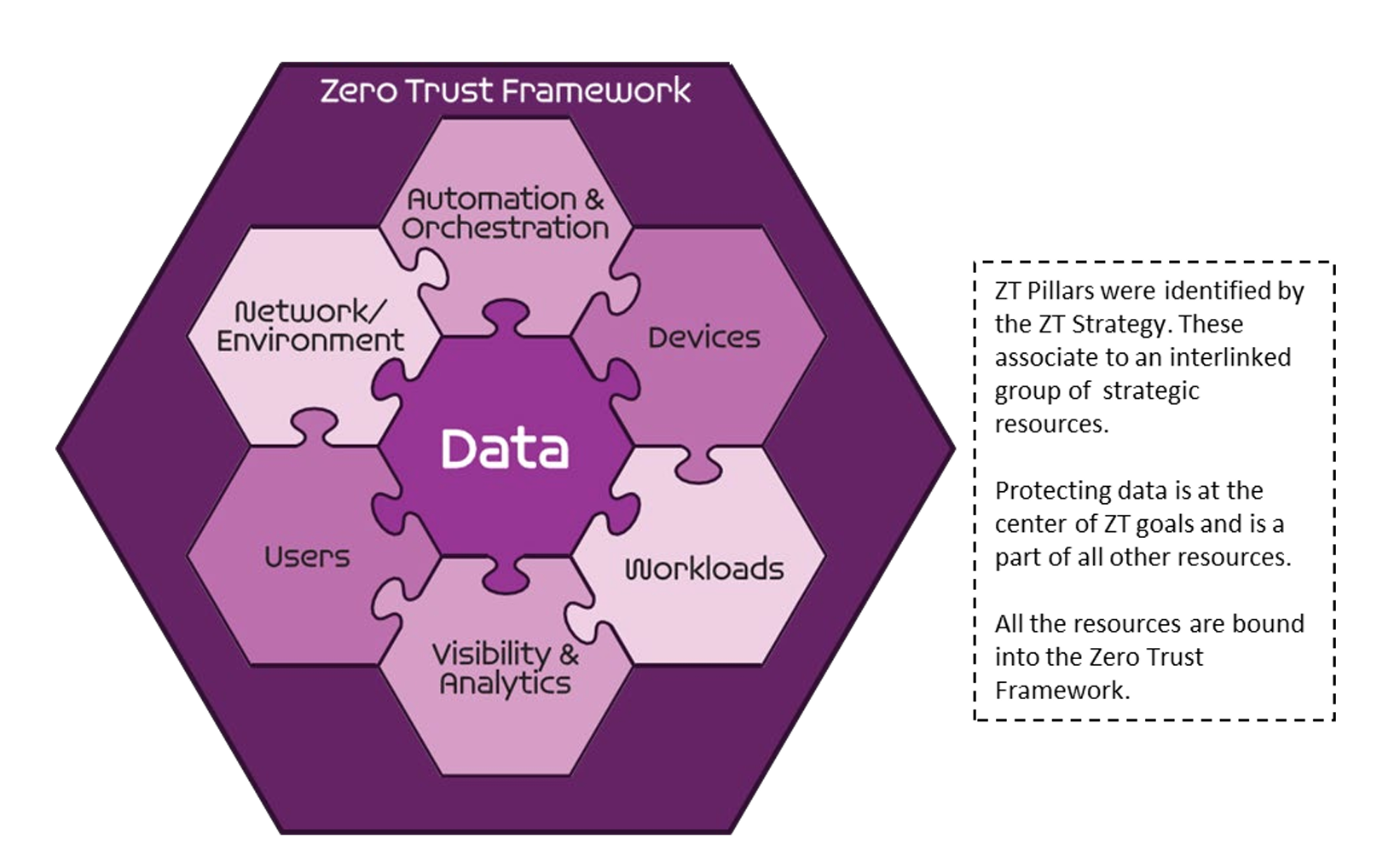

Les 5 piliers centraux du modèle Zero Trust

Pour le moment, les piliers centraux du modèle Zero Trust ne sont pas standardisés. Le gouvernement fédéral des États-Unis à lui seul dispose d'au moins 4 documents différents qui décrivent les bases de Zero Trust : Cybersecurity and Infrastructure Security Agency (CISA), National Institute of Standards and Technology (NIST), US Department of Defense (DoD) et Government Services Administration (GSA).

Bien qu'il existe plusieurs définitions du concept, ainsi que différentes combinaisons de principes centraux liés à son application, il existe en général 5 piliers considérés comme fondamentaux pour la création d'un framework de sécurité Zero Trust :

- Contrôle d'accès basé sur l'identité : Zero Trust souligne l'importance de vérifier et d'authentifier les identités des utilisateurs avant d'accorder l'accès aux ressources. Les identités des utilisateurs sont les critères principaux pour déterminer les privilèges d'accès.

- Authentification multifacteurs (MFA) : la MFA ajoute une couche de sécurité supplémentaire en obligeant les utilisateurs à fournir plusieurs formes de vérification, notamment des mots de passe, des données biométriques et des tokens de sécurité.

- Micro-segmentation : la micro-segmentation divise les réseaux en sections plus petites, ce qui permet aux entreprises d'appliquer des contrôles d'accès granulaires. En limitant les mouvements latéraux au sein du réseau, Zero Trust réduit l'impact des violations potentielles.

- Moindre privilège : les utilisateurs obtiennent le moindre privilège nécessaire pour effectuer leurs tâches. En limitant les droits d'accès, vous réduisez le risque d'accès non autorisé et d'exposition des données. Le fait de limiter la portée des identifiants de connexion et des chemins d'accès à un utilisateur malveillant potentiel donne aux entreprises plus de temps pour neutraliser les attaques.

- Monitoring et validation continus : le monitoring continu et actif du comportement des utilisateurs, de la santé des dispositifs et du trafic réseau pour détecter les anomalies et les menaces potentielles permet aux équipes informatiques de réagir rapidement aux événements de sécurité. Une fois établies, les connexions expirent périodiquement, ce qui oblige la revérification continue des utilisateurs et des dispositifs.

Implémentation de Zero Trust

La réussite de la mise en œuvre d'une architecture Zero Trust nécessite un engagement à l'échelle de l'entreprise. Cela inclut l'alignement universel sur les politiques d'accès et la nécessité de connecter les informations entre les domaines de sécurité. Il est également nécessaire de sécuriser toutes les connexions au sein de l'entreprise. Pour adopter Zero Trust, il faut effectivement une approche systématique. Voici trois étapes clés pour aider les entreprises à passer à un modèle de sécurité Zero Trust :

1ère étape : évaluez votre infrastructure réseau existante et votre posture de sécurité pour identifier les vulnérabilités. Pour vous aider à mesurer la portée de votre implémentation de Zero Trust, vous pouvez définir votre surface d'attaque en évaluant les faiblesses et en détectant les domaines pouvant être améliorés.

2e étape : développez une stratégie de contrôle d'accès complète basée sur les principes de Zero Trust. Cela comprend le catalogage de tous vos actifs informatiques et de données, la définition et l'attribution de rôles utilisateurs, l'implémentation de l'authentification multifacteurs, la mise en place de contrôles d'accès granulaires et l'adoption de techniques de segmentation réseau.

3e étape : déployez les dernières technologies et solutions pour prendre en charge votre implémentation de Zero Trust. Cela peut impliquer l'utilisation de solutions de gestion des identités et des accès (IAM), des systèmes de détection d'intrusion, des pare-feu de nouvelle génération et des outils de gestion des informations de sécurité et des événements (SIEM). Monitorez et mettez à jour régulièrement ces solutions pour maintenir un environnement de sécurité Zero Trust sain.

Pourquoi Zero Trust est-il important ?

Zero Trust est important car il répond aux limites des modèles de sécurité réseau traditionnels qui s'appuient sur des stratégies de défense du périmètre, telles que les pare-feu, pour protéger les ressources et l'infrastructure de données vitales. Avec l'augmentation des menaces avancées, des attaques internes et des mouvements latéraux des utilisateurs malveillants au sein d'un réseau, cette approche est devenue inappropriée.

Dans une ère numérique définie par une main-d'œuvre de plus en plus mondiale et disparate, Zero Trust fournit un framework de sécurité proactif et adaptatif axé sur la vérification continue, ce qui réduit le risque d'accès non autorisé et de violation de données. En outre, avec la prolifération des infrastructures cloud hybrides et des environnements pilotés par les données infiniment complexes, des stratégies Zero Trust bien implémentées font gagner un temps précieux aux équipes de sécurité. Plutôt que de dépenser des ressources pour gérer un patchwork mal intégré de solutions et d'outils de sécurité, les entreprises et leurs équipes informatiques peuvent se concentrer sur les menaces à venir.

Défis liés à l'adoption de Zero Trust

Alors que Zero Trust offre des avantages de sécurité importants, son adoption peut présenter certaines difficultés. Voici quelques défis courants :

Infrastructure héritée

Les entreprises avec des systèmes hérités peuvent trouver difficile d'intégrer les principes de Zero Trust dans leurs architectures réseau existantes. Les systèmes hérités peuvent ne pas disposer des capacités nécessaires pour implémenter des contrôles d'accès granulaires et le monitoring continu. Des investissements seront nécessaires pour adapter les infrastructures basées sur la confiance implicite, afin de s'aligner sur les principes de Zero Trust.

Expérience utilisateur

La mise en œuvre de mesures d'authentification et de contrôles d'accès robustes peut avoir un impact sur l'expérience utilisateur. Pour assurer une transition en douceur vers Zero Trust, les entreprises doivent trouver un équilibre entre les besoins de sécurité et les exigences de facilité d'utilisation.

Changements culturels

Zero Trust nécessite un changement de mentalité et de culture organisationnelle. Les utilisateurs habitués à des politiques d'accès plus permissives peuvent avoir du mal à abandonner les procédures obsolètes du type "faire confiance mais vérifier". Zero Trust ne peut être adopté qu'avec l'engagement, la coopération et l'adhésion totale de la direction, du personnel informatique, des propriétaires de données et de systèmes, et des utilisateurs dans toute l'entreprise.

Avantages de la sécurité Zero Trust

Les stratégies Zero Trust peuvent apporter de nombreux avantages, notamment une productivité améliorée, de meilleures expériences pour les utilisateurs finaux, une réduction des coûts informatiques, un accès plus flexible et, bien sûr, une bien meilleure sécurité. L'adoption de Zero Trust offre aux entreprises :

- Une meilleure posture de sécurité : fondamentalement, en vérifiant et en monitorant l'accès en permanence, Zero Trust réduit à la fois la surface d'attaque et le risque d'accès non autorisé, ce qui élimine les vulnérabilités intégrées aux protections traditionnelles axées sur le périmètre.

- Une exposition réduite aux violations de données : le principe du moindre privilège et les contrôles d'accès granulaires de Zero Trust limitent les droits d'accès utilisateur, ce qui diminue la probabilité de violations de données, de mouvements latéraux et d'attaques internes.

- Une visibilité et un contrôle améliorés : Zero Trust offre aux entreprises une visibilité précise et en temps réel sur le comportement des utilisateurs, la santé des dispositifs et le trafic réseau.

- Une réponse rapide : Zero Trust permet une détection et une réponse plus rapides aux menaces.

- Une réduction des dommages : en limitant les violations à des zones plus petites grâce à la micro-segmentation, Zero Trust minimise les dommages lorsque des attaques se produisent, ce qui réduit le coût de la récupération.

- Des risques et des impacts réduits : en exigeant plusieurs facteurs d'authentification, Zero Trust réduit l'impact des attaques de phishing et du vol d'identifiants de connexion des utilisateurs. La vérification améliorée réduit le risque posé par les dispositifs vulnérables, y compris les dispositifs IoT qui sont difficiles à sécuriser et à mettre à jour.

Cas d'utilisation de Zero Trust

Une stratégie Zero Trust peut être adaptée pour répondre aux besoins uniques de la plupart des entreprises. Zero Trust gagne du terrain dans tous les secteurs et le nombre de cas d'utilisation potentiels continue également de croître. En voici quelques exemples :

- Sécurisation de la main-d'œuvre en télétravail : en réponse à la forte augmentation des arrangements de travail à distance, Zero Trust aide les entreprises à sécuriser l'accès à leurs ressources à partir de réseaux et de dispositifs potentiellement non fiables.

- Environnements cloud et multicloud : Zero Trust est adapté pour sécuriser les applications et l'infrastructure basées sur le cloud, garantissant que seuls les utilisateurs et les dispositifs autorisés ont accès aux ressources cloud critiques.

- Gestion des accès privilégiés : les principes de Zero Trust sont particulièrement pertinents pour gérer les accès privilégiés et atténuer les risques associés aux comptes privilégiés.

- Intégration rapide des tiers, des prestataires et des nouveaux employés : Zero Trust facilite l'extension d'un accès restreint et de moindre privilège à des parties externes qui utilisent des dispositifs externes non gérés par les équipes informatiques internes.

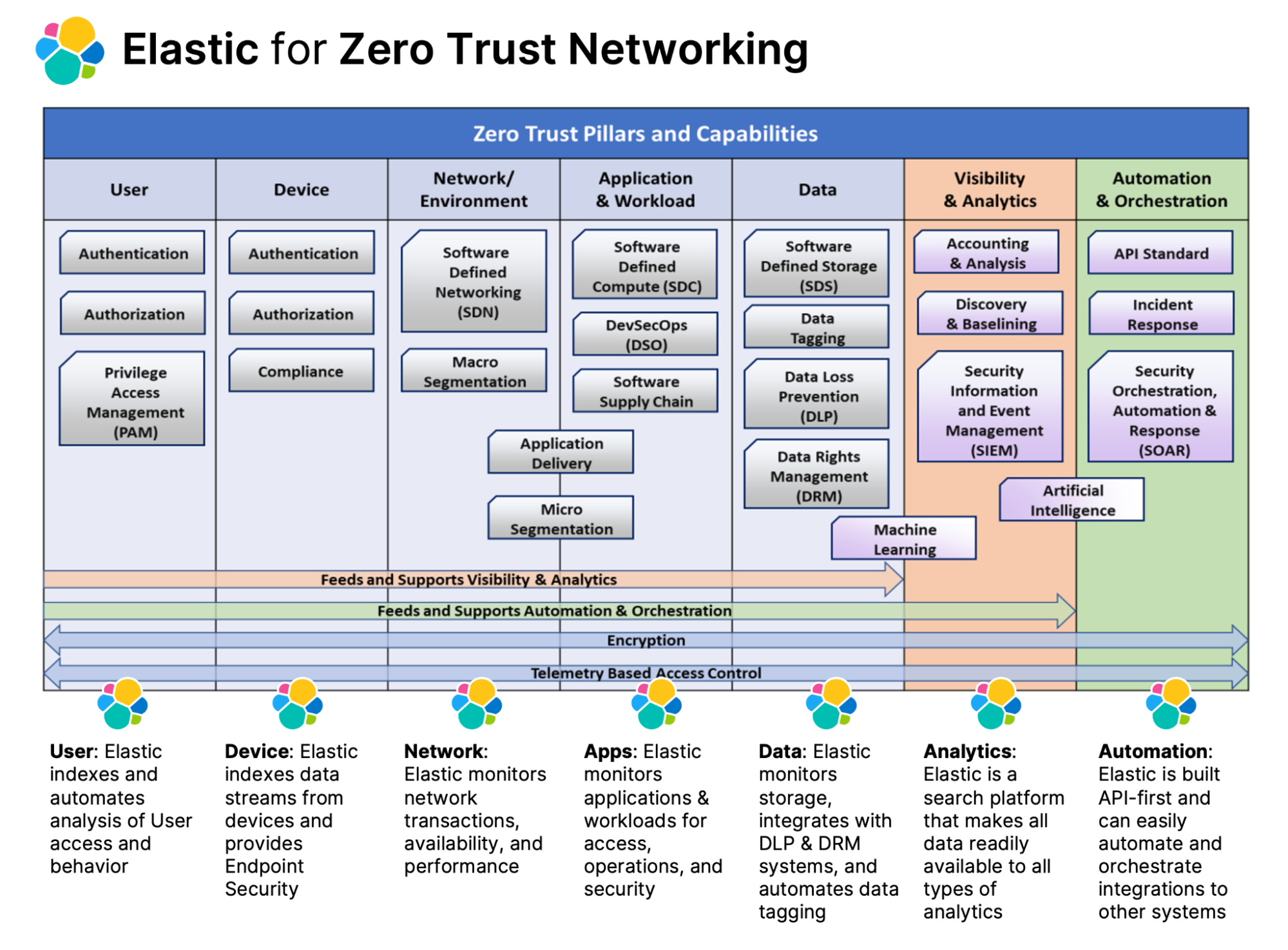

Zero Trust avec Elastic

Elastic peut faciliter l'application pratique des principes de Zero Trust dans l'ensemble de l'entreprise. Elastic fournit une plateforme de données évolutive pour rassembler toutes les couches de l'infrastructure et des applications informatiques d'une entreprise. Il vous permet de collecter et d'ingérer des données provenant de plusieurs sources disparates unifiées au sein d'une couche d'accès commune, dans un format qui permet la corrélation croisée et l'analyse à grande échelle et en temps quasi réel.

Elastic facilite l'une des fonctionnalités les plus fondamentales de toute stratégie Zero Trust efficace : une couche d'exploitation de données commune qui fournit des requêtes et des analyses en temps quasi réel sur tous les flux de données pertinents. La plateforme de données unique, puissante et flexible d'Elastic fournit un pont entre tous les systèmes qui est à la fois rentable et évolutif, dont le résultat est un environnement plus intégré, précis et fiable.

Mais surtout, les fonctionnalités d'Elastic vous permettent de garder les données exploitables dans une architecture Zero Trust. Parmi de nombreux autres avantages, cela signifie que votre entreprise peut tout enregistrer, stocker les données à un prix abordable et utiliser des snapshots interrogeables pour trouver toutes les données via une seule requête, quel que soit l'endroit où elles sont stockées.

Découvrez comment optimiser et protéger votre infrastructure avec Elastic

Ressources de Zero Trust

- Garder les données exploitables dans une architecture Zero Trust

- Secteur public Elastic : optimisation de votre infrastructure, protection de vos données, amélioration des expériences des citoyens.

- Qu'est-ce que la cybersécurité ?

- Elastic fournit les bases pour l'infrastructure réseau Zero Trust du ministère de la Défense américain

- Elastic Security : guide sur les sources de données en grande quantité pour SIEM