Elastic 安全 7.13 新功能:让分析师掌握至关重要的上下文

我们很高兴能够与大家分享 Elastic 安全 7.13,该产品将引领分析师获得所需的信息,帮助其做出明智的决策。该版本在支持 osquery 方面取得重大进展,让您可以轻松访问整个环境中的主机数据。它还以全新方式呈现威胁情报,并利用新的检测内容来发现令人关切的事件。最后但也很重要的一点是,该版本推出了一些针对终端领域的改进功能,并包含对新数据源的支持。

每个人都能用的 osquery

Elastic 安全 7.13 大幅扩展了对开源主机插桩框架 osquery 的支持。osquery 是许多资深安全团队里并不神秘的武器,可帮助处理多种安全、合规和运营用例,例如:

- 了解磁盘可用空间或内存使用量发生的意外变化

- 提高对活动帐户和进程的洞察能力

- 验证是否使用了加密存储,以满足合规要求

osquery 具有非常强大的功能,它由一个全球开源社区构建,深受 Elastic 用户的欢迎。但它的实现过程可能有些棘手,通常需要 DevOps 的大力投入,这阻碍了其应用进程。为此,自 7.13 版本中的功能开始,Elastic 正在致力于让安全团队能够轻松实现大规模操作 osquery。

osquery 集中管理

Elastic 安全最新引入了 Elastic 代理的 osquery 管理集成,您无需完成复杂步骤来设置单独的管理层,即可使用 osquery 的功能。点击一下,即可在任意一个或所有 Windows、macOS 和 Linux 主机中安装 osquery,无需使用任何脚本或预配工具。您不必完成任何配置,即可通过 Elasticsearch 采集数据,并可在 Kibana 中查看这些数据。通过一个或多个代理,或者一组由用户定义的代理,相关从业者可以运行实时查询,还能够定义计划查询来捕获状态更改。

需要从现有 osquery 部署中收集日志吗?Elastic 代理的 osquery 日志收集集成能够完成此工作。

统一分析 osquery 主机数据

Elastic 安全 7.13 和 osquery 通过分析师每日使用的界面提供关于主机的重要洞见。分析师可以使用 SQL 编写查询,而不必面对各种操作系统要求苛刻的命令行工具。预定义的查询已发布到各种社区 GitHub 存储库,这进一步降低了学习曲线,帮助您熟生巧、巧则变。使用 Elastic 安全 7.13 时,Kibana 会提供代码补全、代码提示和内容帮助功能,指导查询编写者完成编写。

通过在 Elastic 安全中分析 osquery 数据,您可以对数据执行统一分析。支持单一平台查看所有的日志/事件结果、安全分析和 osquery 上下文:从已运行查询的历史视图到每个查询的结果均不在话下。整合安全分析,便于根据其他日志/事件数据、异常和威胁了解 osquery 结果的上下文,并通过该上下文改进监测方式。

Elastic 安全和 osquery 共同构成了一种解决方案,为您提供宝贵的主机可见性和分析能力。通过强强联合,该解决方案让您能够对所有主机数据(osquery 结果、日志、事件等无所不包)进行统一分析,进而解决网络威胁和相关问题。您可在主机中搜索无法通过其他方式找到的信息。结果将直接采集到 Elasticsearch 中,并会在 Kibana 中通过安全应用将结果可视化。然后利用 Machine Learning、SIEM 检测引擎、仪表板等功能,将这些结果与来自其他源的数据一起分析。

在分析师工作流之内呈现威胁情报

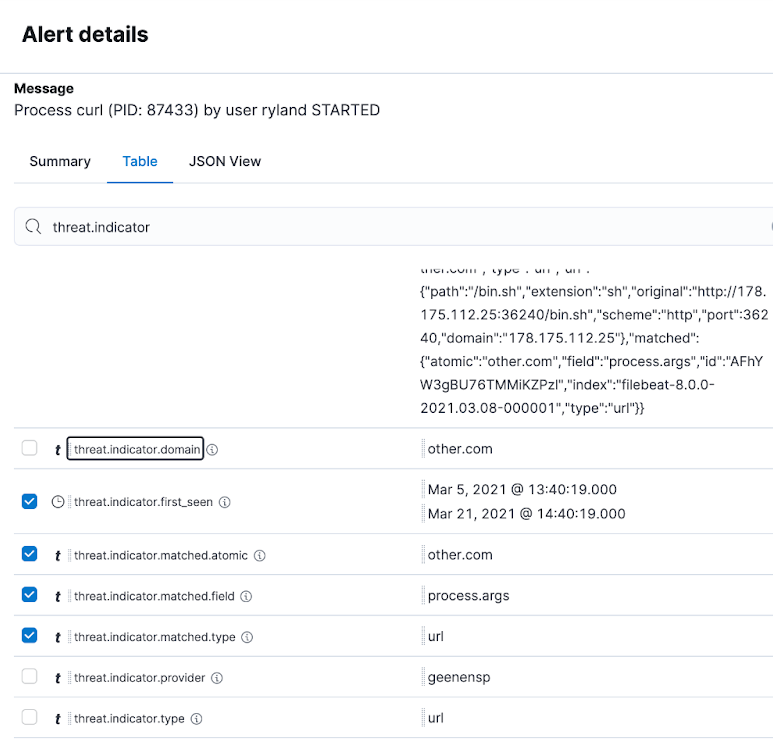

告警详情面板显示威胁情报

按照指标匹配规则生成告警后,相应的告警详情面板现在会显示相关的威胁情报详细信息,分析师可能无需再打开新的浏览器选项卡即可获取相关上下文。

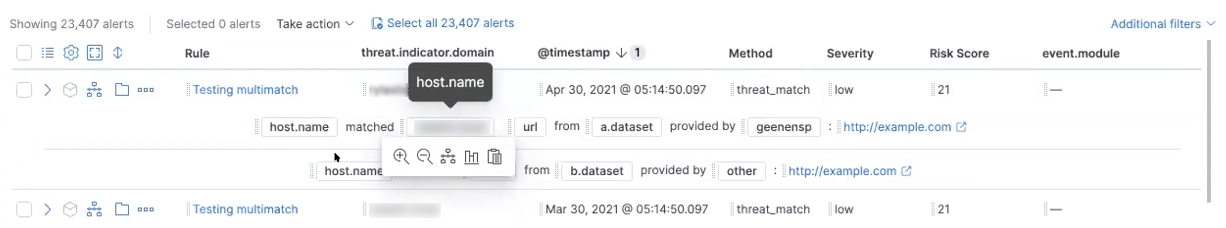

行渲染器汇总威胁情报匹配信息

Elastic 安全 7.13 新增了一款行渲染器,适用于按照指标匹配规则生成的告警,能够通过语义提供已匹配的 IoC 相关详细信息,便于分析师快速理解。

按指标匹配规则类型生成的检测告警的时间线模板

7.13 版新增了一种时间线模板,适用于按照指标匹配规则生成的告警,可在时间线工作区中呈现相关性最高的详细信息,从而加快调查速度。

支持来自 abuse.ch 的 MalwareBazaar 威胁源

7.13 版扩展了 Filebeat 的威胁情报模块,支持采集来自 abuse.ch 的 MalwareBazaar 源。MalwareBazaar 有助于将恶意软件样本分享到安全社区,从而帮助相关从业者提高现代环境的安全性。在 Elastic 安全中,您可以通过指标匹配规则类型使用此类上下文数据实现自动检测,还可以让分析师直接访问有用的相关信息来完成各种搜寻和事件响应用例。

应对高级威胁的高级检测技术

利用网络模块中的 ML 作业检测高级威胁

Elastic 的安全研究工程师开发了一套新的 Machine Learning 作业,这些作业将通过识别命令与控制之间的连接、试图执行的数据外泄操作以及其他可疑或恶意活动,发现可能存在高级威胁的异常网络行为:

- high_count_by_destination_country 会在网络日志中查看针对某个目标国家/地区的网络活动是否突然陡增,从而发现潜在的侦察或枚举流量

- high_count_network_denies 寻找网络 ACL 或防火墙规则已拒绝网络流量的异常飙升,这通常说明设备配置方式不正确,或者设备中发生了可疑/恶意活动

- high_count_network_events 寻找网络流量中的异常飙升,这可能说明流量是因执行可疑或恶意活动而暴增

- rare_destination_country 寻找网络日志中的异常目标国家/地区名称,执行初次访问、持久化、命令与控制或外泄活动可能会带来此问题

新增已预构建的检测规则

Elastic 7.13 引入了一组全新的预构建的检测规则,来为 O365、macOS 以及其他区域保驾护航。这些检测规则覆盖多种攻击技术,并且随附相应的时间线模板。

在此版本中,管理员还可以配置指标匹配规则,这些规则可与以下 6 种威胁情报源中的数据进行匹配并适时触发:Abuse.ch MalwareBazaar、Abuse.ch URLhaus、Anomali Limo;AlienVault OTX、MalwareBazaar 和 MISP。

异常父子 ML 模型

Elastic 的安全研究工程师近期详细说明了如何使用监督型和非监督型 ML 检测离地攻击二进制文件(潮流人士将其简称为“LOLBins”),若用户不采用该方式,此类文件会通过混入其他系统程序干扰项来逃避检测。

带外规则更新

现在,新检测规则和更新的检测规则可以在 Elastic 常规发行周期以外的时段交付,这样安全研究工程师就能够更快速地应对热门的安全事件。所有规则都有版本控制流程,并单独更新。管理员会收到有关更新信息的通知,只需点击一下即可批准更新。

终端安全功能增强

进程篡改检测

Elastic 现在能够检测进程篡改活动,例如 Process Doppelgänging 和 Process Herpaderping 等攻击。无论使用的是 Elastic 代理还是 Winlogbeat,您都可以让检测进程篡改这一操作自动完成。

EICAR 检测

Elastic 安全 7.13 简化了操作,在供 Elastic 代理使用的默认恶意软件诊断签名中添加了 EICAR 签名,支持自动化检测 Windows、macOS 和 Linux 中的恶意软件系统。

Fleet Server

版本 7.13 引入了 Fleet Server,这是一种专用的基础架构组件(减轻 Kibana 负载),用于管理代理和执行代理集成。它由 Go 编写而成,用于处理几万或几十万个代理。请阅读 Elastic Cloud 发布博文,了解详情。

(不断)集成更多数据

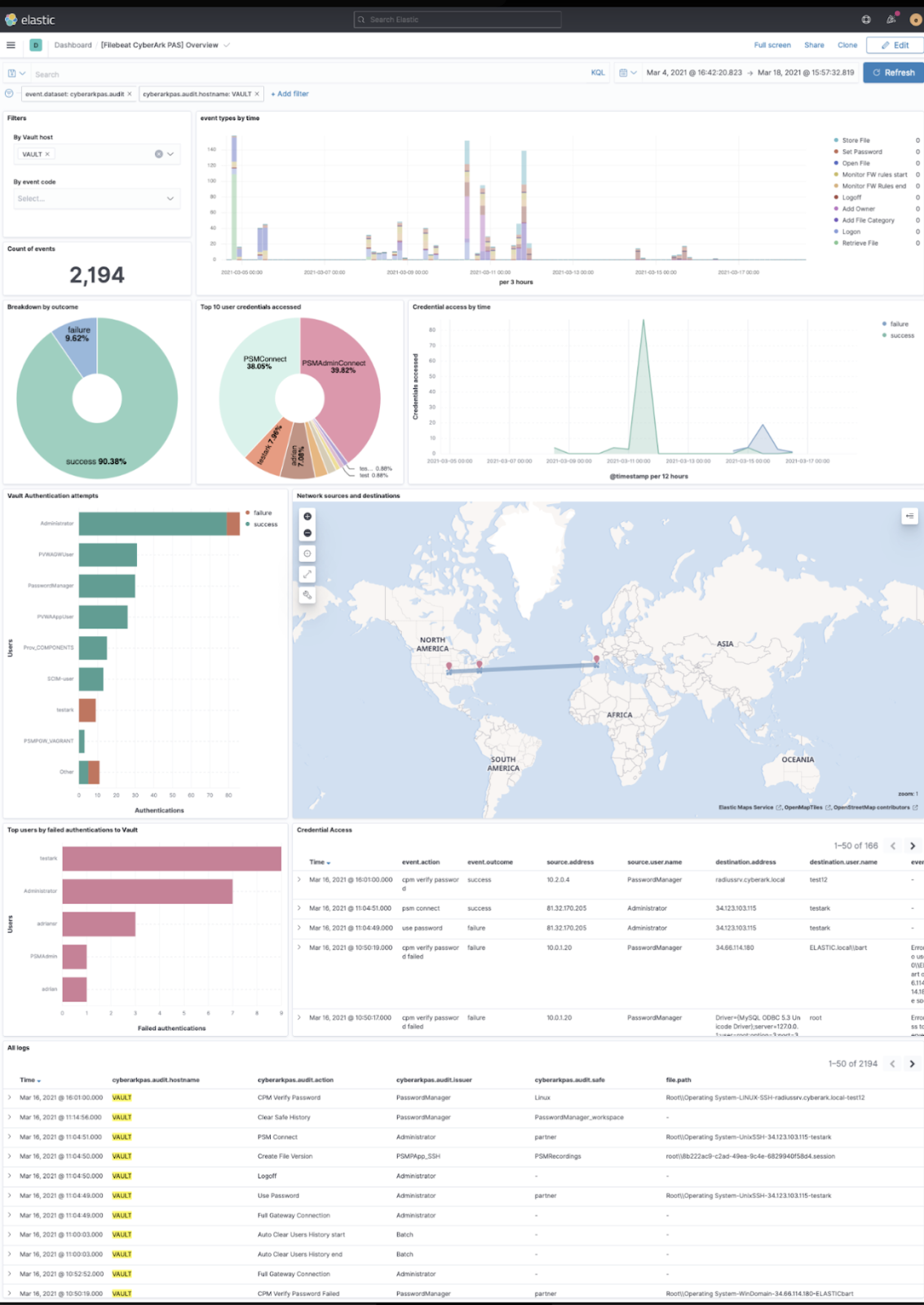

集成 CyberArk 特权访问安全性

CyberArk 与 Elastic 携手实现特权访问安全性 (PAS) 解决方案集成,稳健、可靠地优化对这一宝贵数据源的采集方式和分析方式。通过分析这些事件以及其他环境数据,分析师可以发现通过滥用特权帐户完成网络攻击链的威胁。此集成还包括下图所示的仪表板,该仪表板功能强大且触觉敏锐。

单独的 Windows 事件 XML 处理器

Elastic 安全现在提供了一种新途径,供用户分析和采集非 Windows 系统中 XML 格式的 Windows 事件。

从旧版 SIEM 转发 Windows 事件

版本 7.13 现在支持通过第三方和旧版 SIEM 连接器采集 Windows 事件。

Sysmon 事件收集更新

Winlogbeat 的 Sysmon 模块更新幅度虽小,但意义重大:它现在支持事件 24(剪贴板更改)和事件 25(进程篡改)。无论您使用的是代理还是 Winlogbeat,您都可以收集暴露进程篡改征兆的事件。

支持 ECS 1.9

所有代理和 Beats 数据集成模块均已更新到 ECS 1.9。

试用 Elastic 安全 7.13,获享其功能

想要体验 Elastic 安全的所有奇妙功能吗?可在 Elastic Cloud 上体验 7.13 版的所有功能,或者查看 Elastic 安全演示。Elasticsearch 中已有 ECS 格式的数据了吗?只需升级到 Elastic Stack 7.13 即可开始检测和响应威胁。