Prueba tu visibilidad y detección en Okta con Dorothy y Elastic Security

Cuando las personas interesadas en su organización se acercan a ellos, los equipos de seguridad pueden demostrar con confianza que las capacidades de logging y alertas están funcionando como se esperaba. Las organizaciones se han vuelto más distribuidas y dependientes de las ofertas de cloud para casos de uso, tales como la administración de identidades y accesos, la productividad de los usuarios y el almacenamiento de archivos. Mientras tanto, los adversarios han ampliado sus capacidades operativas en los entornos de cloud. Es crucial que los equipos de seguridad sean capaces de monitorear estos sistemas para detectar el mal uso y así proteger de los ataques los datos de su organización.

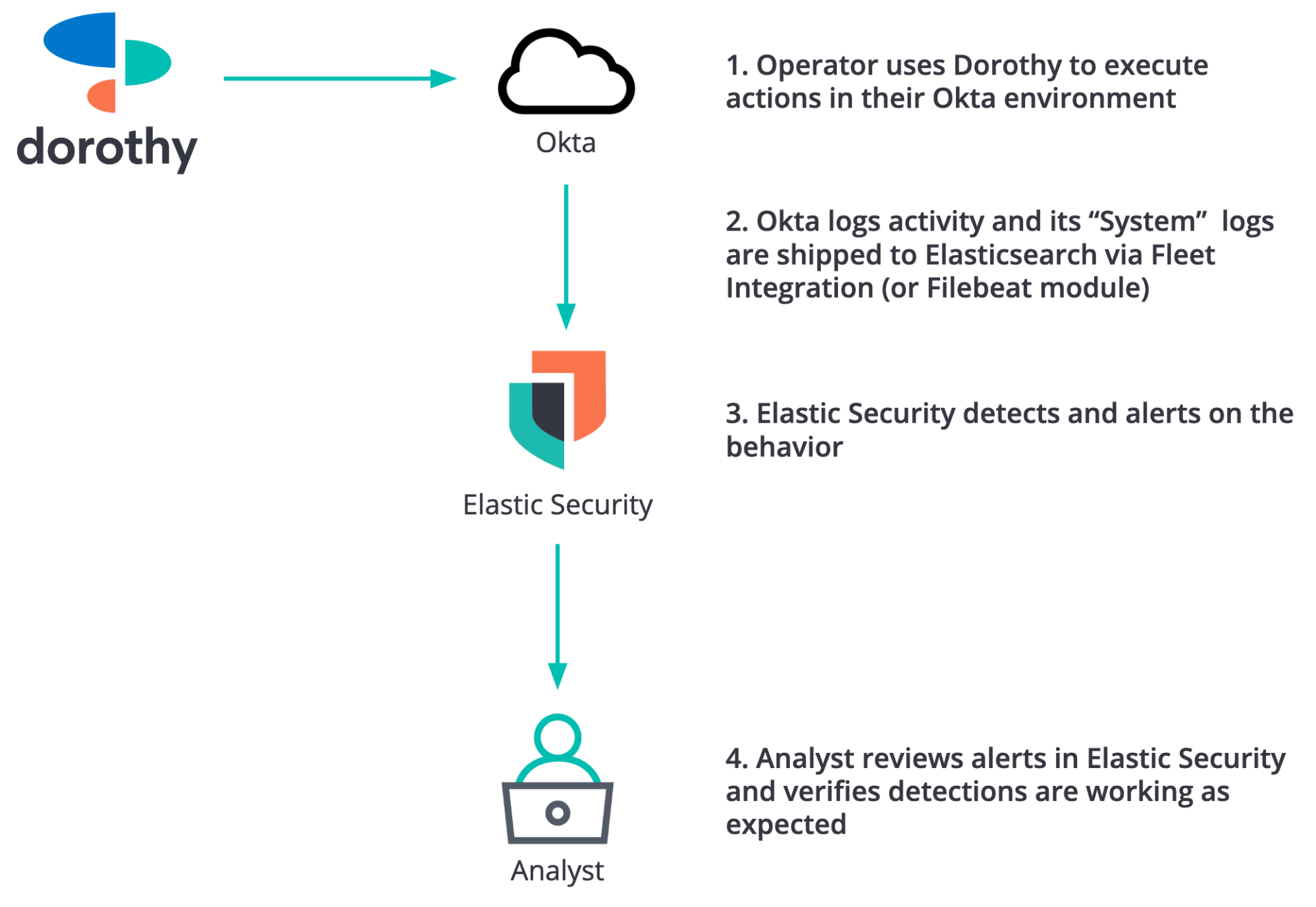

Dorothy es una herramienta gratuita y abierta para ayudar a los equipos de seguridad a probar su visibilidad y sus capacidades monitoreo y detección en entornos Okta con inicio de sesión único (SSO). Demostraremos cómo puede usarse Dorothy para ejecutar pruebas y cómo puede usarse Elastic Security para alertar sobre los comportamientos pertinentes y sospechosos mediante nuestras reglas de detección gratuitas y abiertas.

¿Qué es el Okta SSO?

Para quienes no la conozcan, Okta SSO es una solución de administración de identidades basada en cloud que permite a los usuarios autenticarse ante una variedad de sistemas y aplicaciones dentro de su organización con una sola cuenta de usuario. Informar a los usuarios finales que solo tienen que recordar un nombre de usuario y una contraseña en lugar de diez o más reduce el riesgo de que desarrollen malos hábitos de contraseña y permite a los administradores del sistema hacer cumplir políticas de contraseña más rigurosas. Además, se pueden configurar políticas de autenticación multifactor (MFA) en Okta, lo que aumenta la dificultad de ingreso de los atacantes. Varios de ellos seguirán simplemente su camino y buscarán un blanco más fácil cuando descubran que en la red o cuenta de usuario de su objetivo se aplica MFA.

Aunque las soluciones de SSO pueden ofrecer una experiencia de usuario conveniente y reducir los riesgos de ciberseguridad de una organización, estos sistemas centralizados ofrecen un tipo de esqueleto clave para muchos sistemas y aplicaciones, y son con frecuencia un blanco atractivo para los atacantes. Es crucial que los equipos de seguridad comprendan cómo se ve el comportamiento normal en su entorno Okta para que puedan identificar la actividad sospechosa con más facilidad.

Conoce a Dorothy

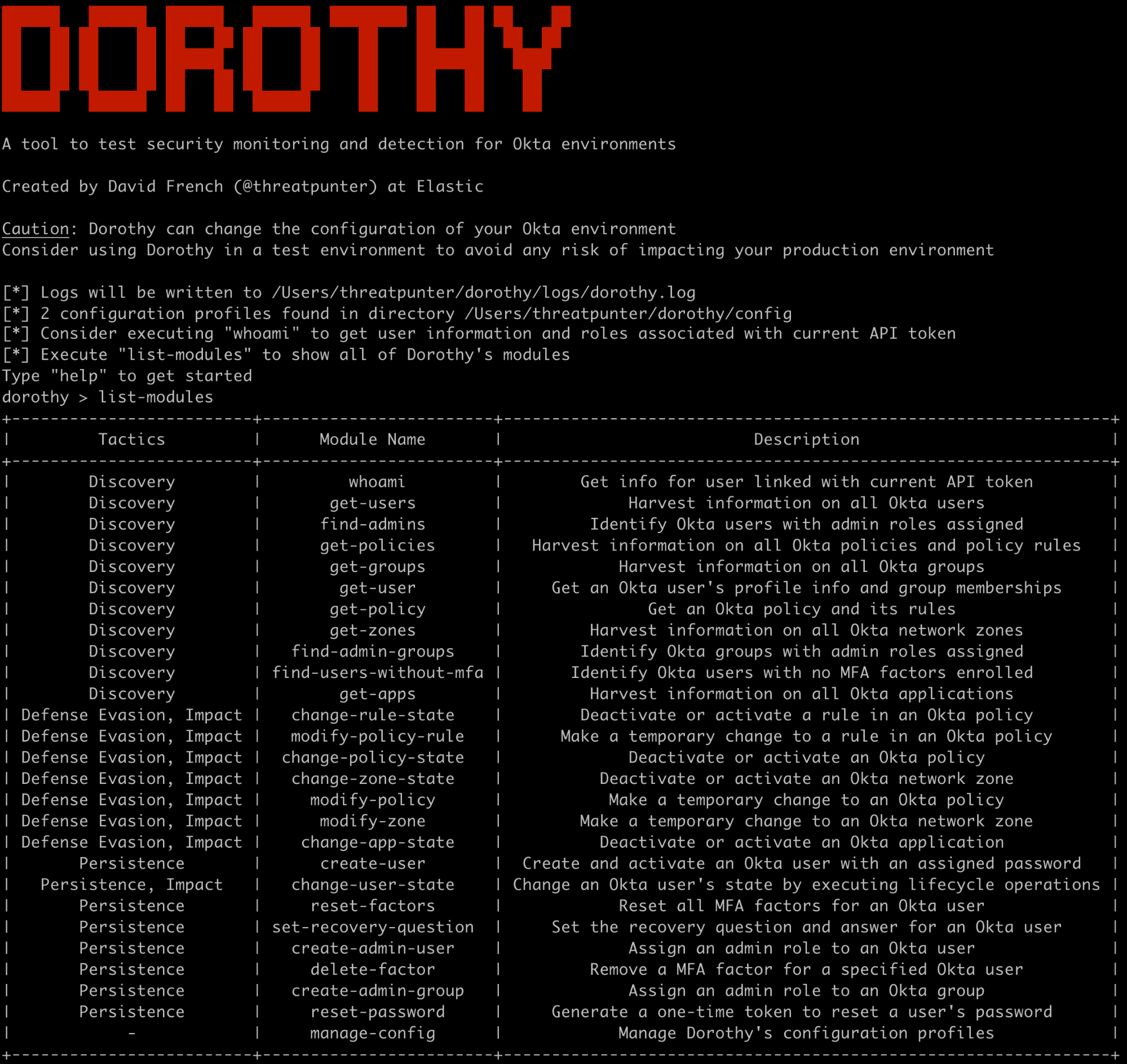

Dorothy tiene más de 25 módulos para simular las acciones que un atacante puede emprender al operar en un entorno Okta y los comportamientos que los equipos de seguridad deben buscar al monitorear, detectar y sobre los cuales alertar. Todos los módulos están mapeados a las tácticas MITRE ATT&CK® pertinentes, tales como persistencia, evasión de la defensa, descubrimiento e impacto.

Dorothy se creó para ayudar a los defensores a probar su visibilidad y controles de seguridad y no proporciona ningún módulo para obtener acceso inicial ni escalar privilegios en un entorno Okta. Para ejecutar acciones con Dorothy es necesario un token de API de Okta válido que está vinculado al usuario con uno o más roles de administrador asignados.

Para navegar entre menús y módulos se proporciona una interfaz shell fácil de usar con ayuda contextual, que ayuda a guiar al usuario por los escenarios simulados con intrusos. Otras características son los perfiles de configuración para administrar las conexiones a entornos Okta individuales y el logging detallado con la opción de eventos de indexación en Elasticsearch para facilitar una pista de auditoría de las acciones que se ejecutaron con Dorothy.

Ejecución de acciones en un entorno Okta con Dorothy

En esta sección, demostraremos cómo ejecutar algunos de los módulos de Dorothy en un entorno Okta. En la Figura 2 a continuación se muestra un flujo de trabajo habitual para un usuario de Elastic Security. Después de esta demostración, deberás sentirte cómodo para dirigirte al repositorio de GitHub sobre Dorothy y seguir los "Primeros pasos" en la wiki del proyecto.

whoami?

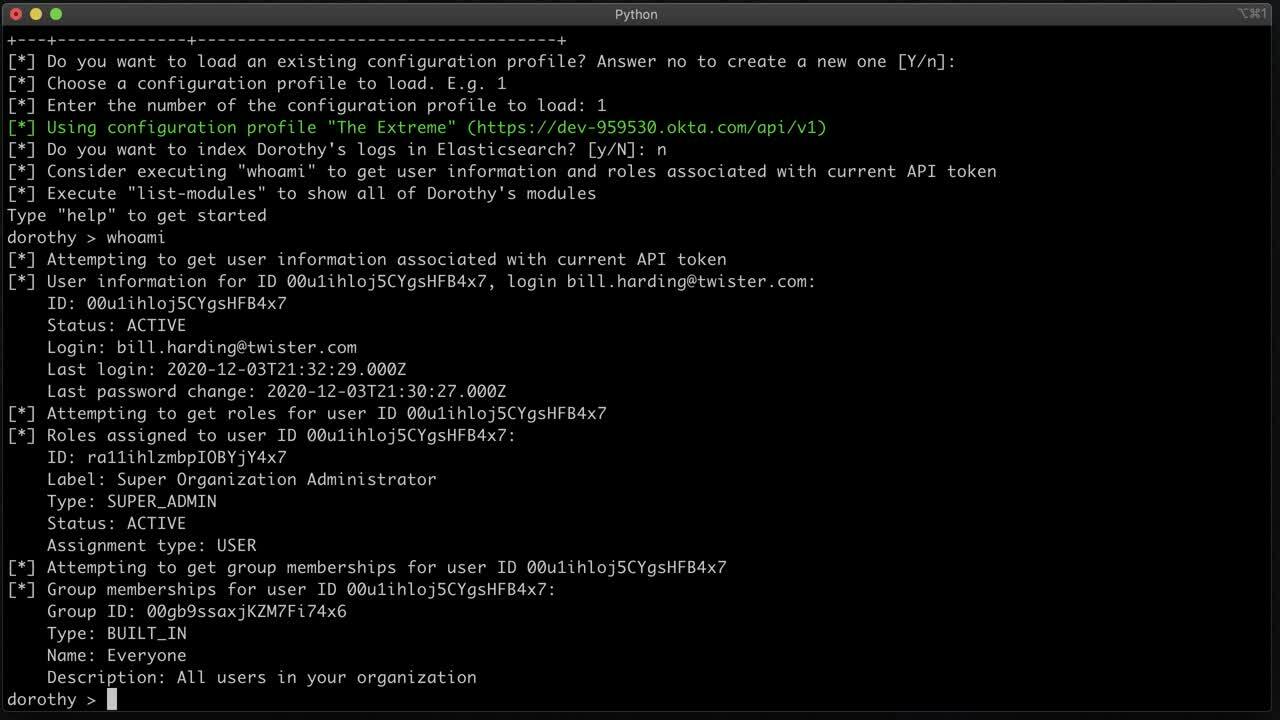

Pongámonos en el lugar de un atacante y pensemos en qué acciones emprendería mientras opera en un entorno Okta. Como atacante con una posición inicial establecida, lo primero que me preguntaré es de cuál usuario tengo un token de API. Simulemos la acción de este atacante a través del comando whoami de Dorothy para ver la ID de inicio de sesión, la última hora de inicio de sesión y el último cambio de contraseña del usuario asociado.

Ahora que tenemos una mejor comprensión de la cuenta de usuario de la que tenemos control, enlistaremos los módulos de Dorothy y verificaremos el menú de ayuda antes de nuestro siguiente movimiento.

Descubrimiento

Dorothy cuenta con varios módulos de descubrimiento que podemos usar para simular el conocimiento que un atacante puede obtener acerca de un entorno Okta. Los adversarios con frecuencia pasarán tiempo conociendo los detalles de un entorno después de obtener el acceso inicial, detalles que son esenciales para guiarse antes de planificar sus pasos siguientes.

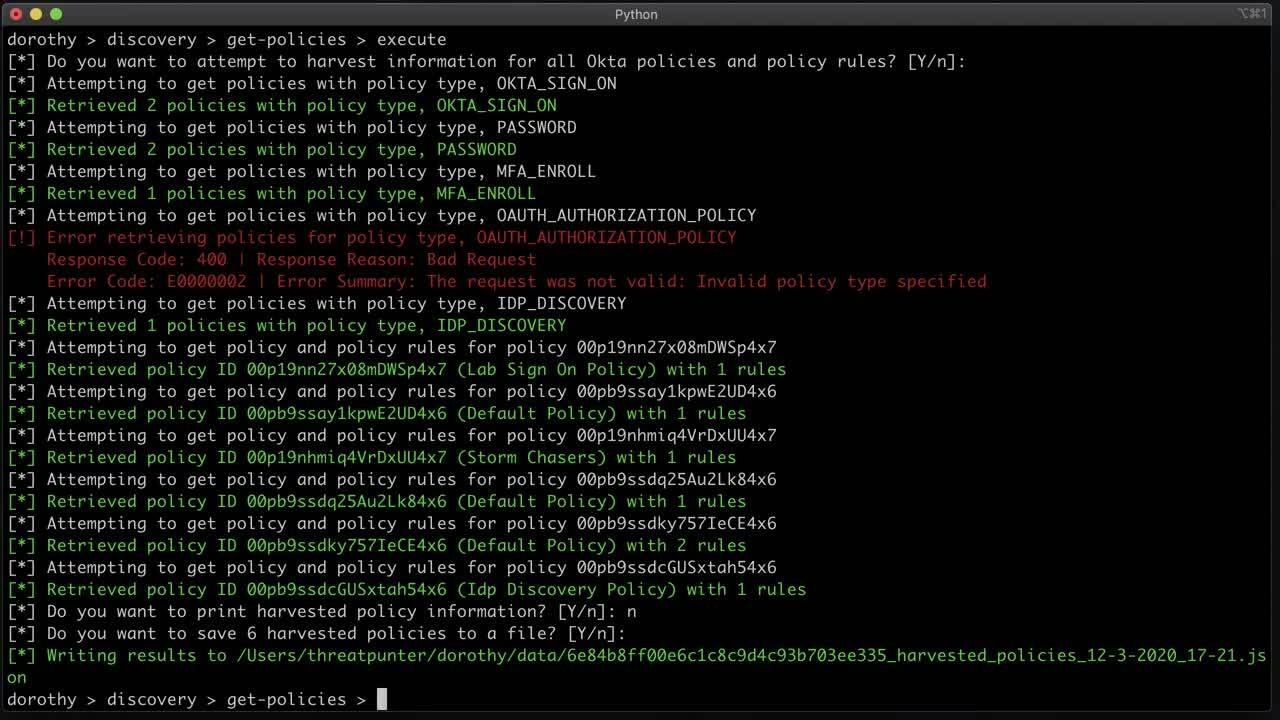

Probemos a obtener algún conocimiento sobre el entorno Okta al recopilar la siguiente información:

- Usuarios: una lista con los nombres, las ID de inicio de sesión, las direcciones de correo electrónico, las preguntas de recuperación de contraseña y el estado de cada usuario será útil al elegir las cuentas que se van a controlar, modificar o dejar intactas para evitar la detección.

- Políticas: las políticas de Okta se usan para controlar elementos de seguridad, entre ellos la complejidad de las contraseñas y los requisitos de MFA, así como los dispositivos que los usuarios tienen permitido usar. Este conocimiento resulta útil si decidimos debilitar algunos componentes de la configuración de seguridad del objetivo

- Zonas: las zonas de red pueden usarse para definir perímetros de seguridad para un entorno Okta. Al igual que con las políticas, esta información nos ayuda a saber cómo está configurado el entorno y a tomar decisiones con más fundamento antes de implementar cambios en la forma de permitir o bloquear el tráfico.

Finalmente, ejecutaremos el módulo find-admins para enumerar los roles de cada usuario de Okta e identificar cuáles de ellos tienen uno o más roles de administrador asignados.

Otros módulos de descubrimiento para ayudar con las tareas de recopilación de información son find-users-without-mfa, para encontrar usuarios que puedan autenticarse mediante solo un nombre de usuario y una contraseña, y find-admin-groups, para identificar grupos de usuarios que tengan uno o más roles de administrador asignados.

Persistencia

Una vez que un atacante ha obtenido acceso a su entorno objetivo, buscará oportunidades para establecer persistencia. La persistencia le ayuda a un atacante a mantener el acceso en caso de que pierda la posición inicial establecida. Un ejemplo común de cómo un adversario podría perder su acceso es cuando el equipo de seguridad detecta su presencia y desactiva la cuenta de usuario comprometida que el atacante está usando o bloquea su comunicación en el perímetro de la red.

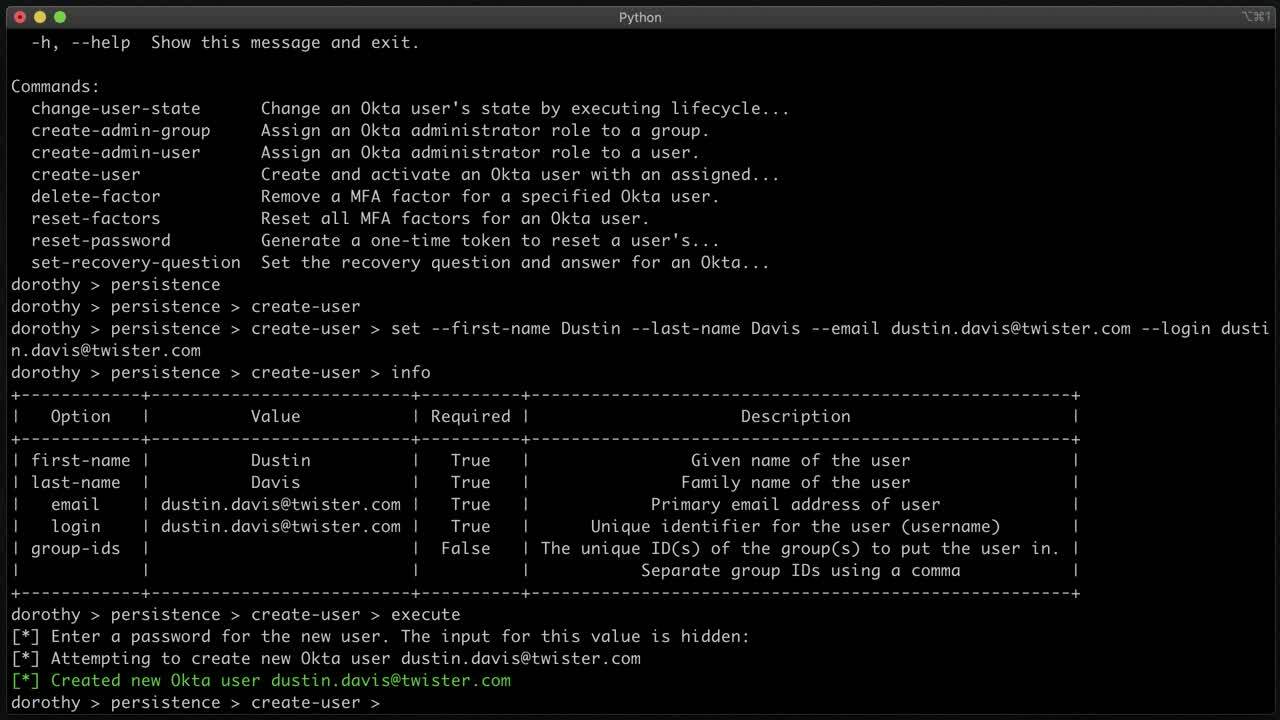

Tener uno o más mecanismos de persistencia establecidos significa que el atacante podrá continuar su misión si una de sus rutas se ve bloqueada o interrumpida. En este ejemplo, usaremos los módulos create-user y create-admin-user de Dorothy para crear un usuario de Okta y asignar un rol de administrador al nuevo usuario. A continuación, crearemos una pregunta de recuperación para otro usuario de Okta para que podamos repasar el proceso de restablecer la contraseña de ese usuario y tomar el control de su cuenta como otro método de persistencia.

Dorothy tiene otros módulos de persistencia para ayudarnos a entender los pasos que un atacante podría dar, como reset-factors, para eliminar los factores de autenticación inscritos de un usuario, y reset-password, para generar un enlace de un solo uso para restablecer la contraseña de un usuario.

Evasión de la defensa

Los adversarios intentarán ejecutar técnicas de evasión de la defensa para evitar ser detectados durante su misión. Por ejemplo, un atacante podría intentar desactivar el logging de seguridad para cegar al equipo de seguridad a sus acciones maliciosas.

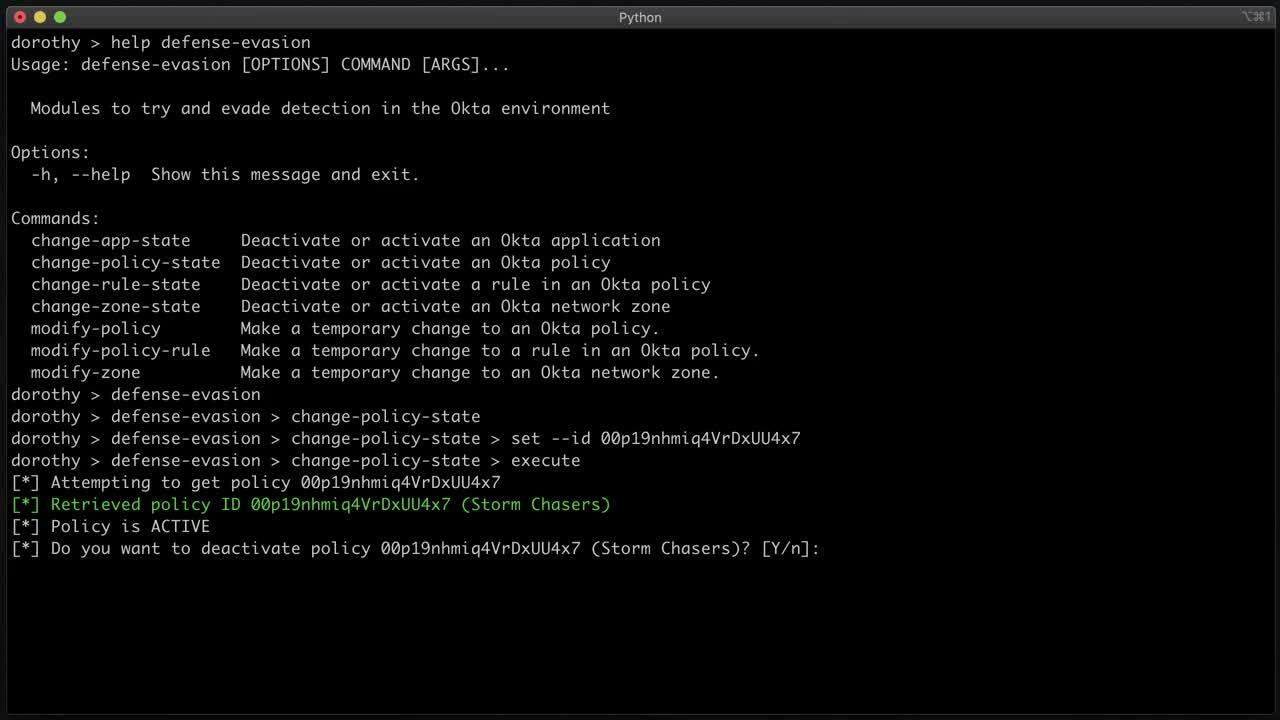

En este punto, hemos obtenido conocimiento acerca del entorno y configurado un par de formas de persistencia. Ejecutemos los módulos change-policy-state y change-zone-state de Dorothy para debilitar los controles de seguridad del "objetivo".

Otros módulos relacionados con la evasión de la defensa pueden activar, desactivar o modificar otros objetos de Okta, tales como aplicaciones y reglas de políticas individuales.

Detendremos aquí nuestro escenario de ataque ficticio, pero si tienes curiosidad por saber qué más puede hacer Dorothy, dirígete al repositorio de GitHub.

Detección de comportamiento sospechoso con Elastic Security

En esta sección demostraremos cómo el log del sistema de Okta impulsa nuestras reglas de detección gratuitas para monitorear y alertar a los equipos sobre comportamientos sospechosos.

El log del sistema de Okta ofrece una pista de auditoría de la actividad que se observó en el entorno de una organización. Esto incluye actividades como el inicio de sesión o el cambio de contraseña de los usuarios, cambios de configuración hechos por administradores y muchas más. Esta fuente de datos es increíblemente poderosa para actividades de monitoreo de seguridad, investigaciones, cumplimiento y respuesta.

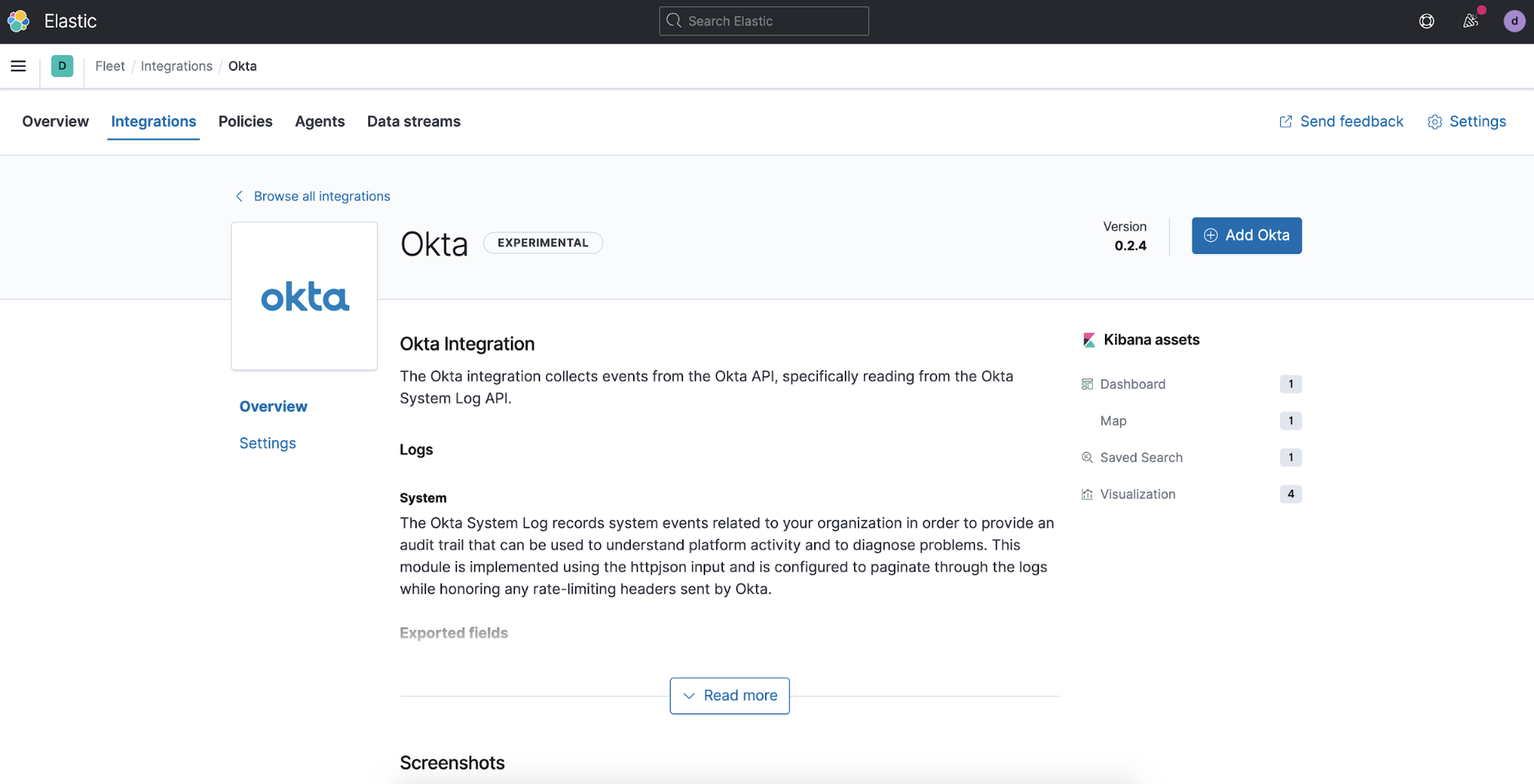

Ingesta de logs del sistema de Okta con Fleet

Fleet proporciona una UI basada en la web en Kibana para agregar y administrar integraciones para servicios y plataformas populares, entre ellas Okta, AWS, Azure, Google Cloud Platform, Google Workspace y muchas otras. La integración de Fleet en Okta ofrece una manera sencilla de ingestar y normalizar los eventos de log del sistema de Okta.

Para los equipos que ya usan Beats también está disponible un módulo de Filebeat de Okta.

Detección de comportamiento sospechoso con las reglas de detección gratuitas de Elastic Security

El Equipo de protecciones de Elastic Security investiga las técnicas profesionales del adversario para desarrollar detecciones y prevenciones para plataformas de endpoint, cloud y red. Nuestras reglas de detección son gratuitas y están desarrolladas de manera abierta junto a la comunidad general de seguridad.

Nuestras reglas de Okta emplean los eventos de log del sistema de indexación que están normalizados en Elastic Common Schema (ECS) y alertan a los equipos de seguridad sobre comportamientos pertinentes y sospechosos.

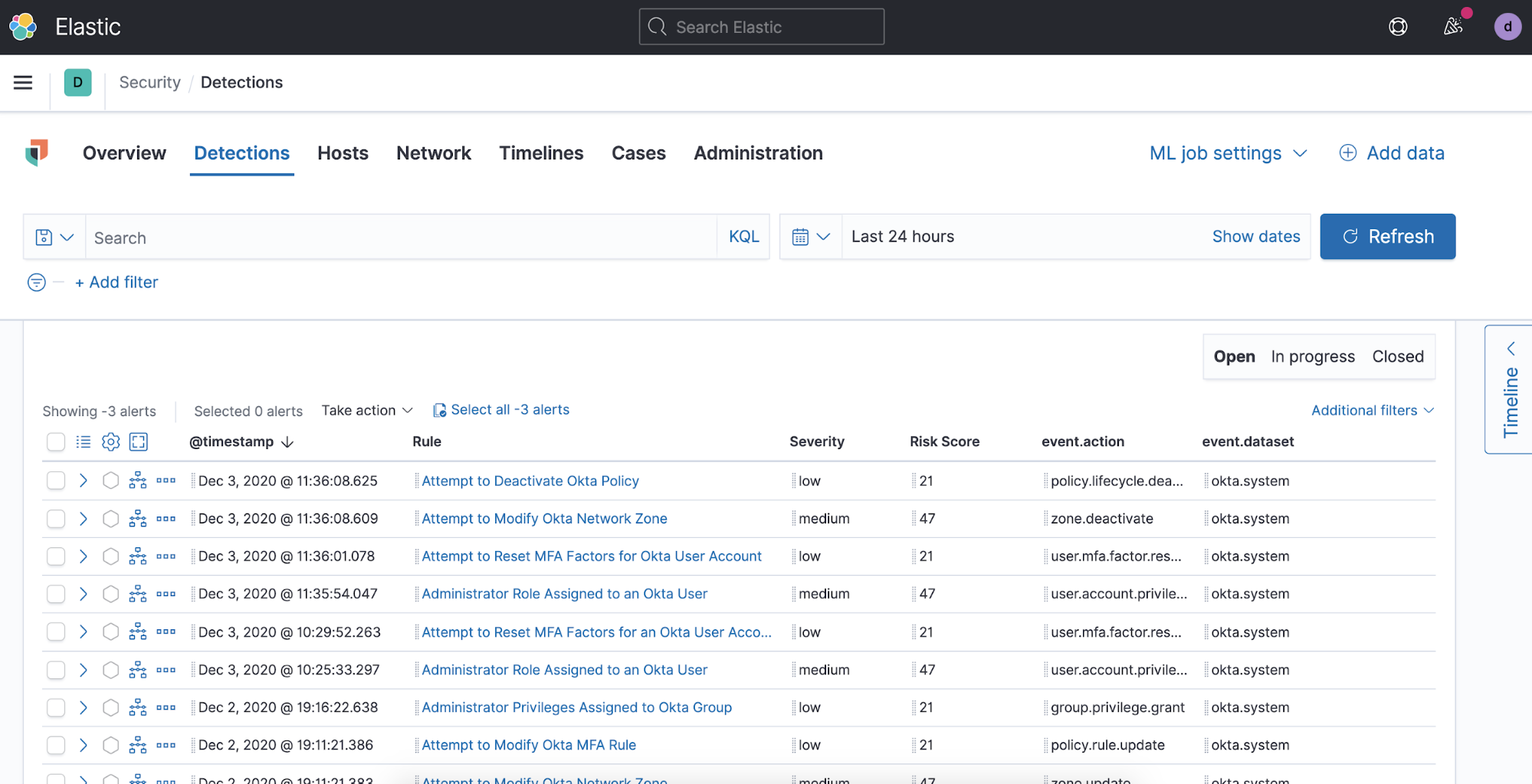

En la Figura 8 a continuación se muestran varias alertas en Elastic Security después de usar Dorothy para simular acciones que un atacante podría emprender mientras opera en un entorno Okta.

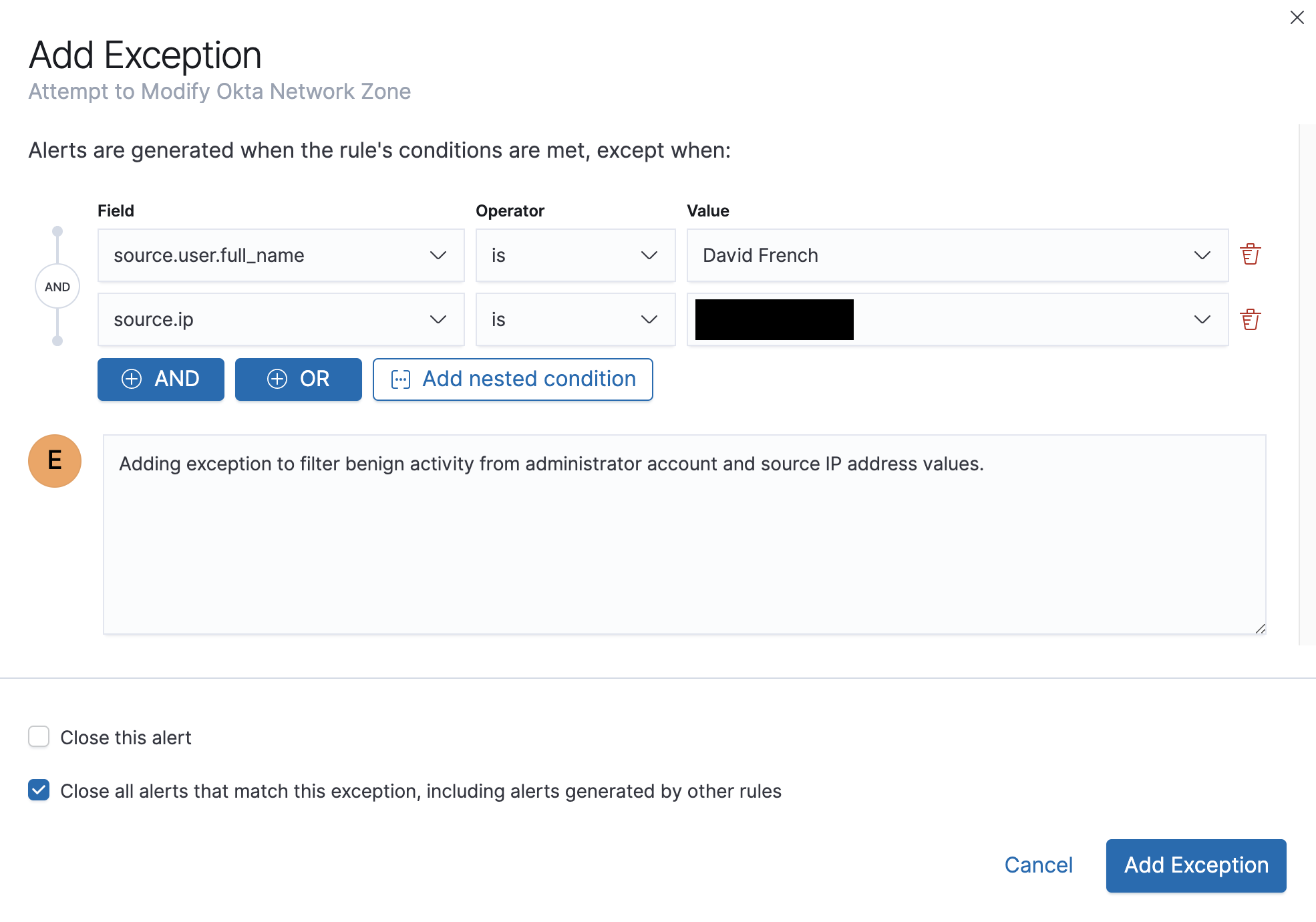

¿Y qué hay de esos molestos falsos positivos? Agregar excepciones a las reglas en Elastic Security para filtrar comportamientos habituales y previstos es sencillo. Esta característica incluye una opción para cerrar todas las alertas que coincidan con la excepción para ahorrarte tiempo.

Mide la cobertura de tu cloud con Dorothy

Okta y otras soluciones de administración de identidades son con frecuencia atacadas por adversarios, sin embargo, si se llegan a monitorear, se suele hacer de manera deficiente. Creamos Dorothy como una herramienta para ayudar a los equipos de seguridad a comprender cómo los adversarios pueden operar dentro de entornos Okta, lo que les permite aún más poner a prueba su visibilidad y la eficacia de nuestras reglas de detección gratuitas y abiertas.

Puedes conocer los primeros pasos con Dorothy si visitas la wiki del proyecto. Si todavía no eres usuario de Elastic Security, puedes registrarte para una prueba gratuita del cloud hoy y echar un vistazo a nuestras reglas de detección gratuitas.