CISO-Perspektive: Warum ich den Elastic Global Threat Report gelesen habe

Es ist wieder einmal so weit. Die Blätter färben sich herbstlich, Familien bereiten sich auf die Feiertage vor, und im Monat der Cybersicherheit werden alle möglichen Berichte veröffentlicht. Unsere Forscher in den Elastic Security Labs haben letzte Woche den Global Threat Report 2023 veröffentlicht, für den sie mehr als eine Milliarde Datenpunkte analysiert haben. Als CISO von Elastic® habe ich zusammen mit meinem Team die Erkenntnisse und Vorhersagen des letztjährigen Berichts genutzt, um eine Strategie für die dynamische Bedrohungslage zu entwickeln. Dieses Jahr wird sich unser Team ebenfalls intensiv mit den Befunden und Vorhersagen zu neuen Bedrohungen auseinandersetzen. Als Vorbereitung auf das kommende Jahr habe ich mit meinem Team insbesondere die folgenden Einblicke berücksichtigt.

Wichtige Bedrohungsforschung aus dem Bericht

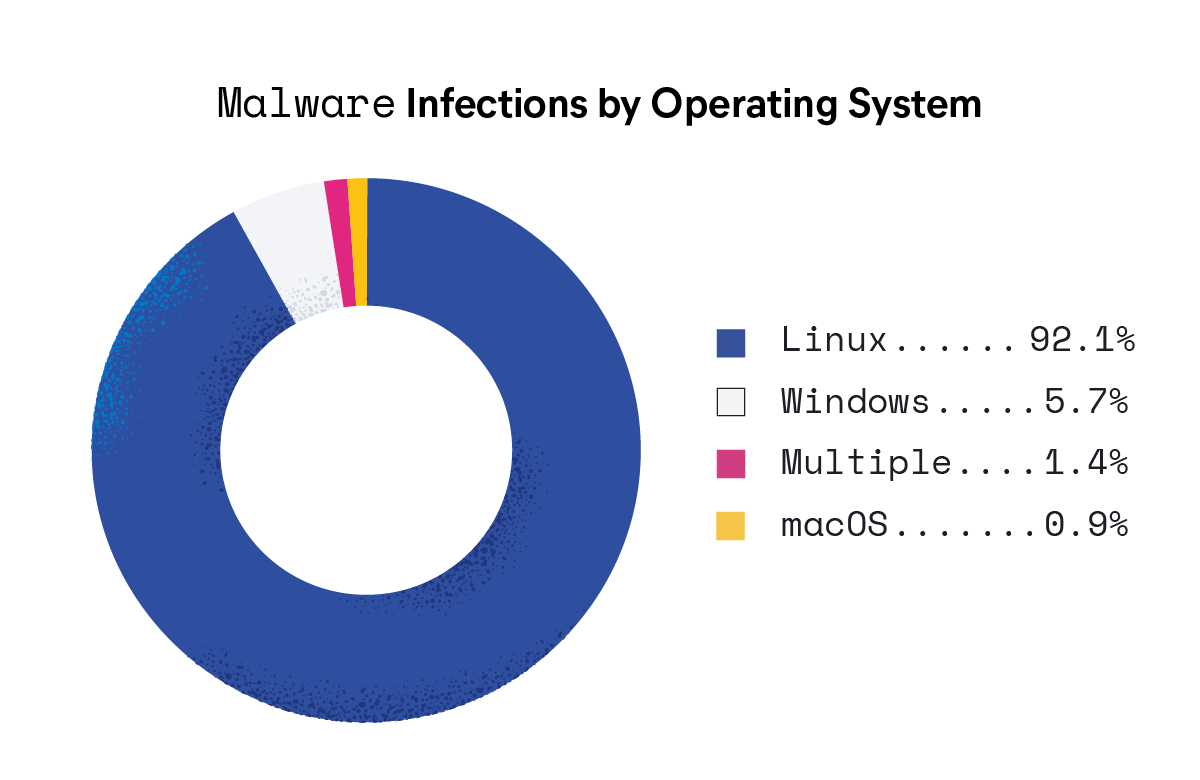

Malware-Bedrohung: fast nur Linux

Der Bericht hat gezeigt, dass praktisch alle beobachteten Malware-Infektionen – 92 % – auf Linux-Systemen stattgefunden haben. Dies ist wichtig, da wir immer mehr Cloud-Umgebungen auf Basis von Linux-Systemen einsetzen. Sicherheitsexperten müssen sich unbedingt mit der Linux-Sicherheit in ihren Unternehmen befassen. Außerdem liefert der Bericht wertvolle Einblicke in die Verbreitung und Vielfalt von Ransomware – insbesondere eine Übersicht über die verschiedenen Familien von Ransomware-as-a-Service (RaaS).

Cloud-Sicherheitsbedrohung: Fokus auf die Grundlagen

Angesichts der zunehmenden Migration von Unternehmen in cloudbasierte Umgebungen stellt der Bericht fest, dass Angreifer Fehlkonfigurationen, nachlässige Zugriffskontrollen, ungeschützte Anmeldeinformationen und mangelhaften Einsatz des Prinzips der geringsten Berechtigungen ausnutzen. Sicherheitsteams müssen grundlegende Hygienemaßnahmen berücksichtigen, um ihre Umgebungen zu schützen, und die von Cloud-Anbietern unterstützten Sicherheitsfeatures implementieren, während sie gleichzeitig ihre Systeme auf den Missbrauch von Anmeldeinformationen hin überwachen.

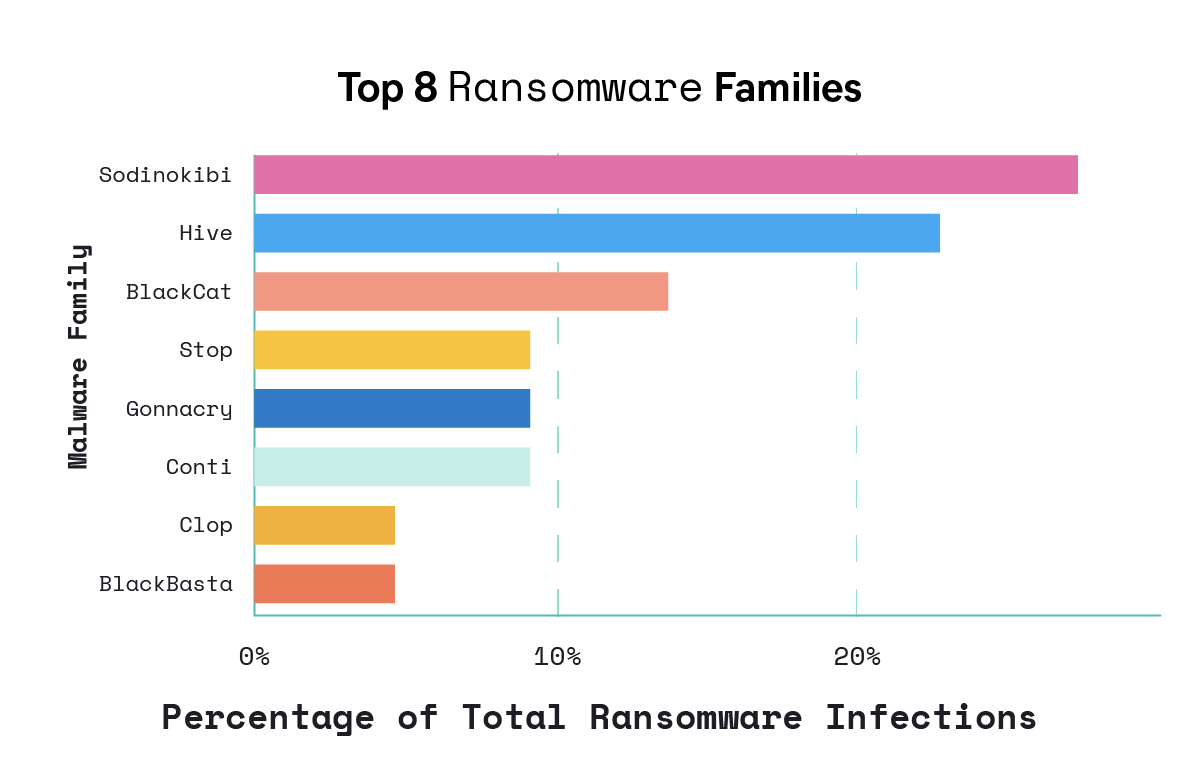

Malware-Bedrohung: Malware-as-a-Service

Der Bericht betont, dass eine geringe Anzahl von sehr weit verbreiteten Ransomware-Familien (siehe unten) und kommerziellen Standardtools für einen Großteil der beobachteten Malware verantwortlich ist. Dies ist sehr bedenklich, da Angreifer-Communitys mit finanziellen Absichten vermehrt auf Malware-as-a-Service (MaaS) zurückgreifen. Wir müssen uns bewusst machen, wie wichtig die Entwicklung von Sicherheitsfunktionen mit umfassenden Einblicken in Verhaltensweisen auf niedrigen Ebenen ist, um Bedrohungen aufzudecken, die andernfalls unentdeckt bleiben.

Open-Source-Bedrohungen: niedrigere Kosten

Ein weiterer Trend ist der Einsatz von Open-Source-Tools für Angriffe, wie in den Artikeln der Elastic Security Labs zum r77-rootkit und zu JOKERSPY beschrieben wird. Open-Source-Tools sind weithin verfügbare und oft völlig legitime Software-Anwendungen mit hilfreichen Funktionen. Sie werden oft von Sicherheitsexperten, Systemadministratoren und Entwicklern eingesetzt. Daher bleibt die Nutzung dieser Tools oft unbemerkt, und für Sicherheitsexperten ist es schwierig, zwischen- legitimer und böswilliger Nutzung zu unterscheiden.

Angesichts dieser Herausforderungen müssen Sicherheitsexperten einen mehrschichtigen Sicherheitsansatz verfolgen. Dies umfasst proaktive Threat-Intelligence, Anomalieerkennung, Verhaltensanalysen und kontinuierliches Monitoring. Es ist entscheidend, immer über neue Open-Source-Tools und deren potenzielle Einsatzmöglichkeiten für Angriffe auf dem Laufenden zu sein.

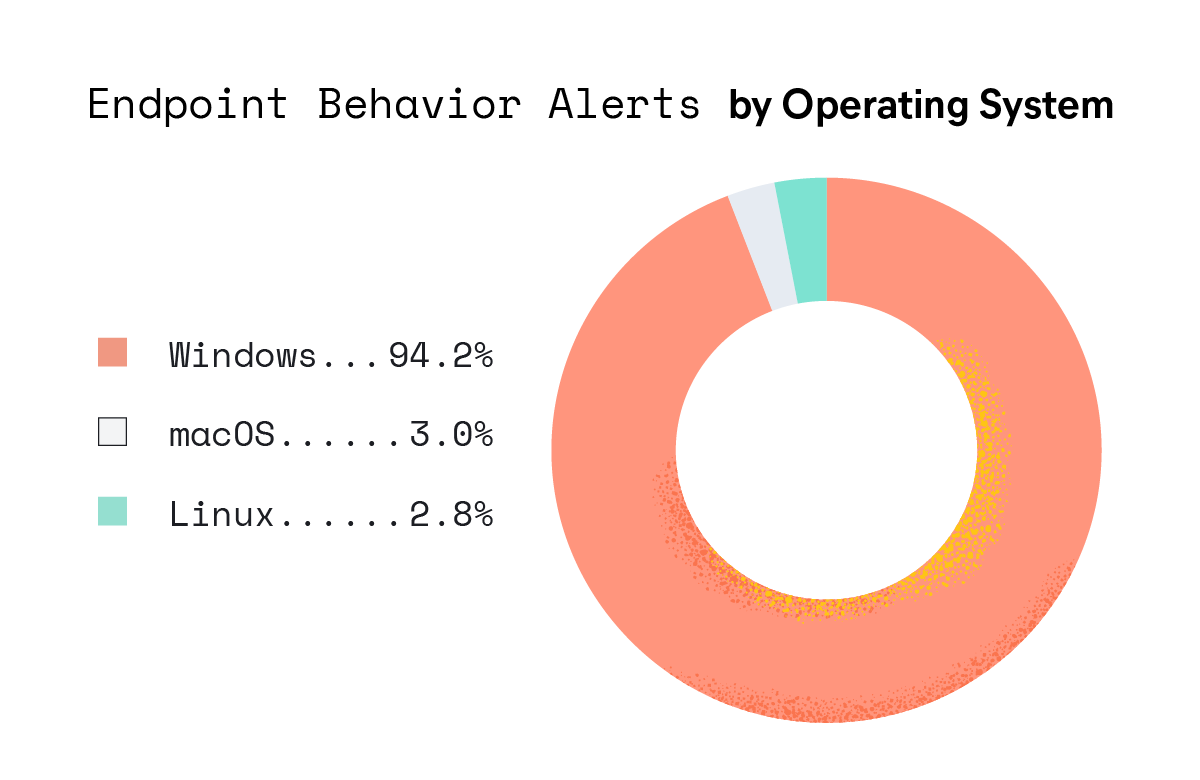

Endpoint-Verhalten: Manipulation der Verteidigung

Der Bericht betont, dass erfahrene Angreifergruppen verschiedene Taktiken einsetzen, um Verteidigungsmaßnahmen zu umgehen, indem sie sich auf Edge-Geräte und Plattformen mit minimaler Sichtbarkeit zurückziehen. Daher müssen Sicherheitsexperten sich einen Überblick über die Manipulationssicherheit ihrer Endpoint-Security-Sensoren verschaffen und Monitoring-Projekte in Betracht ziehen, um anfällige Gerätetreiber aufzuspüren, mit denen Sicherheitstechnologien kompromittiert werden können.

Bedrohungen einen Schritt voraus sein

Der Elastic Global Threat Report veranschaulicht eine Bedrohungslandschaft ohne echte Grenzen. Aus den ehemaligen Angreifern sind kriminelle Unternehmen geworden, die aus ihren Angriffsstrategien Kapital schlagen. Open-Source-Tools und Standard-Malware wie RaaS und der Einsatz von KI haben die Einstiegshürden für Angreifer stark gesenkt. Aber es gibt auch Lichtblicke: neue und automatisierte Erkennungs- und Abwehrsysteme, mit denen alle Experten ihre Infrastrukturen besser verteidigen können.

Als Sicherheitsexperten müssen wir der Bedrohungslage immer einen Schritt voraus sein. Die Zusammenarbeit innerhalb der Sicherheits-Community in Form eines Informationsaustauschs und der Entwicklung wirksamer Gegenmaßnahmen ist entscheidend, um diesen ständig wachsenden Herausforderungen zu begegnen. Berichte wie der Elastic Global Threat Report tragen dazu bei, uns weiterzubilden und letztlich das allgemeine Niveau in der Sicherheitsbranche zu steigern. Der Global Threat Report 2023 zeigt nicht nur aufkommende Trends auf, sondern liefert uns auch das notwendige Wissen, um fundierte Entscheidungen im Hinblick auf unsere Sicherheitsstrategien zu treffen. Nehmen Sie an diesem Webinar mit einer umfassenden Besprechung dieser Einblicke teil.