Der Elastic Global Threat Report 2024: Verbesserte Sichtbarkeit

Elastic Security Labs stellt fest, dass Bedrohungsakteure leicht verfügbare, missbrauchte Sicherheitstools und falsch konfigurierte Umgebungen ausnutzen.

.jpg)

Elastic Security Labs hat den Elastic Global Threat Report 2024 veröffentlicht, der die dringendsten Bedrohungen, Trends und Empfehlungen aufzeigt, die Unternehmen im kommenden Jahr schützen sollen. Bedrohungsakteure haben Erfolg mit der Verwendung offensiver Sicherheitstools (OSTs), einer Fehlkonfiguration von Cloud-Umgebungen und einer zunehmenden Betonung des Credential Access. Dieser Bericht untersucht wichtige Telemetriedaten von über einer Milliarde Datenpunkten mit Schwerpunkt auf Malware-Trends, gegnerischen Taktiken, Cloud-Sicherheit und generativer KI, kuratiert von Elastic Security Labs.

„Für ein Cloud-natives Unternehmen wie uns ist es von unschätzbarem Wert, die besten Techniken in der Cloud zu verstehen“, sagt Raymond Schippers, Security Engineering Director für Detection and Response bei Canva, „den größten Nutzen ziehen wir jedoch aus den Bedrohungsprofilen.“ Die meisten Anbieter geben nur einen Namen bekannt, aber die Rautenmodelle helfen uns zu verstehen, wie Sie Aktivitäten einem Gegner zuordnen. Der Global Threat Report bietet eine hervorragende Möglichkeit, um sicherzustellen, dass unsere Prioritäten mit den Aktivitäten des Gegners übereinstimmen.“

Laden Sie den Elastic Global Threat Report 2024 herunter, um einen umfassenden Einblick in die Bedrohungslandschaft zu erhalten.

Einblicke, die Sie aus dem Jahr 2024 wissen sollten

Zu Ihrem Vorteil haben wir den Bericht in einem kurzen Überblick unten zusammengefasst. Wenn Sie zusätzlichen Kontext wünschen, können Sie weitere Highlights und Dokumente auf unserer Seite zur Bedrohungsforschung ansehen.

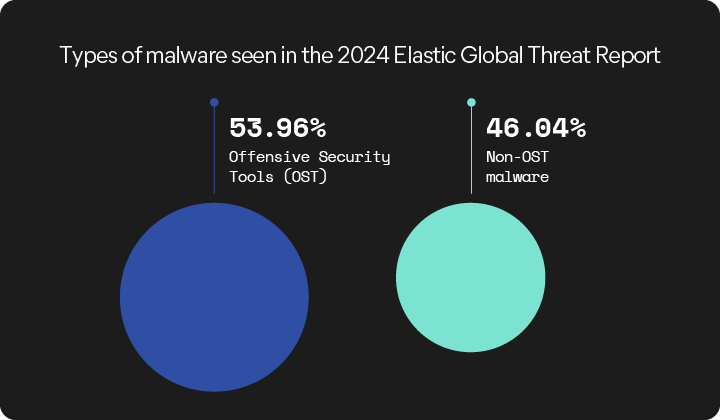

Beobachtete Malware zeigt, dass Angreifer handelsübliche Tools zum Missbrauch nutzen – einschließlich generativer KI

Im Rahmen unserer Malware-Analyse fanden Forscher heraus, dass OSTs wie Cobalt Strike und Metasploit ~ 54 % der beobachteten Alerts ausmachten.

Bedrohungsakteure missbrauchen diese legitimen Sicherheitstools, und Sicherheitsteams müssen verstehen, wie die böswillige Nutzung dieser Tools aussieht. Je besser Sie die Funktionen von OST verstehen, desto besser werden Sie auch Malware verstehen.

Wenn Sie mehr darüber erfahren möchten, wie Angreifer Cobalt Strike missbrauchen, lesen Sie den Bericht von Elastic Security Labs über REF0657 und die für Elastic Security entwickelten Schutzmaßnahmen: Entlarvung eines Einbruchs in Finanzdienstleistungen.

Seit ihrem Debüt ist die Debatte um generative KI allgegenwärtig. Mit der Suite an defensiven KI-Funktionen, die wir veröffentlicht haben, und den Forschungsergebnissen, die wir im Mai veröffentlicht haben, ist Elastic in dieser Diskussion auch kein Neuling. Viele Organisationen verfallen der Angst und fragen uns nach unserer Haltung zu dieser Technologie.

Warum uns generative KI keine Sorgen bereitet

Es stimmt, dass generative KI den Angreifern eine gewisse Hilfe sein wird – die Qualität der Social-Engineering-Angriffe hat zugenommen, obwohl unsere Forscher im letzten Jahr keinen nennenswerten Anstieg der Infektionsraten beobachten konnten. Verteidiger können sich auch auf einen Schub bei der Entwicklung von Malware einstellen, der durch die jüngsten Fortschritte bei Anwendungen mit großen Sprachmodellen (LLM) ausgelöst wird. Die gute Nachricht ist, dass diese wie jede andere Malware auch funktioniert. Diesem Fortschritt kann entgegengewirkt werden, indem Sie sich über Bedrohungen auf dem Laufenden halten und Ihre Schutzbibliothek anpassen.

Auf der anderen Seite hat die generative KI bei den Verteidigern den größten Einfluss. Die Zusammenfassung von Sammlungen von Sicherheitsereignissen, die Automatisierung komplexer Analyse- und Verwaltungsaufgaben und die Erstellung einer Rangliste von Handlungsvorschlägen sind nur einige Beispiele dafür, wie diese Technologien den Abstand zwischen Beobachtung und Entscheidung verringern.

Generative KI bietet Bedrohungsakteuren keine überwältigenden Vorteile, und wir gehen nicht davon aus, dass sich dies in absehbarer Zeit ändern wird. Sicherheitsteams sollten sich jedoch ihrer Umgebungen bewusst sein und diese regelmäßig überprüfen – insbesondere auf Konfigurations- und Benutzerfehler.

Unternehmen konfigurieren Cloud-Umgebungen falsch und ebnen damit Bedrohungsakteuren den Weg

Jeder kennt diese Geschichte: Sicherheitsexperten sind viel zu sehr ausgelastet. Eine Fülle von Warnmeldungen, ein überlasteter Analyst, Teams, die versuchen, sich in komplizierten Umgebungen zurechtzufinden ... Leider hat dies dazu geführt, dass wir uns zu sehr auf die eingebauten Sicherheitskontrollen verlassen haben. Unsere Telemetrie ergab, dass viele Teams Cloud-Plattformen nutzen, ohne zusätzliche, notwendige Schutzmaßnahmen zu implementieren.

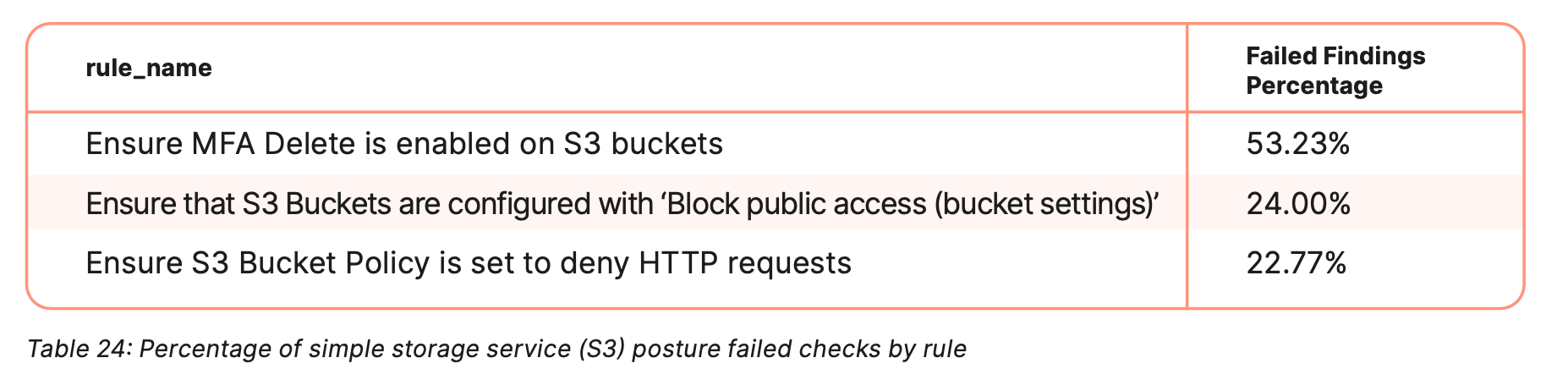

Diese Erkenntnisse haben wir in unserem neuen Abschnitt über Cloud Security Posture Management (CSPM) entdeckt. Unsere Forscher haben die Benchmarks des Center for Internet Security (CIS) analysiert, die von Unternehmen auf der ganzen Welt genutzt werden, um einige der häufigsten Fehlkonfigurationen in Cloud-Umgebungen zu identifizieren. Diese Benchmarks wurden mit Umgebungen verglichen, die wir in unserer Telemetrie beobachtet haben, und diese überschneiden sich stark mit den am häufigsten beobachteten Techniken, die auf Cloud-Umgebungen abzielen.

Da der Elastic Global Threat Report Cloud-Telemetrie auf der Grundlage von Cloud-Dienstanbietern (CSPs) analysiert, sind wir in der Lage, die größten Fehlkonfigurationen nach CSP aufzuschlüsseln. Es ist wichtig, dass die Leser verstehen, dass dies keine Diskussion darüber ist, welcher CSP der sicherste ist, sondern ein Bericht darüber, wie Sicherheitsteams ihre Instances konfigurieren.

Eines der häufigsten Probleme betraf die Speicherung. Fast 47 % der Ausfälle bei Microsoft Azure waren mit Speicherkonten verbunden und 30 % der Ausfälle bei Amazon Web Services (AWS) gingen auf S3-Checks zurück. Auch Google Cloud-Benutzer sind nicht frei von Fehlkonfigurationen. Fast 44 % der fehlgeschlagenen Überprüfungen wurden von BigQuery durchgeführt – insbesondere wegen einer fehlenden vom Kunden verwalteten Verschlüsselung.

Sicherheitsteams müssen sicherstellen, dass Cloud-Ressourcen angemessen geschützt und regelmäßig überprüft werden. Eine der wichtigsten Erkenntnisse aus dem CSPM-Abschnitt ist die Tatsache, dass mehr als 50 % der fehlgeschlagenen S3-Prüfungen auf Fehlkonfigurationen bei der Multifaktor-Authentifizierung zurückzuführen sind:

Auch wenn es sich wie eine Herkulesaufgabe anfühlen kann, ist es für Sicherheitsteams wichtig, daran zu denken, dass Sicherheitstools regelmäßig optimiert und überprüft werden müssen. Das InfoSec-Team hier bei Elastic weiß, wie schwierig dies ist, und hat einen Blog geschrieben, in dem detailliert beschrieben wird, wie eine unternehmensweite, phishing-resistente MFA eingeführt wurde.

Im Zuge der erfolgreichen Bekämpfung von Defense Evasion nutzen Angreifer legitime Anmeldedaten, um sich in das System einzuschleichen

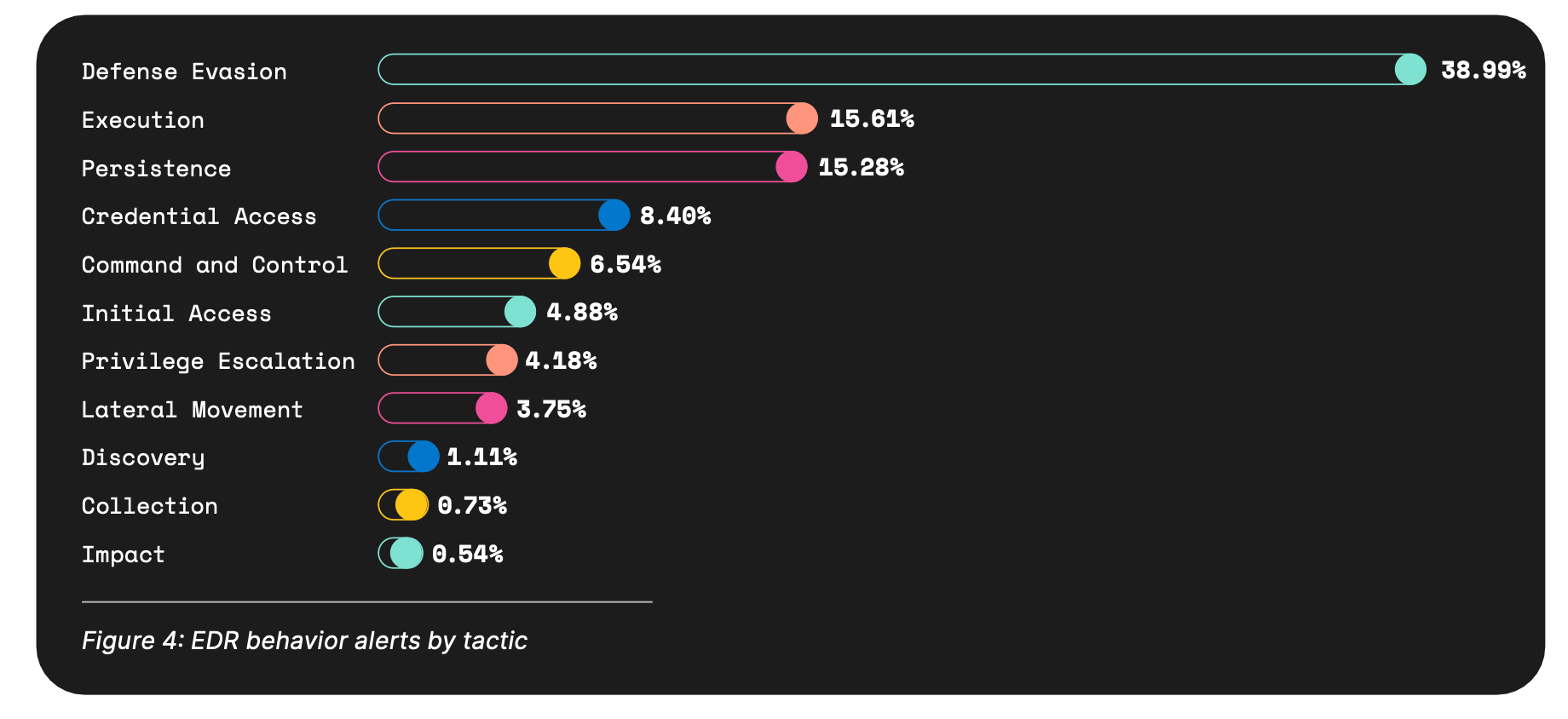

Einem mehrjährigen Trend folgend und den Einfluss von Sicherheitstools auf Angreifer widerspiegelnd, beobachteten wir eine Mehrheit von Verhaltensweisen im Zusammenhang mit der Umgehung von Verteidigungsmaßnahmen. Dieser Schwerpunkt wird in unserer Telemetrie sowohl bei den Endgeräten als auch bei den Cloud-Umgebungen deutlich, wenn auch auf leicht unterschiedliche Weise.

Zugriff auf Anmeldeinformationen in der Cloud

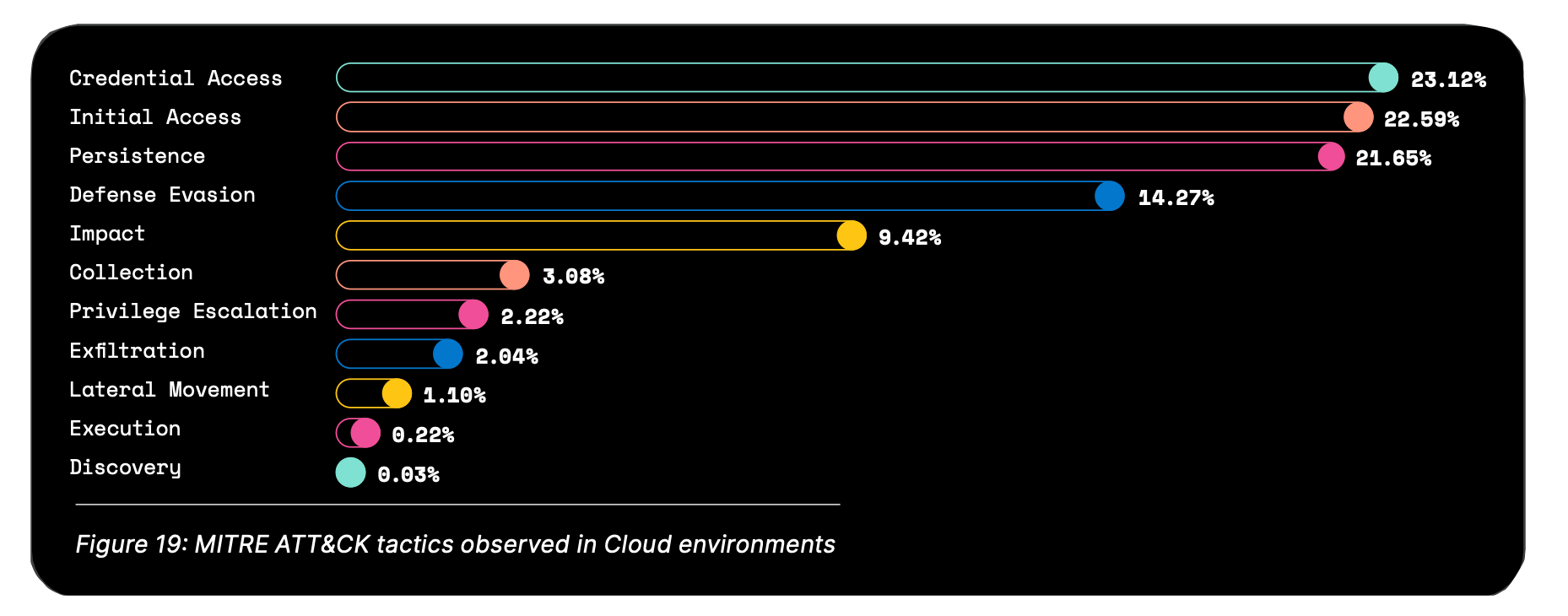

Angesichts der Verbreitung von Cloud-Infrastrukturen in der Technologielandschaft überrascht es nicht, dass Elastic Security Labs ausführlich über das Verhalten von CSPs berichtet. Nachfolgend finden Sie die wichtigsten Taktiken gemäß den MITRE ATT&CK- Standards, die im letzten Jahr in Cloud-Umgebungen beobachtet wurden.

Mit 23,12 % aller Cloud-Verhaltensweisen ist Credential Access vor allem in Microsoft Azure-Umgebungen verbreitet. Insbesondere beobachteten die Elastic Security Labs einen Anstieg von 12 % bei Brute-Force-Techniken – diese machen fast 35 % aller Techniken in Microsoft Azure aus.

Unternehmen müssen sich der Zunahme von Brute-Force-Angriffen bewusst sein, die in unserem Bericht mehrfach in verschiedenen Umgebungen beobachtet wurden. Der Schwerpunkt auf Credential Access geht bei den Endpoints in unserer Telemetrie noch einen Schritt weiter.

Zugriff auf Anmeldeinformationen in der Endpoint-Telemetrie

Obwohl es einen kleineren Teil des Endpoint-Verhaltens ausmacht, möchten wir Credential Access in Verbindung mit seiner Verbreitung in der Cloud hervorheben.

Die viertwichtigste Bedrohungstaktik ist der Zugriff auf Zugangsdaten, was angesichts der Zunahme von Informationsdiebstahl und Access Broker-Netzwerken wichtig ist. Dieser scheinbar geringfügige Anstieg von 3 % seit dem letzten Jahr zeigt kaum die Auswirkungen, die Bedrohungsakteure mit legitimen gestohlenen Zugangsdaten erzielt haben.

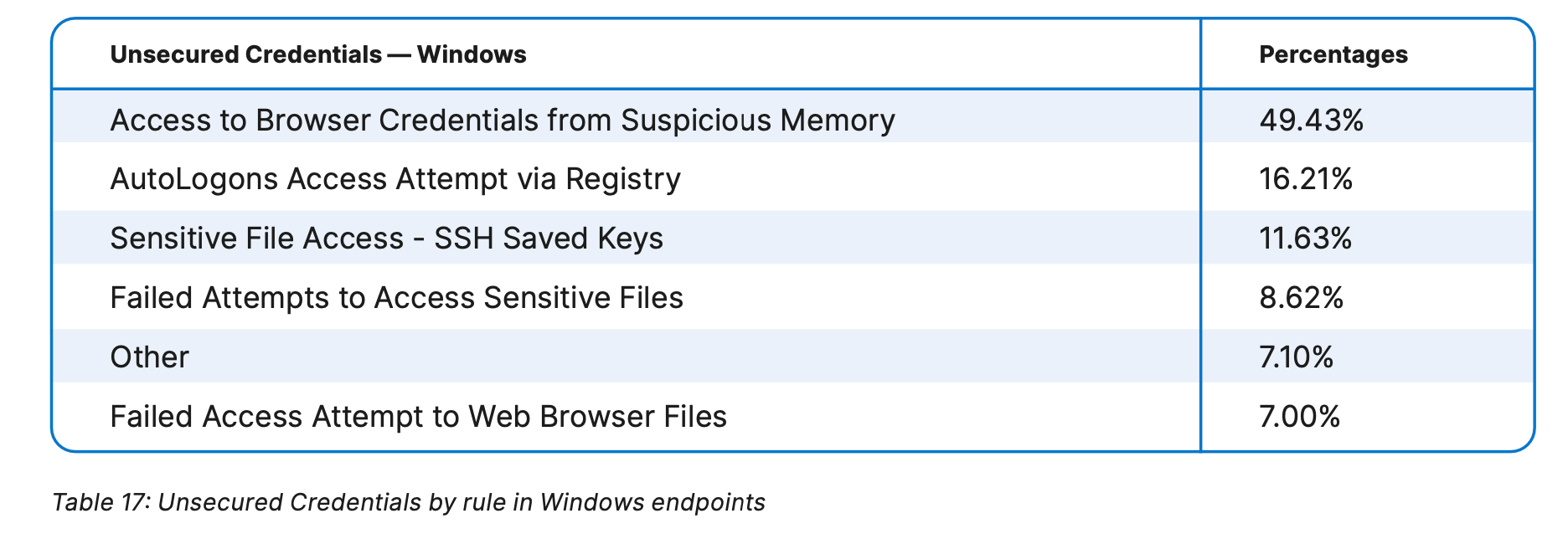

Der Schwerpunkt liegt hier auf Techniken wie Unsecured Credentials, die bei Windows-Endgeräten im Vergleich zur letztjährigen Analyse um 31 % zugenommen haben. Elastic stellte fest, dass bei fast 50 % der ungesicherten Anmeldedaten diese von Browsern gestohlen wurden.

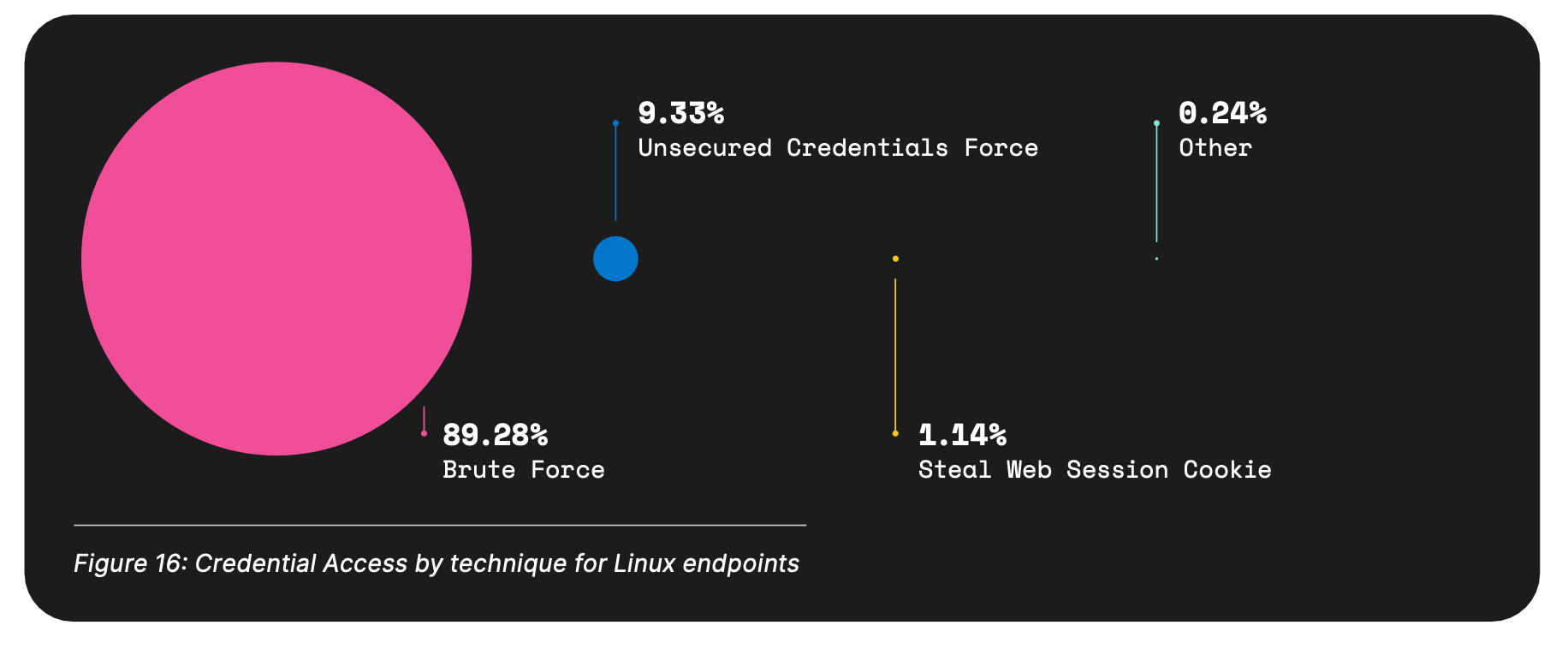

Ein weiteres Beispiel für die steigende Popularität von Brute-Force-Angriffen findet sich in Linux-Umgebungen. Während Endpoint-Verhalten nur 3,2 % der Gesamtzahl ausmacht, handelt es sich bei 89 % dieser Verhaltensweisen um Brute-Force-Angriffe. Dies unterstreicht die Bedeutung der Linux-Infrastruktur, die öffentlich zugänglich bleibt und gleichzeitig organisationskritische Anwendungen aufrechterhält.

Die Bemühungen zur Eindämmung von Defense Evasion-Taktiken in Sicherheitstools waren erfolgreich, wie ein Rückgang der Verhaltensweisen um 6 % im letzten Jahr zeigt. Trotzdem werden die Bedrohungsakteure weiterhin jede verfügbare Waffe für Angriffe einsetzen.

Ein globaler Überblick

Der Elastic Global Threat Report wird dank der leistungsstarken KI-Suchplattform von Elastic ermöglicht. Wir gewinnen unsere globale Sichtbarkeit durch die Basis von Elastic in der Suche, was zu außergewöhnlicher Sichtbarkeit und einer beeindruckenden Fähigkeit zur Erkennung von Sicherheitsbedrohungen führt. Unsere Nutzer teilen jedes Jahr Hunderte von Millionen von Ereignissen mit uns, die von Elastic-Sensoren sowie einem robusten Ökosystem von Technologien von Drittanbietern generiert werden. Dies ermöglicht es Elastic Security nicht nur, regelmäßige Funktionsverbesserungen zu implementieren, sondern ermöglicht es Elastic Security Labs auch, bisher unbekannte Bedrohungen zu erkennen und zu unterbinden.

Diese Fülle an Informationen bietet uns als Wächter eine zusätzliche Möglichkeit – wir können diese Details mit unseren Kollegen in der Sicherheitsgemeinschaft im Allgemeinen teilen. Wir entscheiden uns dafür, dies jährlich zu tun, um den Lesern handlungsrelevante Informationen zu liefern.

Sichere Erkundung der Bedrohungslandschaft

Elastic Security Labs hat es sich zur Aufgabe gemacht, den Geheimdiensten wichtige und aktuelle Sicherheitsstudien zur Verfügung zu stellen – unabhängig davon, ob Sie Elastic-Kunde sind oder nicht. Die Entdeckungen in diesem Bericht bestätigen etwas, was wir schon seit langem wissen: Die Technologien der Verteidiger funktionieren. Der Schwerpunkt auf Defense Evasion, um diese Technologien zu umgehen und zu deaktivieren, sowie die Tatsache, dass Angreifer in Möglichkeiten investieren, legitime Anmeldedaten zu sammeln ... diese Ergebnisse (und viele mehr) unterstreichen die Bedeutung gut abgestimmter Sicherheitsprodukte und -richtlinien.

Verstehen Sie diese und viele weitere Erkenntnisse mit dem kostenlosen Elastic Global Threat Report 2024.

Die Entscheidung über die Veröffentlichung der in diesem Blogeintrag beschriebenen Leistungsmerkmale und Features sowie deren Zeitpunkt liegt allein bei Elastic. Es ist möglich, dass noch nicht verfügbare Leistungsmerkmale oder Features nicht rechtzeitig oder überhaupt nicht veröffentlicht werden.

In diesem Blogpost haben wir möglicherweise generative KI-Tools von Drittanbietern verwendet oder darauf Bezug genommen, die von ihren jeweiligen Eigentümern betrieben werden. Elastic hat keine Kontrolle über die Drittanbieter-Tools und übernimmt keine Verantwortung oder Haftung für ihre Inhalte, ihren Betrieb oder ihre Anwendung sowie für etwaige Verluste oder Schäden, die sich aus Ihrer Anwendung solcher Tools ergeben. Gehen Sie vorsichtig vor, wenn Sie KI-Tools mit persönlichen, sensiblen oder vertraulichen Daten verwenden. Alle Daten, die Sie eingeben, können für das Training von KI oder andere Zwecke verwendet werden. Es gibt keine Garantie dafür, dass Informationen, die Sie bereitstellen, sicher oder vertraulich behandelt werden. Setzen Sie sich vor Gebrauch mit den Datenschutzpraktiken und den Nutzungsbedingungen generativer KI-Tools auseinander.

Elastic, Elasticsearch, ESRE, Elasticsearch Relevance Engine und zugehörige Marken, Waren- und Dienstleistungszeichen sind Marken oder eingetragene Marken von Elastic N.V. in den USA und anderen Ländern. Alle weiteren Marken- oder Warenzeichen sind eingetragene Marken oder eingetragene Warenzeichen der jeweiligen Eigentümer.