Elastic Security entwickelt sich zur ersten und einzigen KI-gestützten Lösung für Sicherheitsanalysen

In unserer vorherigen Installationhaben wir die Geschichte von Lösungen für das Sicherheitsinformations- und Ereignismanagement (SIEM) besprochen – von der Datenerfassung über die organisatorische Erkennung bis hin zur Reaktion und Orchestrierung. Jetzt sind wir mitten in der SIEM 3.0-Revolution und konzentrieren uns darauf, generative KI mit großem Erfolg auf alle anwendbaren Prozesse im Sicherheitsbetriebszentrum anzuwenden. Elastic Security ist in dieser Revolution führend, indem es die erste und einzige Sicherheitsanalyselösung mit generativer KI liefert, die jeden zentralen Analyse-Workflow beschleunigt – und so Ihr bestehendes Team optimiert und neuen Mitgliedern ermöglicht, schneller und mit mehr Genauigkeit und Effizienz einsatzbereit zu sein.

Einführung in KI-gestützte Sicherheitsanalysen

Die rasante Beschleunigung von Elastic Security

Elastic Security ist die erste und einzige KI-gesteuerte Sicherheitsanalyselösung, die den Herausforderungen moderner Sicherheitsteams gewachsen ist. Es basiert auf der KI-Plattform Elasticsearch, die die Retrieval-Augmentation-Generierung (RAG) umfasst. RAG ist das ultimative Mittel, um sicherzustellen, dass große Sprachmodelle (LLMs) über den entsprechenden Kontext verfügen, den sie für die Beantwortung einer bestimmten Frage benötigen, sodass maßgeschneiderte Antworten zurückgegeben werden können. Ohne den richtigen Kontext – oder eine effiziente, schnelle und leistungsfähige Möglichkeit, diesen Kontext zu suchen und abzurufen – sind LLMs nur so gut wie die öffentlichen Daten, auf denen sie trainiert wurden. Mit RAG entfällt auch die Notwendigkeit, einen LLM ständig neu zu schulen, was eine zeitaufwändige und teure Aufgabe ist – insbesondere bei Daten, die sich in einer Sicherheitsanalyseplattform befinden und sich jede Minute ändern.

Unsere Lösung basiert auf drei grundlegenden Grundsätzen, die Elastic Security von allen anderen auf dem Markt unterscheiden.

Grundsatz 1: Verteilte Daten-Mesh-Architektur

Das Problem: Die Analyse aller Daten

Bevor Erkennungsingenieure Inhalte erstellen, Analysten Warnmeldungen priorisieren oder Fachkräfte einen Vorfall beheben können, benötigt das Sicherheitsteam Einblick in seine Umgebung. Es gibt einen Grund, warum die CIS Top 18 seit Jahrzehnten Sichtbarkeit als oberste Priorität anführt: Man kann nicht schützen, was man nicht sehen kann.

Leider ist das Bedürfnis nach vollständiger Transparenz mit dem exponentiellen Anstieg des Datenvolumens in Frage gestellt worden – insbesondere mit dem Übergang zur Cloud. Sicherheitsteams waren gezwungen, Entscheidungen auf der Grundlage von budgetären und technischen Beschränkungen zu treffen und nicht auf der Grundlage des Wertes der Daten, die sie schützen müssen. Viele haben einen Data Lake -Ansatz gewählt , bei dem Informationen schnell von einem aktiven System in einen kostengünstigen Datenspeicher verschoben werden. Auf diese Daten wird dann zugegriffen, wenn sie benötigt werden.

Obwohl solche Data Lakes die wirtschaftliche Herausforderung der Speicherung der Informationen bewältigen können, können sie die betrieblichen Probleme des schnellen Zugriffs auf die Informationen nicht lösen, um Schäden und Verluste für ein Unternehmen zu verhindern. Erinnern Sie sich an den Log4j-Angriff: viele Unternehmen hatten Schwierigkeiten festzustellen, ob ihre Organisationen betroffen waren. Teams, deren Daten sich im Speicher befanden, mussten Zeitrahmen erraten und überprüfen, einen Teil der eingefrorenen Daten „auftauen“, suchen und diesen Vorgang dann wiederholen. Die Teams hatten keine Gewissheit, bis sie all ihre gespeicherten Daten aufgetaut und überprüft hatten, was viel zu zeitaufwändig war, um dies zu bewerkstelligen. Data Lakes müssen nicht nur erschwinglich sein, sondern auch durchsuchbar.

Das moderne SOC ist verteilt

Daten haben Schwerkraft.

Es ist teuer, Daten in einem verteilten Netzwerk zu verschieben, vor allem, wenn sie über Regionen in der Cloud oder über Cloud-Anbieter verschoben werden und zusätzliche Gebühren für Datenübertragungsdienste (DTS) anfallen. Dabei sind noch nicht einmal die Kosten für die Erstellung einer monolithischen Kopie der Informationen berücksichtigt, die eine riesige Menge an Hardware und Ingenieuren erfordert, oder die Tatsache, dass dies in bestimmten Bereichen aufgrund von Datenschutzbestimmungen nicht möglich ist.

Mit Elastic können Sie Ihre Daten in der Nähe des Ortes aufbewahren, an dem sie generiert oder erfasst werden. Unsere verteilte Datenverflechtungsarchitektur ermöglicht es Anwendern, Systeme bei allen wichtigen Cloud-Anbietern und/oder vor Ort zu betreiben und dann ein System als Haupt-SIEM zu bestimmen, auf dem die Sicherheitsoperationen stattfinden. Diese Lösung erscheint einem Analysten als ein zentralisiertes SIEM, das die Suche über die angeschlossenen Systeme hinweg vereinfacht. Der Sicherheitsanalyst muss das Hauptsystem nie verlassen, um Erkennungen, Machine Learning-Modelle, Bedrohungssuche, Alarmtriage, Incident Response oder andere Anwendungsfälle über eine beliebige Anzahl verteilter Sicherheitscluster auszuführen.

Schnelle Suche in eingefrorenen Daten

Da die verteilte Data-Mesh-Architektur von Elastic es erschwinglich macht, Daten über Jahre hinweg zu speichern, stellt sich die nächste Frage nach der Geschwindigkeit des Zugriffs auf diese Informationen. Auch hier ist Elastic marktführend. Elastic Security macht das bisher Unmögliche möglich und einfach. Mit einer Erfolgsbilanz bei der Unterstützung der Millisekundensuche in Unternehmen wie Randstad Netherlands und Texas A&M, begeistert Elastic Security neue Benutzer regelmäßig mit der Geschwindigkeit und Skalierbarkeit. Mit einer proprietären Funktion namens durchsuchbare Snapshots kann Elastic eingefrorene Daten wie S3 in Sekundenschnelle durchsuchen, ohne alle Informationen neu zu aktivieren. Dies macht Sicherheitsanalysen extrem schnell und kostengünstig, selbst über Monate und Jahre von Daten.

Anstatt eines langsamen, schwierigen Data Lake, operationalisieren Sie Ihr Sicherheitsteam mit dem Distributed Data Mesh von Elastic. Wenn Sie das nächste Mal gefragt werden: „Ist das passiert?“, können Sie mit absoluter Gewissheit antworten.

Grundsatz 2: Unser offener und transparenter Ansatz zur Sicherheit

Elastic Security setzt sich seit langem für Offenheit und Transparenz ein, die für Unternehmen von entscheidender Bedeutung sind, um ihr Cybersicherheitsrisiko zu bewerten und zu reduzieren. Wenn Sie eine Technologie übernehmen, setzen Sie Ihr Vertrauen in das Unternehmen, das hinter dem Angebot steht - und Vertrauen verdient man nicht durch Geheimhaltung.

Wir haben bereits darauf hingewiesen, dass „[Open Security] bedeutet, dass Sicherheitsanbieter ihre Arbeit offen erledigen, Code, Erkennungsregeln und Artefakte austauschen, um das Verständnis dafür zu fördern, wie Systeme wirklich vor Eindringlingen und Exploits geschützt werden können. Es ist eine gemeinsame Anstrengung, um die Sicherheitssoftware so zu verbessern, dass alle davon profitieren können.“ Diese Offenheit ist sowohl altruistisch als auch eigennützig, denn eine steigende Flut hebt alle Boote. Cybersicherheit sollte nicht nur für diejenigen geeignet sein, die sie sich leisten können. Jeder auf der Welt könnte Opfer eines Cyberangriffs werden. Daher sollte jeder auf der Welt Zugang zu Cybersicherheit der Enterprise-Klasse haben. Wir müssen die Sicherheit demokratisieren, um die steigende Flut von Anschlägen einzudämmen.

Ein offenes Datenschema ist Teil der Grundlage von Elastic Security. Ihre Daten können Sie nach Belieben verwenden, sei es mit unserem standardisierten Open-Source-Schema –Elastic Common Schema (ECS) – oder einer unserer anderen Schemaintegrationen. ECS ermöglicht Erkennungsregeln nach dem Motto „Write Once, Run Everywhere“ und gibt Teams die Flexibilität, neue Datenquellen einfach zu integrieren, ohne die Erkennungslogik zu ändern. ECS hat sich kontinuierlich weiterentwickelt, um neue Arten von Sicherheitsdaten wie Schwachstellen, Bedrohungsinformationen und E-Mail-Protokolle zu unterstützen, und wurde von unzähligen Anbietern und Organisationen übernommen. Um weitere Impulse zu setzen, haben wir kürzlich ECS zur OTel Semantic Convention hinzugefügt.

Elastic unterstützt auch weiterhin neue und seit langem etablierte Schemata, um sicherzustellen, dass Organisationen, die sie verwenden, die leistungsstarken Analysen von Elastic Security nutzen können. Wenn Sie beispielsweise Daten, die OCSF zugeordnet sind, in Amazon Security Lake speichern, stellen wir eine vorgefertigte OCSF-Integration zur Verfügung, um sie in ECS zu übersetzen. Wenn Sie viel in Common Event Format (CEF) investiert haben, haben wir auch eine CEF-ECS-Integration. Wir wurden auf dieser Idee der Offenheit gegründet, und dem werden wir treu bleiben.

Grundsatz 3: Einheitlicher Ansatz für Sicherheitsoperationen

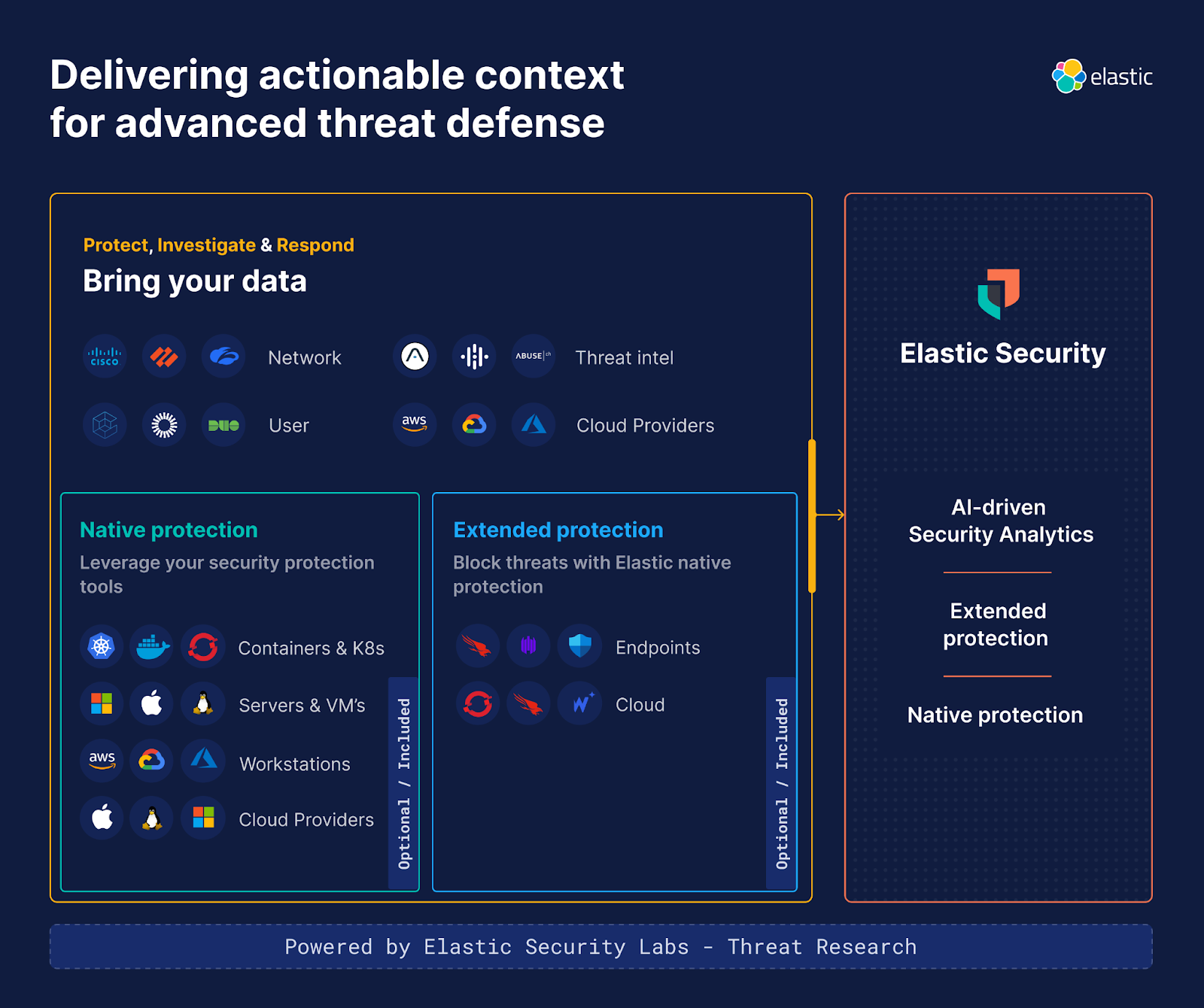

Elastic Security hat eine Mission: die Daten der Welt mit demokratisierter, unternehmensgerechter Sicherheit vor Angriffen zu schützen. Diese Mission umfasst die Integration von durchgängigen Workflows in Ihr bestehendes Sicherheits-Ökosystem oder die Bereitstellung dieser Funktionen auf nativer Basis für diejenigen, die sich keine umfassenden Sicherheitstools leisten oder darauf zugreifen können. Wir entwickeln, liefern und verkaufen nur eine Lösung: Elastic Security, die eine Fülle von optionalen und enthaltenen Funktionen bietet. Ein typischer Kunde wächst mit uns auf folgende Weise:

Beginnen Sie mit Analytik: Ersetzen Sie ein altes SIEM durch unsere KI-gesteuerte Sicherheitsanalyselösung, um schnellere Versionen bewährter SOC-Workflows zu implementieren und neue Prozesse in der Sicherheitsorganisation zu ermöglichen.

Erweitern Sie auf erweiterten Schutz: Profitieren Sie sofort von erweiterter Erkennung und Reaktion, indem Sie die Rohereignisse von CrowdStrike, SentinelOne, Microsoft Defender, Wiz und mehr in Elastic hinzufügen.

- Ergänzen und/oder ersetzen Sie durch nativen Schutz: Ergänzen oder ersetzen Sie durch eine Legacy-Einzellösung mit dem nativen Schutz von Elastic.

Elastic Security macht weiterhin Fortschritte

In diesem Blogbeitrag ging es um die Grundsätze, nach denen wir arbeiten, und wie wir eine generative KI-Zukunft anstreben. Unsere Lösung wurde entwickelt, um Sicherheitsteams so effizient wie möglich zu machen, und wir freuen uns darauf, dies mit einer grenzüberschreitenden Sicherheitslösung zu erreichen.

Unser Team ist begeistert, die Führung in Richtung KI-gestützter Sicherheitsanalysen zu übernehmen. Wir haben untersucht, was uns als Lösung vorantreibt, und wir freuen uns, in unserem nächsten Beitrag tiefer in das Thema einzutauchen. Die in diesem Blog erläuterten Grundsätze werden in unserem letzten Teil erweitert, der unsere Kernkompetenzen auf einen Blick untersucht und genau untersucht, wie wir Sicherheitsabläufe optimieren. In der Zwischenzeit können Sie sich für unser bevorstehendes Webinar Fight Smarter: Accelerate Your SOC with AI registrieren. Bleiben Sie dran!

Die Entscheidung über die Veröffentlichung der in diesem Blogeintrag beschriebenen Leistungsmerkmale und Features sowie deren Zeitpunkt liegt allein bei Elastic. Es ist möglich, dass noch nicht verfügbare Leistungsmerkmale oder Features nicht rechtzeitig oder überhaupt nicht veröffentlicht werden.

In diesem Blogpost haben wir möglicherweise generative KI-Tools von Drittanbietern verwendet oder darauf Bezug genommen, die von ihren jeweiligen Eigentümern betrieben werden. Elastic hat keine Kontrolle über die Drittanbieter-Tools und übernimmt keine Verantwortung oder Haftung für ihre Inhalte, ihren Betrieb oder ihre Anwendung sowie für etwaige Verluste oder Schäden, die sich aus Ihrer Anwendung solcher Tools ergeben. Gehen Sie vorsichtig vor, wenn Sie KI-Tools mit persönlichen, sensiblen oder vertraulichen Daten verwenden. Alle Daten, die Sie eingeben, können für das Training von KI oder andere Zwecke verwendet werden. Es gibt keine Garantie dafür, dass Informationen, die Sie bereitstellen, sicher oder vertraulich behandelt werden. Setzen Sie sich vor Gebrauch mit den Datenschutzpraktiken und den Nutzungsbedingungen generativer KI-Tools auseinander.

Elastic, Elasticsearch, ESRE, Elasticsearch Relevance Engine und zugehörige Marken, Waren- und Dienstleistungszeichen sind Marken oder eingetragene Marken von Elastic N.V. in den USA und anderen Ländern. Alle weiteren Marken- oder Warenzeichen sind eingetragene Marken oder eingetragene Warenzeichen der jeweiligen Eigentümer.