Neu im Programm: Elastic SIEM

In diesem Blogpost wird auf eine Lösung namens „SIEM“ verwiesen. Diese Lösung ist in unserem neuen Produkt „Elastic Security“ aufgegangen. Elastic Security ist breiter angelegt als die alte Lösung und bietet u. a. SIEM, Endpoint-Security, Threat-Hunting und Cloud-Monitoring. Wenn Sie Informationen zu Elastic Security für SIEM-Anwendungsfälle suchen, besuchen Sie unsere SIEM-Seite.

Wir freuen uns, die Einführung von Elastic SIEM bekanntgeben zu dürfen – unserem ersten großen Schritt auf dem Weg zur Umsetzung unserer Vision einer optimalen SIEM-Plattform. Mit dem Start von Elastic SIEM möchten wir auf dem Momentum und dem Ruf aufbauen, den der Elastic Stack bei Sicherheitsanalysten bereits genießt. In seiner ersten Version bietet Elastic SIEM einen neuen Satz von Datenintegrationen für Anwendungsfälle im Bereich der Sicherheitsanalyse sowie eine neue dedizierte App in Kibana, mit der Security Spezialisten häufige Sicherheits-Workflows für Host- und netzwerkbasierte Daten rationeller untersuchen und analysieren können.

Als Bestandteil unserer Standard-Distribution wird Elastic SIEM kostenlos bereitgestellt. Elastic SIEM wird als Beta in Version 7.2 des Elastic Stack eingeführt und steht ab sofort im Elasticsearch Service auf Elastic Cloud und zum Herunterladen zur Verfügung.

Ergebnis jahrelanger Arbeit

Der Elastic Stack erfreut sich seit einigen Jahren unter Security Spezialisten, die mit dem Schutz von Systemen und Daten vor Cyber-Bedrohungen betraut sind, wachsender Beliebtheit. Bell Canada und Slack nutzen den Elastic Stack für ihre Sicherheitsanalysen. Bei Cisco Talos basiert das Threat-Hunting-Programm auf Elasticsearch. OmniSOC, ein von der Big Ten Academic Alliance errichtetes gemeinsames Cybersecurity-Operations-Center, und das Oak Ridge National Laboratory haben den Elastic Stack zum Kernstück ihrer SIEM-Lösungen gemacht. Und auch zahlreiche Open-Source-Projekte, wie RockNSM, HELK und andere, nutzen den Elastic Stack zur Unterstützung von Security Operators.

Dass der Elastic Stack so hervorragend für Sicherheitsdaten geeignet ist, hat uns sehr gefreut. Durch die Community, die sich um diese Anwendungsfälle herum gebildet hat, wurden wir dazu inspiriert, in die Entwicklung grundlegender Features zu investieren, um ihr noch besser dienen zu können – so, wie wir das schon bei anderen Lösungen, wie Logging und APM, getan haben. Nachdem wir mit Filebeat, Winlogbeat und Auditbeat zunächst Sicherheitsinformationen und -ereignisse erfasst haben, haben wir die Palette der erfassten Host-basierten Sicherheitsdaten immer mehr erweitert. Das Hinzufügen von Integrationen für verbreitete Netzwerküberwachungssysteme und IDS-Lösungen, wie Bro/Zeek und Suricata, hat auch eine Erweiterung der Bandbreite der erfassten netzwerkbasierten Sicherheitsereignisse ermöglicht.

Je breiter das Angebot an Datenintegrationen wurde, desto mehr wurde uns auch bewusst, wie wichtig es ist, eine gemeinsame Methode zur Darstellung von Daten aus den verschiedensten Quellen zu haben. Zusammen mit unserer Community und unseren Partnern haben wir in den letzten 18 Monaten an der Entwicklung des Elastic Common Schema (ECS) gearbeitet, einer erweiterbaren Feld-Mapping-Spezifikation, die es gestattet, Daten aus unterschiedlichen Quellen schnell und einfach zu normalisieren, um eine quellenübergreifende Korrelation, Suche und Analyse zu ermöglichen.

Als es uns gelungen war, Möglichkeiten zur einfachen Erfassung von Sicherheitsdaten aus den verschiedensten Quellen zu finden und ein gemeinsames Schema für deren Aufbewahrung zu schaffen, bestand der nächste natürliche Schritt darin, eine Benutzeroberfläche zu entwickeln, die diese Teilstücke an einem zentralen Ort zu einem Ganzen vereint und für ein Nutzererlebnis sorgt, das ganz auf die Anforderungen von Security Practitioners zugeschnitten ist.

Hallo Elastic SIEM!

Neu im Programm: Elastic SIEM

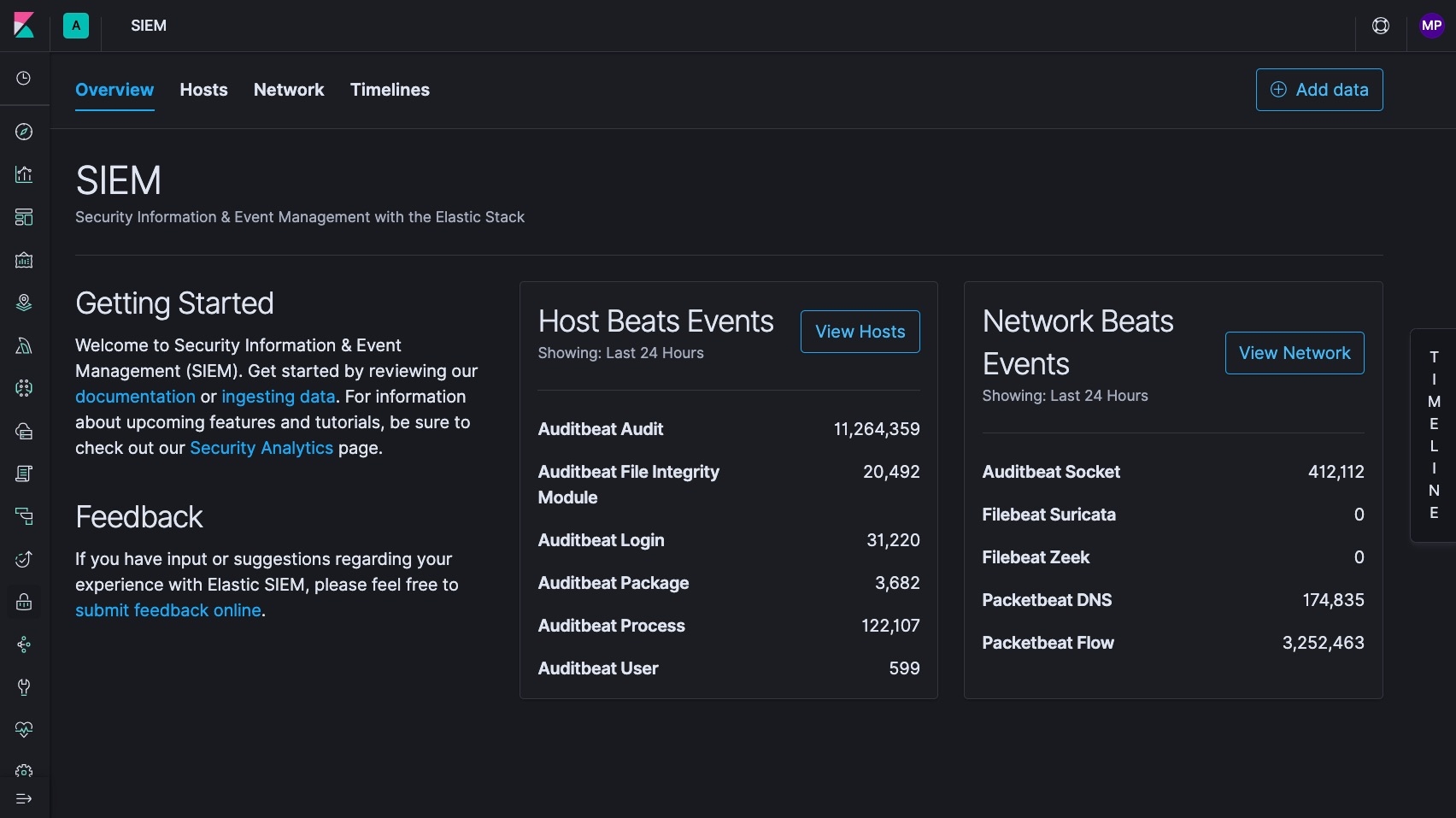

Herzstück von Elastic SIEM ist die neue SIEM-App, ein interaktiver Arbeitsbereich für Sicherheitsteams zur Analyse von Ereignissen und zur Durchführung erster Untersuchungen. Die App bietet einen Timeline Event Viewer, mit dessen Hilfe Analysten direkt in Kibana Indizien für einen Angriff erfassen und speichern, relevante Ereignisse markieren und mit Anmerkungen versehen und die Untersuchungsergebnisse kommentieren und mit anderen teilen können – Sie können so problemlos mit allen Daten arbeiten, die im ECS-Format vorliegen.

Kibana war schon immer eine hervorragende Möglichkeit für Sicherheitsteams, sicherheitsrelevante Daten zu visualisieren, zu durchsuchen und zu filtern. Die Elastic SIEM-App verpackt all die Aspekte, die Sicherheitsteams an Kibana so schätzen – Interaktivität, Ad-hoc-Suche und responsive Drill-downs – in einem intuitiven Produkt, das typische SOC-Workflows berücksichtigt.

Die SIEM-App ermöglicht im Rahmen von Alarmuntersuchungen oder des interaktiven Threat Huntings Analysen von Sicherheitsereignissen mit Host- und Netzwerkbezug, wie die folgenden:

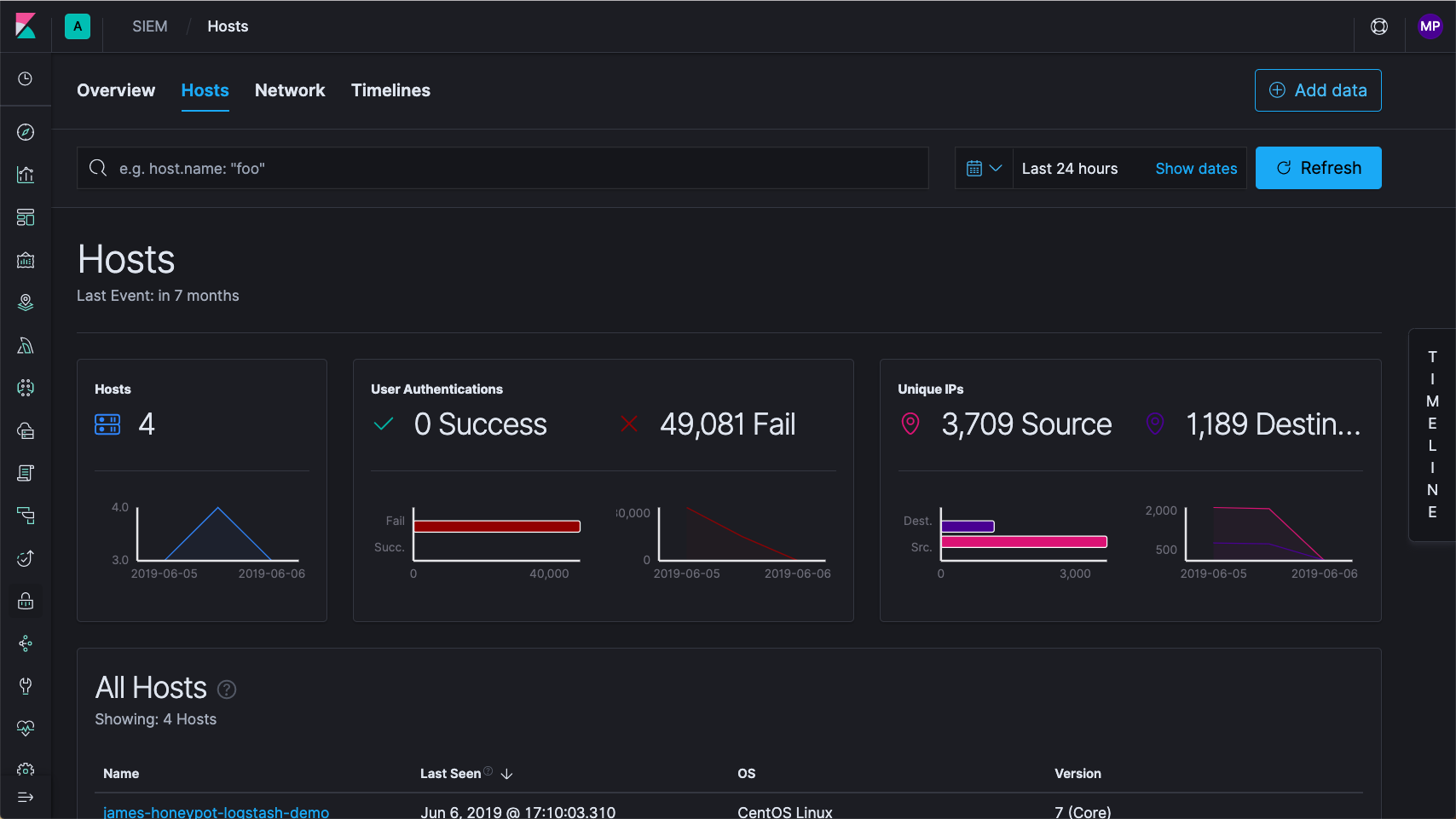

Analyse von Host-Sicherheitsereignissen

Zusätzlich zum umfangreichen Angebot an Visualisierungen und Dashboards in Kibana bietet die Ansicht „Hosts“ in der SIEM-App wichtige Metriken zu Sicherheitsereignissen im Zusammenhang mit dem Host sowie verschiedene Datentabellen, die die Interaktion mit dem Timeline Event Viewer ermöglichen. 7.2 bietet auch eine neue Host-basierte Datenerfassung mit Unterstützung für Sysmon in Winlogbeat.

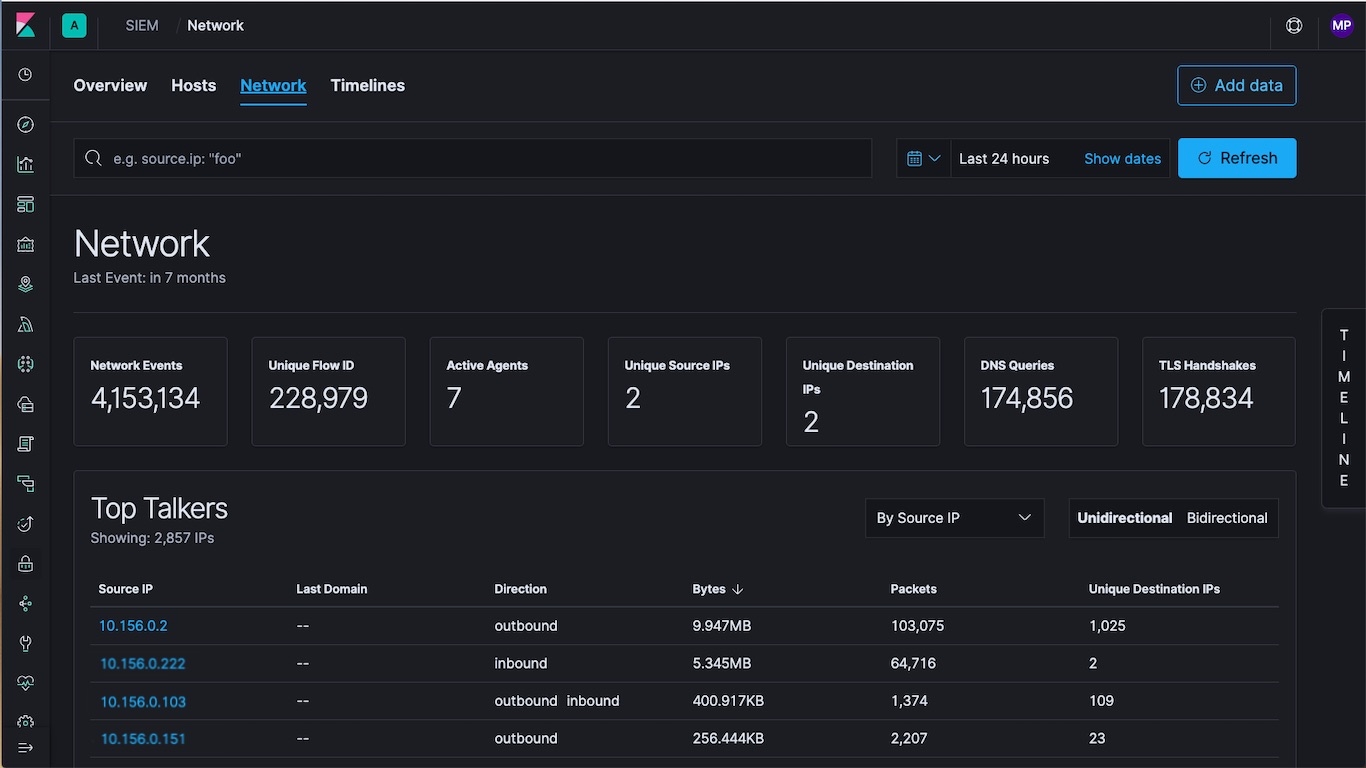

Analyse von Netzwerksicherheitsereignissen

In der Ansicht „Network“ können Analysten wichtige Metriken zur Netzwerkaktivität finden, Daten zum Zeitpunkt der Untersuchung anreichern und auf Netzwerkereignistabellen zugreifen, die die Interaktion mit dem Timeline Event Viewer ermöglichen. Außerdem unterstützen wir ab Version 7.2 auch Cisco ASA- und Palo Alto-Firewalls.

Timeline Event Viewer

Der Timeline Event Viewer dient als kollaborativer Arbeitsbereich für Untersuchungs- oder Threat-Hunting-Zwecke – Analysten können die sie interessierenden Objekte einfach in den Timeline Event Viewer ziehen und auf diese Weise genau den Abfragefilter erstellen, den sie benötigen, um zum Grund eines Alarms vorzustoßen. Während der Untersuchungen lassen sich einzelne Ereignisse markieren und mit Anmerkungen versehen, und die Analysten können Notizen hinzufügen, in denen sie die durchgeführten Untersuchungsschritte dokumentieren. Durch automatisches Speichern wird sichergestellt, dass die Incident Response Teams Zugriff auf die Untersuchungsergebnisse haben.

Die Reise geht weiter

Wir bei Elastic sind bestrebt, schnell voranzuschreiten, die Versionsintervalle kurz zu halten und unseren Nutzern kontinuierlich nützliche Features bereitzustellen. Elastic SIEM ist nach unserer Überzeugung ein wichtiger Schritt auf dem Weg zur Umsetzung unserer Vision einer optimalen SIEM-Plattform, und das erste Feedback aus der Nutzer- und Partner-Community war überaus positiv.

Wir haben festgestellt, dass unser Partnerökosystem mit seinen globalen Systemintegratoren von Nutzern auch dazu genutzt wird, ganz natürlich den Elastic Stack für SIEM-Anwendungsfälle bereitzustellen.

„Mit der neuen SIEM-Funktionalität von Elastic sind wir besser in der Lage, die Sicherheitssichtbarkeit zu optimieren und auf dem Elastic Stack skalierbare Sicherheits- und Datenkomplettlösungen für unsere Kunden zu entwickeln“, so Greg Baker, Vice President und General Manager, Cyber Digital bei Optiv, einem Integrator für Sicherheitslösungen und von Elastic empfohlenen Partner. „Wir freuen uns darauf, gemeinsam die Nachfrage der Kunden nach dieser Funktionalität befriedigen zu können und unsere langjährige Partnerschaft mit Elastic weiter fortzusetzen.“

Dies ist ein wichtiger Meilenstein auf unserer Reise und wir arbeiten mit vollem Elan daran, das Vorhandene weiter auszubauen. Funktionen wie SIEM-Erkennungsregeln, Nutzeranalyse, Threat-Intelligence-Integration und der Ausbau der Datenquellen stehen bereits auf dem Reiseplan und werden nach und nach abgearbeitet werden. Und wir werden auch in Zukunft weiter auf dem Elastic-Weg voranschreiten und das herkömmliche SIEM-Konzept neu definieren, um Sie beim Schutz Ihrer Daten, Anwendungen und Netzwerkinfrastrukturen zu unterstützen.

Jetzt loslegen

Wenn Sie loslegen möchten, richten Sie auf Elasticsearch Service einen Cluster ein oder installieren Sie die neueste Version des Elastic Stack. Sie haben bereits ECS-Daten in Elasticsearch? Upgraden Sie Ihre Cluster einfach auf 7.2 und probieren Sie Elastic SIEM aus.

Damit Sie sich schnell in die neuen Features hineinfinden, haben wir ein paar Ressourcen für Sie bereitgestellt: