Okta-Transparenz und Erkennung mit Dorothy und Elastic Security testen

Auf Nachfrage von Entscheidungsträgern im Unternehmen können Sicherheitsteams oft nicht selbstbewusst demonstrieren, dass ihre Logging- und Warnfunktionen wie erwartet funktionieren. Unternehmen sind heutzutage immer stärker verteilt und nutzen Cloudangebote für Anwendungsfälle wie Identitäts- und Zugriffsverwaltung, Produktivität der Nutzer und Dateispeicherung. Parallel dazu haben viele Angreifer ihre Aktivitäten auf Cloudumgebungen ausgeweitet. Sicherheitsteams müssen in der Lage sein, diese Systeme auf Missbrauch zu überwachen, um die Daten ihres Unternehmens vor Angriffen zu schützen.

Dorothy ist ein kostenloses und offenes Tool, mit dem Sicherheitsteams ihre Transparenz-, Überwachungs- und Erkennungsfunktionen für Umgebungen mit Okta Single Sign-On (SSO) testen können. Wir werden Ihnen zeigen, wie Sie Tests mit Dorothy ausführen und Elastic Security nutzen können, um Warnungen zu relevanten und verdächtigen Verhaltensweisen mit unseren kostenlosen und offenen Erkennungsregeln zu generieren.

Was ist Okta SSO?

Falls Sie den Namen nicht kennen, Okta SSO ist eine cloudbasierte Identitätsverwaltungslösung, mit der sich die Nutzer mit einem einzigen Benutzerkonto bei einer Vielzahl von Systemen und Anwendungen innerhalb des Unternehmens anmelden können. Wenn sich die Endnutzer anstelle von zehn oder mehr Kombinationen aus Benutzername und Passwort nur noch eine merken müssen, sinkt die Gefahr einer mangelhaften Passwortverwaltung, und Systemadministratoren können strengere Passwortrichtlinien einführen. Außerdem unterstützt Okta Richtlinien für Multi-Faktor-Authentifizierung (MFA), um Angreifern das Leben noch weiter zu erschweren. Viele Angreifer werden einfach weiterziehen und sich ein einfacheres Ziel suchen, wenn sie feststellen, dass ein Netzwerk oder ein Nutzerkonto MFA verwendet.

SSO-Lösungen bieten zwar ein komfortables Nutzererlebnis und reduzieren die Cybersicherheitsrisiken für Unternehmen, aber sie bieten oft auch eine Art von Generalschlüssel für viele Systeme und Anwendungen und werden daher zu einem attraktiven Ziel für Angreifer. Es ist wichtig, dass Sicherheitsteams die normalen Verhaltensweisen in ihrer Okta-Umgebung kennen, um verdächtige Verhaltensweisen leichter identifizieren zu können.

Wir möchten Ihnen Dorothy vorstellen

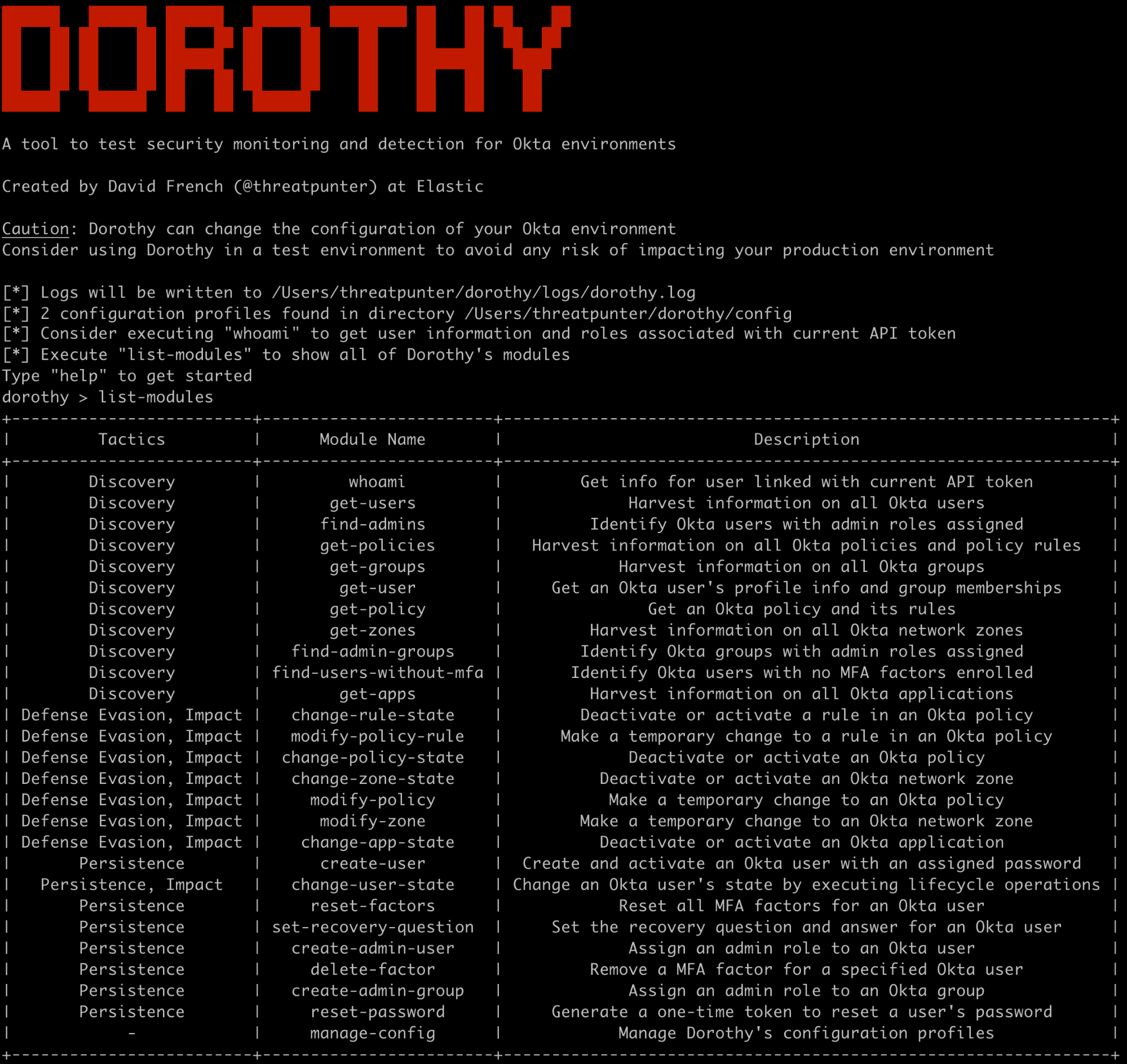

Dorothy enthält mehr als 25 Module, die mögliche Aktionen von Angreifern in Okta-Umgebungen sowie Verhaltensweisen simulieren, die Sicherheitsteams überwachen, erkennen und melden sollten. Sämtliche Module sind den entsprechenden MITRE ATT&CK®-Taktiken zugeordnet, wie etwa Persistenz, Tarnung, Ermittlung und Auswirkung.

Dorothy wurde entwickelt, um Sicherheitsteams beim Testen ihrer Transparenz- und Kontrollfunktionen zu unterstützen und enthält keine Module, mit denen man sich in einer Okta-Umgebung Zugang verschaffen oder Berechtigungen heraufstufen kann. Um Aktionen mit Dorothy ausführen zu können, ist ein gültiges Okta API-Token erforderlich, das mit einem Nutzer mit einer oder mehreren Administratorrollen verknüpft ist.

Eine benutzerfreundliche Shell-Oberfläche mit kontextbezogener Hilfe erleichtert die Navigation zwischen Menüs und Modulen und führt die Benutzer durch verschiedene Angriffsszenarien. Weitere Features sind Konfigurationsprofile, mit denen Sie Verbindungen zu verschiedenen Okta-Umgebungen verwalten können, und ausführliches Logging mit der Option, Ereignisse nach Elasticsearch zu indexieren, um einen Audit-Trail der mit Dorothy ausgeführten Aktionen bereitzustellen.

Aktionen mit Dorothy in einer Okta-Umgebung ausführen

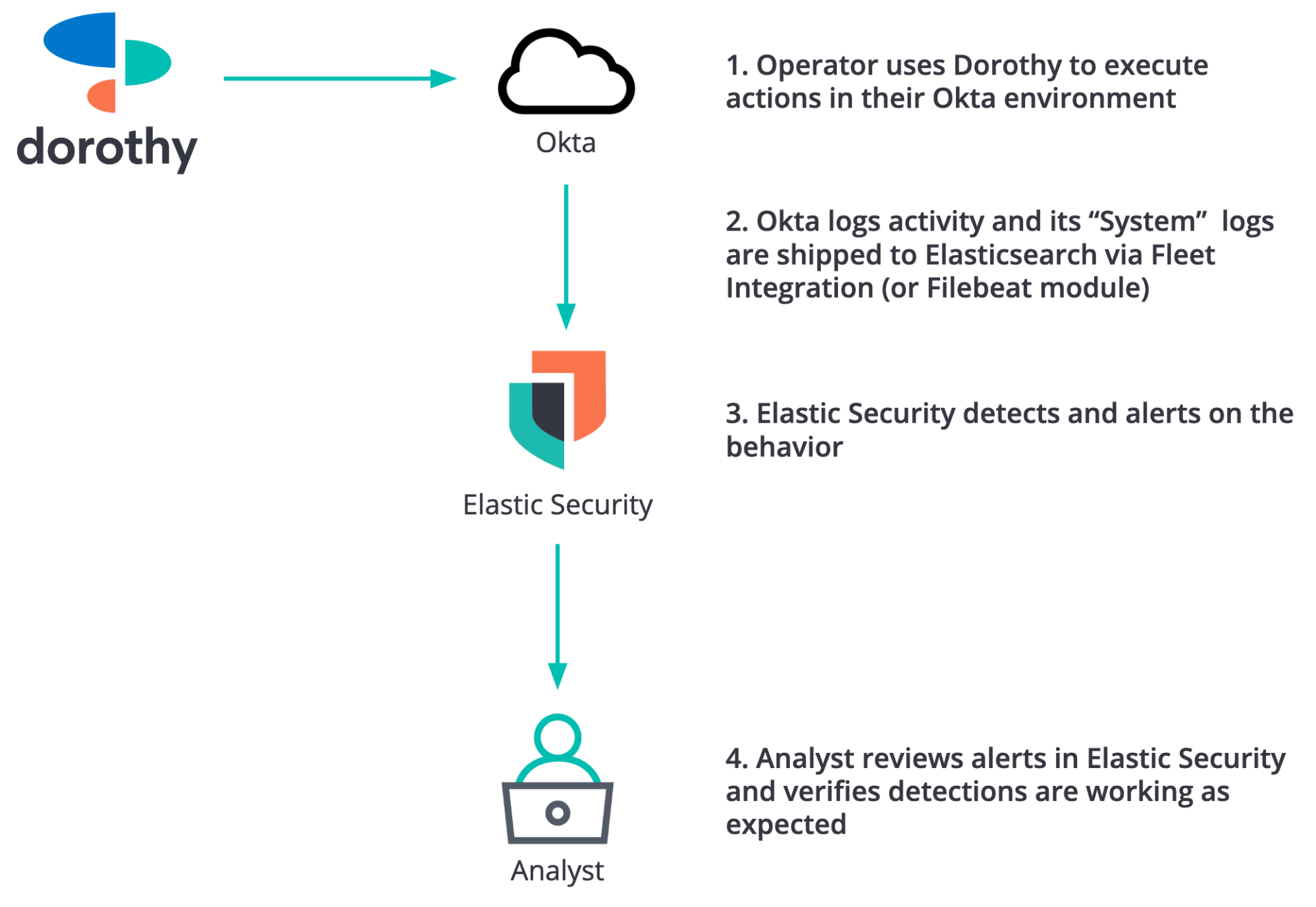

In diesem Abschnitt zeigen wir Ihnen, wie Sie einige der Dorothy-Module in einer Okta-Umgebung ausführen können. Abbildung 2 zeigt den typischen Workflow für einen Elastic Security-Nutzer. Nach dieser Demonstration sollten Sie in der Lage sein, das GitHub-Repository von Dorothy zu öffnen und die ersten Schritte im Wiki des Projekts auszuführen.

whoami?

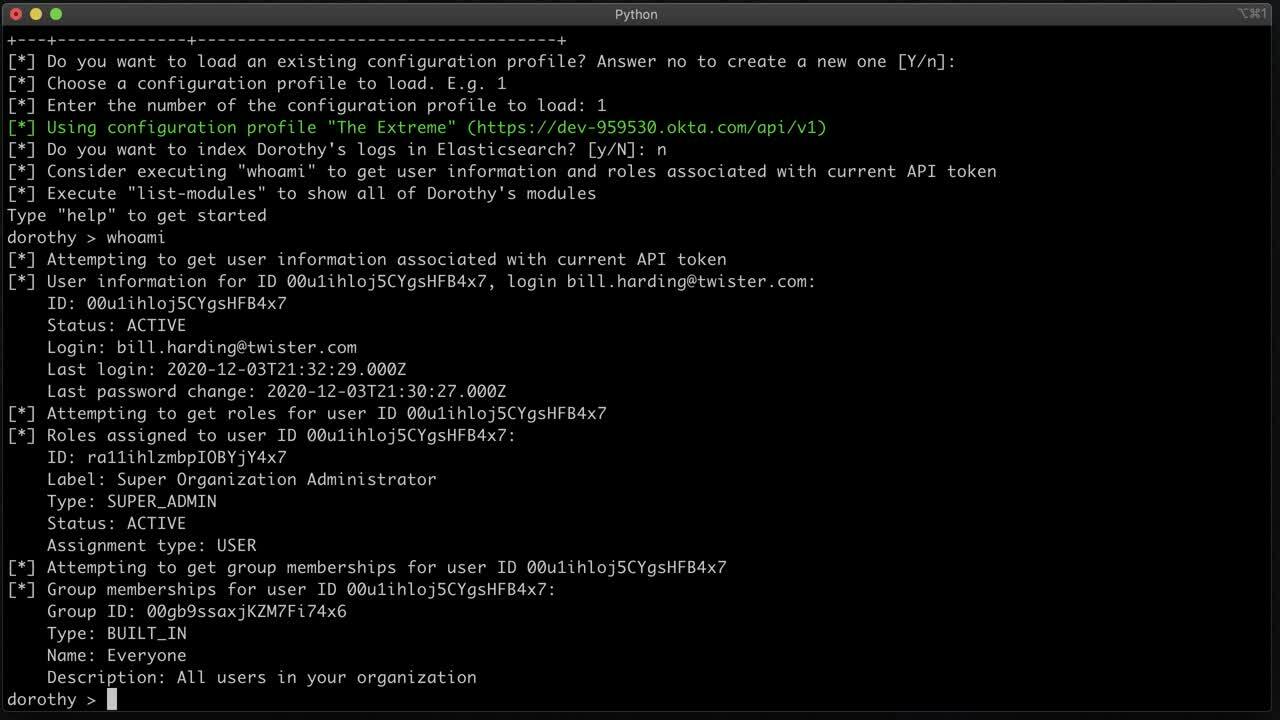

Wir versetzen uns jetzt in einen Angreifer hinein und fragen uns, welche Aktionen er in einer Okta-Umgebung ausführen würde. Nachdem sich ein Angreifer Zugriff verschafft hat, wird er zunächst Informationen über den Nutzer abrufen, dessen API-Token er verwendet. Wir simulieren diese Aktion des Angreifers mit dem whoami-Befehl von Dorothy. In der Ausgabe sehen wir die Anmelde-ID, den Zeitpunkt der letzten Anmeldung und die letzte Passwortänderung des Nutzers.

Nachdem wir uns besser mit dem Nutzerkonto vertraut gemacht haben, das wir kontrollieren, können wir die Dorothy-Module auflisten und uns das Hilfemenü ansehen, bevor wir weitermachen.

Ermittlung

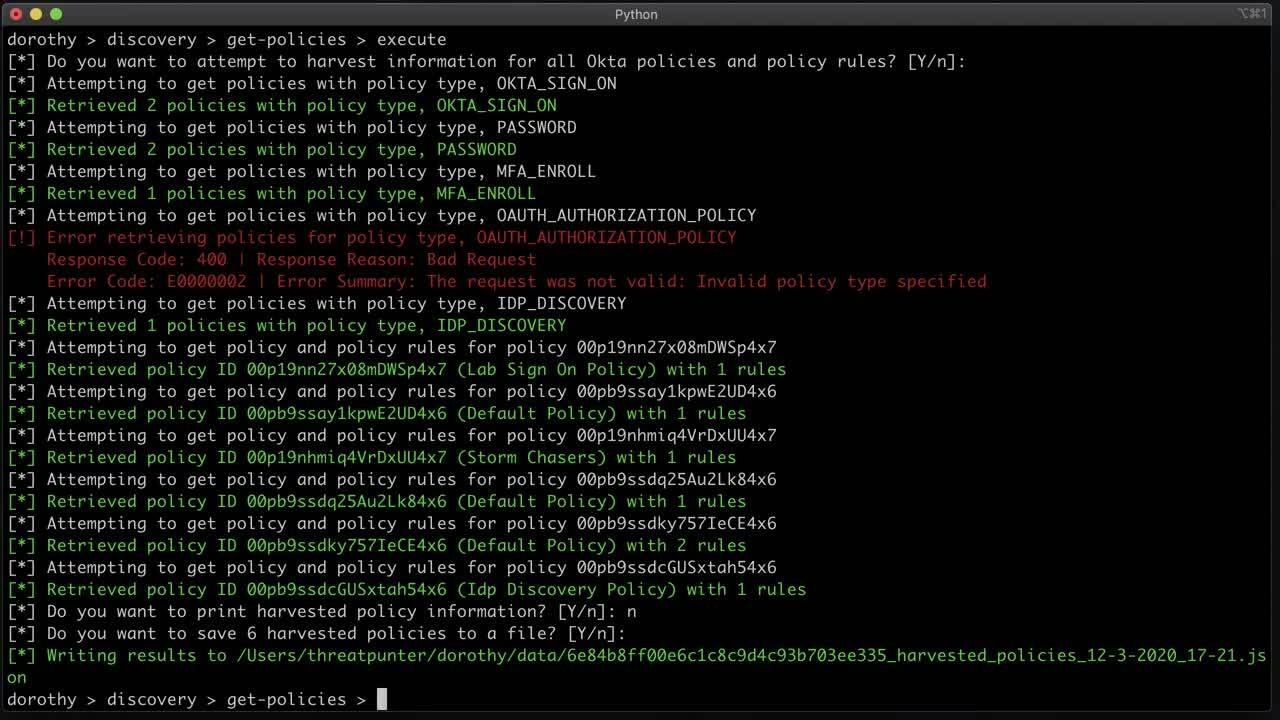

Dorothy enthält verschiedene Ermittlungsmodule, um das Wissen zu simulieren, das sich ein Angreifer über unsere Okta-Umgebung verschaffen kann. Angreifer machen sich oft mit der Umgebung vertraut, nachdem sie sich Zugriff verschafft haben. Diese Details sind wichtig für die Orientierung und um die nächsten Schritte zu planen.

Wir werden die folgenden Informationen abrufen, um die Okta-Umgebung besser kennenzulernen:

- Nutzer - Eine Liste von Namen, Anmelde-IDs, E-Mail-Adressen, Fragen für die Passwortwiederherstellung sowie der Status der einzelnen Nutzer ist hilfreich, um auszuwählen, welche Konten wir übernehmen, bearbeiten oder in Ruhe lassen, um nicht entdeckt zu werden.

- Richtlinien - Okta-Richtlinien steuern verschiedene Sicherheitselemente, inklusive Passwortkomplexität und MFA-Anforderungen, sowie die Geräte, die die Nutzer verwenden dürfen. Dieses Wissen ist hilfreich, falls wir uns entschließen, bestimmte Komponenten der Sicherheitskonfiguration des Ziels zu schwächen.

- Zonen - Netzwerkzonen können verwendet werden, um Sicherheitsperimeter für eine Okta-Umgebung zu definieren. Ähnlich wie Richtlinien verraten uns diese Informationen, wie die Umgebung konfiguriert ist, und wir können fundierte Entscheidungen treffen, bevor wir Änderungen am erlaubten oder blockieren Datenverkehr vornehmen.

Zuletzt führen wir das Modul find-admins aus, um die Rollen der einzelnen Okta-Nutzer aufzulisten und die Nutzer zu identifizieren, denen mindestens eine Administratorrolle zugewiesen wurde.

Weitere Ermittlungsmodule zum Sammeln von Informationen sind beispielsweise find-users-without-mfa, um Nutzer zu finden, die sich nur mit Benutzername und Passwort anmelden können, und find-admin-groups, um Nutzergruppen zu identifizieren, denen mindestens eine Administratorrolle zugewiesen wurde.

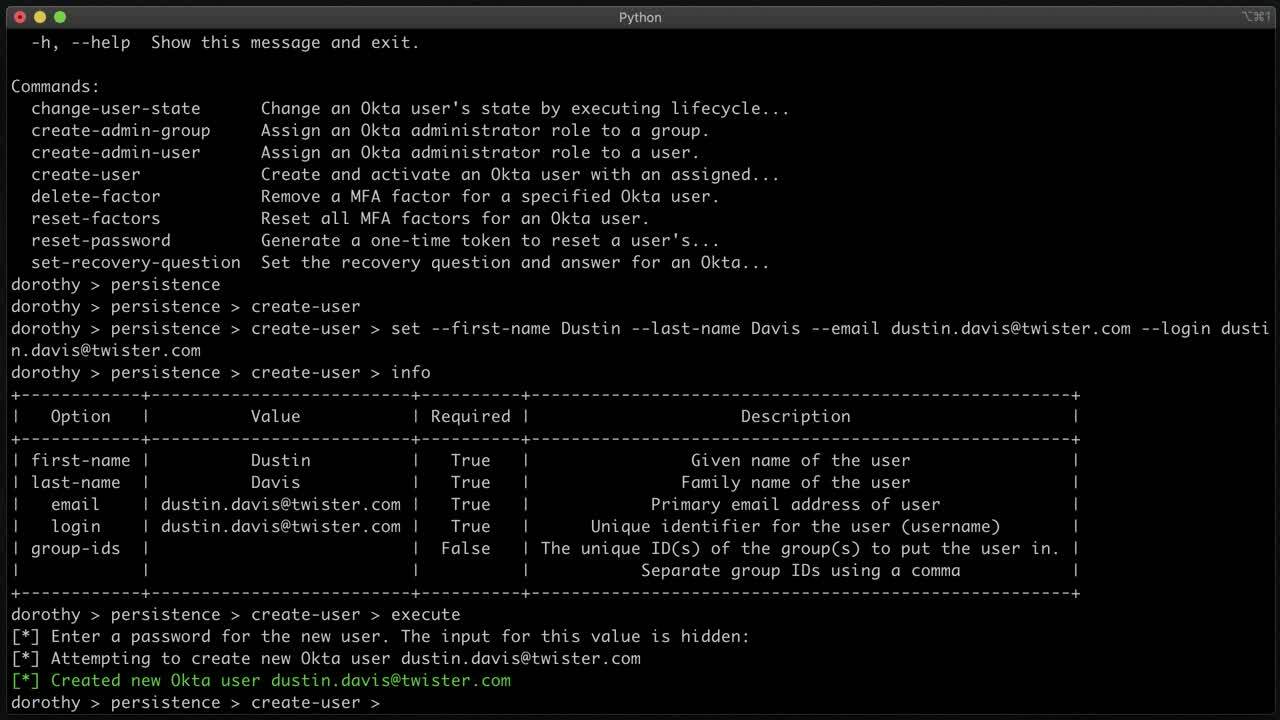

Persistenz

Nachdem sich ein Angreifer Zugang zur Zielumgebung verschafft hat, versucht er normalerweise, Persistenz zu erreichen. Persistenz bedeutet, dass der Angreifer auch dann weiterhin Zugang hat, wenn die ursprüngliche Zugriffsmethode nicht mehr funktioniert. Dies ist beispielsweise der Fall, wenn ein Sicherheitsteam die Anwesenheit des Angreifers entdeckt und das kompromittierte Nutzerkonto deaktiviert, das der Angreifer verwendet, oder die Kommunikation am Netzwerkperimeter blockiert.

Mit Persistenzmechanismen können Angreifer dafür sorgen, dass sie ihre Mission auch dann fortsetzen können, wenn einer ihrer Pfade blockiert oder unterbrochen wird. In diesem Beispiel verwenden wir die Dorothy-Module create-user und create-admin-user, um einen Okta-Nutzer zu erstellen und ihm eine Administratorrolle zuzuweisen. Anschließend fügen wir eine Wiederherstellungsfrage für einen andern Okta-Nutzer hinzu, um das Passwort dieses Nutzers zurücksetzen und das entsprechende Nutzerkonto als zusätzliche Persistenzmethode übernehmen zu können.

Dorothy enthält weitere Persistenzmodule, um die Schritte von Angreifern besser verstehen zu können, wie etwa reset-factors, um die registrierten Authentifizierungsfaktoren von Nutzern zu entfernen, oder reset-password, um einen einmaligen Link zum Zurücksetzen eines Nutzerpassworts zu generieren.

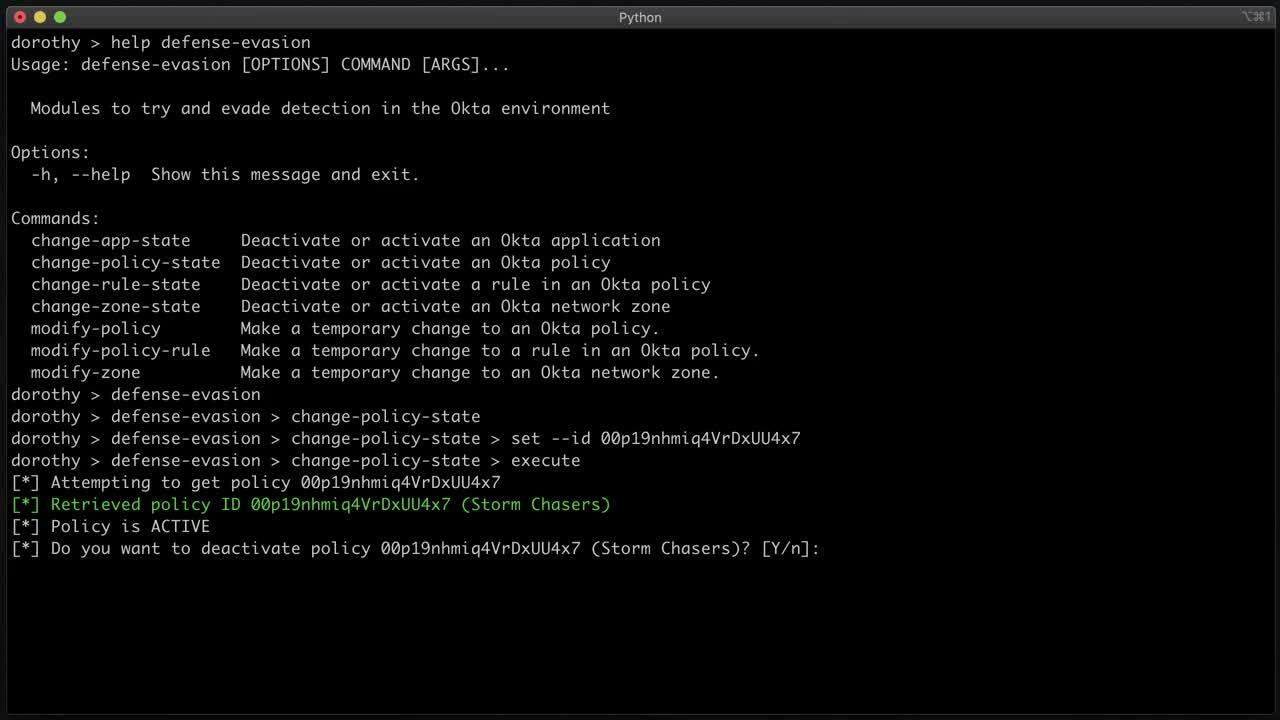

Tarnung

Angreifer versuchen normalerweise, Tarnmechanismen einzusetzen, um bei ihrer Mission nicht entdeckt zu werden. Ein Angreifer kann beispielsweise versuchen, das Sicherheits-Logging zu aktivieren, damit das Sicherheitsteam ihm nicht auf die Spur kommen kann.

Bisher haben wir uns Informationen über die Umgebung verschafft und mehrere Persistenzmechanismen konfiguriert. Anschließend führen wir die Dorothy-Module change-policy-state und change-zone-state aus, um die Sicherheitskontrollen des Ziels zu schwächen.

Weitere Tarnmodule können verschiedene andere Okta-Objekte wie etwa Anwendungen oder einzelne Richtlinienregeln aktivieren, deaktivieren oder manipulieren.

Unser fiktives Angriffsszenario ist damit abgeschlossen, aber im GitHub-Repository finden Sie jederzeit weitere Informationen zum Funktionsumfang von Dorothy.

Verdächtige Verhaltensweisen mit Elastic Security erkennen

In diesem Abschnitt kombinieren wir das System-Log von Okta mit unseren kostenlosen Erkennungsregeln, um verdächtige Verhaltensweisen zu erkennen und Warnungen zu generieren.

Das System-Log von Okta liefert einen Audit-Trail der Aktivitäten, die in der Umgebung eines Unternehmens beobachtet wurden. Dazu gehören Aktivitäten wie Nutzeranmeldungen oder Passwortänderungen, Konfigurationsänderungen durch Administratoren und vieles mehr. Diese Datenquelle ist extrem hilfreich für die Bereiche Sicherheitsüberwachung, Untersuchungen, Compliance und Abwehrmaßnahmen.

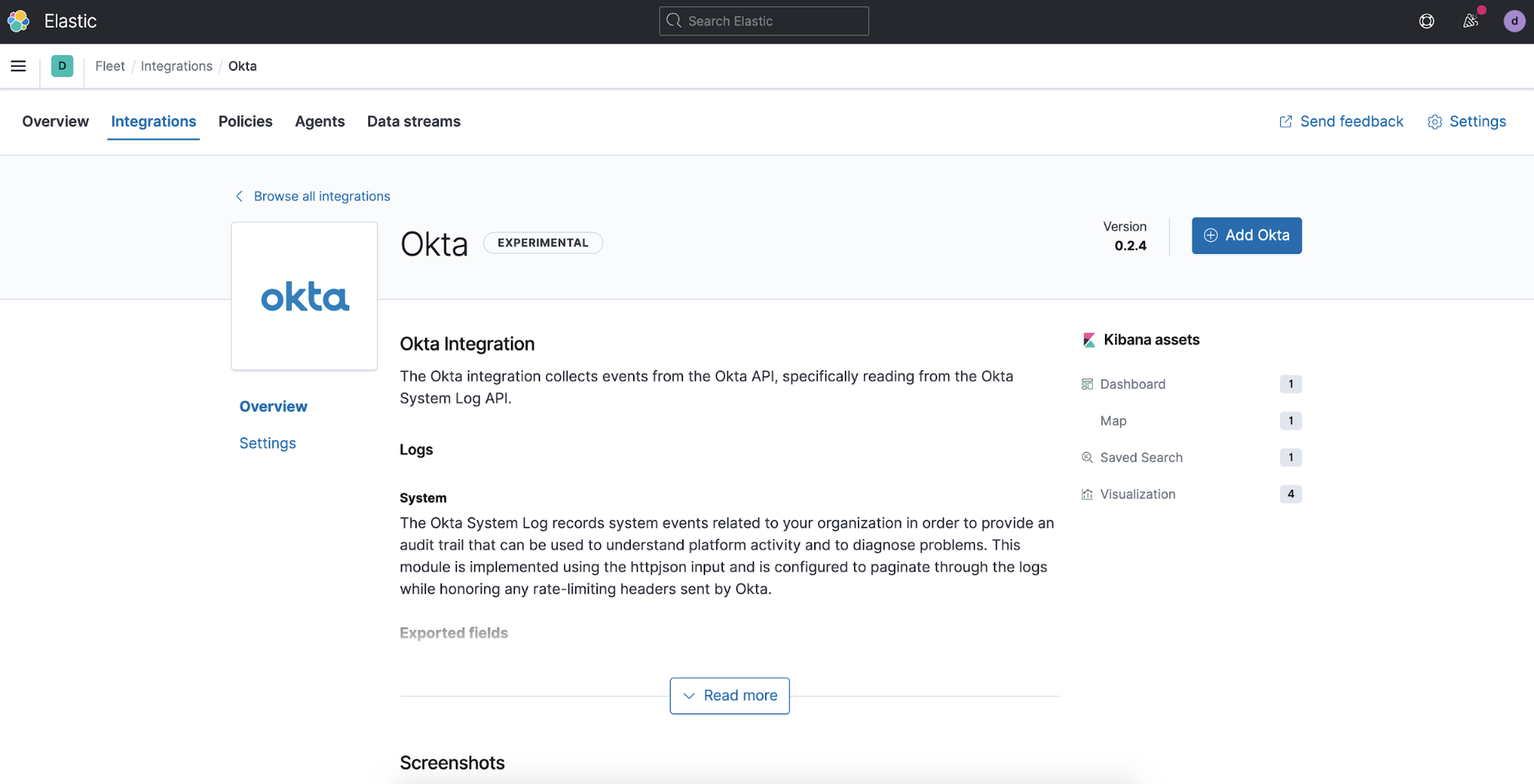

Ingestieren von Okta-System-Logs mit Fleet

Fleet stellt eine webbasierte GUI in Kibana bereit, mit der Sie Integrationen für beliebte Dienste und Plattformen hinzufügen und verwalten können, inklusive Okta, AWS, Azure, Google Cloud Platform, Google Workspace und viele weitere. Mit der Okta-Integration von Fleet können Sie die System-Log-Ereignisse von Okta mühelos ingestieren und normalisieren.

Außerdem ist ein Okta Filebeat-Modul für Teams verfügbar, die bereits Beats verwenden.

Verdächtige Verhaltensweisen mit den kostenlosen Erkennungsregeln von Elastic Security erkennen

Das Elastic Security Protections Team analysiert die Techniken von Angreifern, um Erkennungs- und Abwehrmethoden für Endpunkte, Cloud und Netzwerkplattformen zu entwickeln. Unsere Erkennungsregeln sind kostenlos und werden zusammen mit der allgemeinen Sicherheits-Community offen entwickelt.

Unsere Okta-Regeln nutzen die indexierten System-Log-Ereignisse, die mit dem Elastic Common Schema (ECS) normalisiert werden, und warnen Sicherheitsteams im Fall von relevanten und verdächtigen Verhaltensweisen.

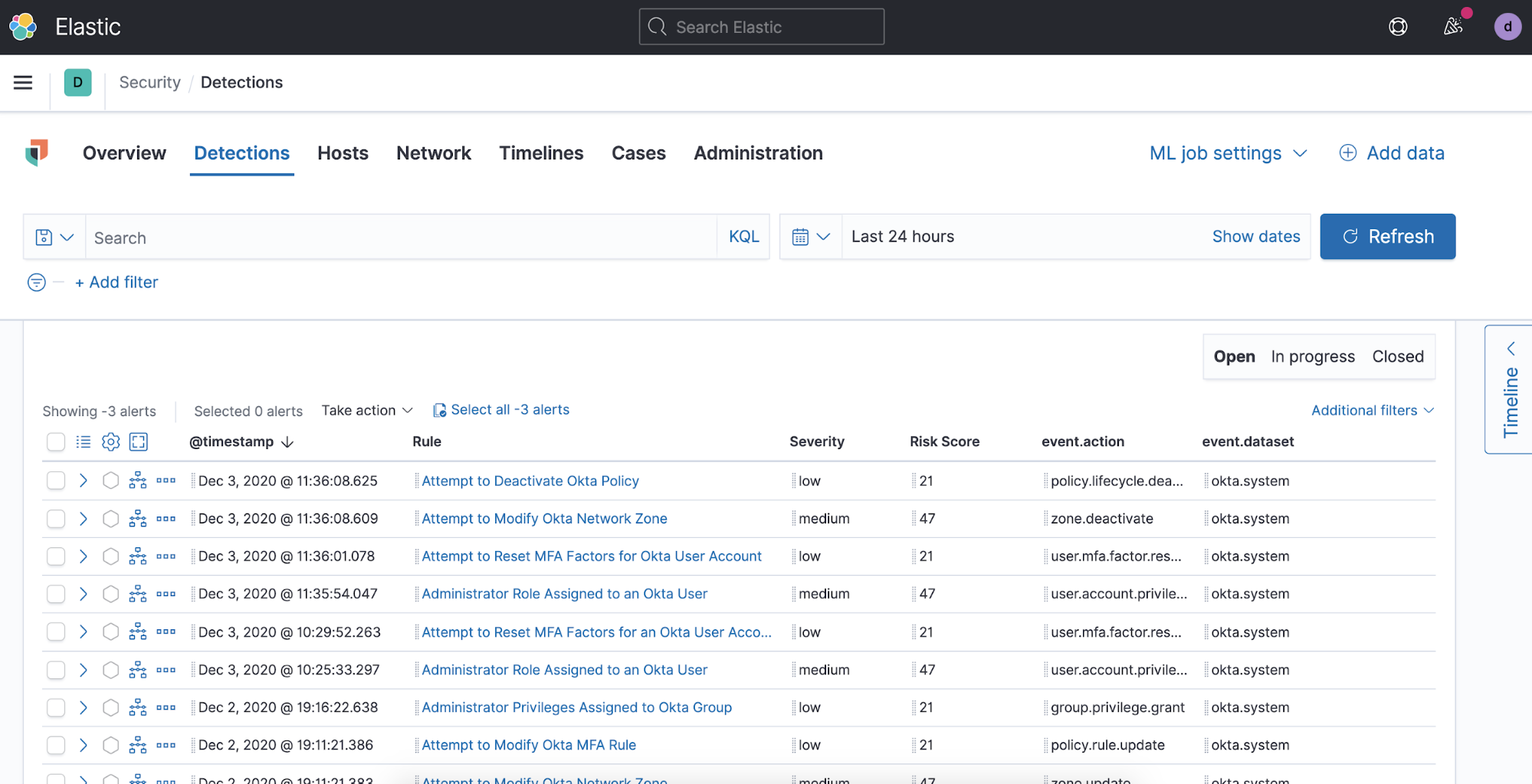

In Abbildung 8 unten sehen Sie verschiedene Warnungen in Elastic Security, nachdem Dorothy eingesetzt wurde, um verschiedene Aktionen eines Angreifers in einer Okta-Umgebung zu simulieren.

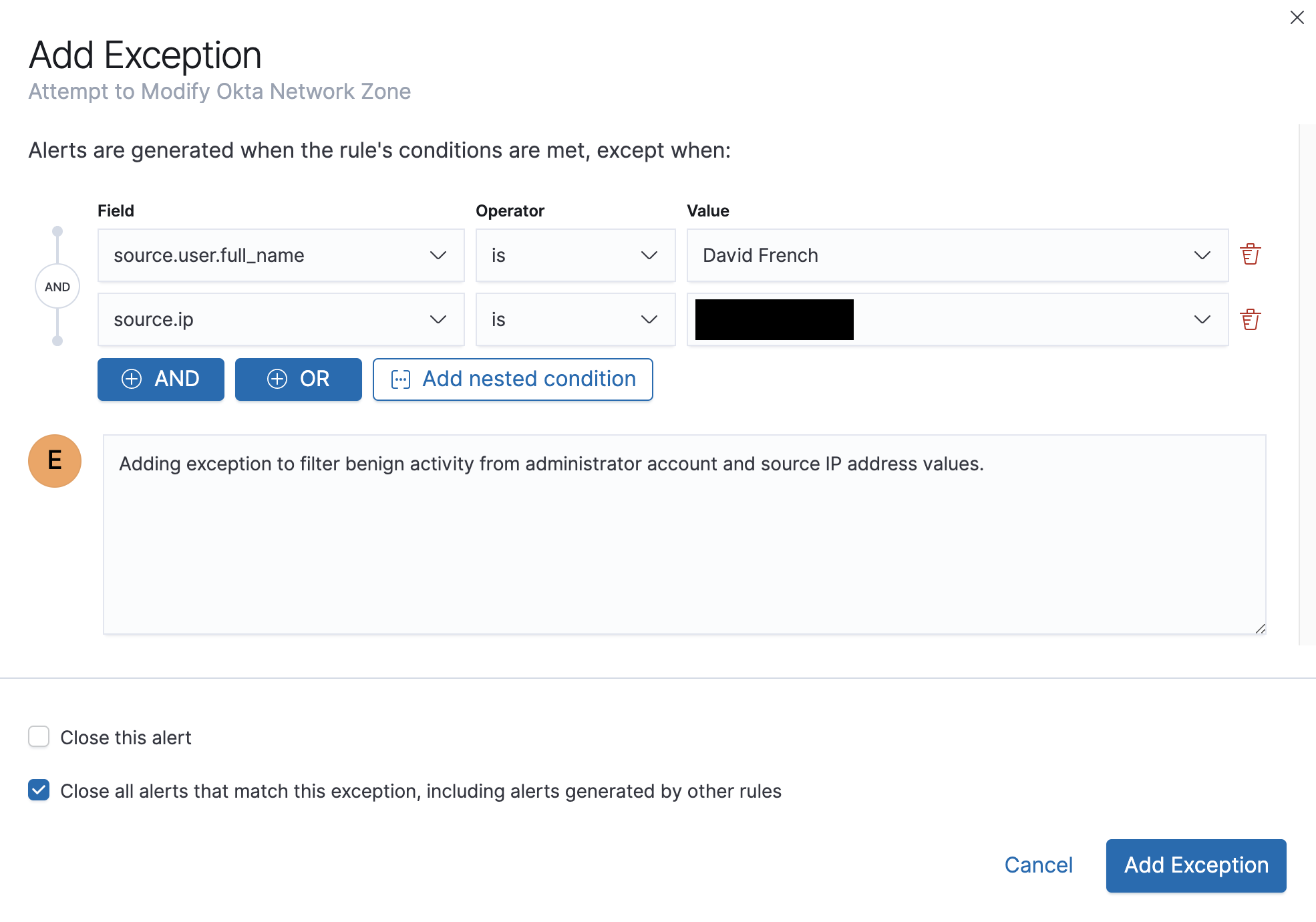

Was ist mit lästigen falschen Positivmeldungen? Sie können problemlos Ausnahmen für die Regeln in Elastic Security hinzufügen, um routinemäßige und erwartete Verhaltensweisen herauszufiltern. Mit diesem Feature können Sie außerdem alle Warnungen schließen, die mit einer Ausnahme übereinstimmen, um Zeit zu sparen.

Ermitteln Ihrer Cloudabdeckung mit Dorothy

Okta und andere Identitätsverwaltungslösungen sind ein häufiges Ziel für Angreifer, werden jedoch oft unzureichend überwacht, falls überhaupt. Wir haben Dorothy entwickelt, damit Sicherheitsteams sich besser mit dem Verhalten von Angreifern in Okta-Umgebungen vertraut machen und ihre Transparenz und Effizienz mit unseren kostenlosen und offenen Erkennungsregeln testen können.

Weitere Hilfestellungen zu den ersten Schritten mit Dorothy finden Sie im Wiki des Projekts. Falls Sie Elastic Security noch nicht nutzen, können Sie sich noch heute für eine kostenlose Cloud-Testversion registrieren und unsere kostenlosen Erkennungsregeln entdecken.