Neu in Elastic Security 7.9: Malware-Abwehr, integrierter Cloud-Schutz und mehr

In diesem Blogpost wird auf eine Lösung namens „SIEM“ verwiesen. Diese Lösung ist in unserem neuen Produkt „Elastic Security“ aufgegangen. Elastic Security ist breiter angelegt als die alte Lösung und bietet u. a. SIEM, Endpoint-Security, Threat-Hunting und Cloud-Monitoring. Wenn Sie Informationen zu Elastic Security für SIEM-Anwendungsfälle suchen, besuchen Sie unsere SIEM-Seite.

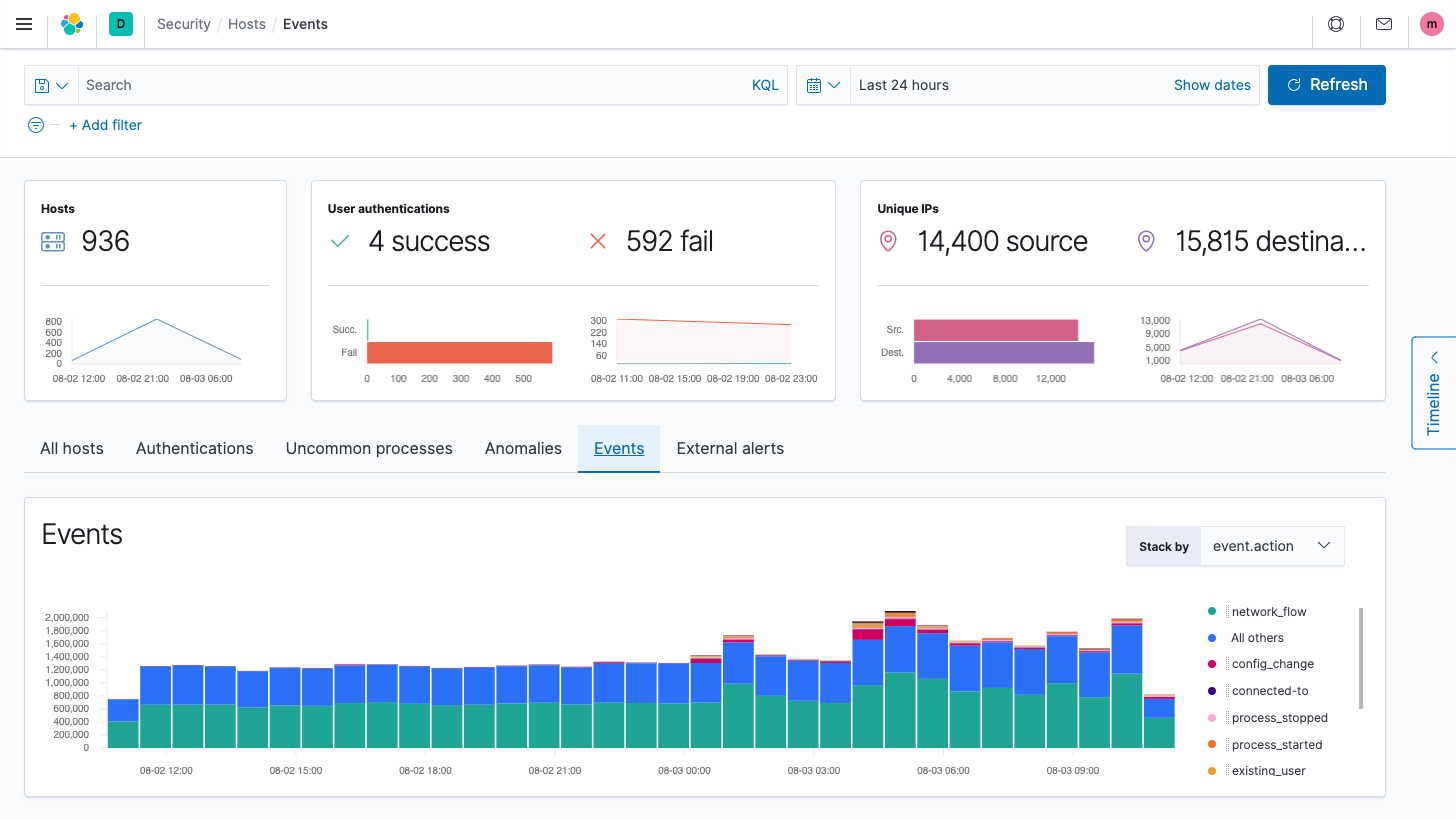

Elastic Security gehört für viele Security-Teams zu den Standardtools zur Erfassung und Analyse von Endpunktdaten, und die Notwendigkeit, angesichts steigender virtueller Nutzerzahlen tiefere Einblicke in Daten zu erlangen, sorgt dafür, dass dieser Anwendungsfall noch häufiger vorkommt. Die Lösung kommt mit allen Arten von Daten zurecht, egal in welchen Mengen und mit welcher Geschwindigkeit sie hereinkommen. Stellen Sie einfach auf Ihren Endpunkten Beats bereit – und schon können Sie mit der Datenerfassung loslegen.

Daraus hat sich für uns eine Frage ergeben: Wenn man schon einen Agent für das Erfassen von Endpunktdaten hat, könnte man diesen dann nicht auch zur Abwehr von Malware verwenden?

Elastic Security 7.9 bietet mit dem neuen Elastic Agent, unserem zentralen Beat, der an die Stelle aller anderen treten kann, erstmals signaturlose Malware-Abwehr und Datenerfassung auf Kernel-Ebene an. Damit haben wir den ersten wichtigen Meilenstein auf dem Weg zu umfassender Endpunktsicherheit erreicht, die direkt in den Elastic Stack integriert ist. Darüber hinaus bringt der Elastic Agent Logging, Metrikenerfassung und mehr in einem zentralen Agent zusammen. Diese Funktionen stehen ab sofort im Rahmen unserer kostenlosen Distributionsstufe bereit, und für die Zukunft ist die Einführung zusätzlicher Features für den Endpunktschutz fest eingeplant.

Elastic Security 7.9 bietet darüber hinaus noch eine Menge mehr. In Zeiten, in denen Daten, Anwendungen und Nutzer immer mehr in die Cloud verlagert werden, ist es für SecOps-Teams umso wichtiger, die Sichtbarkeit für die gesamte hybride Umgebung sicherzustellen. Zu diesem Zweck gibt es in 7.9 neue Erkennungsmechanismen, mit denen SecOps die Umgebung im Blick behalten kann, ohne dass dies auf Kosten des Tempos oder der Agilität der IT- und Entwicklungsteams geht, die die Migration umsetzen. Workflow-Verbesserungen, die auf den Input der Community zurückgehen, sorgen für eine optimierte Verhinderung, Erkennung und Bekämpfung von Angriffen. Und eine Vielzahl neu unterstützter Datenquellen gibt Practitionern die Möglichkeit an die Hand, Bedrohungen überall dort zu stoppen, wo sie aufgespürt wurden.

Sehen wir uns das einmal näher an.

Kostenlose Malware-Abwehr und tiefe Einblicke in Endpunktdaten

Malware-Abwehr mit nur einem Klick (Beta)

Der Elastic Agent verfügt über eine integrierte Malware-Abwehr und fügt damit der Erfassung von Endpunktdaten eine wichtige Schutzebene hinzu. Diese neue Funktion wird allen Nutzern und Organisationen im Rahmen unserer kostenlosen Distributionsstufe zur Verfügung gestellt. Das bringt uns unserem Ziel näher, den Schutz vor Bedrohungen direkt in den Elastic Agent zu integrieren. Für die Zukunft sind viele weitere Funktionen zur Gewährleistung der Endpunktsicherheit geplant.

Die signaturlose Malware-Abwehr setzt Schadsoftware, die Windows- und macOS-Endpunkte befällt, sofort schachmatt. Bei der letzten Testrunde hat AV-Comparatives festgestellt, dass das Machine-Learning-Modell von Elastic Security 99,6 % der Malware stoppt und bei gängiger Business-Software null falsche Positivmeldungen ausgibt. Die Malware-Abwehr lässt sich mit nur einem Klick in Kibana aktivieren.

Datenerfassung auf Kernel-Ebene (Beta)

Elastic Security erfasst Endpunktdaten für eine zentralisierte Analyse und ermöglicht so ein äußerst zuverlässiges Alerting. Vom Elastic Security Research Team erstellte und auf MITRE ATT&CK© basierende Erkennungen greifen auf Informationen zurück, die aus allen Ebenen bis hinab auf die Kernel-Ebene stammen und für die Definition von Erkennungsregeln und Machine-Learning-Jobs verwendet werden. Gleichzeitig wird die Zahl falsch positiver Meldungen weitestgehend reduziert. Die Lösung bietet breite Unterstützung und ermöglicht die Erfassung essenzieller Daten unabhängig vom zugrunde liegenden Betriebssystem:

– Windows-Daten: Prozess, Netzwerk, Datei, DNS, Registry, geladene DLLs und Treiber, Security – macOS-Daten: Prozess, Datei, Netzwerk – Linux-Daten: Prozess, Datei, Netzwerk

Die Zentralisierung von Endpunktdaten aus der gesamten Umgebung plus deren Anreicherung mit zusätzlichem Kontext ermöglicht es Organisationen, das Threat-Hunting, die Prüfung von Alerts und die Reaktion auf Vorfälle zu beschleunigen. Das Tempo und die Skalierungsmöglichkeiten von Elastic Security erlauben es Ihnen, ausführliche Endpunktdaten im Handumdrehen zu analysieren, Informationen mit interaktiven Visualisierungen zu untersuchen und zu kontextualisieren und Reaktions-Workflows mit externen Orchestrierungs- und Ticketing-Tools, wie z. B. SOAR-Plattformen, zu integrieren.

Vordefinierter Cloud-Schutz und erweiterte Erkennungsoptionen

Monitoring-Schutzmaßnahmen für mehr Cloud-Sicherheit (Regeln Beta / ML-Jobs allgemein verfügbar)

Laut dem 2020er DBIR von Verizon gehen 22 % aller Sicherheitsvorfälle auf Konfigurationsfehler zurück. Mit der Migration in die Cloud steigt das Risikopotenzial, aber dennoch bleiben 99 % der Konfigurationsfehler unerkannt. Die Security-Funktionen, die wir in unserer letzten Version veröffentlicht haben, ermöglichen es Security-Teams, falsch konfigurierte Assets, Berechtigungen und Nutzeraktivitäten ständig im Blick zu behalten. So wird das Risiko deutlich reduziert.

Elastic Security 7.9 schützt Cloud-Infrastruktur und ‑Anwendungen durch neue Machine-Learning-Jobs und Erkennungsregeln und hilft so, Schäden und Verluste zu vermeiden. Wie bei anderem von Elastic entwickelten Material wird für diesen neuen Security-Content auf das MITRE ATT&CK-Framework zurückgegriffen. Es ermöglicht eine fortlaufende Analyse von Daten aus AWS CloudTrail und Okta für die Überwachung der Cloud-Infrastruktur und das Identitäts- und Zugriffs-Monitoring.

Elastic Security 7.9 schützt Cloud-Infrastruktur und ‑Anwendungen durch neue Machine-Learning-Jobs und Erkennungsregeln und hilft so, Schäden und Verluste zu vermeiden. Wie bei anderem von Elastic entwickelten Material wird für diesen neuen Security-Content auf das MITRE ATT&CK-Framework zurückgegriffen. Es ermöglicht eine fortlaufende Analyse von Daten aus AWS CloudTrail und Okta für die Überwachung der Cloud-Infrastruktur und das Identitäts- und Zugriffs-Monitoring.

Ihnen fallen andere Anwendungsfälle ein? Sehen Sie sich im Erkennungsregel-Repo um, das wir neulich eröffnet haben, damit das Elastic Security Research Team eng mit den Mitgliedern der Community zusammenarbeiten kann.

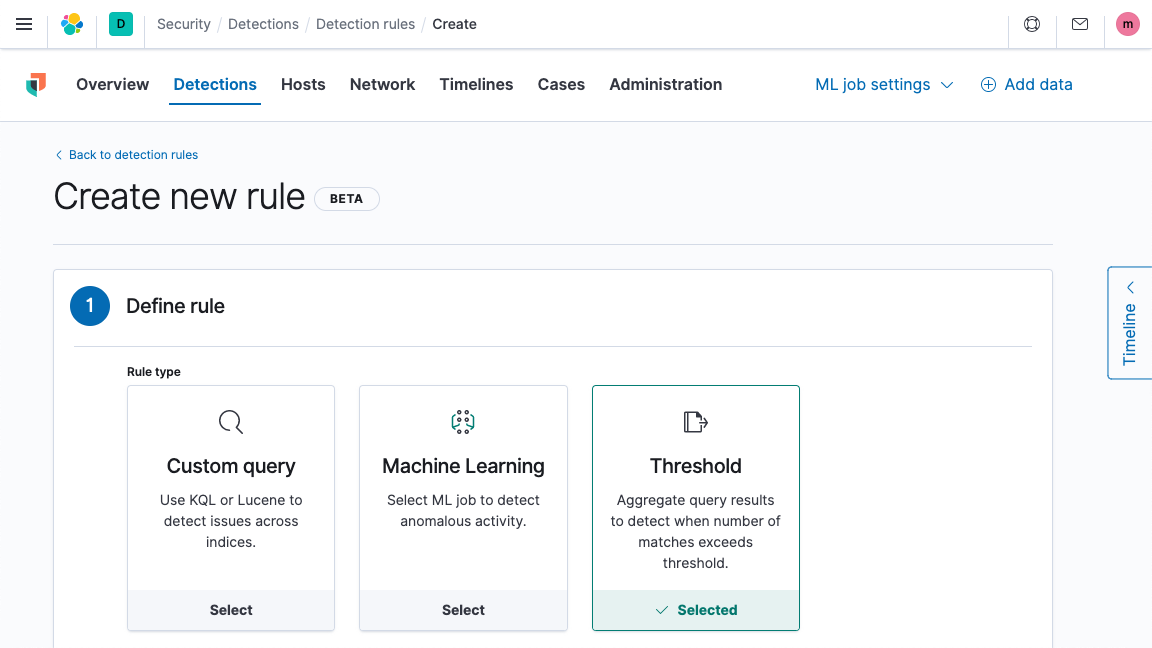

Schwellenwertbasiertes Alerting (Beta)

Schwellenwertbasierte Regeln bietet eine neue Möglichkeit, Bedrohungen mit Elastic Security zu erkennen. Sie lösen aus, wenn mehr als die vom Nutzer vorgegebene Zahl von Ereignissen für eine Entität (z. B. einen Endpunkt oder einen Nutzer) bestimmte Kriterien erfüllen. Dies ermöglicht eine umgebungsspezifische Feinjustierung der Regeln für Anwendungsfälle wie das Erkennen von Brute-Force-Angriffen und das Aufspüren von Logdatenquellen, die keine Daten mehr liefern.

Festlegung von Regeln als Bausteine (Beta)

Regeln, die als „Bausteine“ festgelegt wurden, entfernen generierte Alerts aus Analysten-Workflows und ermöglichen so die Erstellung von Inputs, die hoch zuverlässige Alerts auslösen, ohne dabei ein Zuviel an Rauschen für Analysezwecke zu verursachen. Nehmen wir an, Sie möchten für einen Beispielanwendungsfall Inputs für eine Regel festlegen, die zur Ausgabe von für Analysten besonders wichtigen Alerts führt. Zu diesem Zweck könnten Sie zwei Baustein-Regeln verwenden: eine zur Benachrichtigung über ungewöhnlich hohe Webserver-Logins und eine zum Aufspüren von nicht turnusgemäßen Wartungsaktivitäten auf einem Datenbankserver.

Optimierung von Analysten-Workflows mit Verbesserungen dank Community-Feedback

Eines der Ziele von Elastic besteht darin, die Abläufe für Analysten so intuitiv, effizient und erfreulich wie möglich zu gestalten. Das ist nicht immer einfach, aber es lohnt sich, weil Security-Teams unzählige Stunden vor dem Bildschirm verbringen, um ihre Mission zu erfüllen – den Schutz von Kunden, Kollegen und Organisationen.

Unser UX-Team arbeitet mit ganzer Kraft an der durchaus ambitionierten Aufgabe, neuen Nutzern die Bedienung so einfach wie möglich zu machen, ohne dass dies zu Lasten der Flexibilität für erfahrene Nutzer geht. Auf diese Weise wird Feedback aus der Community in betriebliche Effizienz umgesetzt. Wir möchten Ihnen an dieser Stelle für Ihre Anmerkungen und Vorschläge danken, die der Ausgangspunkt für viele der Verbesserungen in Elastic Security waren.

Interaktive Visualisierung des Prozessbaums (Beta)

Eine neue interaktive Visualisierung der endpunktbasierten Aktivitäten in Elastic Security 7.9 hilft dabei, die Workflows zum Sichten, Aufspüren, Untersuchen und Bekämpfen von Bedrohungen weiter zu optimieren. Sie ermöglicht es Analysten, potenziell schädliche Verhaltensweisen und Angriffsschritte zu erkennen (z. B. Öffnen einer XLS-Datei, Prozessstarts, Herstellung einer neuen ausgehenden Verbindung). Die Möglichkeit, Visualisierungen (und die zugehörigen Daten) an neue oder bestehende Anwendungsfälle anzuhängen, optimiert die Workflows zusätzlich.

Endpunktkontext ist für die SecOps-Sichtbarkeit sehr wichtig, aber allzu oft wird die zentralisierte Analyse dieser Daten durch mangelnde Performance oder ausufernde Kosten verhindert. Diese Integration von SIEM- und Endpunktsicherheits-Funktionen von Elastic Security verbessert die Sichtbarkeit von Umgebungsdaten, sorgt dafür, dass Analysten weniger mutmaßen müssen, und hilft, die Teameffizienz zu erhöhen.

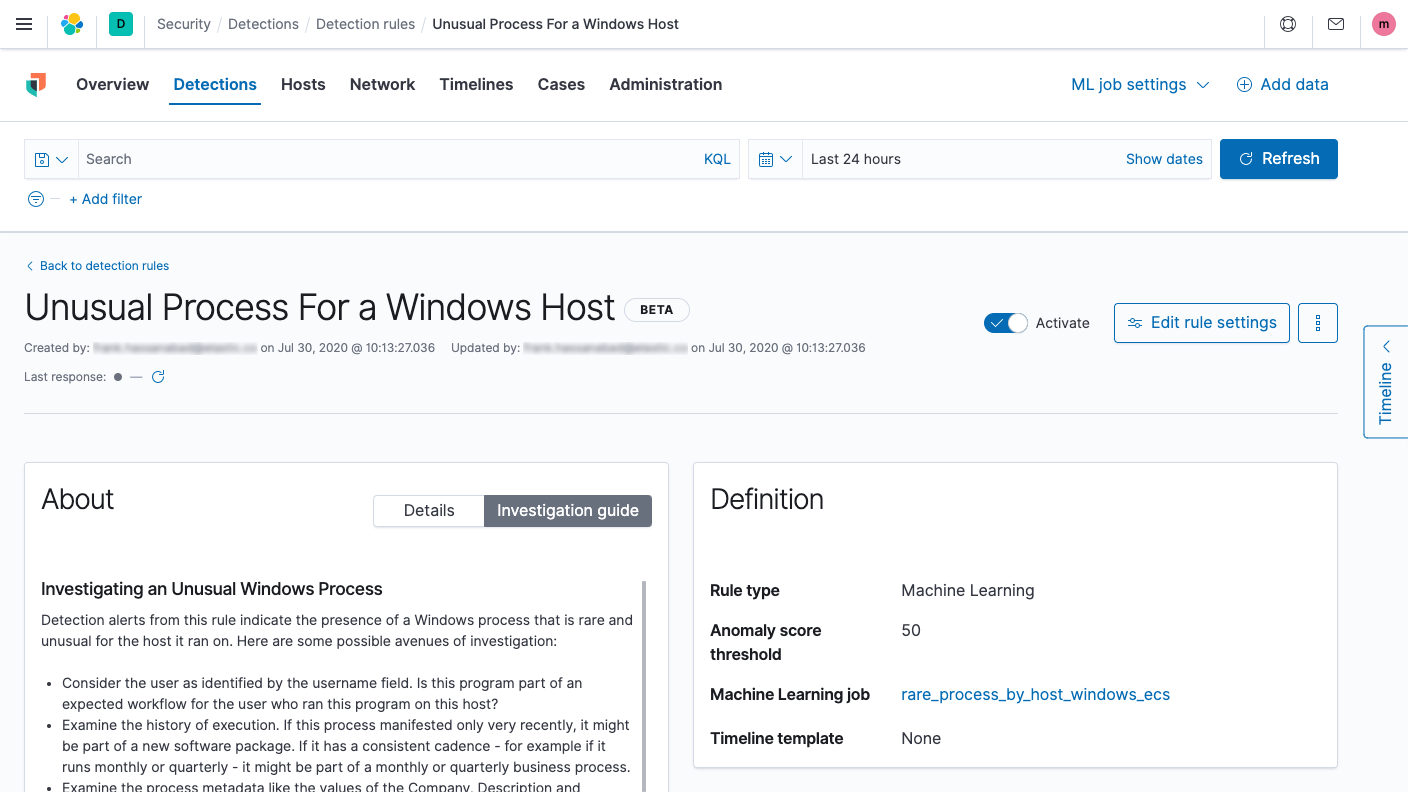

Untersuchungsempfehlungen für vordefinierte Erkennungsregeln (Beta)

Alle in Version 7.9 eingeführten Erkennungsregeln sind mit aufwendig formatierten Untersuchungsempfehlungen versehen, die Analysten einen Leitfaden für die Untersuchung von Alerts an die Hand geben. Sie zeigen, welche Fragen zu stellen sind, welche Aktionen ausgeführt werden sollten und wie die nächsten Schritte aussehen könnten. Zum Anpassen einer Untersuchungsempfehlung für Ihre Umgebung oder zum Hinzufügen einer Empfehlung für eine neue Regel genügt es, einfach ein Markdown-Feld zu bearbeiten.

Anpassbare Timeline-Vorlagen für die Untersuchung (Beta)

In Elastic Security 7.9 können Nutzer mithilfe sogenannter „Timeline-Vorlagen“ festlegen, wie Daten gefiltert und in der Untersuchungs-Timeline dargestellt werden sollen. Diese Vorlagen sind jeweils an eine konkrete Regel zur Bedrohungserkennung gekoppelt. Nutzer können neue Timeline-Vorlagen, die den Filter und die Spalten (welche Felder in welcher Reihenfolge) angeben, duplizieren, anpassen, erstellen und mit anderen teilen. Diese kuratierten Ansichten erlauben es Analysten dann, direkt von der Erstbegutachtung eines Erkennungs-Alerts aus zur Untersuchung zu wechseln, ohne dass es eine Unterbrechung gibt, weil der Filter oder aufrufbare Felder neu konfiguriert werden müssen. Security-Experten von Elastic gleichen die Timeline-Vorlagen mit den Untersuchungsempfehlungen für neue Erkennungs-Alerts ab und beschleunigen so das Aufspüren und Untersuchen von Bedrohungen.

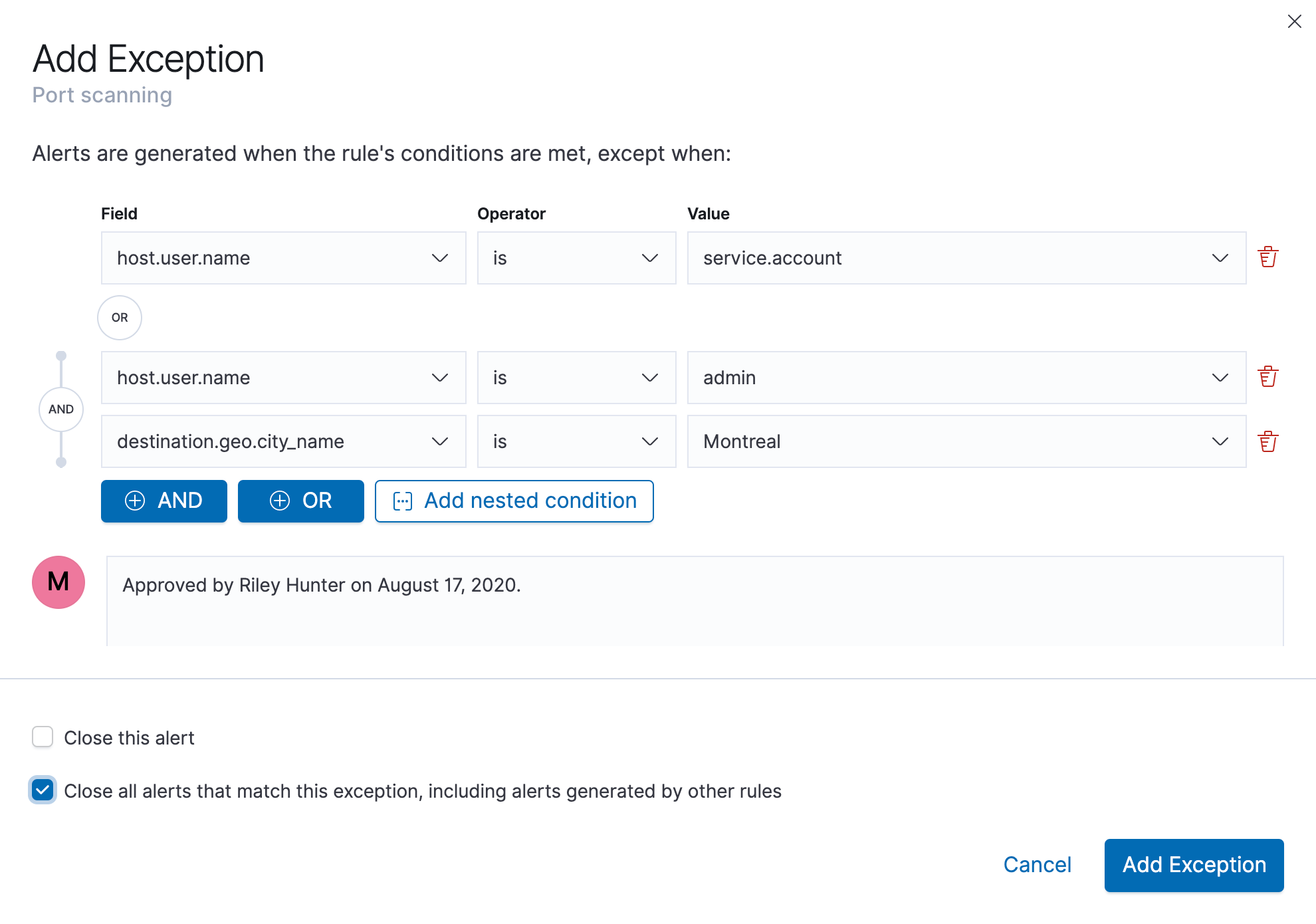

Zentraler Workflow für Alert-Ausnahmen (Beta)

Elastic Security 7.9 hilft Analysten, die Zahl falscher Positivmeldungen zu reduzieren, und geht damit ein Problem an, das Analysten, die die gängigen Security-Technologien nutzen, seit jeher ärgert. In der neuen Version ist es ganz einfach, Ausnahmen für Regeln zu definieren, die dafür sorgen, dass bei Vorliegen bestimmter Bedingungen eben kein Alarm ausgelöst wird. Die Ausnahmen können einzeln oder in Form einer Liste hinzugefügt werden, und die Erkennungsregeln und Agent-Konfigurationen lassen sich parallel aktualisieren, was den sonst mit der Minimierung falscher Positivmeldungen einhergehenden Overhead reduziert.

Optimierte Fall-Workflows mit IBM Security Resilient-Integration (Beta)

Die neue IBM Security Resilient-Integration ermöglicht es Security-Teams, diese sehr verbreitete IBM-Plattform zum Schutz vor Sicherheitsvorfällen in ihre SecOps zu integrieren. In IBM Security Resilient können Sie jetzt mit nur einem Klick eine Untersuchung mit Elastic Security starten, Untersuchungs-Timelines und Kommentare hinzufügen und einen Fall öffnen oder aktualisieren, um ihn zu eskalieren.

Weitere Verbesserungen für Analysten (allgemein verfügbar)

Elastic Security 7.9 enthält zahlreiche weitere große und kleine Verbesserungen der Benutzeroberfläche, die sich nach unserem Dafürhalten als unentbehrlich erweisen werden: Vollbildmodus, endloses Scrollen, individualisierbare Links für IP-Reputationsanalysen und mehr. Viele dieser Verbesserungen gehen auf Anregungen aus der Community zurück, und in ihrer Gesamtheit tragen sie dazu bei, dass die Version 7.9 ein besseres Nutzererlebnis bietet.

Erweiterte Funktionen zur Datenerfassung und ‑vorbereitung für eine einfachere Dateningestion

Neue Datenintegrationen (sofern nicht anders angegeben allgemein verfügbar)

Elastic Security bietet ein kuratiertes Nutzererlebnis für das Importieren von Daten, das es SecOps, SecDevOps und anderen Teams ermöglicht, sich auf ihre eigentlichen Aufgaben zu konzentrieren, statt sich um die Beschaffung der für zusätzliche Anwendungsfälle benötigten Daten kümmern zu müssen. In Version 7.9 gibt es neue Integrationen für neue Quellen von Endpunkt- und Cloud-Daten, wie Microsoft Defender ATP, Windows PowerShell und Sophos XG-Firewalls sowie Beta-Unterstützung für Google G Suite (z. B. Logins, Admin-Aktivität, Drive-Aktivität).

Experimentelle Datenintegrationen

Neu in Version 7.9 ist auch die experimentelle Unterstützung für mehr als 15 verbreitete Netzwerk- und Anwendungs-Security-Technologien via ein OSS-Projekt von einem unserer Elasticians durch eine der Elastic Agent-Integrationen und eines der Filebeat-Module:

| Betriebssystem | Beschreibung | |------------------------------------|--------------------------| | Apache TomCat | Webserver | | Barracuda Web Application Firewall | Firewall für Webanwendungen | | Blue Coat Director | Konfigurationsverwaltung | | Cisco Nexus | Switches | | Cylance Protect | Antivirus | | F5 BIG-IP Access Policy Manager | Zugriffssteuerung | | FortiClient Endpoint Protection | Antivirus | | Imperva SecureSphere | Firewall für Webanwendungen | | Infoblox Network Identity OS | Verwaltung von IP-Adressen | | Juniper Junos OS | Netzwerksicherheit | | Microsoft DHCP Server | DHCP | | NetScout Arbor Sightline | DDoS-Security | | Radware DefensePro | IDS | | SonicWall Firewalls | Firewall | | Squid Proxy Server | Proxys | | Zscaler Nanolog Streaming Service | Firewall |

ECS 1.5-Unterstützung (allgemein verfügbar)

Version 7.9 führt für alle Beats die Unterstützung von Elastic Common Schema (ECS) 1.5 ein und sorgt so für Konsistenz bei der Ausführung von Aufgaben durch Security-Teams, wie dem Definieren von Automatisierungen und der Durchführung von Untersuchungen und Analysen.

Elastic Security 7.9 ausprobieren

Elastic Security 7.9 stellt einen wichtigen Meilenstein für unsere verstärkten Bemühungen dar, ein Fundament für Ihre Security-Teams zu entwickeln. Es freut uns sehr, dass wir so erfolgreich mit unserer Nutzer-Community zusammenarbeiten, um Security-Teams ein effektiveres Arbeiten und eine schnellere Weiterentwicklung zu ermöglichen. Und wenn Sie noch nicht Teil unserer Community sind, laden wir Sie recht herzlich zum Mitmachen ein.

Möchten Sie jetzt loslegen? Erleben Sie auf Elastic Cloud mit eigenen Augen, was die Version 7.9 alles zu bieten hat, oder sehen Sie sich die Elastic Security-Demo an. Sie haben bereits ECS-formatierte Daten in Elasticsearch? Dann führen Sie einfach ein Upgrade auf die Version 7.9 des Elastic Stack aus und schon können Sie sofort damit beginnen, Malware zu verhindern und Bedrohungen zu erkennen und zu bekämpfen.

Sie möchten das Ganze im praktischen Einsatz sehen? Nehmen Sie an einem der anstehenden virtuellen ElasticON Security-Events teil.