El Reporte de amenazas globales de Elastic 2024: visibilidad mejorada

Elastic Security Labs descubre que los actores de amenazas se están aprovechando de las herramientas de seguridad fácilmente disponibles y de los entornos mal configurados.

.jpg)

Elastic Security Labs publicó el Reporte de amenazas globales de Elastic 2024, en el que se presentan las amenazas, tendencias y recomendaciones más apremiantes para ayudar a mantener las organizaciones seguras durante el próximo año. Los actores de amenazas están teniendo éxito gracias al uso de herramientas de seguridad ofensiva (OST), una mala configuración de los entornos en la nube y un énfasis cada vez mayor en el acceso a credenciales. Este reporte explora la telemetría clave de más de mil millones de puntos de datos, con énfasis en las tendencias de malware, las tácticas de los adversarios, la seguridad en la nube y la IA generativa seleccionada por Elastic Security Labs.

“Comprender las mejores técnicas en la nube es invaluable para una empresa nativa de la nube como nosotros”, dijo Raymond Schippers, director de Ingeniería de Seguridad para Detección y Respuesta en Canva, “pero obtenemos el mayor valor de los perfiles de amenazas. La mayoría de los proveedores solo dan a conocer un nombre, pero tener los modelos diamante nos ayuda a comprender cómo atribuyes la actividad a un adversario. El Reporte de amenazas globales proporciona una excelente verificación de la cordura para garantizar que nuestras prioridades estén alineadas con la actividad adversaria que está ocurriendo”.

Descarga el Reporte de amenazas globales de Elastic 2024 para obtener una comprensión profunda del panorama de las amenazas.

Información para conocer de 2024

Para tu beneficio, resumimos el reporte en una visión general rápida a continuación. Si deseas más contexto, puedes consultar más aspectos destacados y documentos en nuestra página de investigación de amenazas.

El malware observado muestra que los adversarios están utilizando herramientas listas para usar para abusar de ellas, incluida la IA generativa

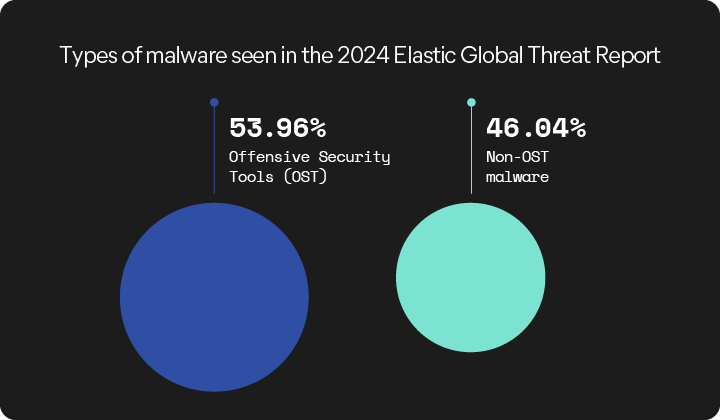

Dentro de nuestro análisis de malware, los investigadores encontraron que las herramientas de seguridad ofensiva (OST) como Cobalt Strike y Metasploit constituían aproximadamente el 54 % de las alertas observadas.

Los actores de amenazas abusan de estas herramientas de seguridad legítimas, y los equipos de seguridad deben comprender cómo es el uso malicioso de estas herramientas. Cuanto mejor entiendas las capacidades de las OST, mejor entenderás el malware.

Para profundizar en cómo los adversarios están abusando de Cobalt Strike, consulta el desglose de Elastic Security Labs sobre REF0657 y las protecciones creadas para Elastic Security: Desenmascarar una intrusión en los servicios financieros.

Desde su debut, el debate en torno a la IA generativa ha sido frecuente. Entre el conjunto de capacidades de IA defensiva que lanzamos y la investigación que publicamos en mayo, Elastic tampoco es ajeno a esta conversación. Muchas organizaciones están siendo víctimas del miedo y nos preguntan cuál es nuestra postura sobre la tecnología.

Por qué no nos preocupa la IA generativa

Es cierto que la IA generativa proporcionará cierta ayuda a los adversarios: los ataques de ingeniería social aumentaron en calidad, aunque nuestros investigadores no observaron un aumento notable en las tasas de infección durante el último año. Los defensores también puede anticipar un aumento en el desarrollo de malware debido a los avances recientes en las aplicaciones de modelos de lenguaje grande (LLM). La buena noticia es que funciona como todo el malware, y este avance se puede contrarrestar al mantenerse actualizado sobre las amenazas y ajustar tu biblioteca de protección.

Por otro lado, la IA generativa ha tenido el mayor impacto con los defensores. Resumir colecciones de eventos de seguridad, automatizar tareas analíticas y de gestión complejas y clasificar los cursos de acción sugeridos son solo algunos ejemplos de formas prácticas en que estas tecnologías están cerrando la distancia entre la observación y la decisión.

La IA generativa no proporciona ventajas abrumadoras a los actores de amenazas y no anticipamos que eso cambie pronto; sin embargo, los equipos de seguridad deben estar al tanto y auditar regularmente sus entornos, en especial por los errores de configuración y de usuario.

Las empresas están configurando mal los entornos en la nube, lo que permite que los actores de amenazas prosperen

Es una historia con la que todos están familiarizados: los profesionales de la seguridad están agotados. Una gran cantidad de alertas, un analista sobrecargado de trabajo, equipos que intentan navegar por entornos complicados... Desafortunadamente, esto ha provocado una dependencia excesiva de los controles de seguridad integrados. Nuestra telemetría indicó que muchos equipos utilizan plataformas en la nube sin implementar protecciones adicionales y necesarias.

Esta información la descubrimos en nuestra nueva sección sobre la gestión de la postura de seguridad en la nube (CSPM). Nuestros investigadores analizaron los puntos de referencia del Centro para la Seguridad de Internet (CIS), que son compartidos por empresas de todo el mundo para identificar algunas de las configuraciones incorrectas más comunes en entornos en la nube. Estos puntos de referencia se compararon con los entornos observados en nuestra telemetría, y estos se superponen estrechamente con las técnicas más observadas dirigidas a entornos en la nube.

Debido a que el Reporte de amenazas globales de Elastic analiza la telemetría en la nube en función de los proveedores de servicios en la nube (CSP), podemos desglosar las mayores configuraciones erróneas por CSP. Es importante que los lectores entiendan que no se trata de un debate sobre qué CSP es el más seguro, sino de un informe sobre cómo los equipos de seguridad están configurando sus instancias.

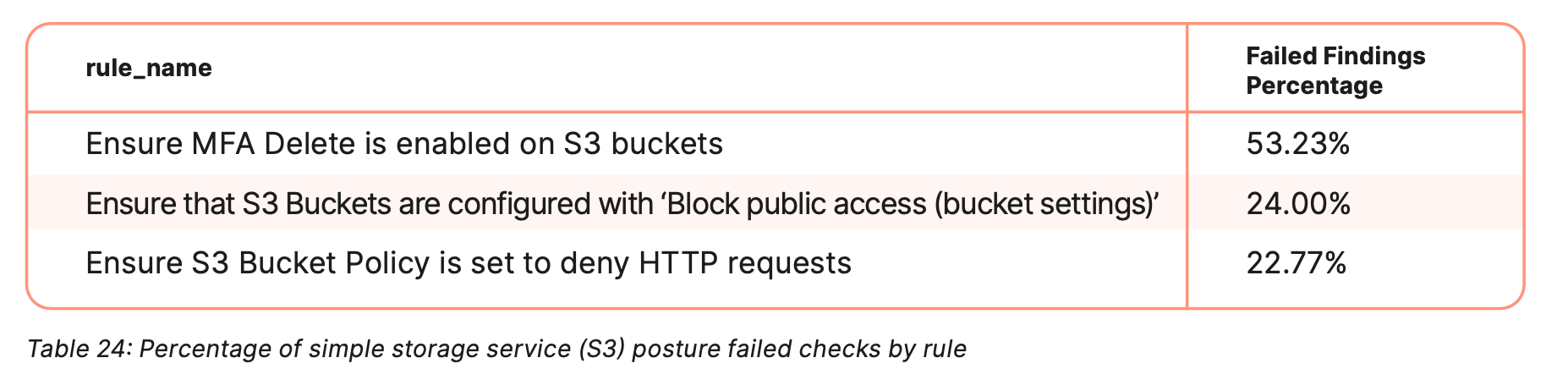

Uno de los problemas más frecuentes estaba relacionado con el almacenamiento de información y se observa con casi el 47 % de las fallas de Microsoft Azure vinculadas a cuentas de almacenamiento y el 30 % de las fallas de Amazon Web Services (AWS) provenientes de controles de S3. Los usuarios de Google Cloud tampoco están libres de errores de configuración, ya que casi el 44 % de los controles rechazados provienen de BigQuery, específicamente la falta de cifrado administrado por el cliente.

Los equipos de seguridad deben asegurarse de que los recursos en la nube estén protegidos adecuadamente y se auditen de forma periódica. Una de las conclusiones más importantes de la sección de CSPM es que más del 50 % de los controles de S3 que fallaron lo hicieron debido a errores de configuración de la autenticación multifactor:

Si bien puede parecer un esfuerzo sobrehumano, es crucial que los equipos de seguridad recuerden que las herramientas de seguridad deben ajustarse y auditarse de manera regular. El equipo de InfoSec aquí en Elastic sabe lo difícil que es esto y ha escrito un blog que detalla cómo implementaron MFA resistente al phishing en toda la organización.

A raíz del éxito de las contramedidas para la evasión de defensa, los atacantes utilizan credenciales legítimas para infiltrarse

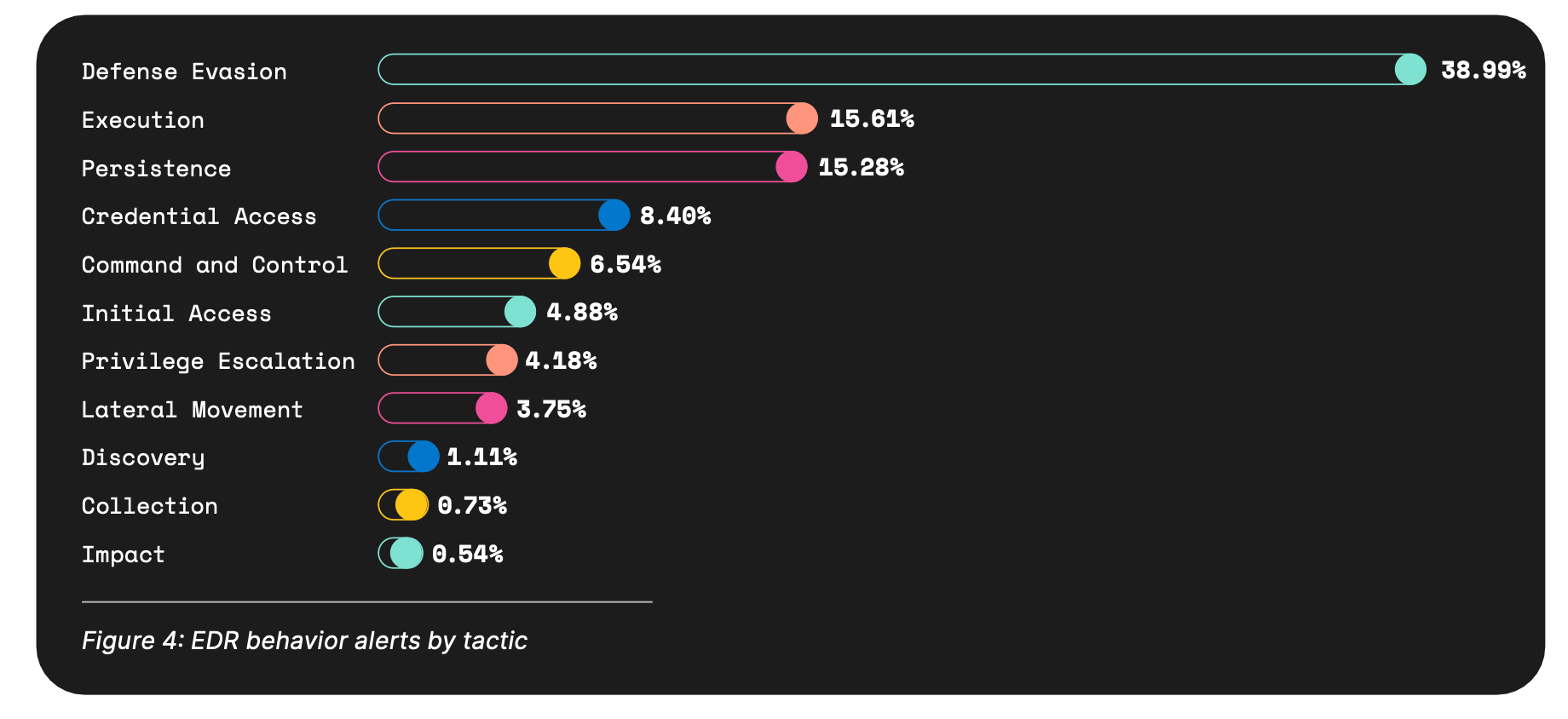

Continuando con una tendencia de varios años y reflejando el impacto de las herramientas de seguridad en los adversarios, observamos una mayoría de los comportamientos relacionados con la evasión de defensa. Este énfasis se observa en nuestra telemetría tanto en los endpoints como en los entornos en la nube, aunque de formas ligeramente diferentes.

Acceso a credenciales en la nube

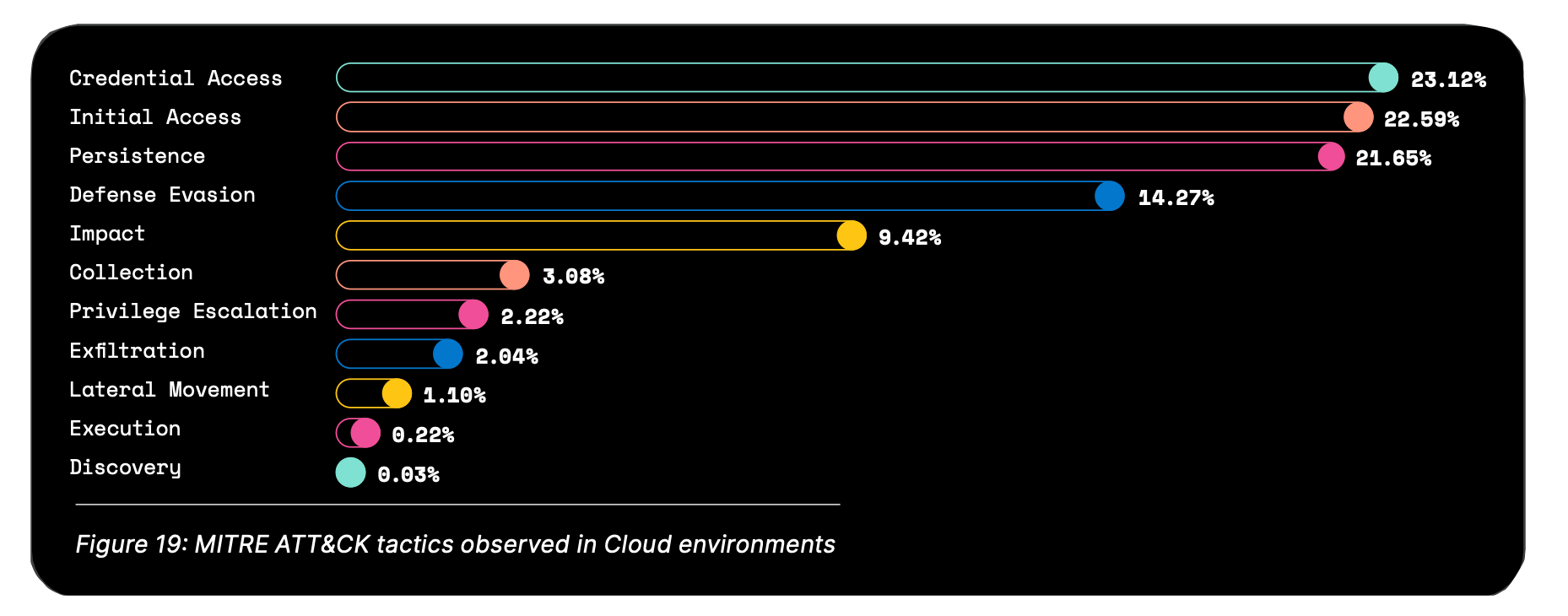

Con la prevalencia de la infraestructura en la nube en el panorama tecnológico, no es de extrañar que Elastic Security Labs informe en gran medida sobre los comportamientos observados en los CSP. A continuación, se presentan las principales tácticas según los estándares MITRE ATT&CK, observadas en entornos en la nube durante el último año.

Representando el 23.12 % de todos los comportamientos en la nube, la prevalencia del acceso a credenciales se observa principalmente en entornos de Microsoft Azure. Específicamente, Elastic Security Labs observó un aumento del 12 % en las técnicas de fuerza bruta, que representan casi el 35 % de todas las técnicas en Microsoft Azure.

Las organizaciones deben ser conscientes del aumento de los ataques de fuerza bruta, un elemento que se ve varias veces en diferentes entornos a lo largo de nuestro reporte. El énfasis en el acceso a credenciales va un paso más allá para los endpoints de nuestra telemetría.

Acceso a credenciales en telemetría de endpoints

Si bien mantiene una porción más pequeña del comportamiento de los endpoints, nos gustaría destacar el acceso a credenciales junto con su prevalencia en la nube.

Clasificada como la cuarta táctica de amenaza más destacada, es importante tener en cuenta el acceso a credenciales en función del aumento de los ladrones de información y las redes de brokers de acceso. Este aumento aparentemente menor del 3 % desde el año pasado apenas captura el impacto que los actores de amenazas lograron con credenciales legítimas robadas.

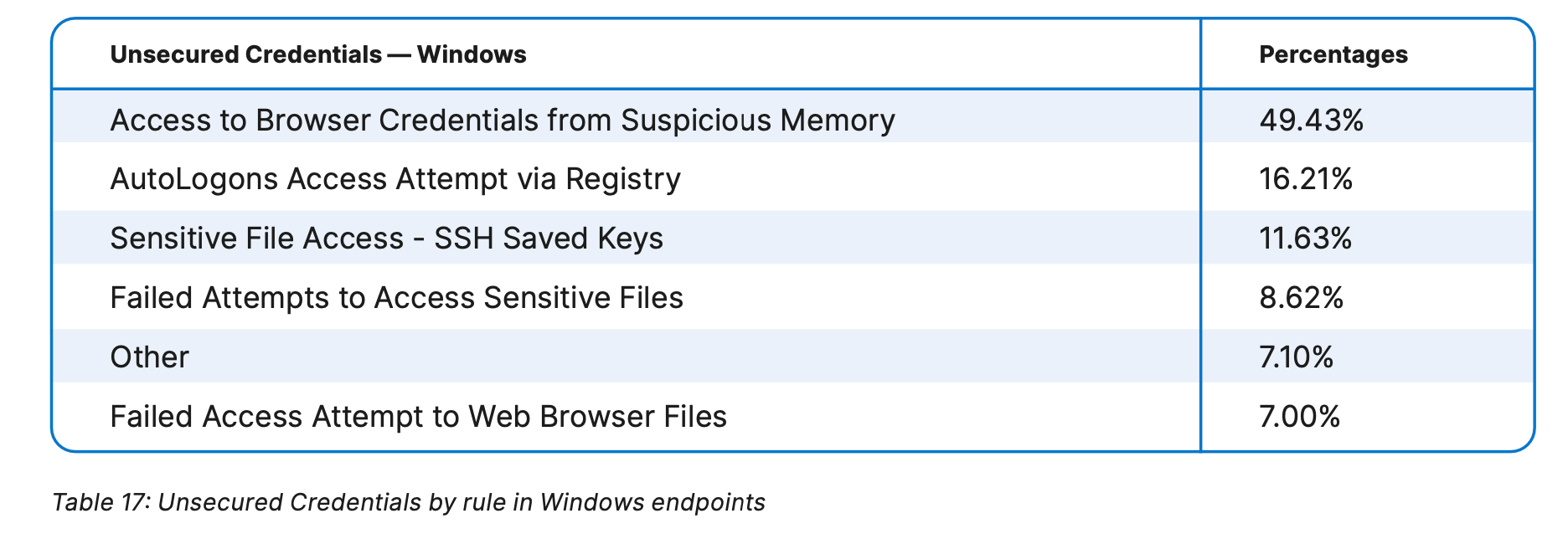

El énfasis aquí involucra técnicas como las credenciales no seguras, que aumentaron un 31 % en los endpoints de Windows desde el análisis del año pasado. Dentro de las técnicas de credenciales no seguras, Elastic observó que casi el 50 % involucró el robo de credenciales de los navegadores.

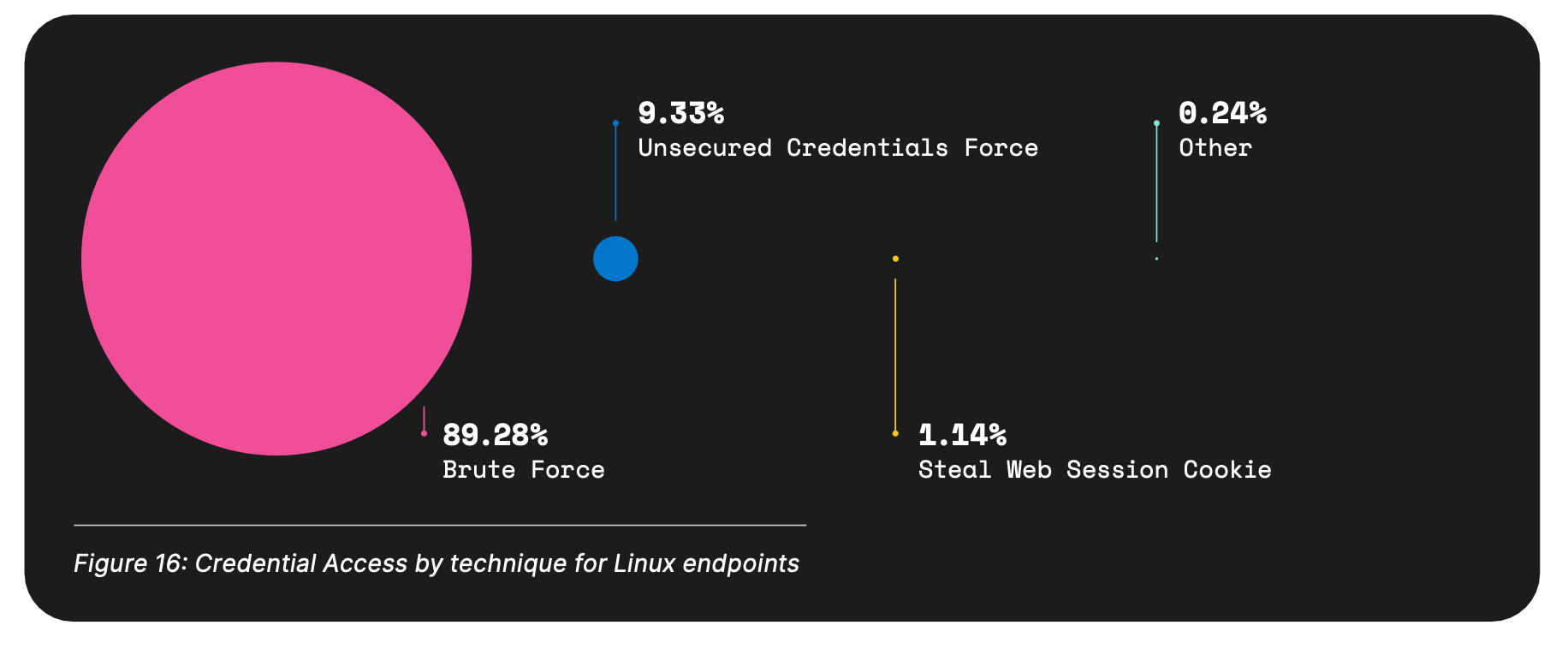

Otro ejemplo de la creciente popularidad de los ataques de fuerza bruta se puede encontrar en los entornos Linux. Si bien los comportamientos de los endpoints representan solo el 3.2 % del total, el 89 % de esos comportamientos involucran ataques de fuerza bruta, lo que destaca la importancia de la infraestructura de Linux, que sigue siendo pública mientras se mantienen las aplicaciones críticas para la organización.

Los esfuerzos para mitigar las tácticas de evasión de defensa en las herramientas de seguridad han tenido éxito, como se vio con una disminución del 6 % en los comportamientos durante el último año. A pesar de esto, los actores de amenazas continuarán usando todas las armas disponibles para atacar.

Una visión general global

El Reporte de amenazas globales de Elastic es posible gracias a la poderosa plataforma de búsqueda con IA de Elastic. Obtenemos nuestra visibilidad global a partir de los fundamentos de búsqueda de Elastic, lo que genera una visibilidad excepcional y una capacidad increíble para detectar amenazas de seguridad. Nuestros usuarios comparten cientos de millones de eventos con nosotros cada año, generados por sensores de Elastic, así como un sólido ecosistema de tecnologías de terceros. Esto no solo permite a Elastic Security implementar mejoras regulares de funciones, sino que también permite a Elastic Security Labs descubrir e interrumpir amenazas previamente desconocidas.

Esta gran cantidad de información nos brinda una oportunidad adicional a nosotros como custodios: podemos compartir estos detalles con nuestros colegas de la comunidad de seguridad en general. Decidimos hacerlo anualmente para proporcionar a los lectores información práctica.

Explora de forma segura el panorama de amenazas

Elastic Security Labs se dedica a proporcionar investigación de seguridad crucial y oportuna a la comunidad de inteligencia, ya seas cliente de Elastic o no. Los descubrimientos de este reporte refuerzan algo que sabemos desde hace mucho tiempo: las tecnologías de defensa están funcionando. El énfasis en la evasión de la defensa para navegar y deshabilitar estas tecnologías, junto con el hecho de que los atacantes están invirtiendo en formas de recopilar credenciales legítimas… Estos hallazgos (y muchos más) refuerzan la importancia de contar con productos y políticas de seguridad bien ajustados.

Comprende esta información y más con el Reporte de amenazas globales de Elastic 2024 sin cargo.

El lanzamiento y el momento de cualquier característica o funcionalidad descrita en esta publicación quedan a discreción exclusiva de Elastic. Es posible que cualquier característica o funcionalidad que no esté disponible en este momento no se lance a tiempo o no se lance en absoluto.

En esta publicación del blog, es posible que hayamos usado o nos hayamos referido a herramientas de IA generativa de terceros, que son propiedad de sus respectivos propietarios y están gestionadas por ellos. Elastic no tiene ningún control sobre las herramientas de terceros y no tenemos ninguna responsabilidad por su contenido, operación o uso, ni por ninguna pérdida o daño que pueda surgir de tu uso de dichas herramientas. Ten cuidado al usar herramientas de IA con información personal, sensible o confidencial. Cualquier dato que envíes puede usarse para el entrenamiento de IA u otros fines. No se garantiza que la información que proporciones se mantenga segura o confidencial. Debes familiarizarte con las prácticas de privacidad y los términos de uso de cualquier herramienta de IA generativa antes de usarla.

Elastic, Elasticsearch, ESRE, Elasticsearch Relevance Engine y las marcas asociadas son marcas comerciales, logotipos o marcas comerciales registradas de Elasticsearch N.V. en Estados Unidos y otros países. Todos los demás nombres de empresas y productos son marcas comerciales, logotipos o marcas comerciales registradas de sus respectivos dueños.