Et voici Elastic SIEM

La solution Elastic SIEM mentionnée dans cet article est désormais désignée par Elastic Security. La solution Elastic Security est plus complète car elle propose une fonction SIEM, la sécurité des points de terminaison, la recherche de menaces, le monitoring du cloud et bien plus encore. Si vous recherchez des informations précises sur le traitement des cas d'utilisation SIEM avec Elastic Security, consultez notre page sur la gestion de l'information et des événements de sécurité.

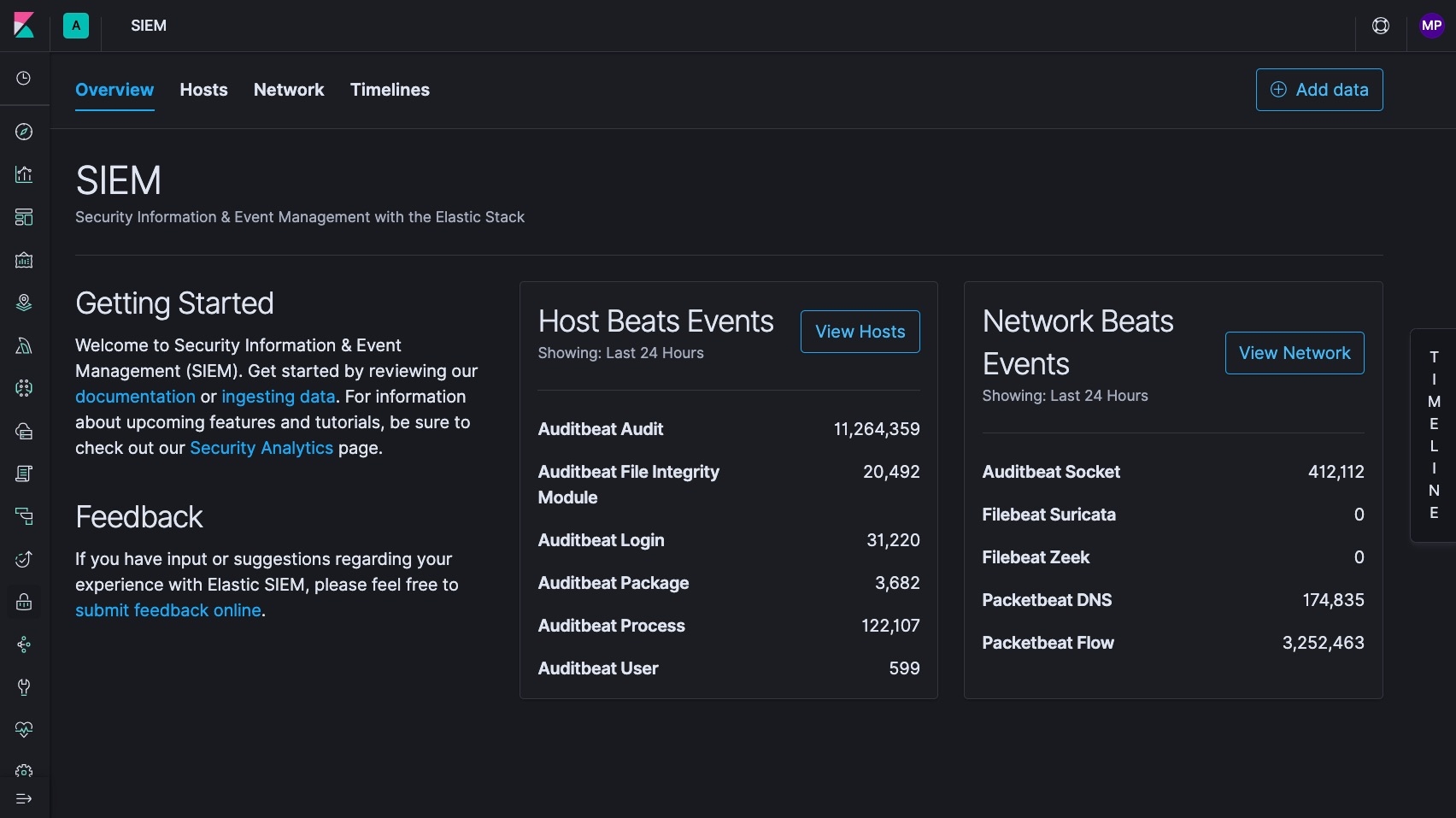

Nous sommes ravis d'annoncer la naissance d'Elastic SIEM. Un premier grand pas en avant, qui va contribuer à concrétiser la vision que nous avons de ce que doit être un SIEM (Security Information and Event Management, ou gestion des événements et des informations de sécurité). Le lancement d'Elastic SIEM s'appuie sur la dynamique et le succès que connaît déjà la Suite Elastic dans le monde de l'analyse de la sécurité. Avec ce premier lancement, Elastic SIEM introduit un nouvel ensemble d'intégrations de données conçu pour la sécurité, ainsi qu'une nouvelle application dédiée dans Kibana. Celle-ci permet aux spécialistes de la sécurité d'examiner et de catégoriser de façon plus rationnelle les workflows de sécurité réseau et de sécurité de l'hôte.

Oh, et on a failli oublier de vous dire qu'Elastic SIEM fait partie de notre distribution par défaut et qu'il est disponible gratuitement. Lancé en version bêta dans la Suite Elastic 7.2, Elastic SIEM est d'ores et déjà disponible dans Elasticsearch Service sur Elastic Cloud. Si vous préférez le télécharger, c'est par ici.

Plusieurs années de gestation

Voilà déjà quelques années que la Suite Elastic a le vent en poupe auprès des spécialistes de la sécurité, qui sont nombreux à miser sur nos produits pour assurer la protection de leurs systèmes et de leur données contre les cybermenaces. Ainsi, Bell Canada et Slack ont confié l'analyse de leur sécurité à la Suite Elastic. Cisco Talos à intégré Elasticsearch au cœur de son programme de lutte contre les menaces. Le laboratoire national d'Oak Ridge, ainsi que le centre opérationnel de cybersécurité partagé OmniSOC, que l'on doit à la Big Ten Academic Alliance (consortium des universités américaines participant à la conférence Big Ten), ont quant à eux choisi de faire de la Suite Elastic le noyau dur de leurs solutions SIEM. Sans oublier les projets open source comme RockNSM, HELK et d'autres encore, qui se sont regroupés autour de la Suite Elastic pour soutenir leurs opérations de sécurité.

Nous étions ravis de voir à quel point la Suite Elastic suscitait l'engouement sur le marché de la sécurité des données. La communauté qui s'était formée autour de ces cas d'utilisation nous donnait envie d'aller plus loin et d'investir dans des fonctionnalités essentielles qui lui seraient utiles, comme nous l'avions déjà fait pour d'autres solutions comme Logging et APM. Nous avons donc commencé par la collecte des événements et des informations de sécurité, avant d'étendre l'ensemble de données de sécurité basées sur l'hôte que nous collectons grâce à Filebeat, Winlogbeat et Auditbeat. Nous avons aussi élargi la collecte d'événements de sécurité réseau grâce à de nouvelles intégrations avec des systèmes de monitoring réseau et de détection d'intrusion (IDS) couramment utilisés, tels que Bro/Zeek et Suricata.

Alors que l'éventail d'intégrations de données s'étoffait, nous avons pris conscience de l'importance qu'il y avait à disposer d'une méthode commune de représentation des données, quelle que soit leur source. Avec notre communauté et nos partenaires, nous avons donc consacré les 18 derniers mois au développement d'Elastic Common Schema (ECS), une spécification extensible de mapping de champs, qui facilite la normalisation des données provenant de sources hétérogènes, ce qui permet la mise en corrélation, la recherche et l'analyse de différentes sources.

Armés de méthodes qui nous permettaient de collecter facilement des données de sécurité depuis plusieurs sources et d'un schéma commun pour les stocker, l'étape suivante consistait bien évidemment à développer une interface qui rassemble ces différents éléments en un seul et même emplacement, afin d'offrir aux spécialistes de la sécurité une expérience utilisateur spécialement conçue pour répondre à leurs besoins.

Elastic SIEM était né.

Et voici Elastic SIEM

Au cœur d'Elastic SIEM, nous avons intégré la nouvelle application SIEM – un espace de travail interactif, où les équipes en charge de la sécurité peuvent catégoriser les événements et effectuer les premières investigations. Grâce à son afficheur d'événements Timeline Event Viewer, les analystes peuvent collecter et stocker les preuves des attaques, épingler et annoter les événements pertinents, mais aussi commenter leurs résultats et les partager. Le tout, depuis Kibana. Vous pouvez ainsi travailler avec n'importe quelles données au format ECS, et cela devient vraiment simple.

Pour les équipes qui doivent visualiser, rechercher et filtrer les données de sécurité, Kibana a toujours été un outil idéal. L'application Elastic SIEM reprend tous les aspects de Kibana qu'apprécient déjà les équipes de sécurité : son interactivité, la recherche ad hoc et l'analyse réactive en profondeur. Le tout est packagé pour offrir une expérience produit intuitive, parfaitement adaptée aux workflows des centres opérationnels de sécurité (SOC).

L'application SIEM permet l'analyse des événements de sécurité liés à l'hôte ou au réseau, qu'il s'agisse d'investigations associées à une alerte ou de recherche interactive des menaces. Par exemple :

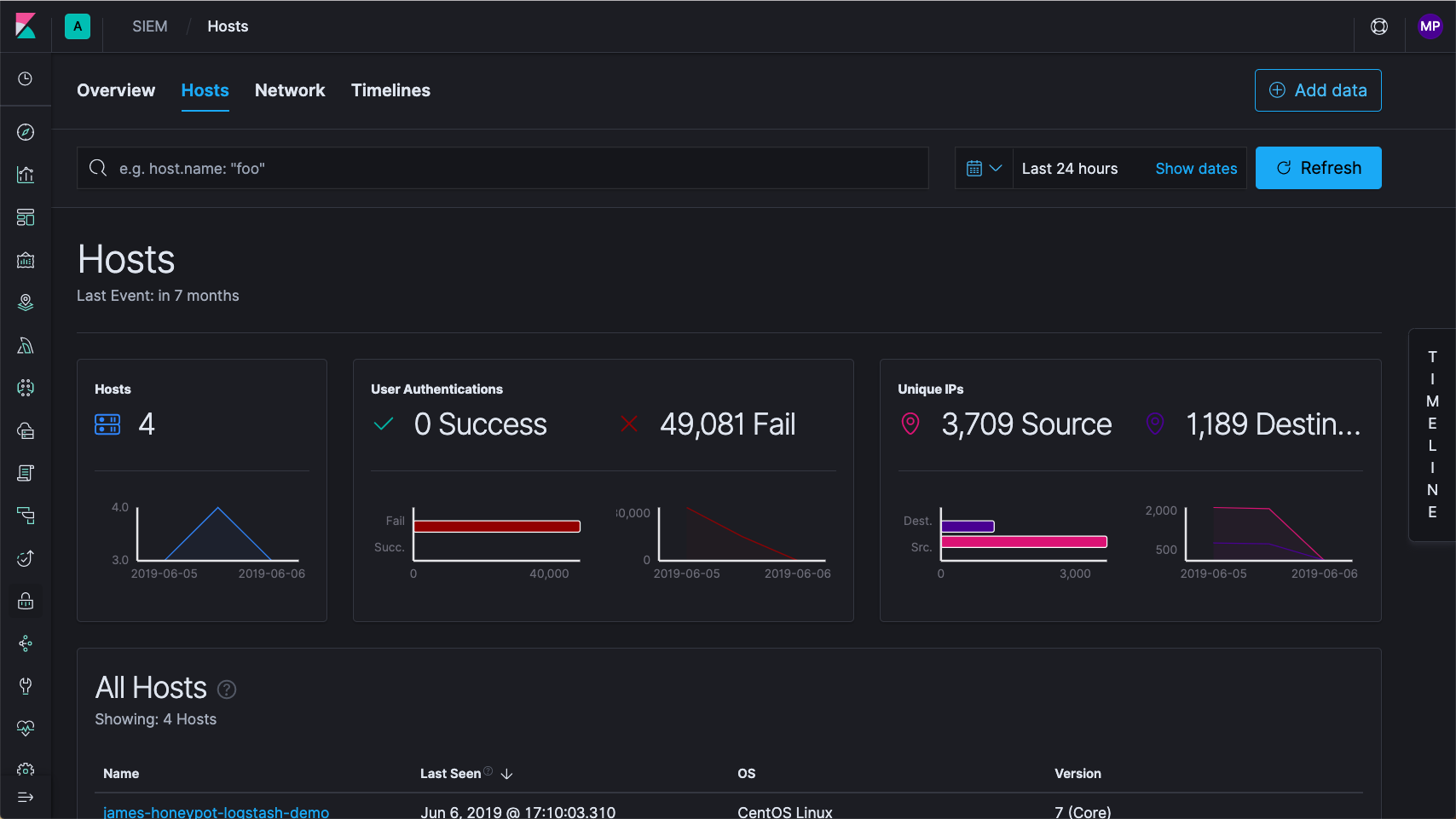

L'analyse des événements de sécurité de l'hôte

Venant compléter la très riche bibliothèque de visualisations et de tableaux de bord déjà disponibles dans Kibana, la vue "Hosts" (Hôtes) de l'application SIEM affiche d'importants indicateurs sur les événements de sécurité de l'hôte. Elle intègre également des tables de données qui permettent l'interaction avec l'afficheur d'événements Timeline Event Viewer. La version 7.2 propose par ailleurs une nouvelle méthode de collecte des données basée sur l'hôte, avec prise en charge de Sysmon dans Winlogbeat.

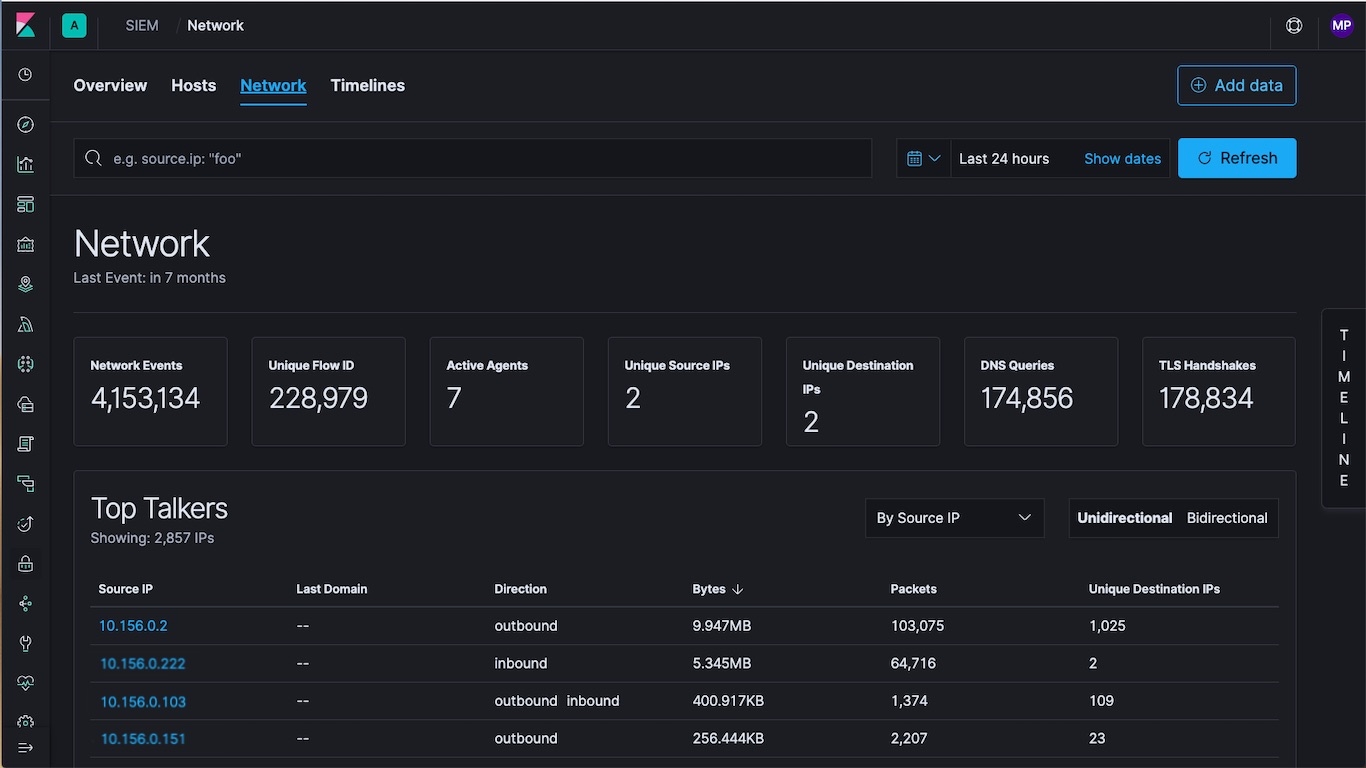

L'analyse des événements de sécurité réseau

De même, la vue "Network" (Réseau) présente aux analystes les principaux indicateurs d'activité réseau, permet l'enrichissement de l'analyse, et fournit des tables d'événements réseau qui permettent l'interaction avec l'afficheur Timeline Event Viewer. Autre nouveauté de la version 7.2 : la prise en charge des pare-feu Cisco ASA et Palo Alto.

L'afficheur d'événements Timeline Event Viewer

Dans cet espace de travail collaboratif dédié aux analyses de sécurité et à la recherche de menaces, il suffit aux analystes de faire glisser les objets qui les intéressent dans l'afficheur d'événements Timeline Event Viewer pour créer le filtre de recherche dont ils ont besoin et examiner une alerte en détail. Lors de l'analyse, il peuvent épingler certains événements et les annoter, ou encore ajouter des commentaires pour décrire les actions qu'ils ont entreprises. Une fonctionnalité d'enregistrement automatique garantit que les résultats de l'analyse restent accessibles aux équipes chargées de la réponse aux incidents.

Une foule de projets en stock

Chez Elastic, nous ne ménageons aucun effort quand il s'agit de progresser rapidement, de publier de nouvelles versions très souvent, et d'offrir aux utilisateurs un flux constant de solutions génératrices de valeur. Pour nous, Elastic SIEM représente un premier grand pas en avant, qui nous rapproche de notre définition d'un SIEM. Les commentaires des utilisateurs et de notre communauté partenaire ont d'ailleurs été très positifs.

Notre écosystème de partenaires, y compris les intégrateurs de systèmes internationaux, a observé que les utilisateurs déployaient naturellement la Suite Elastic pour des cas d'utilisation SIEM.

"La nouvelle capacité SIEM d’Elastic améliore notre aptitude à rationaliser la visibilité sur la sécurité et à concevoir des solutions évolutives de sécurité et de données de bout en bout pour les clients de la Suite Elastic", déclare Greg Baker, vice-président et directeur général, secteur du cybernumérique chez Optiv, intégrateur de solutions de sécurité et partenaire recommandé d’Elastic. "Nous avons hâte de répondre à la demande des clients par rapport à ces capacités tout en poursuivant notre partenariat à long terme avec Elastic."

Il s'agit d'une étape importante de notre parcours sécurité et nous sommes ravis de continuer sur cette voie. Dans nos boîtes à idées, nous attendent des fonctionnalités comme les règles de détection SIEM, l'analyse utilisateur, ou encore l'intégration de la Threat Intelligence, sans oublier de nouvelles sources de données. Et bien sûr, nous continuerons de faire les choses à notre façon, avec cette petite touche d'Elastic qu'on aime tant : nous continuerons de repousser et de chambouler les limites et les définitions habituelles du SIEM, pour vous aider à protéger vos données, vos applications et votre infrastructure réseau.

Lancez-vous aujourd’hui

Envie de vous lancer ? Déployez un cluster sur Elasticsearch Service ou installez la dernière version de la Suite Elastic. Vous avez déjà des données ECS dans Elasticsearch ? Il vous suffit de mettre vos clusters à niveau vers la version 7.2, et Elastic SIEM est à vous.

Se lancer n'est pas sorcier, mais c'est encore plus simple avec les bonnes ressources :