Le point de vue d'un CISO : Pourquoi j'ai lu le rapport d'Elastic sur les menaces mondiales

Nous y voici à nouveau. Les feuilles d'automne changent de couleur, les familles se préparent pour les fêtes, et de nombreux fournisseurs publient différents rapports pendant le mois sur la cybersécurité. Nos chercheurs d'Elastic Security Labs ont publié la semaine dernière le rapport 2023 sur les menaces mondiales, après des mois d'analyse sur plus d'un million de points de données. En tant que CISO d'Elastic®, mon équipe et moi-même avons exploité les conclusions et les prévisions du rapport de l'année dernière pour établir une stratégie concernant l'évolution de l'environnement des menaces. Cette année, je pense que notre équipe ira encore plus loin concernant les découvertes et prédictions liées à la recherche de nouvelles menaces. Mon équipe et moi-même gardons tout particulièrement à l'esprit les informations suivantes pour nous préparer à l'année prochaine.

Recherche des menaces clés à partir du rapport

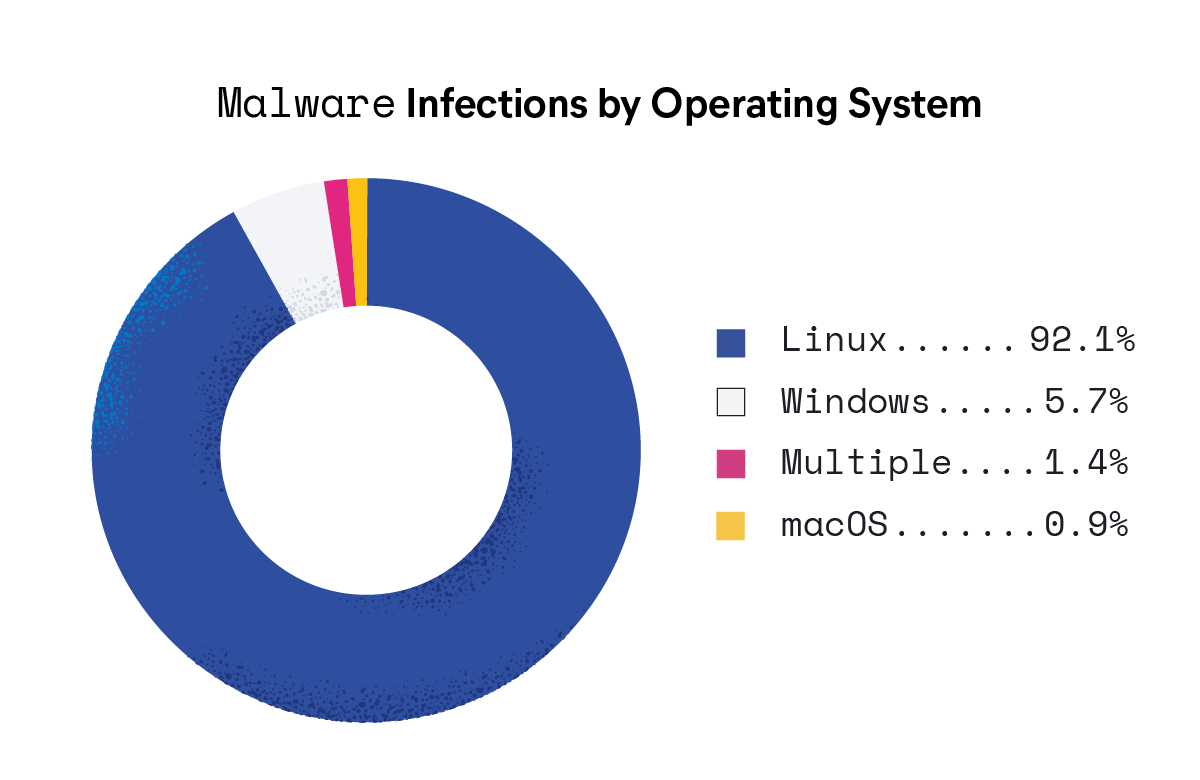

Menaces de malware : dominance de Linux

Ce rapport révèle que presque toutes les infections par malware observées (92 %) se sont déroulées sur des systèmes Linux. Cette conclusion nous aide à continuer à étendre notre utilisation d'environnements cloud qui s'exécutent principalement sur des box Linux et souligne l'urgence pour les professionnels de la sécurité de s'occuper de la sécurité de Linux dans leurs organisations. Ce rapport fournit également des informations précieuses sur la prévalence de la diversification des ransomwares – plus précisément un lancement dans la famille de ransomware-as-a-service (RaaS).

Menace à la sécurité du cloud : concentrons-nous sur les bases

À mesure que les entreprises passent sur des environnements basés dans le cloud, le rapport souligne que les utilisateurs malveillants exploitent les mauvaises configurations, les contrôles d'accès peu stricts, les identifiants non sécurisés et une absence de principe du moindre privilège. Les équipes de sécurité doivent garder à l'esprit les problèmes concernant l'hygiène de base en matière de sécurité pour protéger leur environnement, et s'employer à implémenter les fonctionnalités de sécurité prises en charge par les fournisseurs cloud tout en monitorant les tentatives courantes d'utilisation abusive d'identifiants.

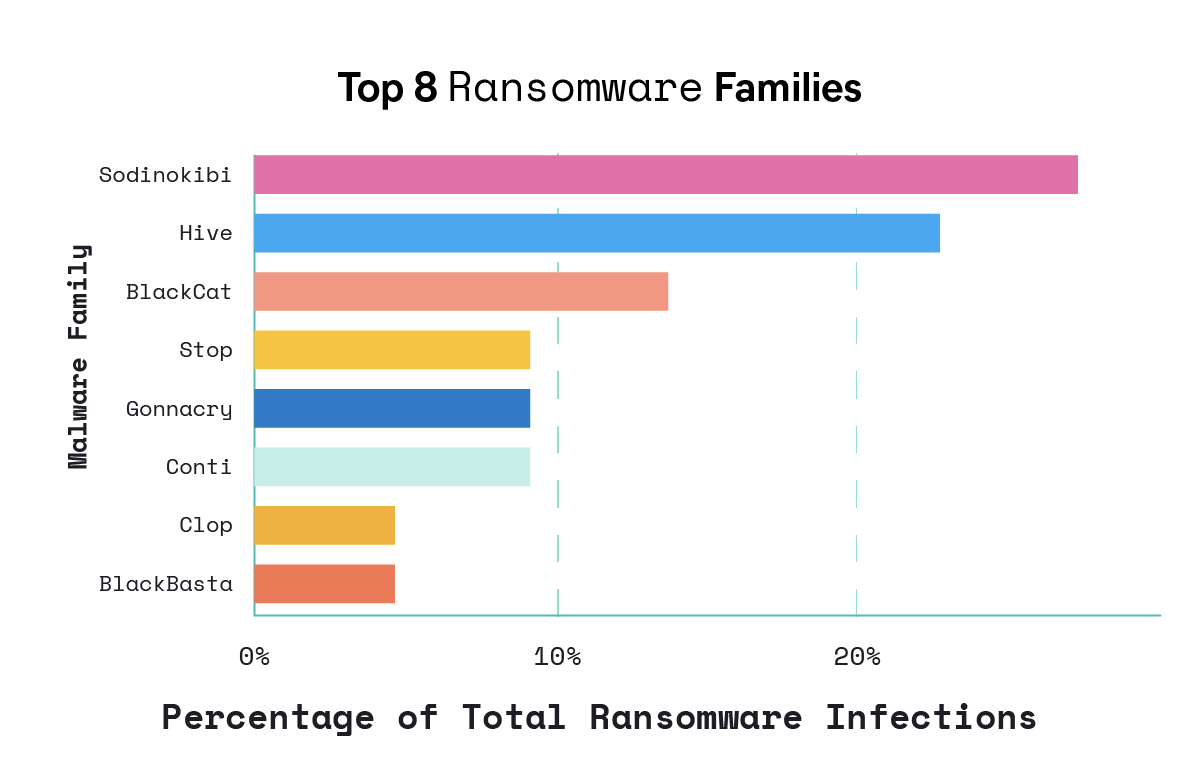

Menaces de malware : malware-as-a-service

Le rapport indique que la majorité des malwares observés comprend un petit nombre d'outils commerciaux prêts à l'emploi (présentés ci-dessous) et de familles de ransomwares très répandus. Il s'agit d'une préoccupation importante, car les communautés de menaces motivées par l'argent adoptent de plus en plus des fonctionnalités de malware-as-a-service (MaaS). Nous devons reconnaître l'importance de développer des fonctionnalités de sécurité avec une vision large des comportements peu scrupuleux, pour révéler les menaces qui risqueraient de passer inaperçues.

Menaces liées à la sécurité ouverte : réduire les coûts

La tendance est également à la hausse concernant les attaques d'outils open source, comme nous l'avons vu dans les articles Elastic Security Labs sur r77 rootkit et JOKERSPY. Les outils open source sont accessibles à tous et sont souvent des applications logicielles légitimes avec des objectifs autorisés. Ils sont généralement utilisés par des professionnels de la sécurité, des administrateurs système et des développeurs. Par conséquent, l'utilisation de ces outils peut facilement passer inaperçue, car les professionnels de la sécurité auront du mal à distinguer une utilisation légitime d'une utilisation malveillante.

Pour relever ces défis, les professionnels de la sécurité doivent adopter une approche multidimensionnelle de la sécurité. Cela inclut une threat intelligence, une détection des anomalies, une analyse des comportements et un monitoring continu proactifs. Il est essentiel de se tenir informé des outils open source émergents et de leurs applications potentielles dans des attaques.

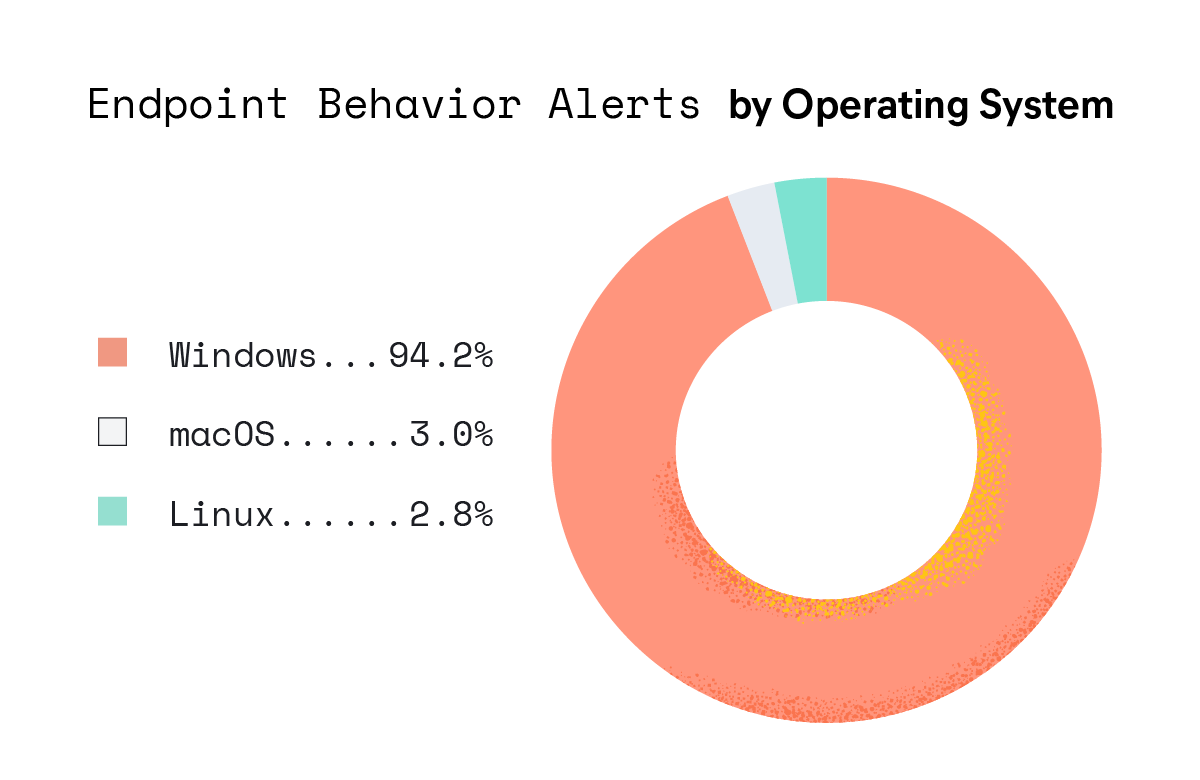

Menaces liées au comportement des points de terminaison : altération des défenses

Le rapport souligne que des groupes de menace sophistiqués adoptent des tactiques pour échapper aux mesures de sécurité en se repliant sur des appareils et plateformes peu usités, où la visibilité est minimale. Le rapport souligne la nécessité pour les professionnels de la sécurité d'évaluer la nature inviolable des capteurs de sécurité de leurs points de terminaison et d'envisager de monitorer les projets afin de suivre les pilotes des périphériques vulnérables qui sont utilisés pour désactiver les technologies de sécurité.

Gardez une longueur d'avance sur les menaces

Le rapport d'Elastic sur les menaces mondiales dépeint un environnement de menaces qui ne connaît pas de frontières. Les adversaires se sont transformés en entreprises criminelles cherchant à monétiser leurs stratégies d'attaques. Les outils open source et les malwares commerciaux comme le RaaS, ainsi que l'utilisation de l'IA ont levé les barrières pour les cybercriminels. Il y a cependant un bon côté : l'augmentation de la détection automatique et des systèmes de réponse, qui permet à tous les ingénieurs de mieux défendre leurs infrastructures.

En tant que professionnels de la sécurité, nous devons rester au fait de l'environnement de menaces. Il est essentiel que la communauté de sécurité collabore pour partager les informations relatives aux menaces et développer des contre-mesures efficaces pour contrer ces défis grandissants. Des rapports comme le rapport d'Elastic sur les menaces mondiales aident à nous informer et, en fin de compte, à améliorer le secteur de la sécurité. Le fait de lire le rapport 2023 sur les menaces mondiales fait non seulement la lumière sur les tendances émergentes, mais nous fournit également les connaissances nécessaires pour prendre des décisions éclairées concernant nos stratégies de sécurité. Pour approfondir ces informations, rejoignez-nous lors de ce webinar.