Rapport 2024 sur les menaces mondiales d'Elastic : visibilité améliorée

Elastic Security Labs met en évidence l'exploitation par les cybercriminels d'outils de sécurité détournés facilement accessibles et d'environnements aux configurations inadéquates.

.jpg)

Elastic Security Labs présente le Rapport 2024 sur les menaces mondiales d'Elastic, révélant les menaces, tendances et recommandations cruciales pour sécuriser les organisations dans l'année à venir. Les cybercriminels tirent profit de l'utilisation d'outils de sécurité offensive (OST), des configurations inadéquates des environnements cloud et d'une focalisation accrue sur la compromission d'identifiants. Ce rapport analyse une télémétrie clé issue de plus d'un milliard de points de données, en examinant particulièrement les évolutions des malwares, les stratégies des attaquants, la sécurité cloud et l'IA générative, le tout sous l'expertise d'Elastic Security Labs.

« Identifier les techniques principales dans le cloud est crucial pour une entreprise cloud native comme la nôtre », souligne Raymond Schippers, directeur de l'ingénierie sécurité pour la détection et la réponse chez Canva. « Mais c'est l'analyse des profils de menaces qui nous apporte la plus grande valeur ajoutée. » Contrairement aux autres fournisseurs qui ne proposent qu'une simple nomenclature, vos modèles en diamant nous éclairent sur votre processus d'attribution des activités aux acteurs malveillants. Le Rapport sur les menaces mondiales constitue une excellente validation pour nous assurer que nos priorités sont alignées sur les activités réelles des acteurs malveillants. »

Téléchargez le Rapport 2024 sur les menaces mondiales d'Elastic pour acquérir une compréhension approfondie du paysage des menaces.

Les informations à retenir pour 2024

Nous vous proposons ci-dessous une synthèse du rapport. Pour explorer le sujet plus en détail, nous vous invitons à découvrir les autres points marquants et documents disponibles sur notre page de recherche dédiée à la recherche sur les menaces.

Les malwares analysés révèlent que les adversaires se servent d'outils préexistants, dont l'IA générative, à des fins malveillantes

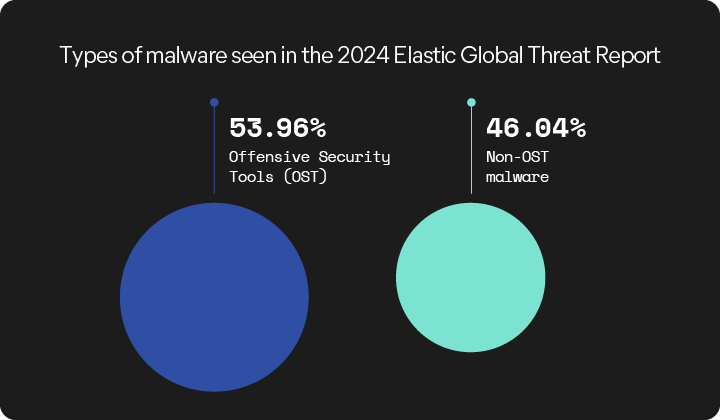

Notre analyse des programmes malveillants a révélé que les outils de type OST, notamment Cobalt Strike et Metasploit, généraient près de 54 % des alertes enregistrées.

Les acteurs malveillants détournent ces outils de sécurité légitimes, et les équipes de sécurité doivent comprendre comment identifier leur utilisation malveillante. Une compréhension approfondie des capacités des OST est essentielle pour mieux appréhender les logiciels malveillants.

Pour approfondir la question de l'utilisation malveillante de Cobalt Strike par les acteurs malveillants, référez-vous à l'analyse d'Elastic Security Labs sur REF0657 et les dispositifs de protection mis en place pour Elastic Security : Unmasking a Financial Services Intrusion.

Depuis son apparition, le débat autour de l'IA générative est omniprésent. Entre notre suite de capacités défensives en IA et nos recherches publiées en mai dernier, Elastic n'est pas non plus étrangère à cette conversation. De nombreuses organisations sont paralysées par la peur, et nous interrogent sur notre position vis-à-vis de cette technologie.

Pourquoi nous ne sommes pas inquiets concernant l'IA générative

L'IA générative va incontestablement faciliter le travail des acteurs malveillants - la qualité des attaques d'ingénierie sociale s'est renforcée, même si nos chercheurs n'ont pas relevé d'augmentation marquée des taux d'infection sur l'année dernière. Les défenseurs doivent également prévoir une progression du développement de programmes malveillants due aux récentes avancées des applications de grands modèles de langage (LLM). Heureusement, leur mode opératoire reste similaire à celui de tout malware, et cette avancée peut être contrecarrée en maintenant une veille sur les menaces et en affinant votre bibliothèque de protection.

À l'inverse, l'IA générative a eu un impact significatif sur les équipes de défense. En résumant les ensembles d'événements de sécurité, en automatisant des tâches analytiques et de gestion complexes, et en hiérarchisant les actions suggérées, ces technologies illustrent comment elles rapprochent l'observation de la prise de décision.

L'IA générative ne constitue pas une menace majeure pour les acteurs malveillants, et nous ne prévoyons pas de changement significatif dans ce domaine à court terme. Néanmoins, les équipes de sécurité doivent rester vigilantes et procéder à des audits réguliers de leurs environnements, en particulier pour identifier les erreurs de configuration et d'utilisateur.

Les environnements cloud mal configurés par les entreprises constituent un terrain fertile pour les activités malveillantes

C'est une réalité bien connue, les professionnels de la sécurité sont constamment sollicités et ont du mal à suivre le rythme. Une multitude d'alertes, un analyste surchargé, des équipes tentant de naviguer dans des environnements complexes... Cette situation a malheureusement conduit à une confiance excessive dans les contrôles de sécurité intégrés. Nos analyses de télémétrie ont révélé que de nombreuses équipes utilisent des plateformes cloud sans renforcer la sécurité avec des mesures supplémentaires.

Ces informations ont été découvertes dans notre nouvelle section sur la gestion de la posture de sécurité dans le cloud (CSPM). Nos chercheurs ont analysé les référentiels du Center for Internet Security (CIS), qui sont partagés par des entreprises du monde entier pour identifier certaines des erreurs de configuration les plus courantes dans les environnements cloud. Ces référentiels ont été comparées aux environnements relevés dans notre télémétrie, et ils coïncident étroitement avec les techniques les plus souvent observées ciblant les environnements cloud.

Grâce à l'analyse de la télémétrie cloud par le biais des fournisseurs de services cloud (CSP) dans le Rapport sur les menaces mondiales d'Elastic, nous pouvons détailler les plus importantes erreurs de configuration par CSP. Il est important que les lecteurs comprennent qu'il ne s'agit pas d'une discussion sur le fournisseur de services cloud (CSP) le plus sûr, mais d'un rapport sur la manière dont les équipes de sécurité configurent leurs instances.

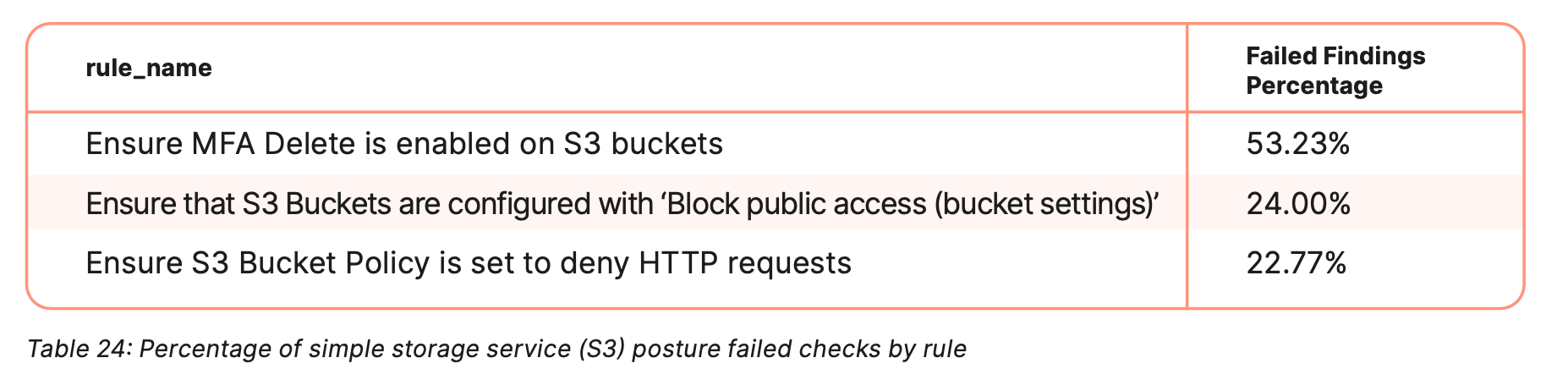

L'un des problèmes les plus fréquents concerne le stockage : près de 47 % des défaillances de Microsoft Azure sont liées à des comptes de stockage et 30 % des défaillances d'Amazon Web Services (AWS) sont dues à des vérifications S3. Les utilisateurs de Google Cloud ne sont pas non plus exempts de problèmes de configuration, puisque près de 44 % des échecs de vérification sont dus à BigQuery, notamment en raison de l'absence de chiffrement géré par le client.

Les équipes de sécurité doivent veiller à ce que les ressources cloud soient correctement protégées et soumises à des audits fréquents. L'un des enseignements majeurs de la section CSPM est que plus de 50 % des vérifications S3 échouées sont attribuables à des erreurs de configuration de l'authentification multifactorielle :

Même si cela peut sembler être un défi de taille, il est impératif que les équipes de sécurité se souviennent que les outils de sécurité nécessitent des ajustements et des audits réguliers. L'équipe de sécurité informatique chez Elastic comprend bien cette difficulté et a rédigé un billet de blog expliquant comment elle a déployé une authentification multifactorielle résistante au phishing dans toute l'organisation.

Suite aux succès des mesures de défense contre l'évasion, les cybercriminels exploitent des identifiants valides pour pénétrer dans les systèmes

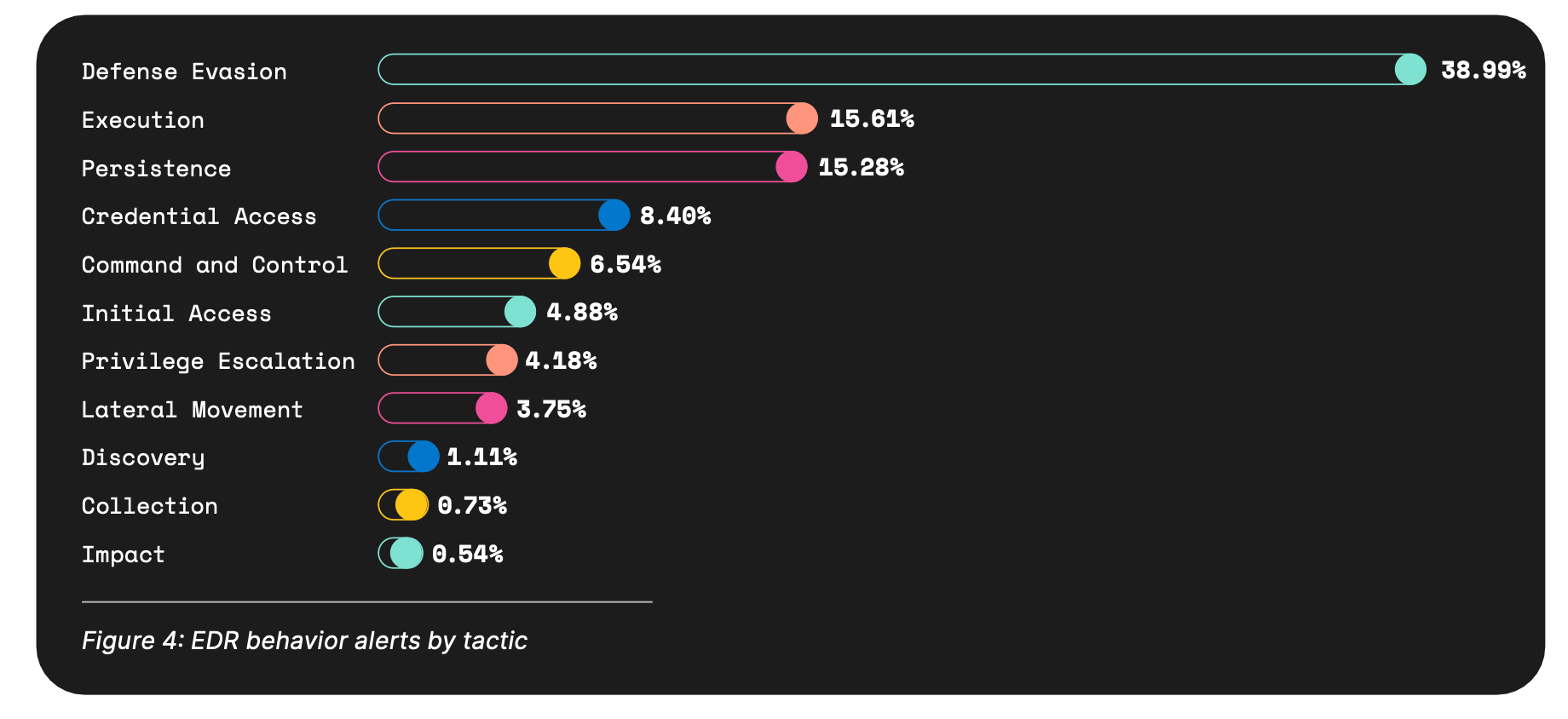

Dans la continuité d'une tendance qui dure depuis plusieurs années et en raison de l'impact des outils de sécurité sur les cybercriminels, nous avons noté une prédominance des comportements liés à l'évasion des défenses. Cette insistance se reflète dans notre télémétrie, tant sur les points de terminaison que dans les environnements cloud, bien que cela se traduise de manière légèrement différente.

Accès aux identifiants dans le cloud

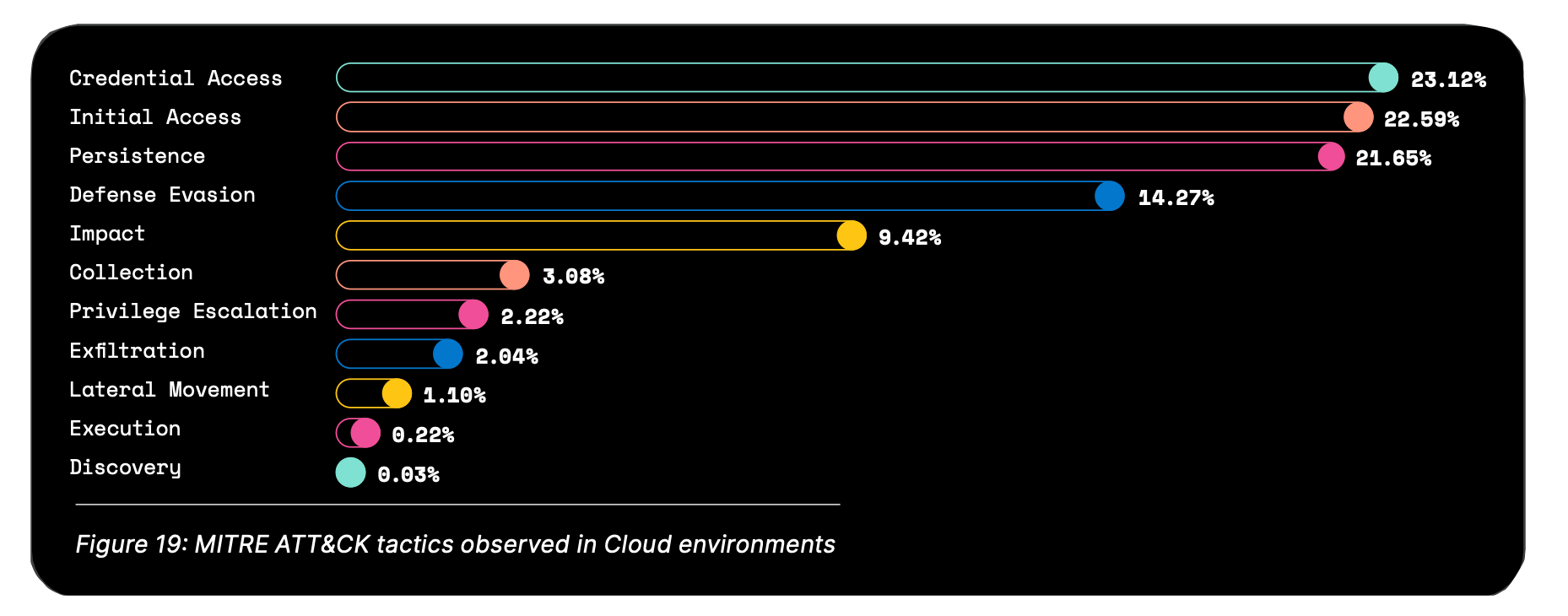

Avec l'essor de l'infrastructure cloud dans le paysage technologique, il est logique qu'Elastic Security Labs mette en avant les comportements observés chez les fournisseurs de services cloud (CSP). Voici les tactiques principales selon les normes de MITRE ATT&CK, identifiées dans les environnements cloud au cours de l'année écoulée.

L'accès aux identifiants, qui constitue 23,12 % des comportements cloud, est principalement observé dans les environnements Microsoft Azure. En particulier, Elastic Security Labs a noté une augmentation de 12 % des techniques de force brute, qui représentent presque 35 % de toutes les techniques dans les environnements Microsoft Azure.

Les organisations doivent être conscientes de l'augmentation des attaques par force brute, un élément observé à plusieurs reprises dans différents environnements tout au long de notre rapport. L'accent mis sur l'accès aux données d'identification va encore plus loin pour les points de terminaison de notre télémétrie.

Accès aux informations d'identification via la télémétrie des points de terminaison

Bien qu'il occupe une place réduite dans les comportements des points de terminaison, nous souhaitons attirer l'attention sur l'accès aux identifiants, en rapport avec sa fréquence dans le cloud.

Évalué comme la quatrième tactique de menace la plus significative, l'accès aux identifiants mérite d'être mentionné en raison de l'essor des voleurs d'informations et des réseaux de courtiers d'accès. Cette augmentation apparemment légère de 3 % par rapport à l'année précédente ne traduit pas l'ampleur de l'impact que les cybercriminels ont réalisé avec des identifiants volés authentiques.

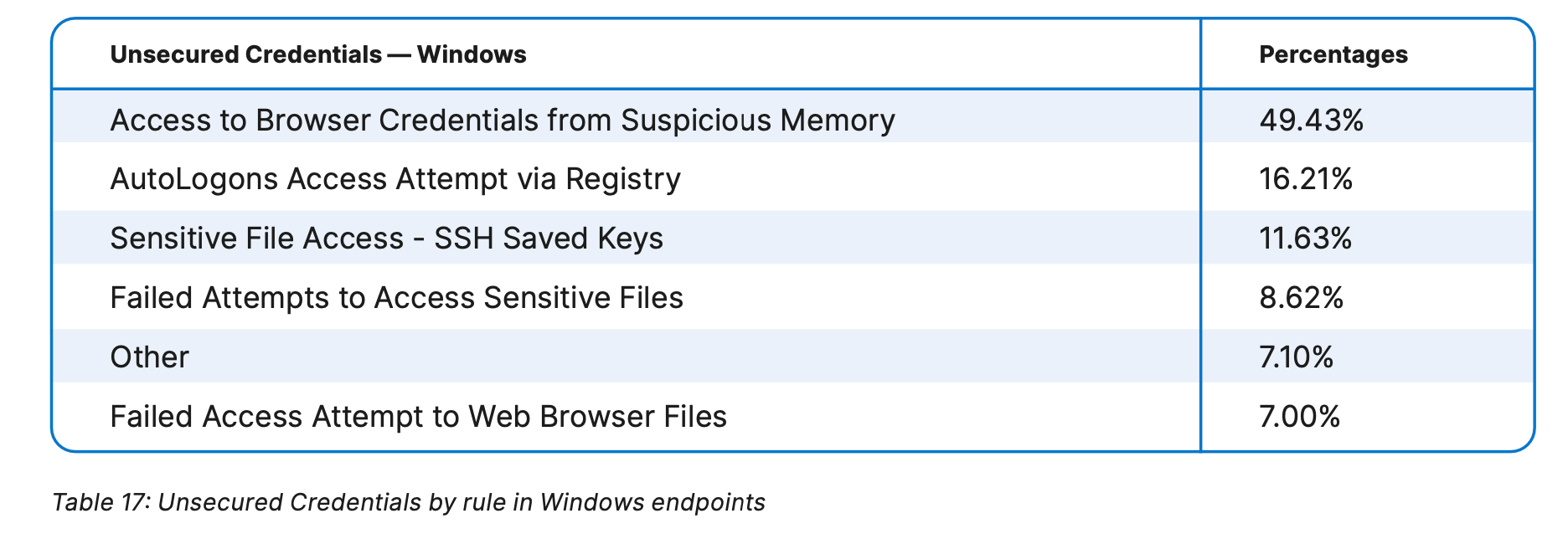

L'accent ici porte sur des techniques telles que les identifiants non sécurisés, qui ont augmenté de 31 % sur les terminaux Windows par rapport à l'analyse de l'année dernière. Parmi les techniques d'identifiants non sécurisés, Elastic a observé que près de 50 % impliquaient le vol d'identifiants depuis les navigateurs.

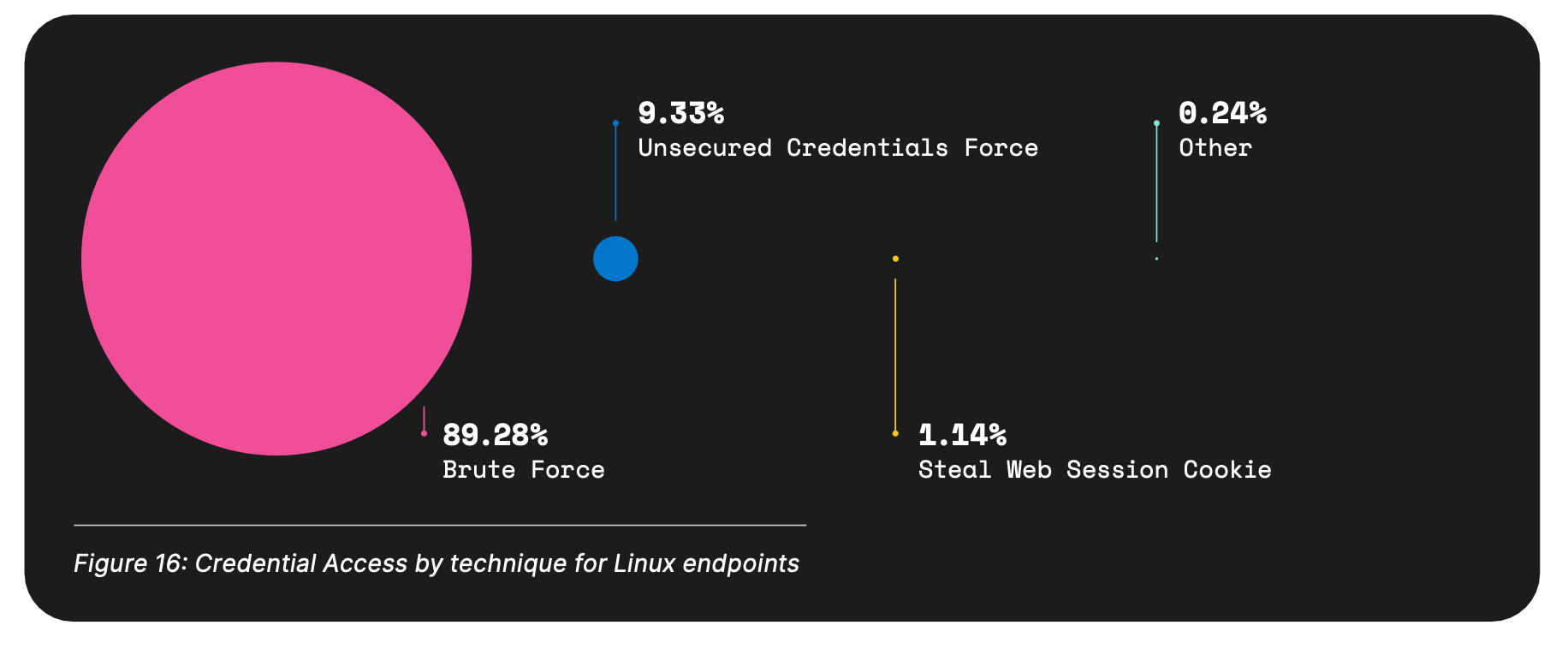

Un autre indicateur de la montée en puissance des attaques par force brute se trouve dans les environnements Linux. Bien que les comportements des points de terminaison ne représentent que 3,2 % de l'ensemble, 89 % de ces comportements sont associés à des attaques par force brute, ce qui souligne l'importance de l'infrastructure Linux, qui reste exposée au public tout en gérant des applications critiques pour l'organisation.

Les efforts déployés pour contrer les tactiques d'évasion des défenses dans les outils de sécurité ont été efficaces, comme l'indique une réduction de 6 % des comportements par rapport à l'année précédente. Quoi qu'il en soit, les cybercriminels continueront d'utiliser toutes les ressources à leur disposition pour frapper.

Un aperçu global

Le Rapport sur les menaces mondiales d'Elastic est rendu possible grâce à la plateforme d'IA de recherche performante d'Elastic. Notre visibilité mondiale provient de la fondation en recherche d'Elastic, nous offrant une visibilité exceptionnelle et une capacité impressionnante à détecter les menaces de sécurité. Chaque année, nos utilisateurs nous transmettent des centaines de millions d'événements, générés par les capteurs Elastic ainsi qu'un écosystème dynamique de technologies tierces. Cela permet non seulement à Elastic Security d'apporter des améliorations régulières, mais aussi à Elastic Security Labs de découvrir et de neutraliser des menaces jusqu'alors inconnues.

Cette vaste quantité d'informations représente une occasion supplémentaire pour nous, en tant que responsables : nous avons la possibilité de transmettre ces informations à nos collègues au sein de la communauté de la sécurité. Nous choisissons de le faire chaque année afin de fournir aux lecteurs des informations exploitables.

Découvrez le paysage des menaces en toute sécurité

Elastic Security Labs est dédié à fournir des recherches en sécurité cruciales et opportunes à la communauté du renseignement — que vous soyez client d'Elastic ou non. Les découvertes de ce rapport réaffirment une vérité que nous connaissons depuis longtemps : les technologies de défense sont efficaces. L'accent mis sur l'évasion des défenses pour contourner et désactiver ces technologies, ainsi que le fait que les cybercriminels investissent dans des moyens d'acquérir des identifiants légitimes... ces résultats (et bien d'autres) soulignent l'importance de produits et de politiques de sécurité bien ajustés.

Découvrez ces perspectives et tant d'autres avec le Rapport mondial Elastic sur les menaces 2024, offert gratuitement.

La publication et la date de publication de toute fonctionnalité ou fonction décrite dans le présent article restent à la seule discrétion d'Elastic. Toute fonctionnalité ou fonction qui n'est actuellement pas disponible peut ne pas être livrée à temps ou ne pas être livrée du tout.

Dans cet article, nous sommes susceptibles d'avoir utilisé ou mentionné des outils d'intelligence artificielle générative tiers appartenant à leurs propriétaires respectifs qui en assurent aussi le fonctionnement. Elastic n'a aucun contrôle sur les outils tiers et n'est en aucun cas responsable de leur contenu, de leur fonctionnement, de leur utilisation, ni de toute perte ou de tout dommage susceptible de survenir à cause de l'utilisation de tels outils. Lorsque vous utilisez des outils d'IA avec des informations personnelles, sensibles ou confidentielles, veuillez faire preuve de prudence. Toute donnée que vous saisissez dans ces solutions peut être utilisée pour l'entraînement de l'IA ou à d'autres fins. Vous n'avez aucune garantie que la sécurisation ou la confidentialité des informations renseignées sera assurée. Vous devriez vous familiariser avec les pratiques en matière de protection des données personnelles et les conditions d'utilisation de tout outil d'intelligence artificielle générative avant de l'utiliser.

Elastic, Elasticsearch, ESRE, Elasticsearch Relevance Engine et les marques associées sont des marques commerciales, des logos ou des marques déposées d'Elasticsearch N.V. aux États-Unis et dans d'autres pays. Tous les autres noms de produits et d'entreprises sont des marques commerciales, des logos ou des marques déposées appartenant à leurs propriétaires respectifs.