Booster la sécurité d’Orange Business Services avec Elastic Security

Je suis analyste sécurité à Orange Business Services à Paris et l’un de mes projets actuels pour le groupe Orange est la mise en place d’un nouveau SIEM avec la Suite Elastic. Dans cet article de blog, je souhaite revenir sur les raisons qui ont motivé le choix d’Elastic et la façon dont nous avons intégré la Suite Elastic à notre SIEM existant. La mise en place d’Elastic nous a permis d’accélérer notre temps d’investigation et de faire gagner du temps à nos ingénieurs.

Voici notre histoire :

Le groupe Orange est un opérateur de réseau multi-services et fournisseur de services digitaux au sein de 26 pays servant 253 millions de clients avec 147,000 employés. Orange Business Service, l'entité d’Orange dédiée aux entreprises et organisations, est une entreprise de services digitaux. Depuis la connectivité, l’Internet des Objets (IoT) ou le Cloud, en passant par l’Intelligence Artificielle (IA), le développement applicatif ou encore la cybersécurité, Orange Business Services accompagne ses clients à chaque étape de la mise en valeur de leurs données.

Intégrer la Suite Elastic dans notre stratégie SIEM

Le département en charge des Infrastructure réseau, chargé de la construction du réseau international du groupe Orange, avait identifié le besoin de renouveler les outils de supervision de sécurité utilisés au sein d’Orange. En conséquence, deux de nos départements ont récemment collaboré ensemble pour revoir et moderniser l’infrastructure SIEM d’Orange Business Services. Les critères-clés de sélection pour notre nouvelle solution furent: rapidité, simplicité d’intégration des données et de meilleurs outils de visualisation.

Dès 2018, nous avons commencé à nous intéresser à Elastic. Nous avons finalement été convaincus de tenter l'aventure avec Elastic suite à l'ElasticON tour Toronto et le retour d'expérience de l'équipe sécurité de Bell Canada (avant qu’Elastic ne débute leur propre solution SIEM prête à l’emploi que nous déploierons bientôt). Dans une situation similaire à la nôtre, ils avaient rapidement pris l'initiative de remplacer complètement leur SIEM par la Suite Elastic pour ingérer tous leurs logs de sécurité, de pouvoir détecter automatiquement des menaces et normaliser le format de leurs logs. Nous étions aussi intéressés par le Machine Learning d’Elastic pour nous aider à moderniser notre approche SIEM.

Nous avons fini par implémenter la Suite Elastic pour une preuve de concept fonctionnelle en moins de 3 mois. Suite à cela, nous avons dupliqué tous nos logs vers la nouvelle infrastructure, et avons installé les fonctionnalités de sécurité de la Suite Elastic pour sécuriser l'accès à nos clusters. Nous avons commencé par nous former seuls à partir du blog d’Elastic où nous avons pu trouver toutes les informations nécessaires pour démarrer. Par la suite, nous avons travaillé étroitement avec les équipes Elastic dans le déploiement des nouvelles fonctionnalités. Le support d'Elastic a toujours su être très réactif, que ce soit pour des questions de débogage applicatif, des conseils sur l’intégration ou bien sur l’architecture de sécurité.

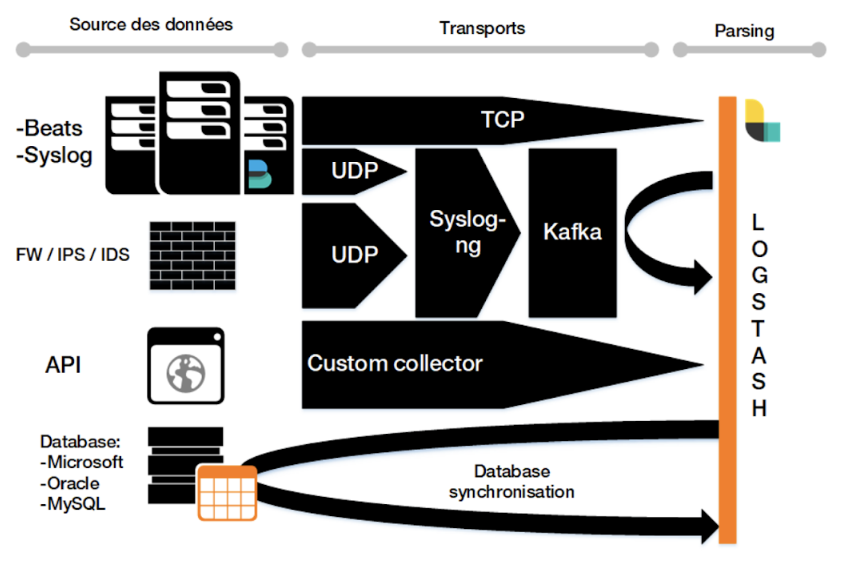

Très rapidement, notre infrastructure a évolué en fonction :

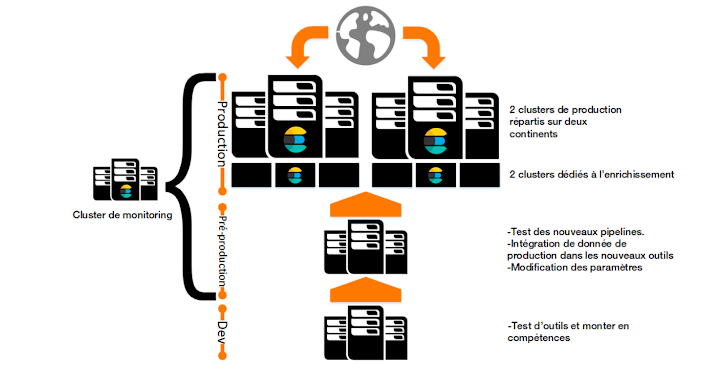

- Nous avons séparé les environnements Dev, Preprod et Prod afin de pouvoir tester rapidement les nouvelles fonctionnalités d'Elastic et déterminer si nous souhaitions ou non les passer en production.

- Logstash est aussi rapidement passé de simple outil de parsing à un outil d’enrichissement essentiels de nos logs.

- Nous avons aussi appliqué les formats Hot/warm/cold pour la gestion du cycle de vie de nos indices afin de gagner en performance et en sécurité.

- Enfin nous avons ajouté un cluster de monitoring pour collecter les métriques des différentes composantes de nos systèmes et suivre de près la performance de nos clusters.

Dans ces architectures, nous utilisons les produits de la Suite Elastic (Elasticsearch, Logstash, Kibana) et nous avons déployé les agents Beats pour des besoins très spécifiques (logs applicatifs, netflow) qui ne sont pas encore normés. Nous comptons aujourd'hui une vingtaine de nœuds Elasticsearch répartis sur deux sites géographiques différents. En comptant tous les composants, cela représente 80 serveurs, près de 100 milliards de logs indexés et plusieurs dizaines de téraoctets.

Vue à 360°, rapidité et performance avec Elastic Security

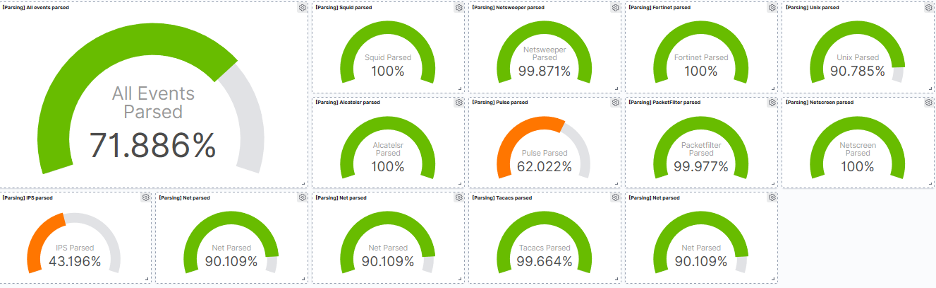

Depuis l’intégration de la Suite Elastic, nous avons vu rapidement une amélioration de nos capacités d’investigation du SOC. Grâce à notre nouvelle infrastructure nous récupérons plus rapidement les résultats de nos investigations et nous bénéficions aussi d’une centralisation de toutes nos informations relatives à la sécurité de notre SI (inventaires, mapping réseau, gestion du parc informatique, alarmes d'équipement externes etc.). Nous avons ainsi une meilleure maîtrise de l’ingestion de nos logs et avons mis en place un tableau de bord permettant de visualiser la qualité de nos différentes pipelines, nos ingénieurs SIEM ne perdent donc plus de temps à détecter si un format de log a été modifié lors de l’ajout d’une nouvelle application ou version.

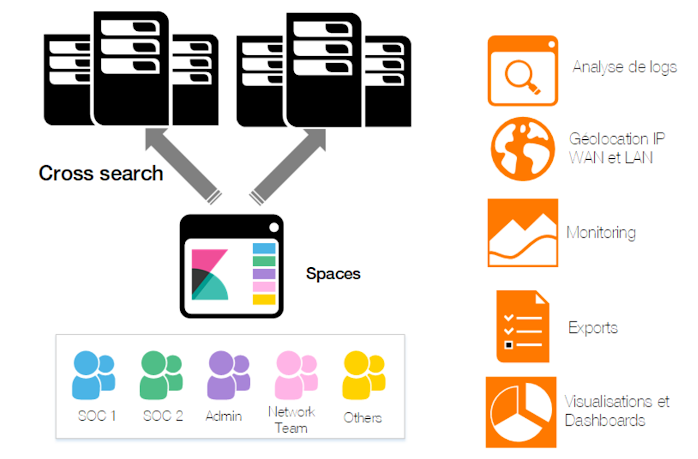

Nous sommes aujourd’hui en mesure de détecter rapidement les anomalies réseaux et n’avons plus à requêter plusieurs bases de données pour obtenir une information. L’enrichissement des informations tirées d’un IPAM (IP Address Management) nous permet également de situer sur une carte tous nos équipements et de retracer les communications effectuées.

L’adoption de la Suite Elastic a aussi été rapide, dans la mesure où nos utilisateurs utilisent quotidiennement Kibana pour visualiser leurs données, Kibana Spaces nous permet aussi d’aller plus loin en séparant les différents espaces de travail en fonction du cas d’usage.

Nous avons aussi intégré Elastic Common Schema (ECS). Nous nous sommes rendu compte de l'importance d'avoir des données suivant ce modèle avant de pouvoir nous lancer sur le Machine Learning et le SIEM. Une fois ECS mis en place, nous avons pu travailler sur de nouveaux scénarios de sécurité basés sur le Machine Learning d'Elastic. En à peine quelques semaines, celui-ci s'est avéré concluant et a permis de détecter des anomalies non-détectables avec un engin de corrélation traditionnel. La facilité de mise en place des jobs machine learning a permis aussi de déployer plus facilement ces règles "dynamiques".

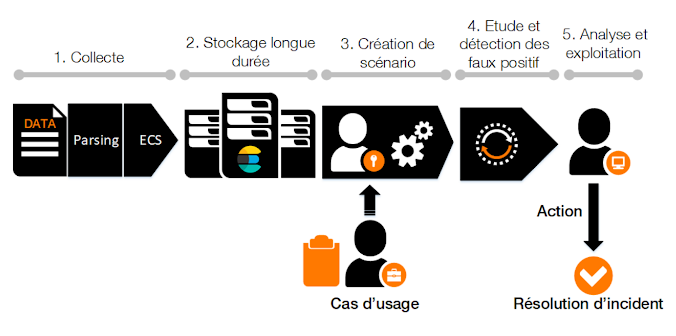

Il s’agit aujourd'hui du processus par défaut suivi par nos ingénieurs SIEM. Le SOC intervient à l'étape 5 sur l'analyse et l'exploitation des alertes remontées par les différents jobs de machine learning.

Prochaines étapes: l’intégration d’Elastic Security

Nos premiers pas avec la Suite Elastic se sont avérés concluants, nous souhaitons continuer à améliorer nos techniques de détections, d’anomalies et d’intrusions en déployant des outils supplémentaires d’Elastic. Nous allons augmenter le nombre de serveurs et le type de logs collectés avec la Suite Elastic, nous migrerons aussi nos nœuds COLD vers une nouvelle infrastructure basée sur l’API Amazon S3 pour pouvoir utiliser les fonctions snapshot de Kibana ce qui nous permettra d’augmenter la rétention des données sans pour autant augmenter le coût du stockage. Nous sommes aussi en train de développer une interface “tour de contrôle” pour pousser notre utilisation de Kibana plus loin avec Canvas.

Nous souhaitons aussi améliorer notre utilisation de machine learning et utiliser Elastic Security. D’une part, nous testerons Elastic SIEM, et plus particulièrement les règles de corrélation pour mieux automatiser la détection de menaces, et d’autre part nous souhaitons implémenter Endpoint Security. Coupler l’outil SIEM et Endpoint Security nous permettrait d’améliorer nos capacités de SOAR (remédiation) et donc nous assurerait un gain en productivité. Concentrer tous les outils de sécurité en une seule solution nous permettra aussi de faciliter les investigations. Nous espérons que les données générées par le machine learning et Endpoint compléteront les données collectées par nos équipements de sécurité. Au final, cela renforcera le périmètre de sécurité supervisé par ce SIEM, en particulier sur nos serveurs.

Jocelyn est analyste sécurité chez Orange Business Services à Paris depuis plus de 2 ans et se consacre à la mise en place d’un nouveau SIEM basé sur la Suite Elastic.