2024年Elasticグローバル脅威レポート:可視性の強化

Elastic Security Labsは、脅威アクターが簡単に入手できる悪用されたセキュリティツールや誤って構成された環境を悪用していることを発見しました。

.jpg)

ElasticElastic Security Labsは、2024年版Elasticグローバル脅威レポートを発表し、組織が今後1年間安全を保てるよう最も差し迫った脅威、トレンド、推奨事項を明らかにしました。脅威アクターは攻撃的なセキュリティツール(OST)の使用、クラウド環境の誤った構成、増加する認証情報アクセスへの集中攻撃において成功を収めています。このレポートでは、マルウェアトレンド、攻撃者の戦術、クラウドセキュリティ、Elastic Security Labsが精選した生成AIに焦点を絞った10億以上のデータポイントからの遠隔測定を調査します。

Canvaの検出・対応担当セキュリティエンジニアリングディレクターであるレイモンド・シッパーズは、次のように語っています。「クラウドのトップテクニックを理解することは、弊社のようなクラウドネイティブ企業にとって非常に重要です。しかし、最大の価値を引き出せるのは脅威プロファイルです。ほとんどのベンダーは名前を公表するだけですが、ダイヤモンドモデルがあると、攻撃者の活動をどう特定しているかが理解できます。グローバル脅威レポートは、自分たちの優先事項が攻撃者の活動とどう合致しているかを確認できる優れた健全性チェックを提供します。」

脅威の状況を詳しく理解するには、2024年版Elasticグローバル脅威レポートをダウンロードしてください。

2024年から知っておくべき洞察

お客様の便宜を図るため、レポートをまとめて簡単な概要にしたものが以下に記載されています。さらに詳しい情報をお知りになりたい場合は、脅威調査ページでその他のハイライトやドキュメントをご覧ください。

観察されたマルウェアでは、攻撃者が生成AIを含む市販のツールを悪用していることが示されています

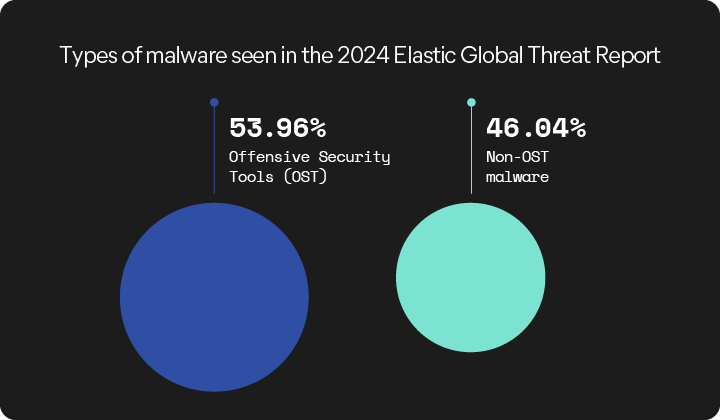

当社によるマルウェア分析で、研究者たちは、Cobalt StrikeやMetasploitなどのOSTが観測されたアラートの約54%を占めていることを発見しました。

脅威アクターはこれらの正規のセキュリティツールを悪用しているので、セキュリティチームはこれらのツールの悪用がどのようなものかを理解する必要があります。OSTの機能について理解を深めるほど、マルウェアについての理解も深まります。

攻撃者がCobalt Strikeを悪用する方法について詳細を知りたい場合は、Elastic Security LabsのREF0657の内訳とElastic Security向けに作成された防御策「金融サービスへの侵害を暴くをご覧ください。

登場以来、生成AIをめぐる議論が盛んに行われています。Elasticは、これまでにリリースした一連の防御型AIの機能や、5月に発表した調査を通じて、この議論には馴染み深い存在となっています。多くの組織は脅威を感じており、Elasticに対して、このテクノロジーに対する姿勢を明確にするよう求めています。

当社が生成型AIを心配しない理由

生成AIが攻撃者にある程度役に立つことは事実です。ソーシャルエンジニアリング攻撃の質は向上していますが、当社の研究者は過去1年間の感染率の顕著な増加を観測していません。防御者は、大規模言語モデル(LLM)アプリケーションの最近の進歩により、マルウェア開発が強化されることも予測できます。良いニュースは、これはすべてマルウェアのように動作し、脅威に関する最新情報を保ち、保護ライブラリを調整することでこの進化に対抗することができるという部分です。

その一方で、生成AIは防御者に最大の影響を及ぼしました。セキュリティイベントのコレクションを要約し、複雑な分析および管理タスクを自動化し、推奨される一連のアクションを格付けすることは、観測と意思決定の間の距離を縮めるための実用的な方法の一部の例です。

生成AIは脅威アクターに圧倒的な利点をもたらすわけではなく、それがすぐに変わるとは考えていません。ただし、セキュリティチームは、特に構成やユーザーエラーがないか環境を認識し、定期的に監査する必要があります。

企業がクラウド環境の設定を誤り、脅威アクターの繁栄を許容している

セキュリティ専門家の仕事が過剰であることは、誰もがよく知っていることです。大量のアラート、働きすぎのアナリスト、複雑な環境を切り抜けようとするチーム...。残念ながら、この状況により、組み込みのセキュリティ制御に過度に依存するようになりました。当社の遠隔測定によると、多くのチームが追加の必要な保護を実装せずにクラウドプラットフォームを使用していることがわかりました。

これらの洞察は「クラウドセキュリティ動態管理(CSPM)の新しいセクションで発見されました。当社の研究者は、世界中の企業で共有されているインターネットセキュリティセンター (CIS) ベンチマークを分析し、クラウド環境における最も一般的な構成ミスを特定しました。これらのベンチマークは、当社の遠隔測定で見られる環境と比較されました。これらは、クラウド環境を対象とする最も一般的に観察されている手法とほぼ重複しています。

Elasticグローバル脅威レポートはクラウドサービスプロバイダー (CSP) に基づいてクラウドテレメトリを分析するため、CSPごとに最大の構成ミスを分類できます。これはどのCSPが最も安全であるかを議論するものではなく、セキュリティチームがインスタンスをどのように構成しているかについてのレポートであることを読者が理解することが重要です。

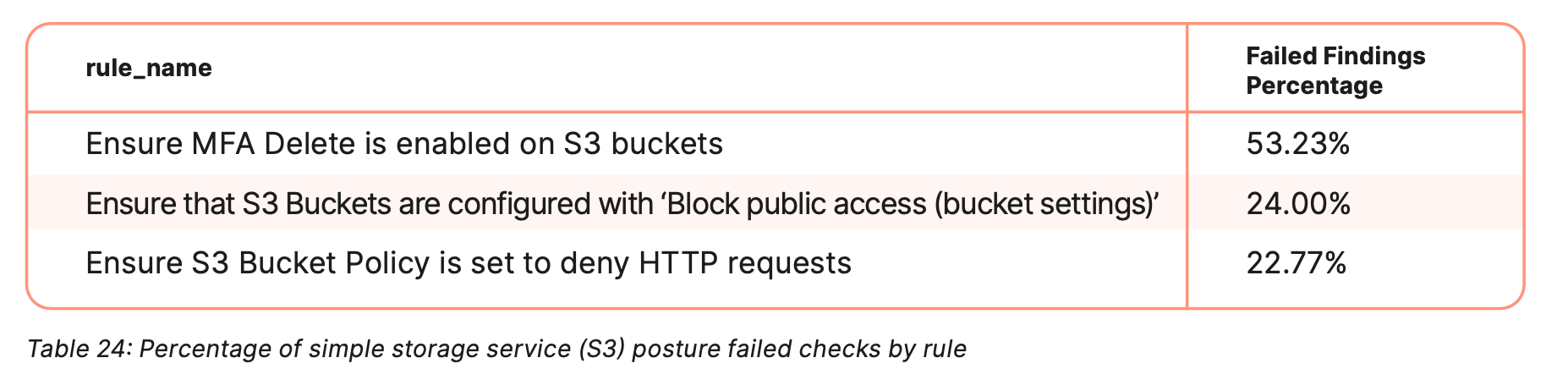

最も多く発生している問題の1つはストレージに関するものです。Microsoft Azureの障害の約47%はストレージアカウントに関連しており、Amazon Web Services (AWS) の障害の30%はS3チェックに起因しています。Google Cloudユーザーも誤った構成から逃れることはできません。失敗したチェックの約44%はBigQueryによるもので、具体的には顧客管理の暗号化が不足しています。

セキュリティチームは、クラウドリソースが適切に保護され、定期的に監査されていることを確認する必要があります。CSPMセクションから得られる最大の教訓の1つは、失敗したS3チェックの 50%以上が多要素認証の構成ミスによって発生したという事実です。

大変な作業のように感じるかもしれませんが、セキュリティツールは定期的に調整し監査する必要があると覚えておくことは、セキュリティチームにとって非常に重要です。Elasticの情報セキュリティチームは、これがいかに困難かを熟知しており、組織全体にフィッシング耐性のあるMFAを展開する方法を詳しく説明したブログ記事を執筆しました。

防御回避の対抗に成功した攻撃者は、正当な認証情報を悪用して侵入します

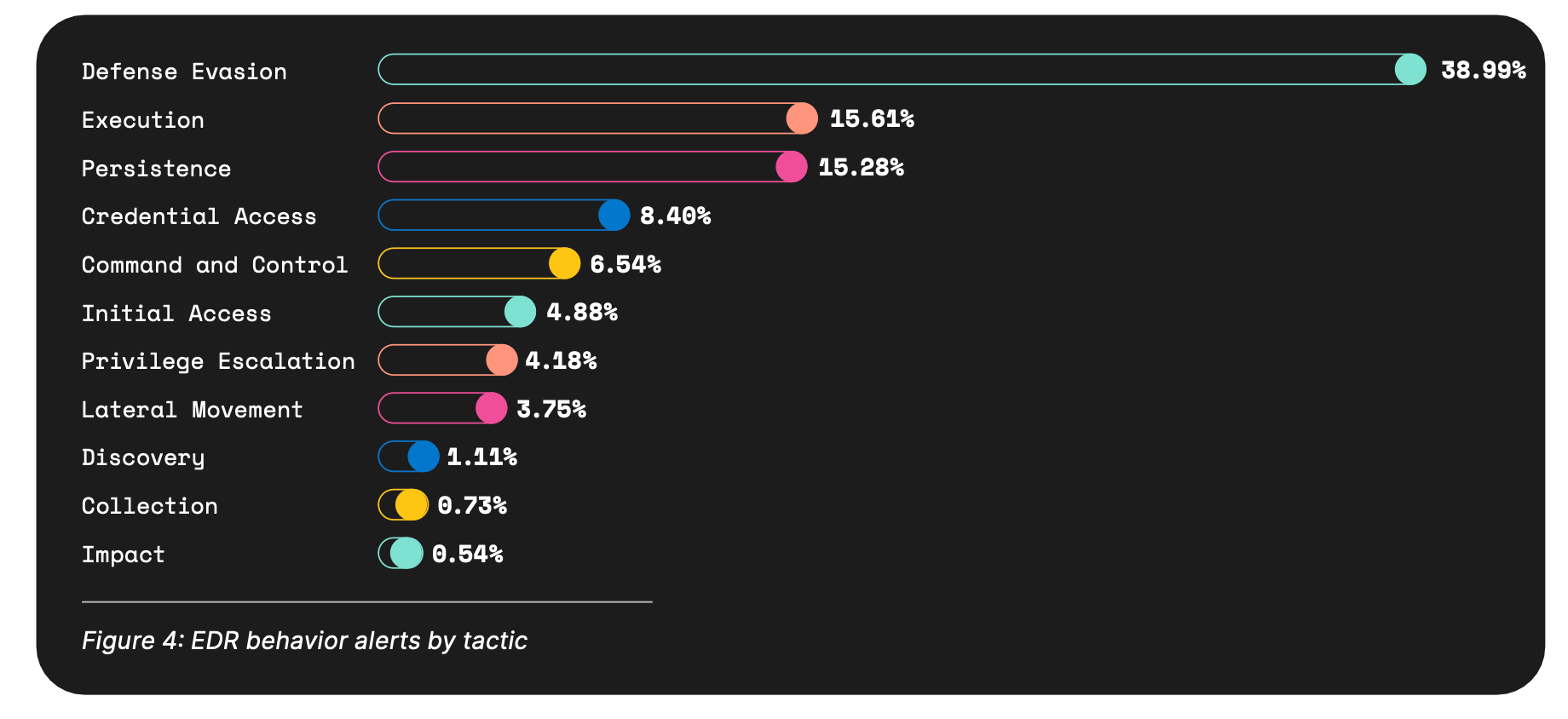

複数年にわたるトレンドが続き、セキュリティツールが攻撃者に与える影響を反映して、当社は防御回避に関連する行動の大部分を観察しました。方法は少し違うものの、エンドポイントとクラウド環境の両方において、この重点が当社の遠隔測定で見られています。

クラウドでの認証情報アクセス

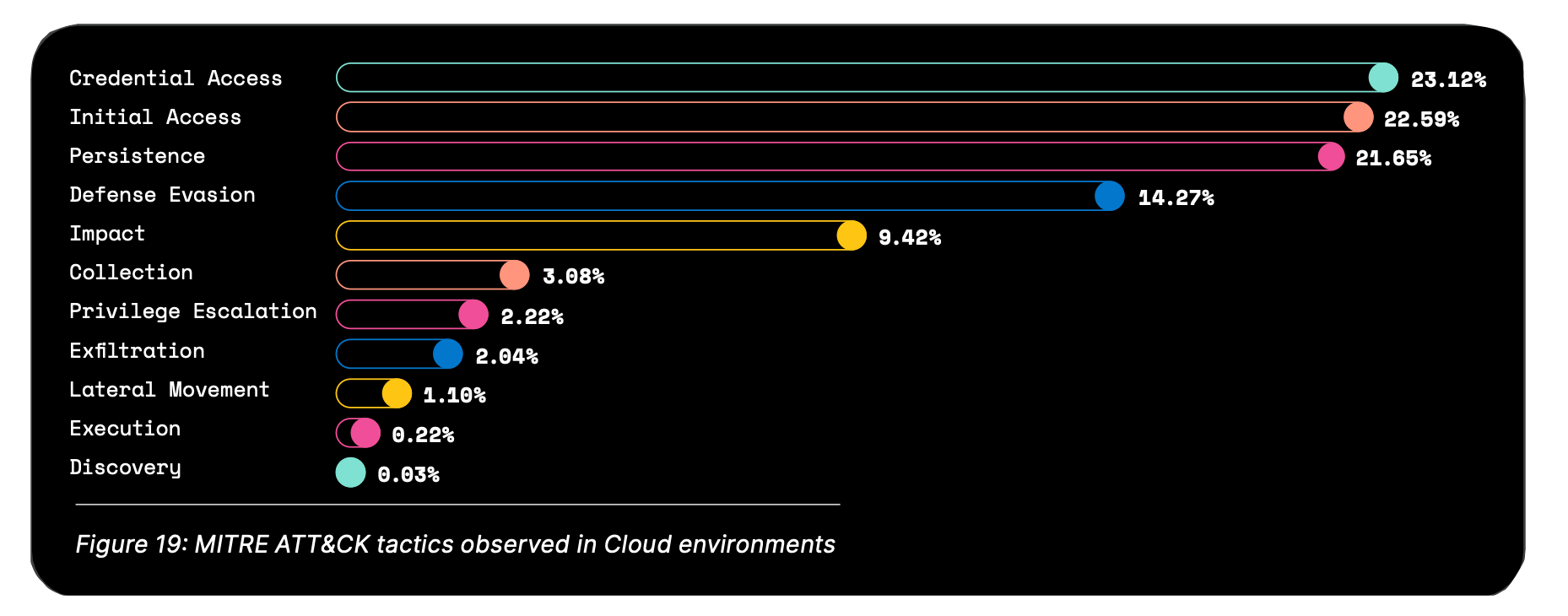

テクノロジー分野でクラウドインフラストラクチャ―が普及していることから、Elastic Security LabsがCSP全体で観測された動作を重点的に報告しているのは驚くことではありません。以下は、MITRE ATT&CK標準に従った主な戦術で、過去1年間にクラウド環境で観測されたものです。

すべてのクラウド動作の23.12%を占める、資格情報アクセスの普及は主にMicrosoft Azure環境で観測されています。具体的には、Elastic Security Labsはブルートフォース攻撃手法が12%増加したことを観測しました。これは、Microsoft Azureにおけるすべての手法のほぼ35%を占めています。

組織はブルートフォース攻撃の増加に注意する必要があります。これは、レポート全体を通じてさまざまな環境で何度も確認されている項目です。資格情報アクセスの強調は、当社の遠隔測定のエンドポイントに対してさらに一歩進んでいます。

エンドポイント遠隔測定の資格情報アクセス

エンドポイントの動作に占める割合は小さいですが、クラウドでの普及と併せて資格情報アクセスを取り上げたいと思います。

最も顕著な脅威戦術の4番目にランクされている認証情報アクセスは、情報窃取マルウェアとアクセスブローカーの増加を鑑みると注目すべきものです。昨年から3%という一見わずかな増加ですが、脅威アクターが、盗まれた正当な認証情報を使って達成した影響をほとんど表していません。

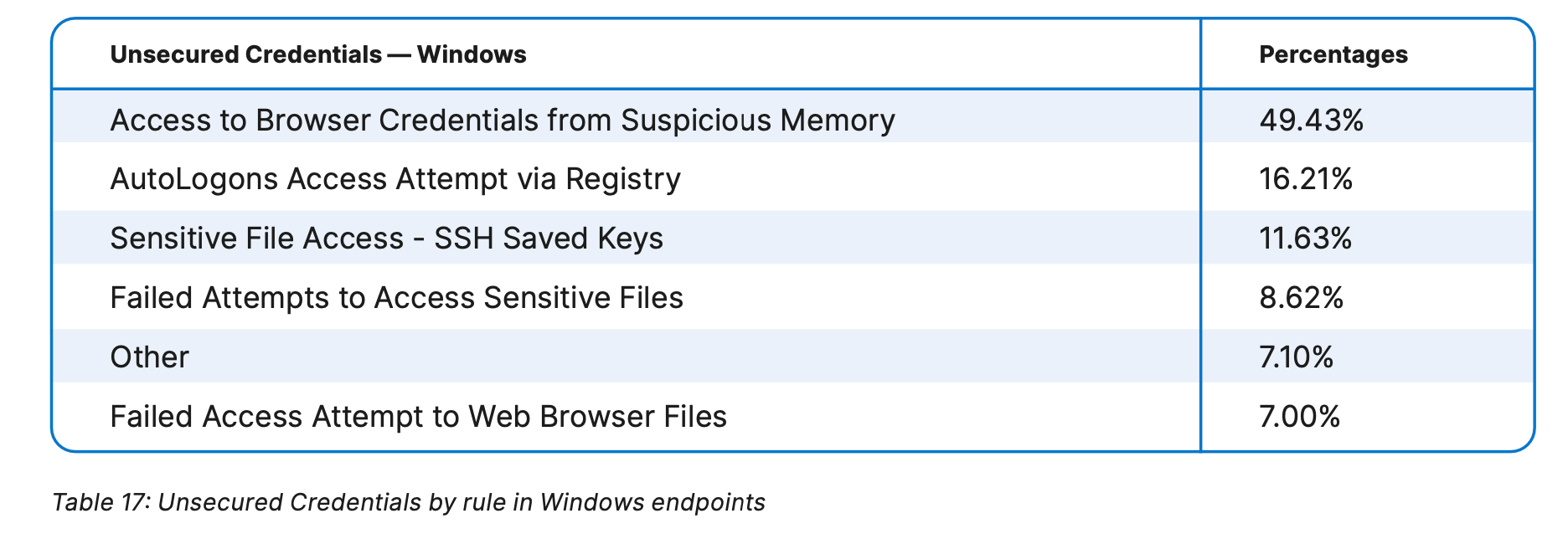

ここで重点が置かれているのは、セキュリティ保護されていない資格情報などの手法で、これはWindowsエンドポイントで昨年の分析から31%増加しています。セキュリティ保護されていない資格情報手法のうち、約50%がブラウザから資格情報を盗むものであることがElasticによって確認されました。

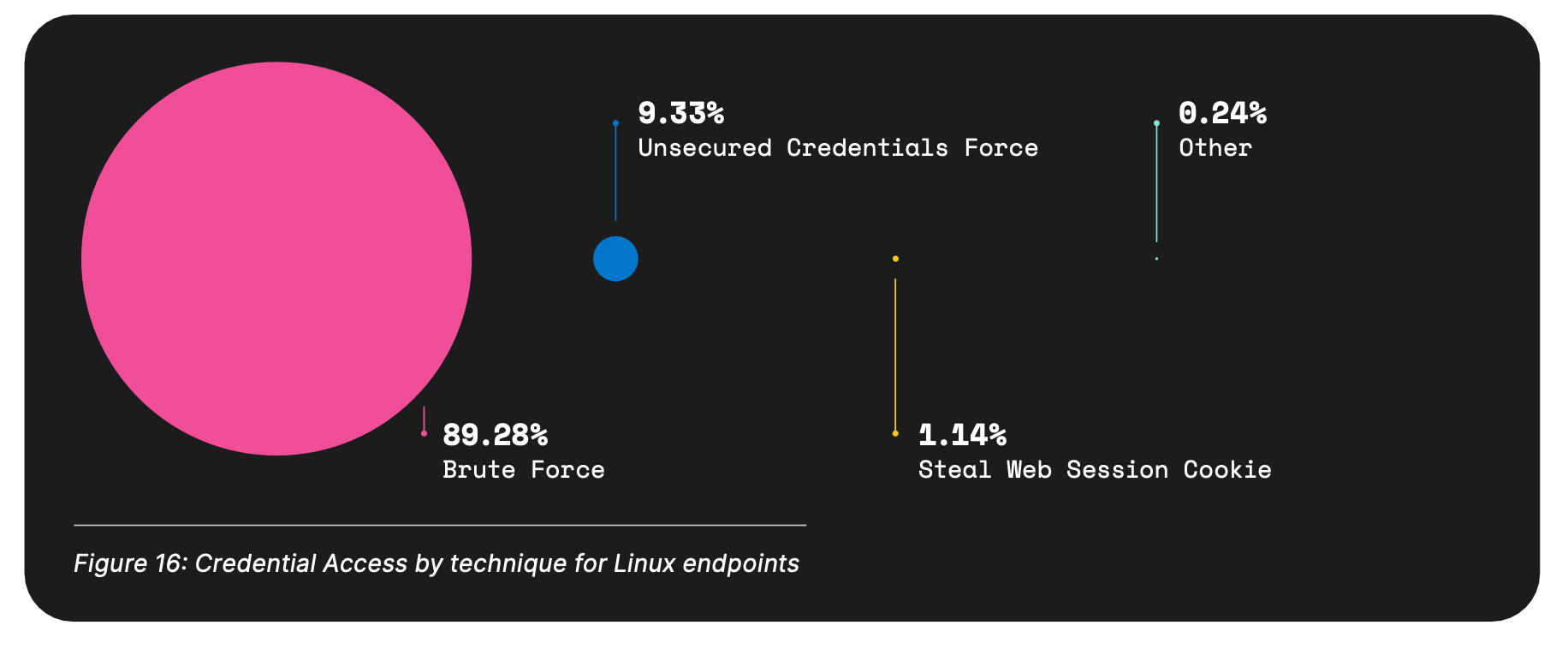

ブルートフォース攻撃の人気の上昇の別の例は、Linux環境に見られます。エンドポイントの動作が占めるのは全体のわずか3.2%ですが、これらの動作の89%はブルートフォース攻撃に関係しています。これは、組織に不可欠なアプリケーションを維持しながらも一般公開され続けるLinuxインフラストラクチャの重要性を浮き彫りにしています。

セキュリティツールにおける防御回避戦術を軽減する取り組みは成功しており、昨年の動作は6%減少しました。それにもかかわらず、脅威アクターは利用可能なあらゆる武器を使って攻撃を続けます。

世界的な概要

Elasticグローバル脅威レポートは、Elasticの強力な検索AIプラットフォームのおかげで実現しました。当社はElasticの検索の基盤からグローバルな可視性を実現し、優れた可視性とセキュリティ脅威の検出能力を実現しています。Elasticのユーザーは、Elasticセンサーやサードパーティテクノロジーの堅牢なエコシステムによって生成された数億件のイベントを毎年当社と共有しています。これにより、Elastic Securityが定期的な機能改善を実施できるだけでなく、Elastic Security Labsがこれまで知られていなかった脅威を発見して阻止することもできます。

この大量の情報は、管理者としての当社に追加の機会を提供してくれ、当社はセキュリティコミュニティ全体の同僚とこれらの詳細を共有することができます。読者の皆様に実用的な情報を提供するため、毎年このような方法を採っています。

脅威の状況を安全に探る

Elastic Security Labsは、Elasticのお客様であるかどうかに関わらず、インテリジェンスコミュニティに重要かつタイムリーなセキュリティリサーチを提供することに尽力しています。このレポートでの所見は、私たちが長年認識してきた事実、つまり防御側のテクノロジーが機能しているという事実を裏付けるものです。これらのテクノロジーを回避して無効化するための防御回避に重点が置かれていること、そして攻撃者が正当な認証情報を収集する方法に投資しているという事実など、これらの発見内容 (およびその他多数) は、適切に調整されたセキュリティ製品とポリシーの重要性を裏付けるものです。

無料の2024年版Elasticグローバル脅威レポートでこれらの洞察をご覧になり、理解を深めてください。

本記事に記述されているあらゆる機能ないし性能のリリースおよびタイミングは、Elasticの単独裁量に委ねられます。現時点で提供されていないあらゆる機能ないし性能は、すみやかに提供されない可能性、または一切の提供が行われない可能性があります。

このブログ記事では、それぞれのオーナーが所有・運用するサードパーティの生成AIツールを使用したり、参照したりしている可能性があります。Elasticはこれらのサードパーティのツールについていかなる権限も持たず、これらのコンテンツ、運用、使用、またはこれらのツールの使用により生じた損失や損害について、一切の責任も義務も負いません。個人情報または秘密/機密情報についてAIツールを使用する場合は、十分に注意してください。提供したあらゆるデータはAIの訓練やその他の目的に使用される可能性があります。提供した情報の安全や機密性が確保される保証はありません。生成AIツールを使用する前に、プライバシー取り扱い方針や利用条件を十分に理解しておく必要があります。

Elastic、Elasticsearch、ESRE、Elasticsearch Relevance Engine、および関連するマークは、米国およびその他の国におけるElasticsearch N.V.の商標、ロゴ、または登録商標です。他のすべての会社名および製品名は、各所有者の商標、ロゴ、登録商標です。