データセキュリティとは?

データセキュリティとは

データセキュリティは、組織が、不正なアクセス、利用、改ざん、破損、悪用、損失、窃盗に対してデジタルデータを保護するプロセスです。サイバーセキュリティの基本的な要素には、ツールや対策を導入してデータの機密性、完全性、可用性を保証する活動が含まれます。

サイバー脅威は進化し、世界中で急増し続けているため、データ保護はきわめて重要です。組織では、企業データや顧客データ、知的財産、財務情報、その他の価値のあるデジタル資産を攻撃から保護するために、データセキュリティが必要です。

セキュリティ対策が必要な機密データには、一般的に次のような種類があります。

- 個人を特定できる情報(PII)。名前、住所、電話番号、社会保障番号、生年月日など。

- 財務データ。銀行口座番号やクレジットカード情報など。

- 知的財産。特許、企業秘密、著作権、商標など。

- 健康情報。医療記録、患者データ、処方箋情報などの医療情報。

- 企業の機密情報。売上および価格データ、戦略計画など。

データセキュリティが重要な理由

不適切なデータセキュリティは、財務的な点でも、評判という点でも、深刻な結果を招くおそれがあります。組織は、法的な責任と壊滅的な財務損失のリスクにさらされています。また、データ侵害が広く知れ渡ると、ブランド認知度を大きく損ない、顧客の信頼を喪失する可能性もあります。

過去10年間だけでも、データ侵害は世界の最も有名な企業の多くに影響を及ぼしました。最近のデータセキュリティ侵害は、Apple、Meta、Twitterなどの大企業を標的にし、どの企業でもデータ保護が必要であることを浮き彫りにしています。2021年にT-Mobileで起こったデータ侵害では、顧客データが既知のサイバー犯罪フォーラムで公開され、推定7,700万人が被害の影響を受けました。そして、和解金は3億5,000万ドルに上りました。1現在のデータセキュリティの傾向は、セキュリティ侵害の影響とコストを低減することを目指しています。

データセキュリティ対策の種類

組織が機密データを保護するために導入するデータセキュリティ対策には、複数の一般的な種類があります。大きく分類すると、次のように分けられます。

- 暗号化

暗号化は、データを暗号化された形式に変換し、秘密鍵やパスワードを持つ許可された当事者だけが読み取り、解読できるようにするプロセスです。目的は、不正行為主体が機密情報を保護しているセキュリティ対策をなんとか突破したとしても、機密情報にアクセスすることをほぼ不可能な状態にすることです。 - アクセス制御

アクセス制御は、特定のレベルのデータとリソースにアクセスする適切な権限が付与されたユーザーのみがアクセス可能であることを保証するために導入できる対策です。ユーザーを検証および認証する方法には、パスワード、PIN、生体認証、セキュリティトークンなどがあります。 - ファイアウォール

ファイアウォールは、送受信トラフィックを監視および制御するネットワークメカニズムであり、システムを攻撃から保護します。ファイアウォールは許可されていないトラフィックを除外することで、ハッカーなどのサイバー犯罪者が組織のデータへのアクセスを取得できないように防止します。 - ウイルス対策ソフトウェア

ウイルス対策ソフトウェアは、システムやデータセキュリティを脅かすマルウェア、ウイルス、およびその他の悪意のあるソフトウェアを検出、削除、隔離するように設計されています。

法規制上の要件

堅牢なデータセキュリティ対策により、ハッキング、フィッシング、ランサムウェア、マルウェア攻撃といった侵害につながりうるサイバー脅威から組織を保護します。また、次に示すような、業界全体や世界中において常に変化し続ける法規制要件の遵守も保証します。

- 欧州一般データ保護規制(GDPR)

- カリフォルニア州消費者保護法(CCPA)

- 医療保険の相互運用性と説明責任に関する法律(HIPAA)

- 決済カード業界データセキュリティ基準(PCI DSS)

規制に従わない場合は、多額の罰金や法的処罰、信頼の失墜につながる可能性があります。効果的なデータセキュリティへの投資は、単にチェックボックスをチェックするだけではありません。組織の最も貴重な資産を将来にわたって保護することを意味しています。最適なソリューションは、全体的なセキュリティニーズとコンプライアンス要件の両方を満たすソリューションです。

データセキュリティのベストプラクティス

包括的なデータセキュリティ戦略には、複数のツール、技術、プロセスの導入があります。データ暗号化、マスキング、墨消し、消去などの高度なソリューションも一般的に使用されています。

まず、組織の機密データを特定して分類します。次に、データガバナンスの明確なポリシーを策定し、アクセスと適切な使用の条件を定義します。重要なデータがどこにあるのか、誰がアクセスできるのか、どの目的に使用できるのか、なぜ使用するのかなど、重要なデータをしっかりと把握できれば、セキュリティソリューションを導入するうえで大幅に有利な立場に立つことができます。

また、脅威の原因が内部に存在する場合があることも覚えておくことが大切です。故意か過失かを問わず、人為的ミスはしばしば、恥ずべきデータ漏洩や侵害の原因です。このため、厳しい従業員教育が欠かせません。

サイバーセキュリティの視点から、次の重要なデータセキュリティのためのベストプラクティスを採用することをお勧めします。

セキュリティ情報およびイベント管理(SIEM)

セキュリティ情報およびイベント管理(SIEM)は、組織が抱える脅威を検知して、それに対応するために使用されるサイバーセキュリティソリューションです。SIEMプラットフォームは、ログとイベントデータを収集し、セキュリティアナリストがIT環境を包括的に観察できるようにします。

エンドポイントセキュリティ

エンドポイントセキュリティは、ノートPC、サーバー、モバイルデバイスといったネットワークに接続するデバイスを保護するための方法であり、ランサムウェアとマルウェアの防止、高度な脅威の検出、調査担当者に重要な情報を提供することを目的としています。

クラウドセキュリティ

クラウドセキュリティは、クラウドテクノロジーの誤設定や侵害を防止する取り組みです。適切なクラウドセキュリティソリューションを導入すると、クラウドのセキュリティ態勢を詳しく可視化して、クラウドを保護できます。単体の統合型ソリューションに搭載された防御、検知、対応機能を活用して、クラウドワークロードを保護します。

Security Orchestration, Automation, and Response(SOAR)

Security Orchestration, Automation, and Response(SOAR)は、サイバー攻撃やインシデントに対する組織の対応を標準化および効率化できるようにするものです。

XDR(Extended Detection and Response、拡張検出および応答)

XDR(拡張検出および対応)は脅威検出と対応のためのサイバーセキュリティツールであり、IT環境全体のさまざまな情報源からデータを収集して相関付け、セキュリティ運用システムに対する、まとまりのある全体的なアプローチを提供します。

アプリケーションセキュリティ

アプリケーションセキュリティは、アプリケーションがクラウド、オンプレミスサーバー、クライアントデバイスのどこで実行されているのかにかかわらず、アプリケーションを保護する取り組みです。適切なアプリケーションセキュリティを導入すると、アプリケーション内のデータの安全を確保して、窃取されることを防止できます。

ネットワークセキュリティ

ネットワークセキュリティは、ネットワークインフラストラクチャーを悪用から保護することに重点を置き、ファイアウォール、侵入防止/検出システム、ネットワークセグメンテーション、VPNなどの戦術や戦略を展開します。

脅威インテリジェンス

脅威インテリジェンスは、データを収集して分析し、攻撃者のアクティビティ、戦術、標的に関するインサイトを得てサイバー攻撃を防止するのに役立ちます。

IDとアクセスの管理

IDとアクセス管理(IAM)は、二要素認証や多要素認証、特権アクセス管理といったデジタルIDとユーザーアクセスを管理するために使用されるフレームワークおよびテクノロジーです。特に、ゼロトラストと組み合わせると効果的です。ゼロトラストはユーザーがデータ、アプリケーション、各種システムにアクセスする前には認証を要求するサイバーセキュリティフレームワークです。

将来のデータセキュリティのトレンド

データセキュリティの世界は、必要に迫られ、常に進化を続けています。優れたITチームは最新の脅威や脆弱性を先取りするだけでなく、この分野の新たなトレンドやテクノロジーについても常に情報を収集しています。データの急増、データの作成、利用、保存を支援するシステムの複雑化に加え、クラウドの急速な普及、前例のないリモートアクセスを必要とする従業員の増加により、データセキュリティに対する脅威は増大の一途をたどっています。

世界中の組織がデータセキュリティの将来に大きく投資しています。認識しておくべき重要な業界のトレンドを説明します。

- 認証のトレンド

多要素認証(MFA)の利用は今後も増え続け、ユーザーはシステムにアクセスするために、セキュリティトークン、生体認証(指紋、顔認証や虹彩スキャンなど)といった、パスワード以外の複数の認証情報を求められるようになります。 - 特権のトレンド

最小特権の原則(PoLP)は、ユーザーのアクセスを職務遂行に必要なデータとシステムのみに制限します。不要な特権はサイバー犯罪者に悪用される可能性がありますが、組織が侵害されたアカウント、インサイダー脅威、フィッシングやマルウェア攻撃から生じる可能性がある被害を効果的に制限するため、今後はますます少なくなるでしょう。 - 分析のトレンド(人工知能)

人工知能(AI)と機械学習(ML)はサイバーセキュリティにおける分析トレンドの最前線にあり、システムでは、ますます、脅威を自動的に検出および防止し、異常をリアルタイムで検出できるようになっています。機械学習による行動に基づく分析では、不審なユーザー活動を検出することもできます。 - クラウドセキュリティに関するトレンド

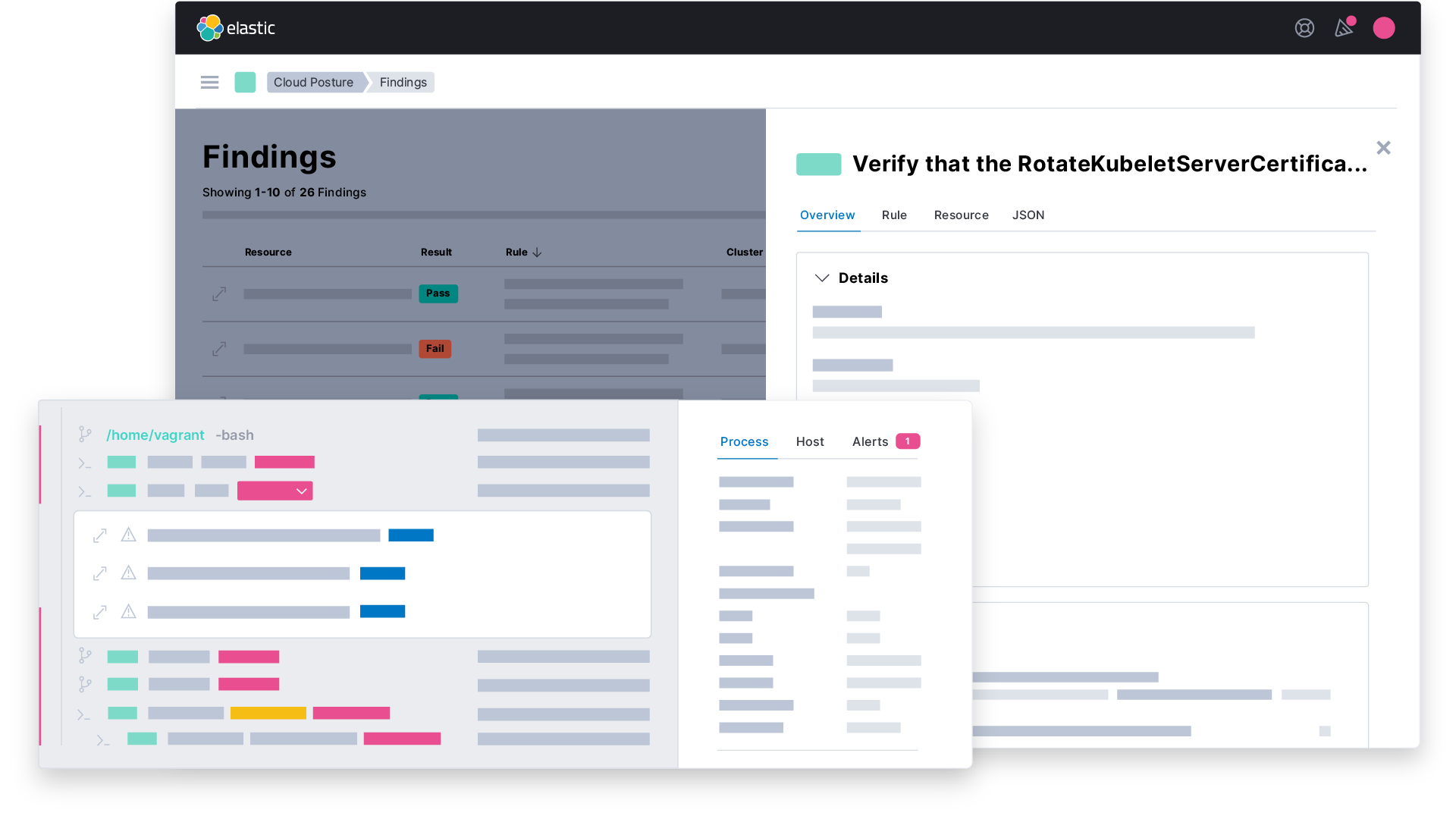

データやアプリケーションをクラウドに移行する組織が増えているため、クラウド環境のセキュリティを確保することが最重要です。クラウドアクセスセキュリティブローカー(CASB)のほかに、新興技術の1つとして、クラウドネイティブアプリケーション保護プラットフォーム(CNAPP)があります。CNAPPは、コンテナーベースのアプリケーションやマイクロサービスを含むクラウドネイティブアプリケーション向けの包括的なセキュリティ統制セットを提供し、ランタイム保護、脆弱性管理、コンプライアンス管理などの機能を提供することで、企業がクラウドネイティブアプリケーションを安全に保護できるように支援します。Elasticは、セキュリティ分析をCNAPPと組み合わせた統合アプローチを提供します。

Elasticで組織のデータを保護

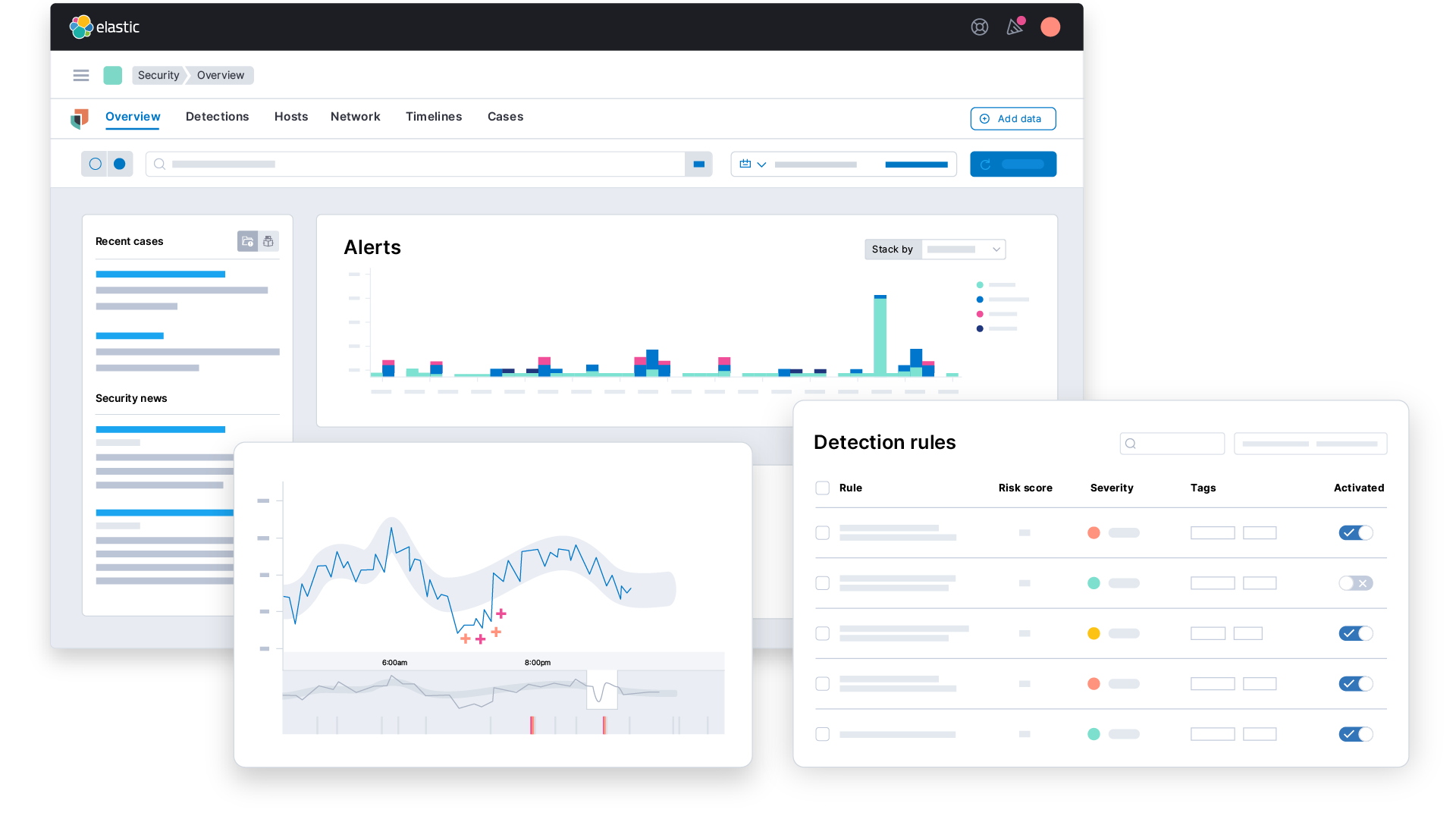

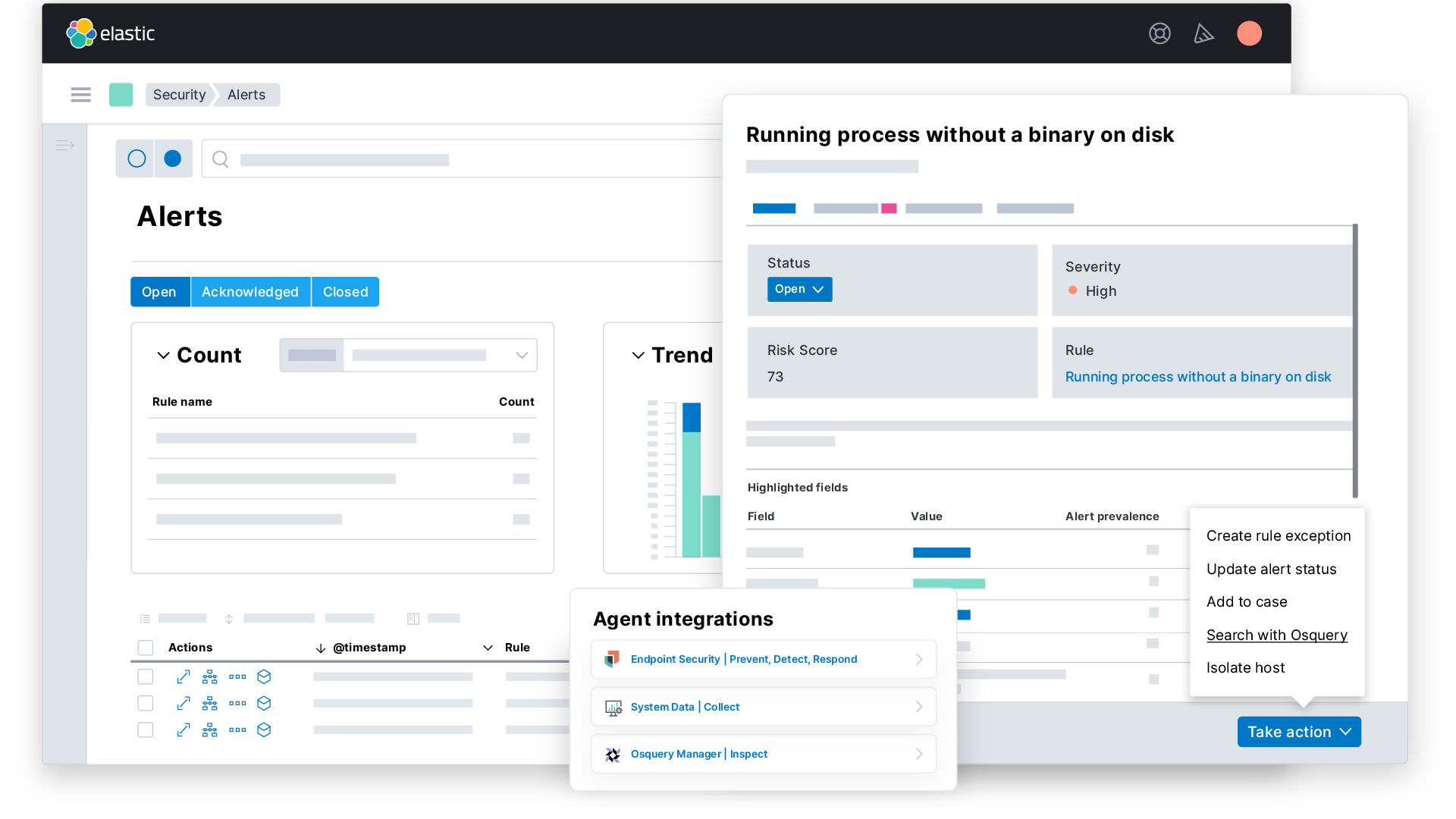

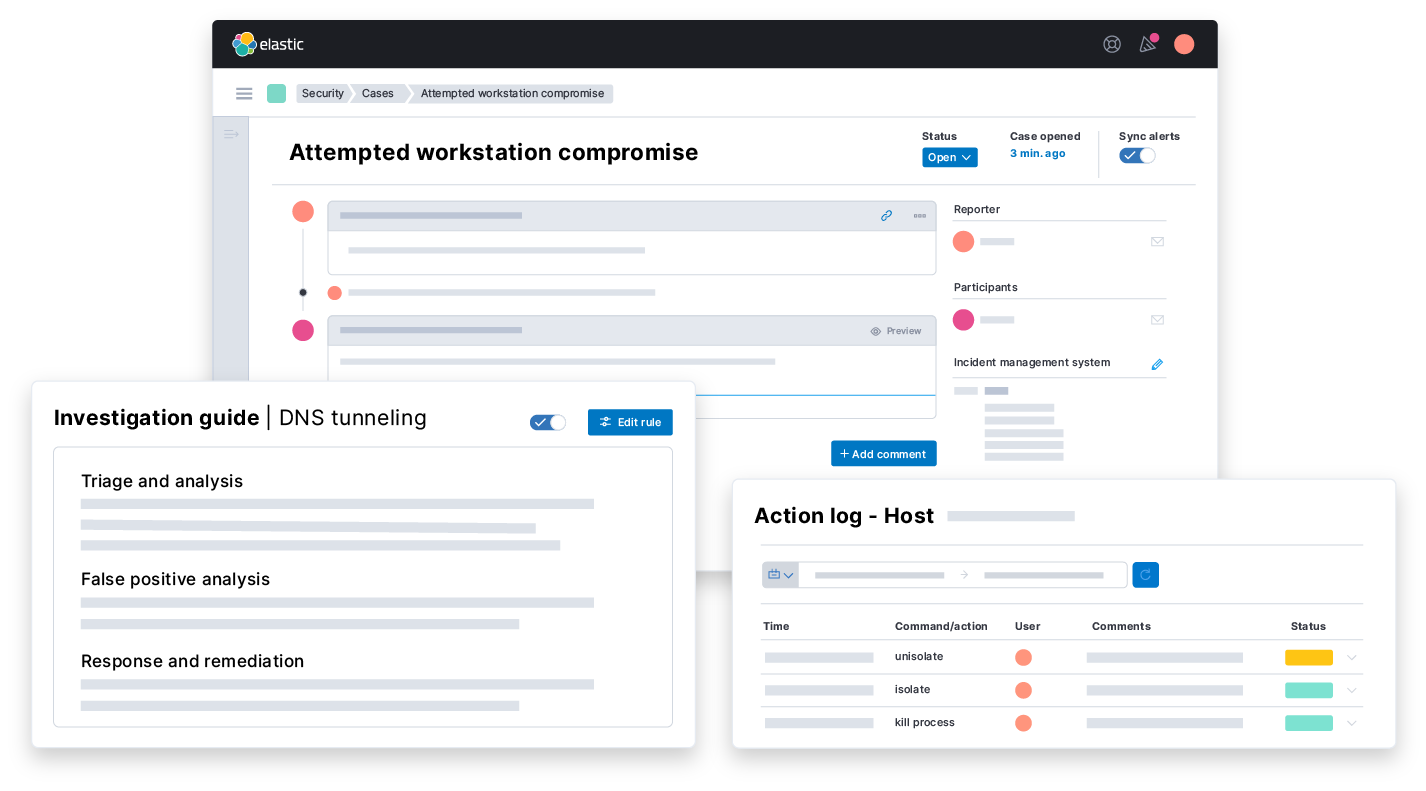

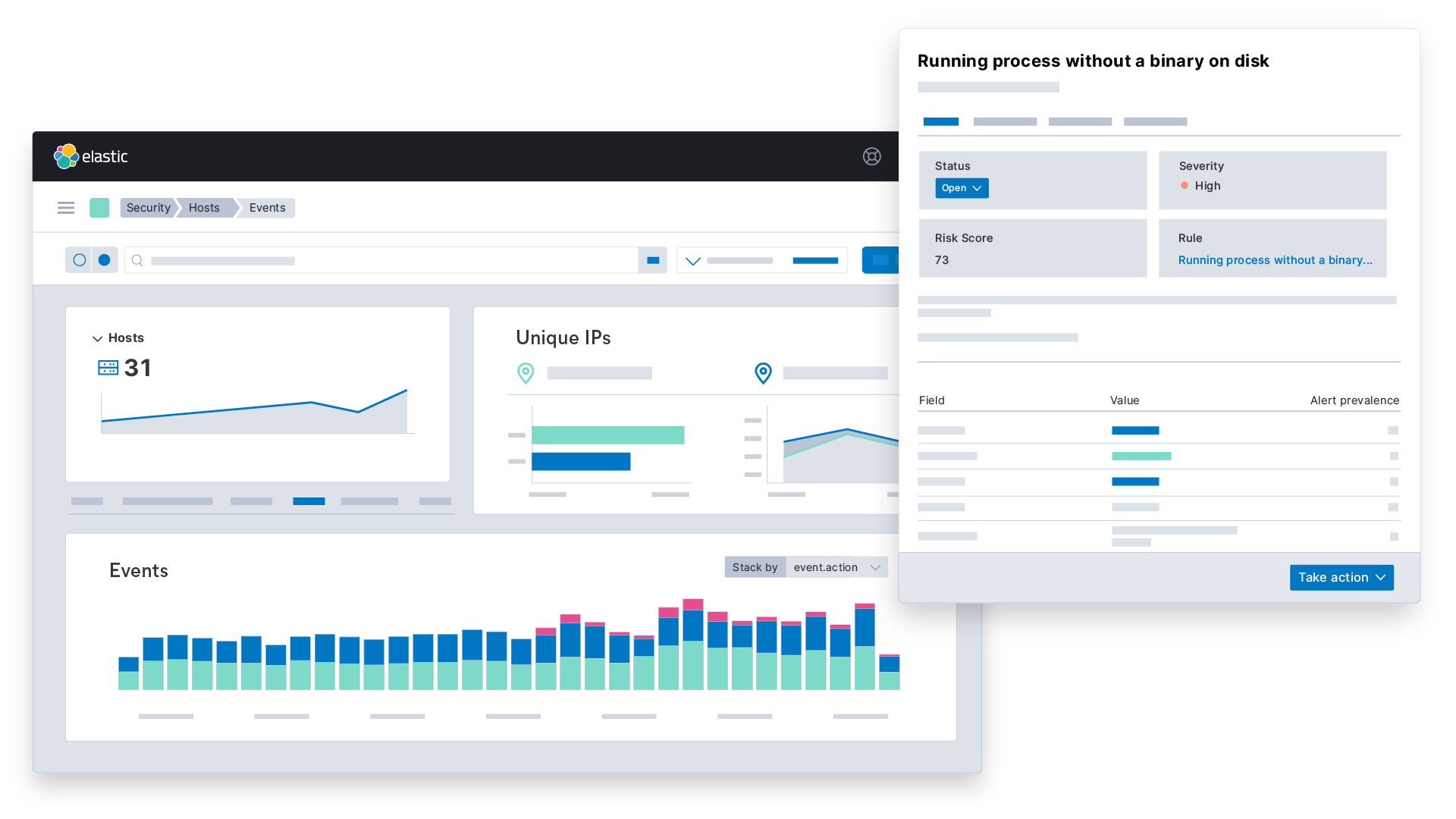

Elasticは、前述のセキュリティユースケースの多くを統一された統合ソリューションで提供し、セキュリティアナリストが同じインターフェースで高度なサイバーセキュリティタスクを実行できるようにします。Elasticの高度なエンタープライズ サーチ機能は、死角をなくし、サイバーセキュリティの重要な保護層を追加します。さらに、ネットワークで何が起こっているかをフルスタックビューで把握できるため、脆弱性を特定し、迅速かつ大規模に対処できます。

Elasticは、データセキュリティの脅威の防止、検出、調査、対応を支援し、お客様の重要なビジネス情報と顧客情報を安全に保護します。当然、これはElasticsearchデータにも当てはまります。Elasticセキュリティでは、次のことができます。

保護:データセキュリティユースケース向けの構築済みルールと構築済みMLジョブなどの、ランサムウェアとマルウェアの自動検出。ロールに基づくアクセス制御などの、情報を保護し、リソースへのアクセスを管理するためのセキュリティ機能。

調査:環境内のアクティビティを包括的に監視し、ファイルの整合性監視といったホストとクラウドの詳細な可視化を可能にします。

対応:包括的なコンテキスト情報と強力な検索機能で迅速に対応できます。Elasticを使用すると、アナリストは生産性を高め、評判を傷つける攻撃を防ぐために必要な能力をすべて手に入れることができます。また、リモートホスト隔離などの自動対応アクションは、攻撃を隔離し、ネットワークへの侵入を防ぎます。

Elasticセキュリティは、無限の可視化、調査時間の短縮、すぐに使える保護機能、カスタマイズ可能なアナリストワークフロー、コンテキストに基づく深いインサイト、成長に応じた料金体系の導入モデルを提供する統合セキュリティソリューションです。

データセキュリティ脅威の一歩先を進み、Elasticセキュリティを無料でお試しください。

脚注

1"T-Mobile Reaches $500 Million Settlement in Huge 2021 Data Breach," New York Times, Jul 22, 2022