Relatório Global de Ameaças de 2024 da Elastic: visibilidade aprimorada

O Elastic Security Labs descobre que os agentes de ameaças estão se aproveitando das ferramentas de segurança abusivas prontamente disponíveis e dos ambientes mal configurados.

.jpg)

O Elastic Security Labs lançou o Relatório Global de Ameaças da Elastic de 2024, trazendo à tona as ameaças, tendências e recomendações mais urgentes para ajudar a manter as organizações seguras para o próximo ano. Os agentes de ameaças estão obtendo sucesso com o uso de ferramentas de segurança ofensivas (OSTs), uma configuração incorreta de ambientes de nuvem e uma ênfase crescente no acesso a credenciais. Este relatório explora a telemetria chave de mais de um bilhão de pontos de dados, com ênfase em tendências de malware, táticas adversárias, segurança na nuvem e IA generativa com curadoria do Elastic Security Labs.

“Compreender as principais técnicas na nuvem é indispensável para uma empresa nativa da nuvem como a nossa”, disse Raymond Schippers, diretor de engenharia de segurança para detecção e resposta do Canva, “mas extraímos o máximo proveito dos perfis de ameaças. A maioria dos fornecedores divulga apenas um nome, mas ter os modelos de diamante nos ajuda a entender como estamos atribuindo a atividade a um adversário. O Relatório de Ameaças Globais oferece uma excelente verificação de equilíbrio para garantir que nossas prioridades estejam alinhadas com as atividades do adversário".

Baixe o Relatório Global de Ameaças da Elastic de 2024 para obter uma compreensão aprofundada do cenário de ameaças.

Insights para saber a partir de 2024

Para seu benefício, resumimos o relatório em uma rápida visão geral abaixo. Se quiser mais contexto, você pode conferir mais destaques e documentos em nossa página de pesquisa de ameaças.

O malware observado mostra que os adversários estão usando ferramentas prontas para abusar, incluindo IA generativa

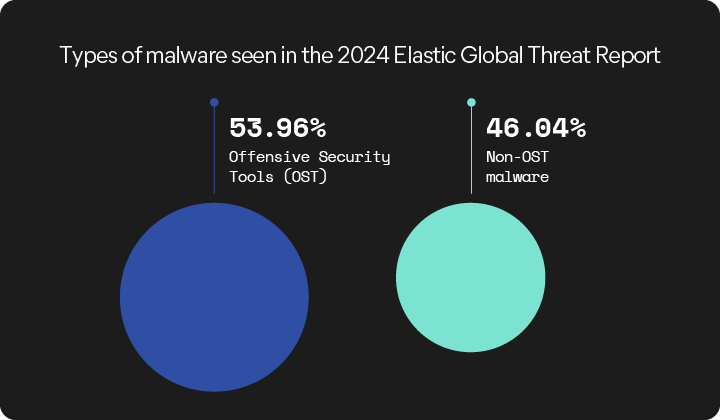

Em nossa análise de malware, os pesquisadores descobriram que OSTs como Cobalt Strike e Metasploit representavam cerca de 54% dos alertas observados.

Os agentes de ameaças abusam dessas ferramentas de segurança legítimas, e as equipes de segurança precisam entender como é o uso mal-intencionado dessas ferramentas. Quanto melhor você entender os recursos do OST, melhor entenderá o malware.

Para uma análise mais aprofundada de como os adversários estão abusando do Cobalt Strike, confira a análise do Elastic Security Labs sobre REF0657 e as proteções criadas para o Elastic Security: Desmascarando intrusões em serviços financeiros.

Desde sua estreia, o debate em torno da IA generativa tem prevalecido. Entre o conjunto de recursos defensivos de IA que lançamos e a pesquisa que publicamos em maio, a Elastic também não está alheia a essa conversa. Muitas organizações estão sendo vítimas do medo e nos pedem nossa posição sobre a tecnologia.

Por que não estamos preocupados com a IA generativa

É verdade que a IA generativa fornecerá alguma assistência aos adversários: os ataques de engenharia social aumentaram em qualidade, embora nossos pesquisadores não tenham observado um aumento notável nas taxas de infecção no ano passado. Os defensores também podem antecipar um aumento no desenvolvimento de malware devido aos recentes avanços nos aplicativos de modelo de linguagem grande (LLM). A boa notícia é que isso funciona como todo malware, e esse avanço pode ser neutralizado mantendo-se atualizado sobre as ameaças e ajustando sua biblioteca de proteção.

Por outro lado, a IA generativa teve o maior impacto com os defensores. Resumir coleções de eventos de segurança, automatizar tarefas analíticas e de gerenciamento complexas e classificar cursos de ação sugeridos são apenas alguns exemplos de maneiras práticas pelas quais essas tecnologias estão diminuindo a distância entre a observação e a decisão.

A IA generativa não está oferecendo grandes vantagens aos agentes de ameaças e não prevemos que isso vá mudar tão cedo; no entanto, as equipes de segurança devem estar cientes e auditar regularmente seus ambientes, especialmente em busca de erros de configuração e de usuário.

As empresas estão configurando mal os ambientes de nuvem, permitindo que os agentes de ameaças prosperem.

Essa é uma história que todos conhecem: os profissionais de segurança estão sobrecarregados demais. Abundância de alertas, analistas sobrecarregados, equipes tentando navegar em ambientes complicados... Infelizmente, isso resultou em uma dependência excessiva de controles de segurança integrados. Nossa telemetria indicou que muitas equipes estão usando plataformas de nuvem sem implementar as proteções adicionais necessárias.

Esses insights foram descobertos em nossa nova seção sobre gerenciamento de postura de segurança na nuvem (CSPM). Nossos pesquisadores analisaram os benchmarks do Center for Internet Security (CIS), que são compartilhados por empresas de todo o mundo para identificar algumas das configurações incorretas mais comuns em ambientes de nuvem. Esses benchmarks foram comparados com ambientes vistos em nossa telemetria e se sobrepõem estreitamente às técnicas mais comumente observadas voltadas para ambientes de nuvem.

Como o Relatório Global de Ameaças da Elastic analisa a telemetria da nuvem com base nos provedores de serviços de nuvem (CSPs), podemos detalhar as maiores configurações incorretas por CSP. É importante que os leitores entendam que essa não é uma discussão sobre qual CSP é a mais segura, mas um relatório sobre como as equipes de segurança estão configurando suas instâncias.

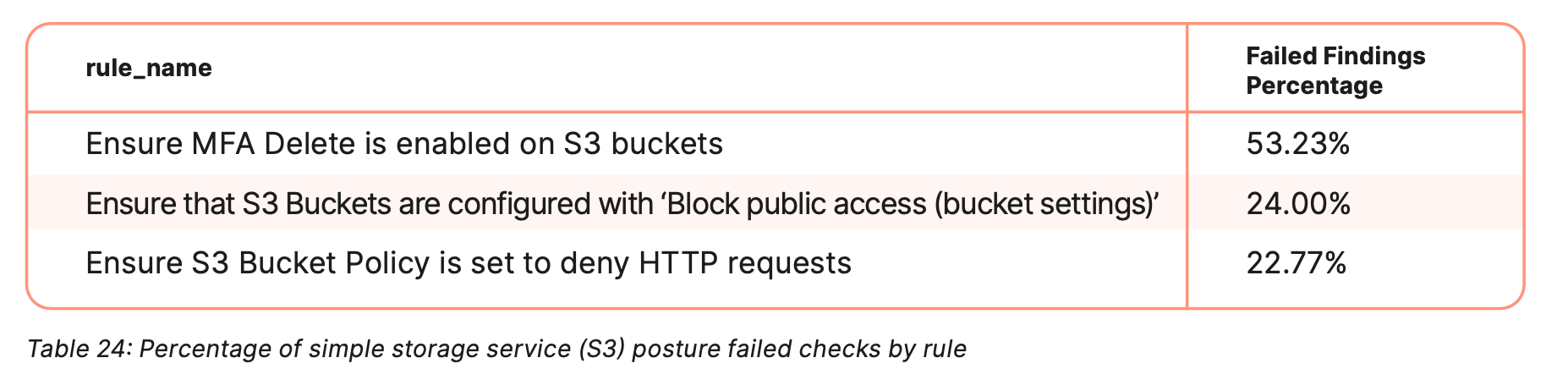

Um dos problemas mais comuns foi relacionado ao armazenamento e é observado em quase 47% das falhas do Microsoft Azure vinculadas a contas de armazenamento e 30% das falhas da Amazon Web Services (AWS) provenientes de verificações do S3. Os usuários do Google Cloud também não estão livres de configurações incorretas, pois quase 44% das falhas nas verificações vêm do BigQuery, especificamente a falta de criptografia gerenciada pelo cliente.

As equipes de segurança devem garantir que os recursos de nuvem sejam protegidos adequadamente e auditados regularmente. Uma das maiores conclusões da seção CSPM é o fato de que mais de 50% das verificações do S3 que falharam ocorreram devido a configurações incorretas de autenticação multifatorial:

Embora possa parecer um esforço hercúleo, é crucial que as equipes de segurança se lembrem de que as ferramentas de segurança devem ser ajustadas e auditadas regularmente. A equipe de InfoSec aqui na Elastic sabe como isso é difícil e escreveu um blog detalhando como eles implementaram a MFA resistente a phishing em toda a organização.

Após o sucesso de contramedidas para a Evasão de Defesa, os invasores estão fazendo uso de credenciais legítimas para se infiltrar

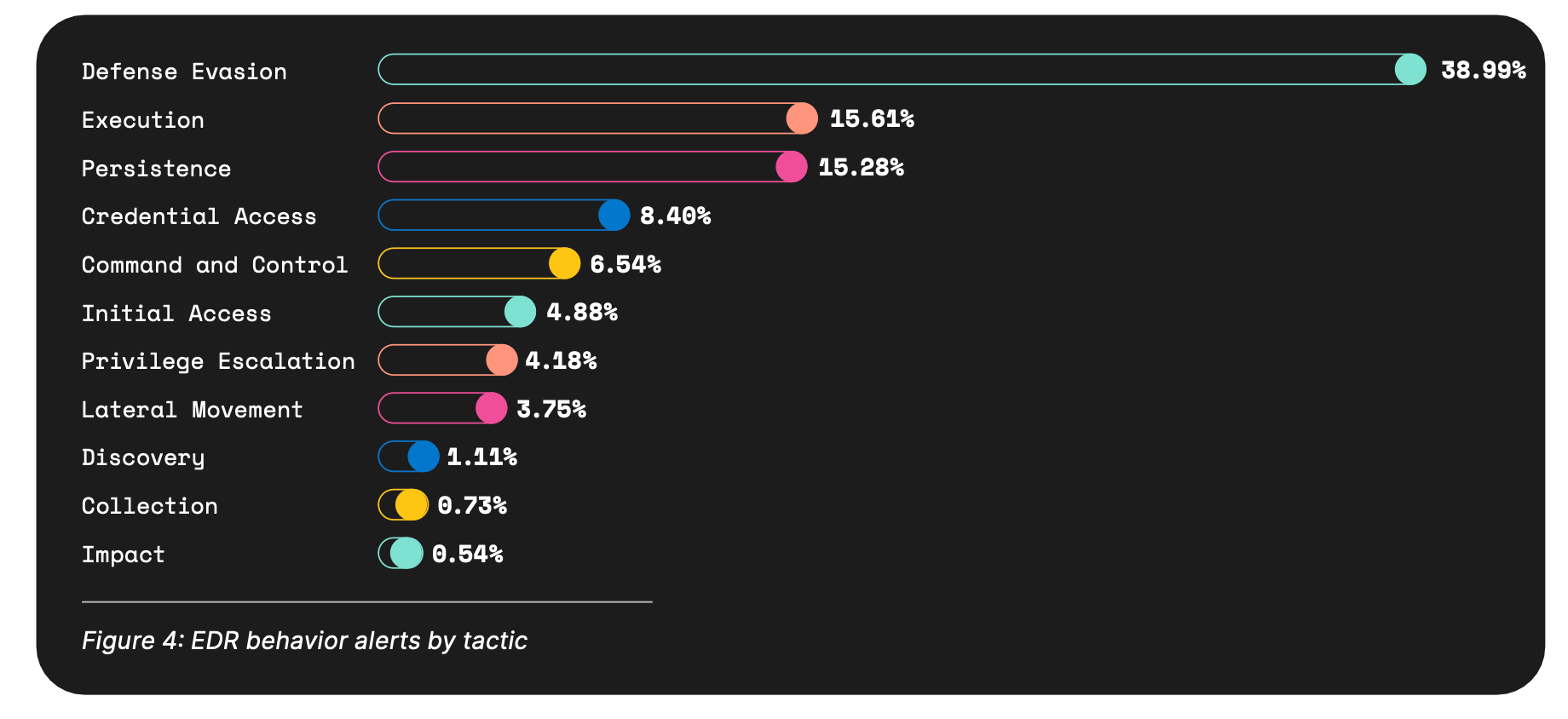

Continuando uma tendência de vários anos e refletindo o impacto das ferramentas de segurança sobre os adversários, observamos a maioria dos comportamentos relacionados à evasão de defesa. Essa ênfase é vista em nossa telemetria em endpoints e ambientes de nuvem, embora de maneiras ligeiramente diferentes.

Acesso a credenciais na nuvem

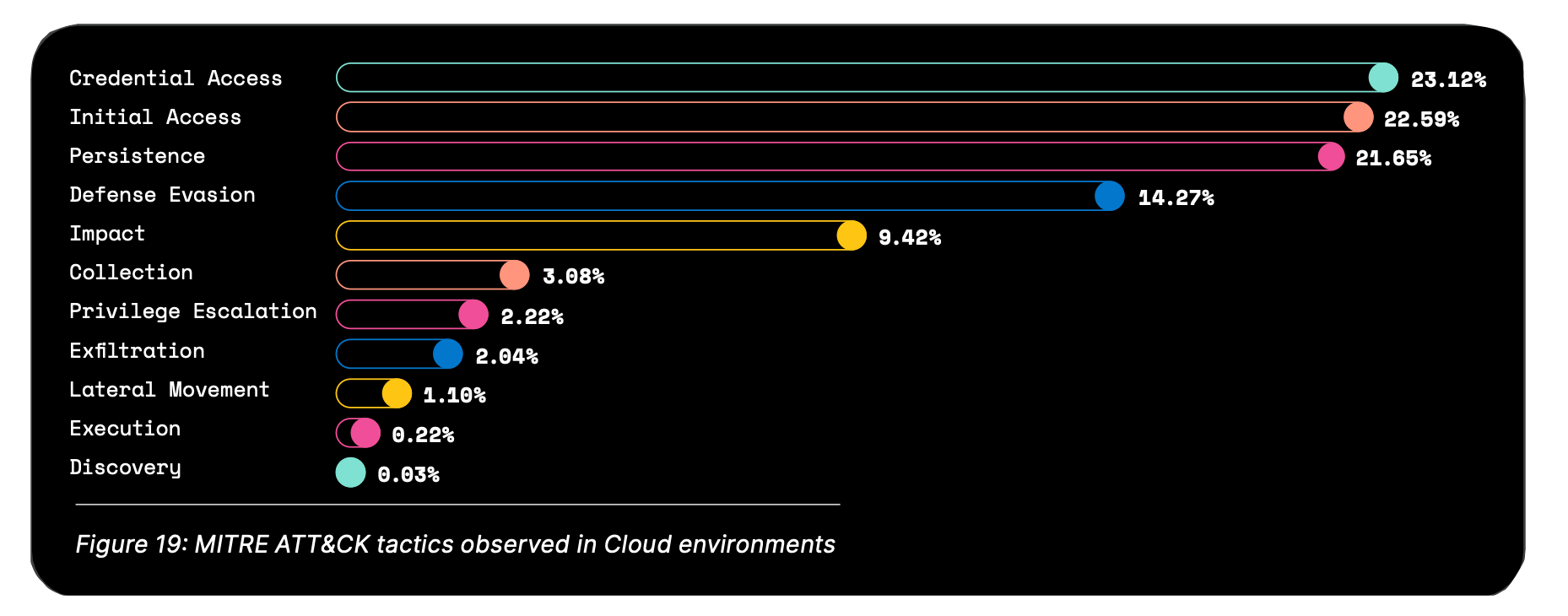

Com a prevalência da infraestrutura de nuvem no cenário tecnológico, não é surpresa que o Elastic Security Labs relate intensamente os comportamentos observados nos CSPs. Abaixo estão as principais táticas de acordo com os padrõesMITRE ATT&CK, observadas em ambientes de nuvem no ano passado.

Representando 23,12% de todos os comportamentos de nuvem, a prevalência do acesso a credenciais é observada principalmente em ambientes do Microsoft Azure. Especificamente, o Elastic Security Labs observou um aumento de 12% nas técnicas de força bruta, representando quase 35% de todas as técnicas no Microsoft Azure.

As organizações devem estar cientes do aumento dos ataques de força bruta, um item visto várias vezes em diferentes ambientes ao longo do nosso relatório. A ênfase no acesso a credenciaisvai um passo além para os endpoints em nossa telemetria.

Acesso a credenciais na telemetria de endpoint

Embora ele mantenha uma parte menor do comportamento do endpoint, gostaríamos de destacar o Credential Access em conjunto com sua prevalência na nuvem.

Classificada como a quarta tática de ameaça mais proeminente, é importante observar o Credential Access com base no aumento de ladrões de informações e redes de brokers de acesso. Esse aumento aparentemente pequeno de 3% desde o ano passado dificilmente captura o impacto que os agentes de ameaças alcançaram com credenciais legítimas roubadas.

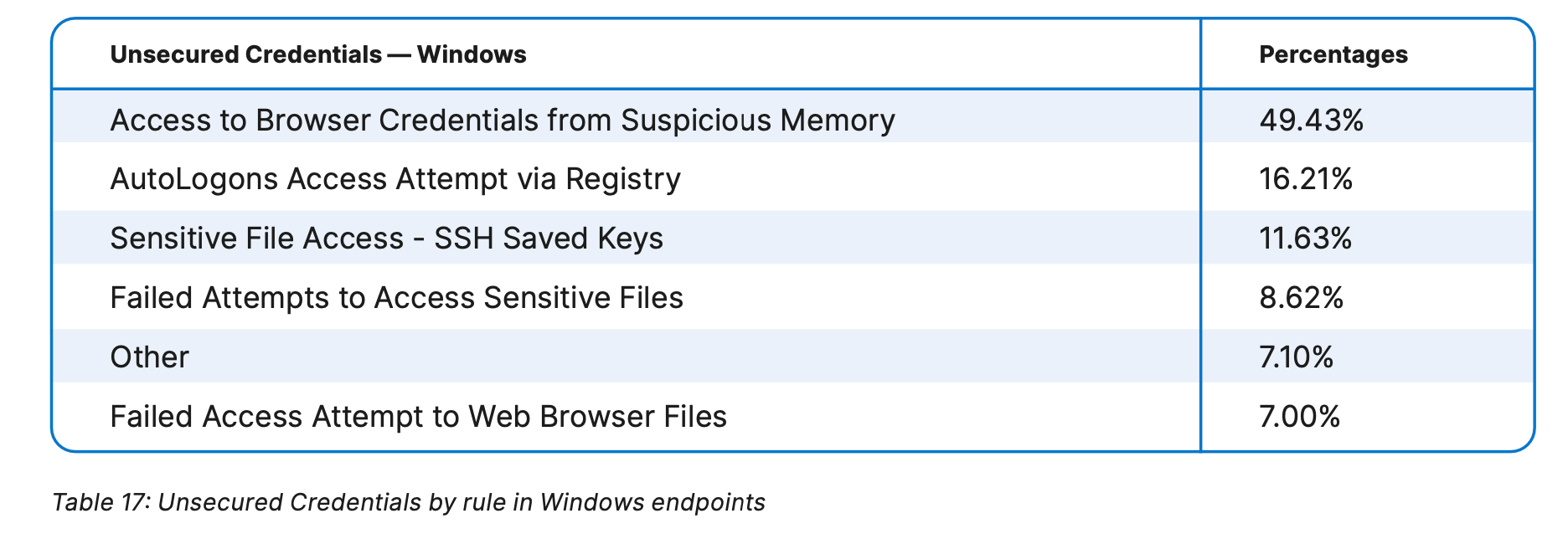

A ênfase aqui envolve técnicas como credenciais não seguras, que aumentaram 31% nos endpoints do Windows em relação à análise do ano passado. Dentro das técnicas de credenciais não seguras, a Elastic observou que quase 50% envolviam o roubo de credenciais de navegadores.

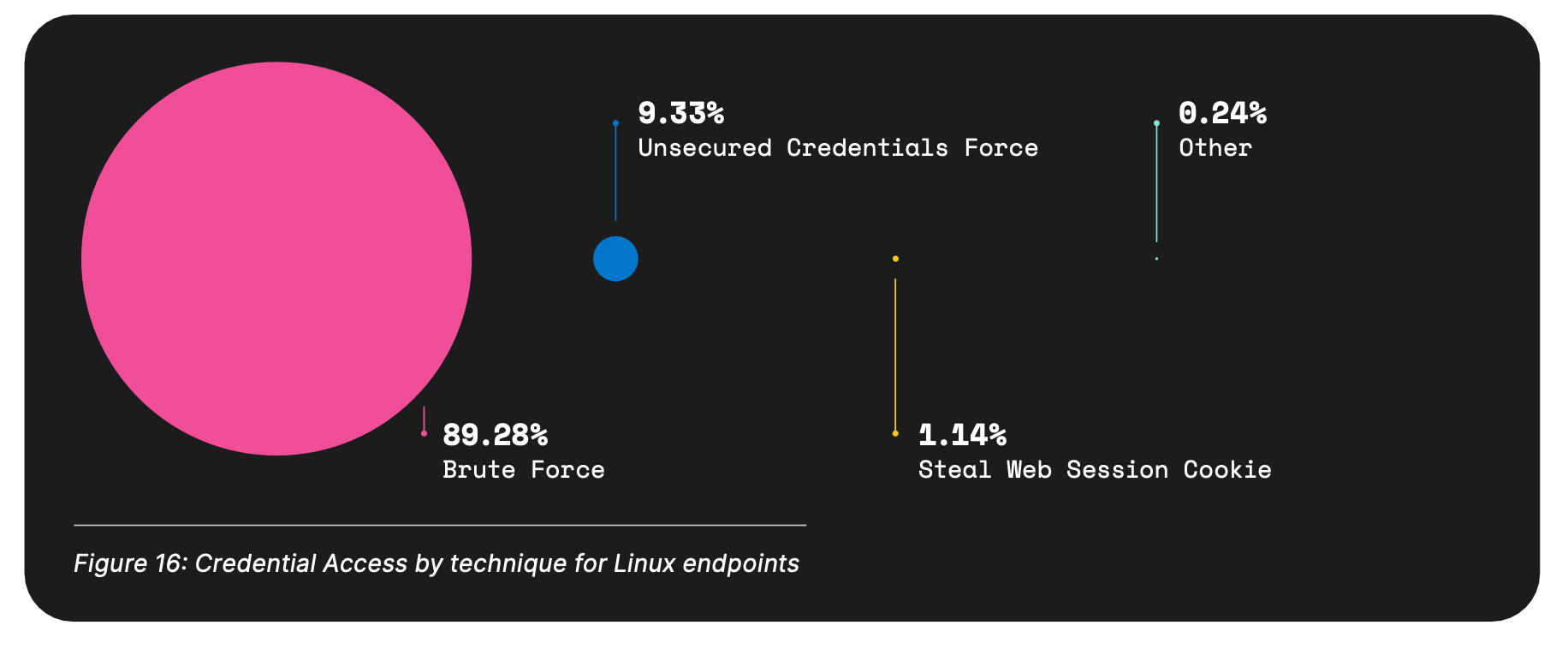

Outro exemplo da crescente popularidade dos ataques de força bruta pode ser encontrado em ambientes Linux. Embora os comportamentos dos endpoints representem apenas 3,2% do total, 89% desses comportamentos envolvem ataques de força bruta, destacando a importância da infraestrutura Linux, que permanece voltada para o público e, ao mesmo tempo, mantém os aplicativos essenciais para a organização.

Os esforços para mitigar as táticas de evasão de defesa em ferramentas de segurança foram bem-sucedidos, com uma redução de 6% nos comportamentos no último ano. Apesar disso, os agentes de ameaças continuarão usando todas as armas disponíveis para atacar.

Uma visão geral global

O Relatório Global de Ameaças da Elastic é possível graças à poderosa plataforma de Search AI da Elastic. Ganhamos nossa visibilidade global a partir da base da Elastic em busca, resultando em visibilidade excepcional e uma incrível capacidade de detectar ameaças à segurança. Nossos usuários compartilham centenas de milhões de eventos conosco todos os anos, gerados por sensores da Elastic, bem como por um ecossistema robusto de tecnologias de terceiros. Isso não apenas permite que o Elastic Security implemente melhorias regulares nos recursos, mas também permite que o Elastic Security Labs descubra e interrompa ameaças anteriormente desconhecidas.

Esse oceano de informações oferece uma oportunidade adicional para nós como guardiões: podemos compartilhar esses detalhes com nossos colegas da comunidade de segurança em geral. Optamos por fazer isso anualmente para fornecer aos leitores informações práticas.

Explore com segurança o cenário de ameaças

O Elastic Security Labs se dedica a fornecer pesquisas de segurança cruciais e oportunas para a comunidade de inteligência, seja você um cliente da Elastic ou não. As descobertas neste relatório reforçam algo que sabemos há muito tempo: as tecnologias de defesa estão funcionando. A ênfase na evasão de defesa para navegar e desativar essas tecnologias, juntamente com o fato de que os invasores estão investindo em maneiras de coletar credenciais legítimas. . . Essas descobertas (e muitas outras) reforçam a importância de produtos e políticas de segurança bem ajustados.

Entenda essas informações e muito mais com o Relatório Global de Ameaças de 2024 da Elastic.

O lançamento e o tempo de amadurecimento de todos os recursos ou funcionalidades descritos neste artigo permanecem a exclusivo critério da Elastic. Os recursos ou funcionalidades não disponíveis no momento poderão não ser entregues ou não chegarem no prazo previsto.

Neste post do blog, podemos ter usado ou nos referido a ferramentas de IA generativa de terceiros, que pertencem a seus respectivos proprietários e são operadas por eles. A Elastic não tem nenhum controle sobre as ferramentas de terceiros e não temos nenhuma responsabilidade por seu conteúdo, operação ou uso, nem por qualquer perda ou dano que possa surgir do uso de tais ferramentas. Tenha cuidado ao usar ferramentas de IA com informações pessoais, sensíveis ou confidenciais. Os dados que você enviar poderão ser usados para treinamento de IA ou outros fins. Não há garantia de que as informações fornecidas serão mantidas em segurança ou em confidencialidade. Você deve se familiarizar com as práticas de privacidade e os termos de uso de qualquer ferramenta de IA generativa antes de usá-la.

Elastic, Elasticsearch, ESRE, Elasticsearch Relevance Engine e marcas associadas são marcas comerciais, logotipos ou marcas registradas da Elasticsearch N.V. nos Estados Unidos e em outros países. Todos os outros nomes de empresas e produtos são marcas comerciais, logotipos ou marcas registradas de seus respectivos proprietários.