Nouveautés d'Elastic Security 7.13 : donnez du contexte aux analystes

Bonne nouvelle, Elastic Security 7.13 vient de sortir ! Grâce à cette nouvelle version, les analystes peuvent accéder aux informations dont ils ont besoin pour prendre des décisions avisées. Mais ce n'est pas tout. Cette version fait aussi un grand pas en avant dans la prise en charge d'osquery, en rationalisant l'accès aux données d'hôtes qui se trouvent dans votre environnement. Du côté de la Threat Intelligence, des méthodes innovantes ont été mises en place, avec notamment la détection des événements préoccupants grâce à de nouveaux contenus. Dernier point, et non des moindres, la version intègre de nouveaux développements au niveau des points de terminaison et prend en charge de nouvelles sources de données.

Osquery pour tous

Osquery est un framework open source d'instrumentation des hôtes. La bonne nouvelle, c'est qu'Elastic Security 7.13 vient de franchir un nouveau cap au niveau de sa prise en charge. C'est somme toute assez logique, car osquery est une arme (pas si) secrète que de nombreuses équipes de sécurité sophistiquées utilisent pour renforcer des cas d'utilisation en matière de sécurité, de conformité et d'opérations, par exemple :

- Changements imprévus au niveau de l'espace disque libre ou de l'utilisation de la mémoire

- Amélioration de la visibilité sur les comptes et processus actifs

- Validation de l'utilisation d'un stockage chiffré pour répondre à des exigences de conformité

Osquery est un outil incroyablement puissant, particulièrement prisé des utilisateurs Elastic, qui a été créé par une communauté open source mondiale. Le hic, c'est que l'implémentation d'osquery est une tâche ardue, nécessitant un investissement conséquent des DevOps, ce qui a tendance à freiner son adoption. C'est pourquoi Elastic met tout en œuvre pour faciliter l'opérationnalisation d'osquery à grande échelle par les équipes de sécurité, en commençant par les fonctionnalités de la version 7.13.

Gestion centralisée d'osquery

Nouveauté d'Elastic Security, la gestion d'osquery est intégrée à Elastic Agent. Elle permet de tirer parti de toute la puissance d'osquery sans avoir à gérer les complexités liées à une couche de gestion distincte. D'un clic, vous pouvez installer osquery sur tout ou partie de vos hôtes Windows, macOS et Linux. Pas besoin de scripts, pas besoin d'outils de provisionnement. Sans aucune configuration, les données sont ingérées dans Elasticsearch et présentées dans Kibana. Les spécialistes peuvent exécuter des requêtes en direct avec un ou plusieurs agents ou avec des ensembles d'agents définis par les utilisateurs. Ils peuvent aussi définir des requêtes planifiées afin de capturer les changements d'état.

Vous avez besoin de collecter des logs à partir d'un déploiement osquery existant ? Pas de problème. C'est une mission pour l'intégration de la collection de logs Osquery d'Elastic Agent.

Analyse unifiée des données d'hôtes avec osquery

Elastic Security 7.13 et osquery offrent des informations exploitables sur les hôtes, dans une interface que les analystes utilisent au quotidien. L'avantage, c'est que les analystes ont juste à écrire leurs requêtes en SQL, sans devoir faire face aux lignes de commande impitoyables des différents systèmes d'exploitation. Des requêtes prêtes à l'emploi sont publiées dans plusieurs référentiels communautaires GitHub, pour réduire encore plus la courbe d'apprentissage. Et avec Elastic Security 7.13, Kibana guide les auteurs au niveau du code, avec des astuces et une assistance concernant le contenu.

Dans Elastic Security, l'analyse des données osquery se fait de façon unifiée. À partir d'un seul et même emplacement, vous pouvez consulter les résultats des différents logs et événements, les analyses de sécurité et le contexte d'osquery. Étudiez par exemple l'historique des requêtes exécutées et penchez-vous sur leurs résultats. Centralisez les analyses de sécurité pour mettre les résultats d'osquery en contexte par rapport aux autres données de logs et d'événements, aux anomalies et aux menaces, et servez-vous-en pour améliorer le monitoring.

Combinez Elastic Security et osquery pour bénéficier d'une visibilité optimale sur les hôtes et d'une puissance analytique exceptionnelle. Tirez parti d'une analyse unifiée de toutes les données d'hôtes (résultats d'osquery, logs, événements, etc.) pour gérer les cybermenaces et les problèmes qu'elles posent. Recherchez des informations sur les hôtes qui n'auraient pas été disponibles en temps normal. Ingérez les résultats directement dans Elasticsearch et visualisez-les dans l'application Security de Kibana. Pour terminer, analysez-les en parallèle des données d'autres sources à l'aide du Machine Learning, du moteur de détection SIEM, de tableaux de bord et bien d'autres outils.

Faites ressortir la Threat Intelligence dans les workflows des analystes

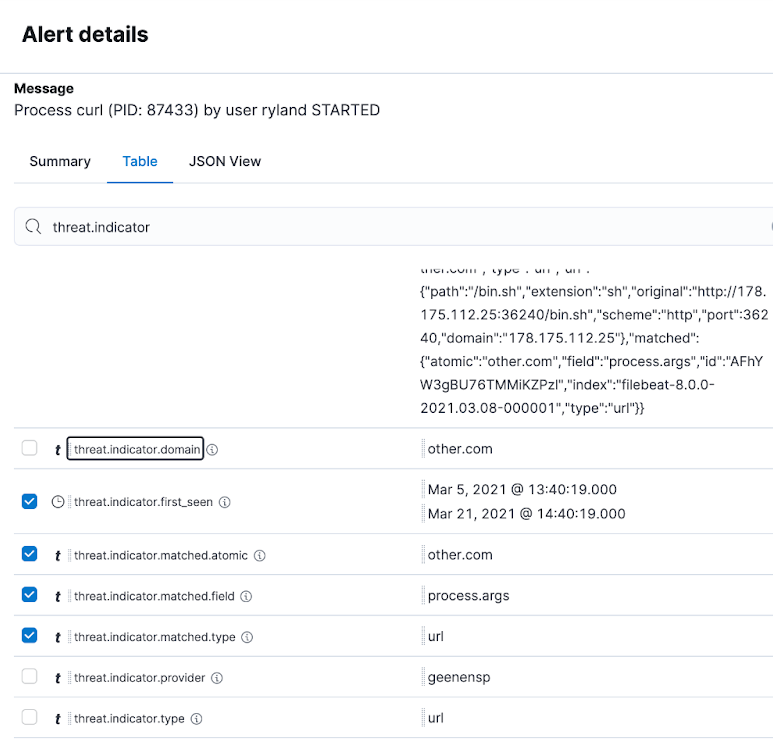

Affichage de la Threat Intelligence dans le panneau "Alert details" (Détails des alertes)

Le panneau "Alert details" (Détails des alertes) affiche les alertes générées par des règles de correspondance des indicateurs. Dorénavant, il présente aussi des détails pertinents concernant la Threat Intelligence. Les analystes n'ont plus besoin d'aller chercher le contexte dans un nouvel onglet de navigateur.

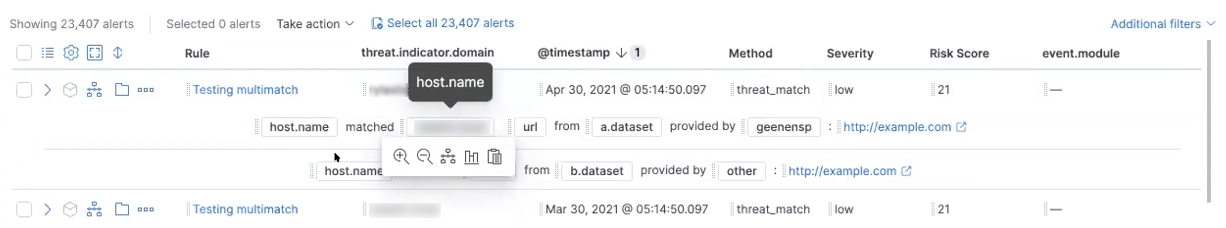

Récapitulatif des correspondances de Threat Intelligence avec un outil de rendu des lignes

Elastic Security 7.13 se dote d'un outil de rendu des lignes pour les alertes générées par des règles de correspondance des indicateurs. Celui-ci fournit les détails concernant l'indicateur de compromission avec laquelle la correspondance a été établie. Il présente ces détails sous forme sémantique pour que l'analyste puisse les interpréter rapidement.

Modèle chronologique pour les alertes de détection générées par un type de règle de correspondance des indicateurs

La version 7.13 propose désormais un modèle chronologique pour les alertes générées par des règles de correspondance des indicateurs. Ce modèle permet d'accélérer les investigations en faisant ressortir les détails les plus pertinents dans l'espace de travail chronologique.

Prise en charge du flux de menaces MalwareBazaar d'abuse.ch

La version 7.13 étend le module de Threat Intelligence pour Filebeat afin de prendre en charge l'ingestion du flux MalwareBazaar d'abuse.ch. Le projet MalwareBazaar facilite le partage d'échantillons de malwares au sein de la communauté de sécurité. Il aide ainsi les professionnels à rendre le monde moderne plus sûr. Dans Elastic Security, ces données contextuelles peuvent être appliquées aux cas d'utilisation de détection automatisée à l'aide d'un type de règle de correspondance des indicateurs. De plus, ces données offrent aux analystes un accès direct aux informations pertinentes pour divers cas d'utilisation de recherche de menaces et de réponse aux incidents.

Techniques de détection avancées pour menaces sophistiquées

Détection des menaces sophistiquées avec des tâches ML dans le module réseau

Les ingénieurs de recherche en sécurité d'Elastic ont développé un nouvel ensemble de tâches de Machine Learning, dont le but est de repérer les anomalies au niveau du comportement du réseau qui pourraient être symptomatiques d'une menace sophistiquée. Pour cela, elles détectent les connexions de commande et contrôle, les tentatives d'exfiltration de données, et autres activités suspectes ou malveillantes :

- high_count_by_destination_country recherche dans les logs réseau tout pic inhabituel d'activité vers une région de destination, qui pourrait être signe d'une reconnaissance ou d'une énumération.

- high_count_network_denies recherche dans le trafic réseau rejeté par les ACL ou les règles de pare-feu tout pic inhabituel, généralement signe qu'un appareil a été mal configuré ou qu'il y a une activité suspecte/malveillante.

- high_count_network_events recherche dans le trafic réseau tout pic inhabituel, qui pourrait indiquer que l'explosion du trafic est due à une activité suspecte ou malveillante.

- rare_destination_country recherche dans les logs réseau tout nom inhabituel de région de destination, qui pourrait indiquer une tentative d'accès, une menace persistante, une tentative de commande et de contrôle, ou encore une activité d'exfiltration.

Autres règles de détection prédéfinies

Elastic 7.13 introduit un nouvel ensemble de règles de détection prédéfinies, dont le but est de protéger O365, macOS et d'autres systèmes. Les règles de détection couvrent un vaste éventail de techniques d'attaque. Elles sont transférées avec les modèles chronologiques adaptés.

Dans cette version, les administrateurs ont aussi la possibilité de configurer des règles de correspondance des indicateurs, en établissant des correspondances par rapport aux données issues de six sources de Threat Intelligence : Abuse.ch MalwareBazaar, Abuse.ch URLhaus, Anomali Limo, AlienVault OTX, MalwareBazaar et MISP.

Modèle ML parent-enfant anormal

Les ingénieurs de recherche en sécurité d'Elastic ont récemment proposé une procédure détaillée sur l'utilisation du ML supervisé et non supervisé dans le but de détecter les LOLBins, qui pourraient échapper à la détection en se fondant dans le bruit des programmes des autres systèmes.

Mises à jour des règles hors cycle

Désormais, les règles de détection peuvent être fournies en dehors du cycle de publication normal d'Elastic, qu'elles soient nouvelles ou mises à jour. Et pour nos ingénieurs en recherche de sécurité, c'est un véritable avantage, car ils peuvent réagir plus rapidement aux événements de sécurité qui s'annoncent. Toutes les règles ont un numéro de version et sont mises à jour individuellement. Dès qu'il y a une mise à jour, les administrateurs en sont avertis et peuvent l'approuver d'un clic.

Améliorations de la sécurité aux points de terminaison

Détection de la falsification des processus

Elastic permet aujourd'hui de détecter la falsification des processus, et notamment des attaques de type Process Doppelgänging et Process Herpaderping. Pour cela, vous pouvez vous servir aussi bien d'Elastic Agent que de Winlogbeat.

Détection EICAR

Elastic Security 7.13 simplifie les opérations en ajoutant la signature EICAR aux signatures de malwares de diagnostic par défaut utilisées pour Elastic Agent. Cette version teste donc automatiquement les systèmes de malware sur Windows, macOS et Linux.

Serveur Fleet

Nouvel arrivant sur la version 7.13, le serveur Fleet est un composant d'infrastructure dédié pour gérer les agents et administrer les intégrations (c'est Kibana qui va pouvoir souffler un peu !). Il est écrit en Go et est conçu pour gérer des dizaines, voire des centaines de milliers d'agents. Vous avez envie d'en savoir plus ? Lisez l'article de blog sur Elastic Cloud.

Des intégrations de données toujours plus nombreuses

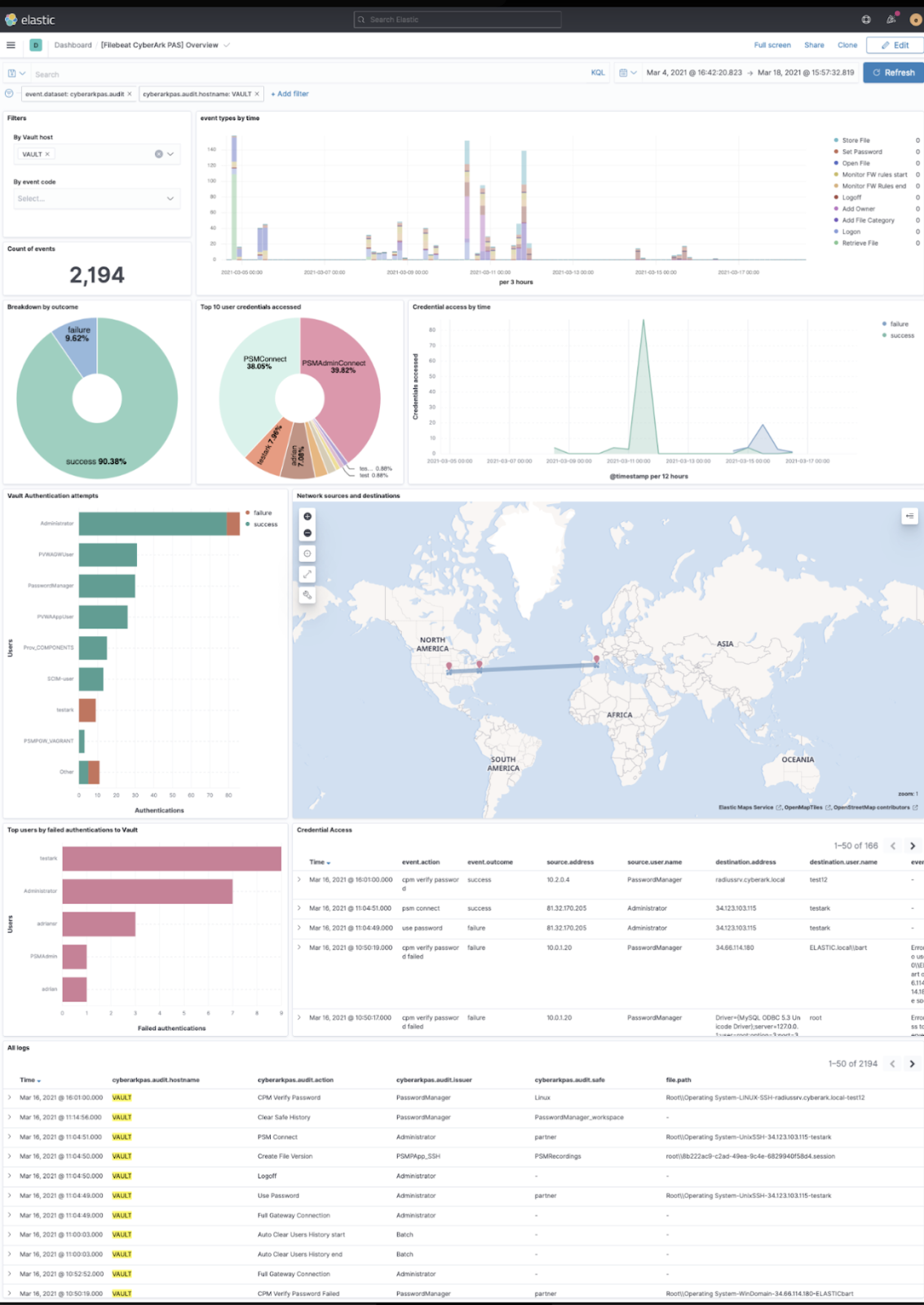

Intégration de la sécurité des accès à privilèges de CyberArk

CyberArk a collaboré avec Elastic pour créer une intégration robuste de sa solution de sécurité des accès à privilèges, dans le but de proposer une ingestion et une analyse de qualité pour cette source de données avantageuse. Les analystes peuvent ainsi analyser les événements en parallèle d'autres données environnementales pour détecter les menaces qui exploitent des comptes à privilèges et avancer le long de la chaîne de la cybercriminalité. L'intégration inclut, par ailleurs, un tableau de bord d'une précision extrême, illustré ci-dessous.

Processeur XML autonome pour les événements Windows

Elastic Security propose une nouvelle méthode pour analyser et ingérer des événements Windows au format XML résidant sur un système non Windows.

Transfert d'événements Windows à partir d'un système SIEM existant

La version 7.13 prend désormais en charge l'ingestion des événements Windows via le connecteur SIEM tiers et existant.

Mise à jour de la collection d'événements Sysmon

Le module Sysmon pour Winlogbeat a subi une modification légère mais cruciale : il prend désormais en charge l'événement 24 (changement du presse-papiers) et l'événement 25 (falsification de processus). Que vous utilisiez Elastic Agent ou Winlogbeat, vous pouvez collecter les événements qui indiquent une falsification des processus.

Prise en charge d'ECS 1.9

Tous les modules d'intégration de données d'Elastic Agent et des agents Beats ont été mis à jour vers ECS 1.9.

À vous de jouer !

Envie de tester Elastic Security ? Découvrez tout ce que la version 7.13 a à offrir sur Elastic Cloud ou regardez une démo sur Elastic Security. Vous avez déjà des données préparées pour ECS dans Elasticsearch ? Passez tout simplement à la version 7.13 de la Suite Elastic pour commencer à détecter les menaces et y répondre.