Qu'est-ce que la cybersécurité ?

Définition de la cybersécurité

La cybersécurité est le processus qui consiste à protéger les réseaux, systèmes, appareils et autres informations sensibles contre les attaques délibérées et les utilisations non autorisées. Il s'agit d'un comportement global qui requiert une cohésion entre vos équipes, vos processus et vos technologies. Afin de protéger les actifs, les employés, les clients et les utilisateurs d'une entreprise, les experts en cybersécurité d'aujourd'hui ont recours à diverses stratégies de protection des données. Dans un monde de plus en plus numérique, la cybersécurité est d'une importance capitale afin de garantir :

- La confidentialité et la sécurité personnelles : La cybersécurité protège la confidentialité et la sécurité personnelles en empêchant les pirates d'exploiter les informations d'identification ou de menacer, directement ou indirectement, la sécurité physique des personnes.

- La protection des actifs financiers et de la propriété intellectuelle : Une mauvaise cybersécurité peut permettre aux cybercriminels de dérober les informations confidentielles d'une entreprise, telles que des secrets commerciaux, des modèles de produits et d'autres informations propriétaires.

- La préservation des opérations commerciales : Les cyberattaques peuvent perturber le fonctionnement normal d'une entreprise, affectant les services et causant des pertes considérables.

- L'intégrité de la réputation : Une violation de données ou un autre incident de cybersécurité peut ternir la réputation d'une entreprise, ce qui complique la capacité à attirer et à fidéliser les clients, investisseurs et employés.

- La résilience et la fiabilité des infrastructures critiques : Les cyberattaques qui visent les infrastructures critiques, telles que les systèmes énergétiques, hydrauliques et de transport, peuvent avoir un impact sur la sécurité des individus et le fonctionnement de la société.

- L'assurance juridique et de conformité : Une mauvaise cybersécurité peut entraîner une non-conformité avec les réglementations en matière de confidentialité des données, telles que le RGPD et l'HIPAA, engendrant des problèmes de réglementation, des sanctions financières et diverses autres conséquences.

- La sécurité nationale : La cybersécurité est essentielle pour assurer la sécurité nationale, car elle peut protéger les réseaux militaires et gouvernementaux contre le cyberespionnage et les cyberattaques susceptibles de compromettre les informations sensibles.

En quoi la cybersécurité est-elle importante ?

La cybersécurité est essentielle pour limiter les risques de cyberattaques et garantir l'intégrité, la confidentialité et la disponibilité des données, des systèmes et des réseaux sur lesquels repose le monde moderne. Selon Cybersecurity Ventures1, la cybercriminalité devrait coûter 10,5 billions de dollars par an d'ici 2025. Du point de vue des entreprises, la cybersécurité est importante, car elle les protège contre les menaces susceptibles de causer un préjudice important.

La violation des données est l'une des sources les plus fréquentes d'impact négatif sur une entreprise. D'autre part, elle peut avoir un impact financier prolongé sur l'entreprise fautive à cause des sanctions légales immédiates et des dégâts à long terme sur la réputation. Sans protection de cybersécurité convenable, les entreprises risquent de perdre des informations sensibles, parmi lesquelles la propriété intellectuelle, des données financières et des données personnelles, comme les coordonnées, les numéros de sécurité sociale et les informations médicales des employés et des clients.

Les violations de données sont malheureusement fréquentes.

Lorsqu'elles surviennent, les attaques coûtent cher, peuvent nuire aux employés et aux clients et sont susceptibles de coûter à l'entreprise sa bonne réputation auprès de sa clientèle. C'est la raison pour laquelle il est important pour toutes les entreprises de mettre l'accent sur la limitation des risques dans ce domaine.

Types de cybersécurité

Le terme "cybersécurité" regroupe un certain nombre d'opérations et de stratégies ayant pour objectif de protéger les entreprises contre les vulnérabilités. Voici quelques-uns des types de cybersécurité les plus courants qui concernent les entreprises d'aujourd'hui.

-

Security Information and Event Management (SIEM)

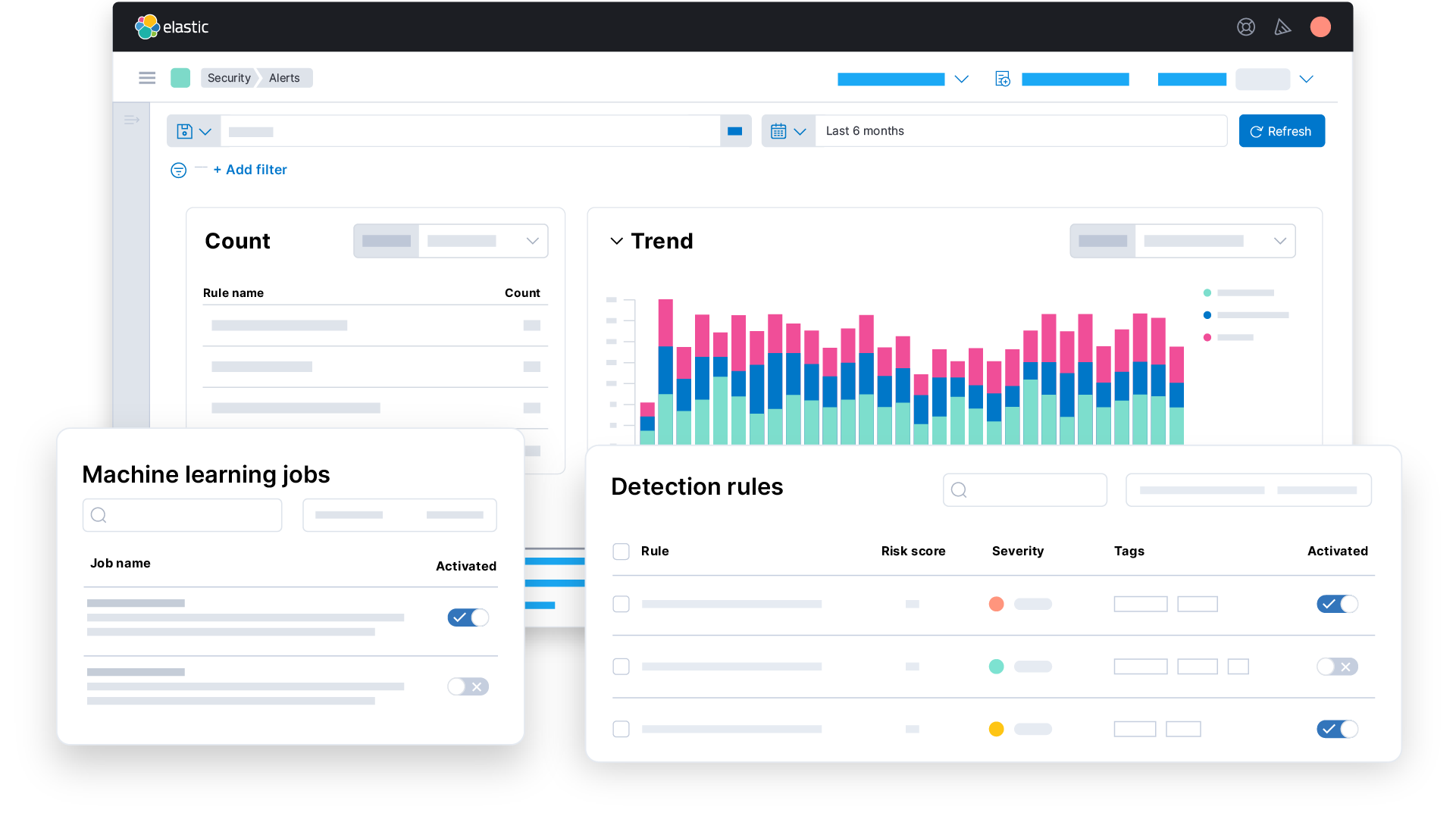

Un SIEM (Security information and event management, Système de gestion des informations et des événements de sécurité) est une solution de cybersécurité qui permet de détecter les menaces et d'y répondre au sein d'une entreprise. Un SIEM collecte des logs et des événements afin de normaliser ces données pour une analyse ultérieure pouvant générer des visualisations, des alertes, des recherches, des rapports et bien plus encore. Les analystes responsables de la sécurité peuvent utiliser des solutions SIEM pour gérer des cas d'utilisation de cybersécurité avancés, tels que le monitoring continu, la recherche des menaces, ainsi que l'examen et la résolution des incidents.

-

Sécurité aux points de terminaison

La sécurité aux points de terminaison consiste à protéger les appareils qui se connectent à un réseau, tels que les ordinateurs portables, les serveurs et les appareils mobiles. La solution de sécurité des points de terminaison idéale assure une prévention contre les ransomwares et les malwares, détecte les menaces avancées et fournit un contexte essentiel à l'équipe de réponse.

-

Sécurité du cloud

La sécurité du cloud consiste à protéger les technologies cloud contre les mauvaises configurations et les violations de données. La solution de sécurité de cloud idéale protège les déploiements cloud en fournissant une grande visibilité sur votre posture cloud. Elle protège l'exécution de vos charges de travail cloud grâce aux fonctionnalités de prévention, de détection et de réponse, toutes intégrées dans une seule et même solution.

-

Orchestration, automatisation et réponse en matière de sécurité (SOAR)

L'orchestration, automatisation et réponse en matière de sécurité (Security Orchestration, Automation, and Response, SOAR) permet aux équipes chargées de la sécurité de standardiser et de rationaliser la réponse de leur entreprise aux attaques et aux incidents. Le SOAR optimise les workflows à l'intérieur et au-delà du centre des opérations de sécurité (SOC), ce qui permet aux analystes de concentrer leurs efforts sur la protection de l'écosystème de leur entreprise.

-

Sécurité des applications

La sécurité des applications consiste à protéger les applications, qu'elles soient exécutées sur le cloud, sur des serveurs sur site ou sur des appareils clients. Elle inclut la création, le développement, l'ajout et le test de fonctionnalités de sécurité au sein des applications afin de s'assurer qu'elles sont fonctionnelles. Une bonne solution de sécurité des applications garantit que les données sont protégées et ne risquent pas d'être volées.

-

Sécurité réseau

La sécurité réseau consiste à protéger l'infrastructure réseau contre les utilisations abusives. Elle combine en général des tactiques et stratégies diverses parmi lesquelles (mais sans s'y limiter) les pare-feu, les systèmes de prévention/détection des intrusions, la segmentation réseau, les VPN et d'autres solutions.

-

Sécurité IoT

Il arrive que des individus malveillants visent des appareils physiques spécifiques connectés au réseau. Parmi eux, on trouve des appareils connectés au Wi-Fi, tels que des voitures, des caméras de sécurité et des réfrigérateurs intelligents. La sécurité de l'IoT (Internet des objets) est un procédé de cybersécurité visant à garantir que ces appareils n'introduisent pas de menaces ni de vulnérabilités sur le réseau.

-

Threat Intelligence

La Threat intelligence permet aux équipes chargées de la sécurité de se protéger contre les cyberattaques en analysant les données collectées qui fournissent des informations sur les tactiques et cibles des cybercriminels. Grâce à la Threat Intelligence, les équipes peuvent identifier des schémas d'activités malveillantes et mettre en place des stratégies de défense adaptées à leur entreprise.

-

Gestion des identités et des accès

La gestion des identités et des accès (souvent appelée IAM) regroupe des infrastructures et technologies qui gèrent les identités numériques et accès utilisateur. Elle inclut par exemple l'authentification à deux facteurs ou multifacteur, la gestion des accès privilégiés et l'assignation de niveaux d'accès au sein d'un système ou d'une plateforme. Grâce à une bonne IAM, les entreprises peuvent s'assurer que les authentifications sont sécurisées et que seules les personnes autorisées peuvent accéder aux informations sensibles.

-

Zero Trust

Zero Trust est une infrastructure de cybersécurité qui requiert l'authentification de tous les utilisateurs, quels qu'ils soient, avant de leur garantir un accès aux données, applications et autres systèmes. Zero Trust a connu un essor en raison de la main-d'œuvre distribuée actuelle. Cette infrastructure permet de tenir compte des employés en télétravail susceptibles de travailler depuis leur smartphone, ordinateur portable et autres appareils.

-

Sécurité mobile

La sécurité mobile est une branche de la cybersécurité consacrée à la sécurisation des appareils mobiles, tels que les ordinateurs portables, les smartphones et les tablettes. Avec l'augmentation de l'utilisation des appareils mobiles au travail, la sécurité mobile est devenue de plus en plus importante.

Comment mesurer l'efficacité de la cybersécurité ?

Il peut être compliqué de mesurer l'efficacité d'un programme de cybersécurité, car il n'est pas toujours évident de quantifier l'effet des mesures prises sur la prévention des cyberattaques et des violations de données. Toutefois, il existe plusieurs indicateurs qui peuvent être utilisés par les entreprises pour évaluer les performances de leur programme de cybersécurité :

- Conformité : L'évaluation de la conformité d'une entreprise avec les infrastructures et réglementations pertinentes permet d'aligner le programme de cybersécurité avec un ensemble initial de bonnes pratiques utiles.

- Détection des menaces et temps de réponse : Le fait de mesurer la vitesse à laquelle une entreprise est capable de détecter une cybermenace et d'y répondre peut donner une indication de l'efficacité de ses outils et processus de sécurité.

- Réduction des risques : Il peut être utile d'évaluer dans quelle mesure une entreprise a été capable de réduire le risque global pour ses systèmes et données sensibles. Pour cela, on compare la probabilité et l'impact d'une cyberattaque avant et après l'implémentation de nouvelles mesures de sécurité.

- Test de pénétration : La réalisation régulière d'audits de sécurité internes et externes, ainsi que de tests de pénétration, peut permettre aux entreprises d'identifier les vulnérabilités et failles dans leurs programmes de sécurité et de les améliorer.

- Retour sur investissement : La mesure de la rentabilité du programme en analysant le ratio du coût des mesures de sécurité par rapport aux bénéfices qu'elles apportent peut permettre de mieux voir comment le budget alloué à la cybersécurité est utilisé.

Aucun programme de cybersécurité ne peut garantir une protection à 100 %. Visez donc des résultats compatibles avec le budget, les ressources et la tolérance aux risques de votre entreprise.

Qu'est-ce qu'une cyberattaque ?

Une cyberattaque est une tentative malveillante de vol, de dégradation, de modification ou de destruction des données et de leurs systèmes sous-jacents. Lorsqu'elles réussissent, les cyberattaques peuvent porter préjudice aux entreprises en générant des pertes financières, des indisponibilités du système, une exposition des données sensibles et une neutralisation du système.

Les cybercriminels ont diverses motivations, mais elles sont en général financières, personnelles ou politiques. Ils cherchent parfois à réaliser des gains en volant de l'argent ou des données. D'autres fois, ils participent à une cyberguerre ou s'adonnent au cyberterrorisme au nom d'un État-nation. Certains cybercriminels peuvent lancer des attaques pour espionner les concurrents et s'assurer un avantage.

Types de menaces de cybersécurité

Aujourd'hui, on recense différents types de menaces de cybersécurité. Des individus malveillants s'attaquent aux réseaux, aux applications et aux appareils physiques. Voici quelques-uns des types de menaces de cybersécurité les plus courants contre lesquels luttent les entreprises aujourd'hui :

- Malwares : Contraction de "malicious software" (logiciel malveillant), cette catégorie de menace inclut les virus, les chevaux de Troie et d'autres logiciels malveillants susceptibles d'endommager ou de perturber les systèmes informatiques, de voler des données sensibles ou de permettre un accès non autorisé à un réseau.

- Ransomwares : Un ransomware est un type de malware conçu pour détenir les informations d'un utilisateur ou empêcher l'utilisation d'un système jusqu'à ce que l'utilisateur paie pour les débloquer. En général, cela consiste à chiffrer certains types de fichiers, puis à forcer les utilisateurs à payer une rançon pour obtenir une clé de déchiffrement.

- Phishing : Le phishing désigne les attaques qui tentent d'accéder à des données sensibles, comme des numéros de cartes bancaires, des numéros de sécurité sociale ou toute autre information pouvant être utilisée à des fins malveillantes. Les cybercriminels ayant recours au phishing utilisent les e-mails, les SMS, les appels téléphoniques ou les réseaux sociaux afin d'inciter les utilisateurs à partager des informations par le biais d'une correspondance apparemment légitime.

- Menaces internes : Ce type de menace émane d'un individu ou d'un groupe bénéficiant d'un accès autorisé au réseau ou aux systèmes d'une entreprise et qui utilise cet accès pour nuire à cette dernière.

- Ingénierie sociale : Cela comprend les tactiques utilisées pour tromper les individus ou entreprises afin d'accéder à des données sensibles, des ressources réseau confidentielles et des informations financières en profitant de la psychologie humaine.

- Menaces persistantes avancées (APT) : Il s'agit de cyberattaques coordonnées, prolongées et furtives, généralement organisées par des groupes criminels ou d'États-nations et qui ont pour but de voler des données sensibles à une organisation ou à un individu spécifiques.

- Exploits IoT : Les cybercriminels s'en prennent de plus en plus souvent à des appareils IoT de façon à accéder au réseau et aux données sensibles d'une entreprise.

- Attaques par déni de service (DDoS) : Il s'agit d'un type de cyberattaque qui vise à rendre indisponibles un site web ou une ressource réseau en les surchargeant de trafic provenant de sources multiples.

Défis de la cybersécurité

Bien que la plupart des entreprises investissent beaucoup de temps et de ressources dans la cybersécurité, la prévention des cyberattaques reste un véritable défi. Alors que l'environnement numérique se complexifie, il est de plus en plus difficile de tout sécuriser. Ajoutons à cela des individus malveillants qui utilisent des méthodes de plus en plus sophistiquées, et les défis se multiplient.

Voici certains des défis de cybersécurité les plus fréquemment rencontrés par les entreprises aujourd'hui :

Une augmentation globale des cyberattaques

Au cours des dernières années, les entreprises ont subi une augmentation des cyberattaques. Selon le rapport sur la sécurité 2022 de S-RM2, 75 % des entreprises ont été victimes d'une attaque grave au cours des trois dernières années, ce qui représente une augmentation de 60 % par rapport à l'année précédente. En plus d'être plus fréquentes, ces attaques ont coûté cher aux entreprises, avec une moyenne de 3,4 millions de dollars.

L'essor des services cloud et la complexification de l'informatique et des réseaux

Les entreprises ne conservent plus toutes leurs données localement. Au lieu de cela, elles ont recours au cloud computing pour des employés de plus en plus souvent en télétravail. Bien qu'il permette d'améliorer le stockage des données, le workflow et un certain nombre d'autres domaines, le cloud computing complexifie les réseaux et les systèmes, augmentant la vulnérabilité et les risques.

La dépendance aux propriétés numériques

Plus que jamais, les entreprises dépendent des propriétés numériques pour effectuer des tâches, stocker des données sensibles et gérer des utilisateurs et clients. Selon un rapport de McKinsey3, la pandémie de COVID-19 a poussé les entreprises à accélérer l'adoption de technologies numériques. En juillet 2020, 58 % des interactions avec les clients étaient numériques, alors qu'elles ne représentaient que 36 % en 2019 et 20 % en 2018. Bien qu'il s'agisse d'une expérience positive pour les employés, les clients et les utilisateurs, le fait de dépendre de la technologie numérique engendre une certaine quantité de défis pour la cybersécurité.

Les stratégies en constante évolution des cybercriminels

À mesure que les technologies se développent, c'est aussi le cas des stratégies des cybercriminels. Nombre d'entre eux créent aujourd'hui des malwares voleurs d'informations spécifiquement conçus pour les technologies cloud. Étant donné le nombre d'entreprises dépendant des services cloud, les risques sont considérables. Les cybercriminels évoluent constamment pour contourner les mesures de sécurité. Il est donc essentiel d'opter pour des mesures de protection larges et d'avoir une vue détaillée des systèmes.

Le facteur humain

Les individus sont souvent la première ligne de défense contre les cyberattaques. Cela inclut les utilisateurs finaux, les administrateurs système, les analystes en sécurité et autres employés ou prestataires responsables de l'implémentation et de la maintenance des mesures de cybersécurité. Les entreprises doivent encourager une culture de sensibilisation à la sécurité, former leurs employés aux moyens d'identifier et d'éviter les cybermenaces et prendre des mesures afin de protéger les actifs et données de l'entreprise.

Cas d'utilisation de la cybersécurité

Dans l'environnement actuel où les menaces sont légion, les entreprises ont besoin d'une technologie de sécurité capable de répondre à plusieurs cas d'utilisation. Nous allons évoquer ici les cas d'utilisation les plus importants pour votre entreprise :

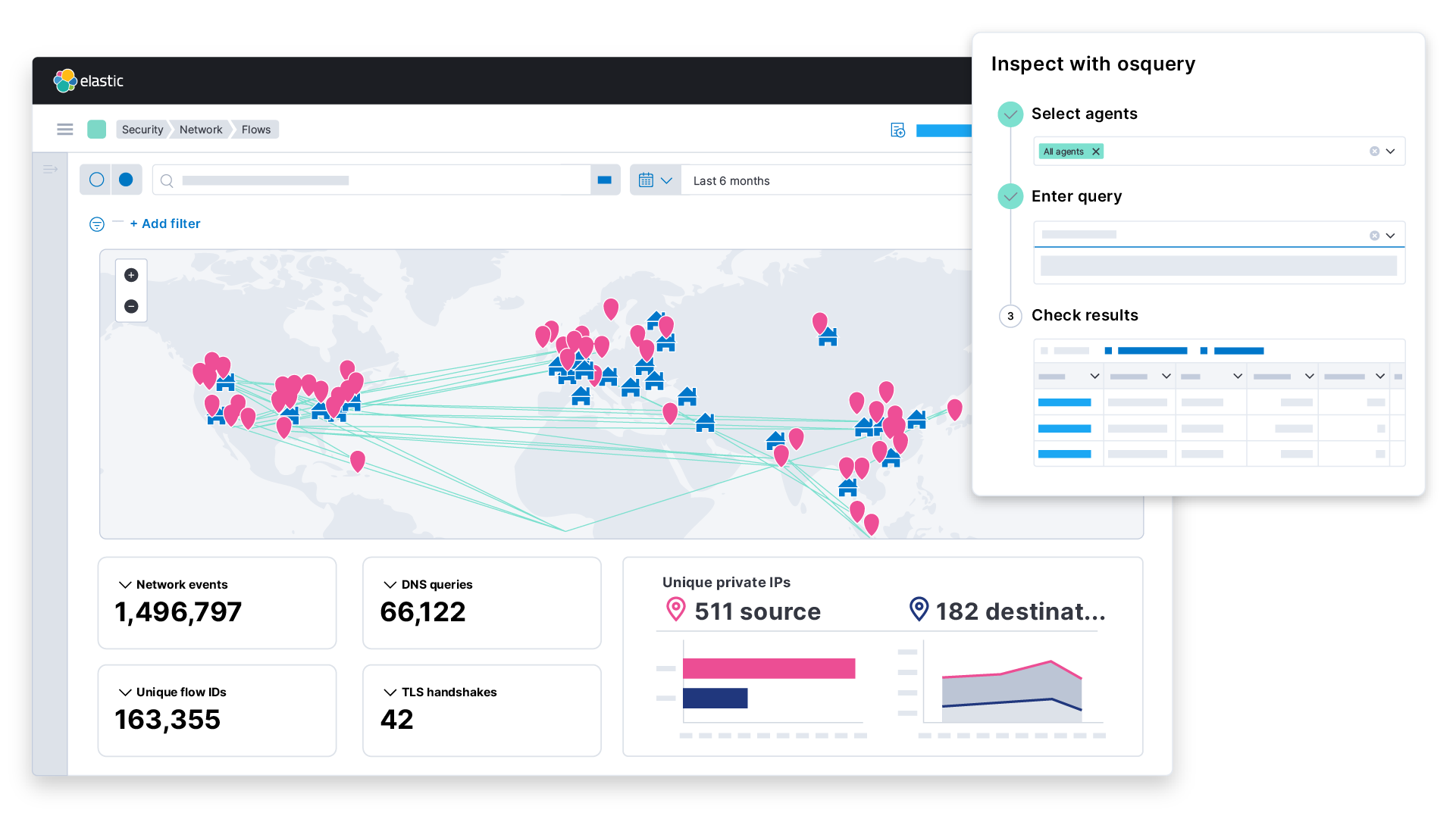

Monitoring continu

Le monitoring continu permet de disposer d'une conscience opérationnelle globale, d'une analyse facilitée de la sécurité et d'un feedback visuel permanent. La visibilité de tout votre environnement est la première étape (et la plus importante) pour sécuriser votre entreprise.

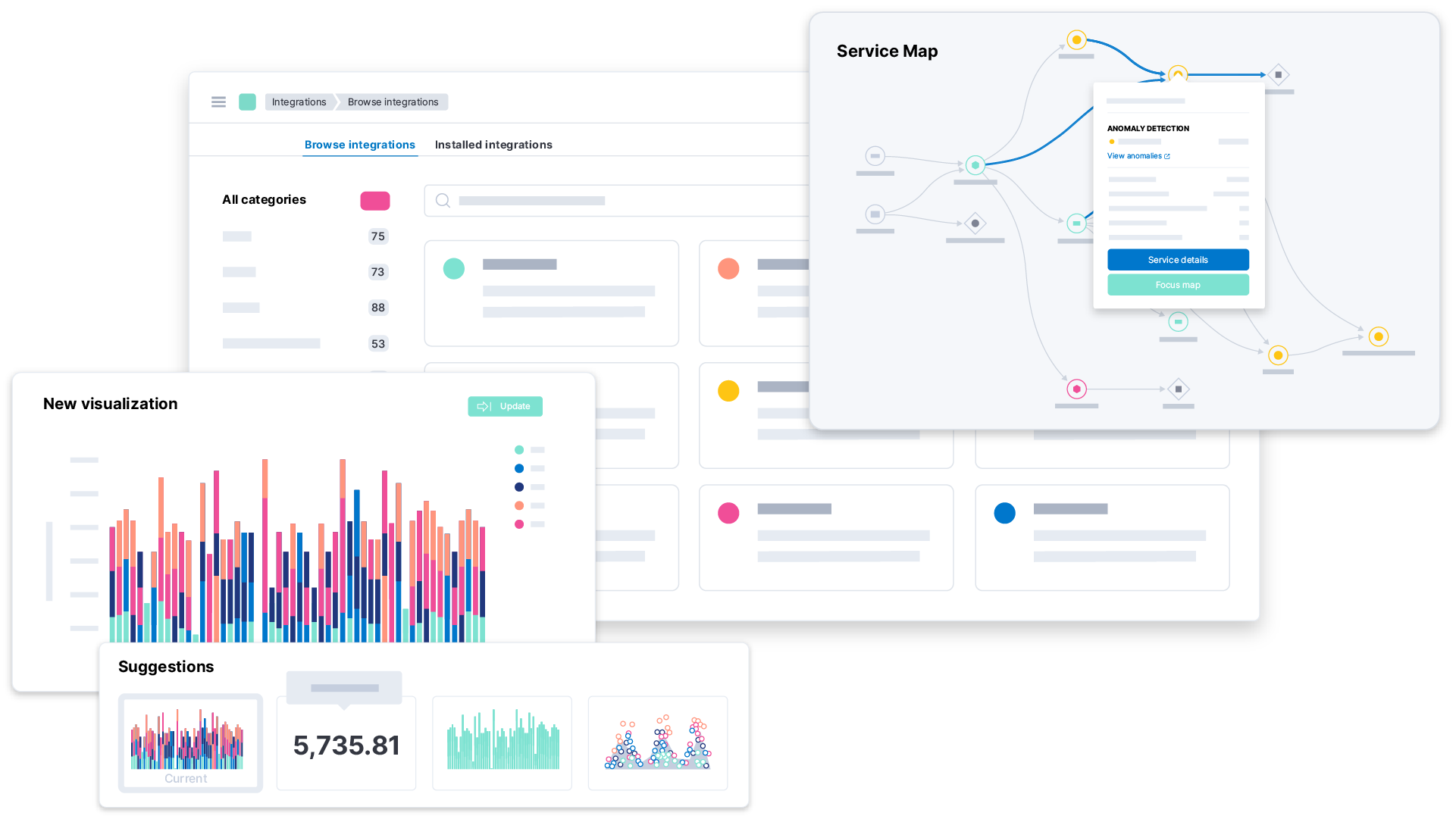

Afin d'assurer le monitoring continu de votre programme d'opérations de sécurité, choisissez une plateforme hautement scalable avec un schéma de données puissant et des intégrations de données prédéfinies prenant en charge les technologies les plus innovantes de votre stack.

Protection contre les menaces

La protection contre les menaces fait référence aux technologies, applications et autres solutions de sécurité visant à protéger une entreprise contre les cybermenaces les plus fréquentes, telles que les malwares, les ransomwares et autres virus. L'idée derrière cette protection est de permettre aux entreprises de bloquer des menaces spécifiques avant que des dégâts surviennent.

Il existe différents types de protection contre les menaces que les entreprises peuvent adopter. Les pare-feu traditionnels offrent une certaine protection, tout comme le contrôle d'accès aux réseaux, la protection avancée contre les malwares (AMP) et le contrôle et la visibilité des applications (AVC).

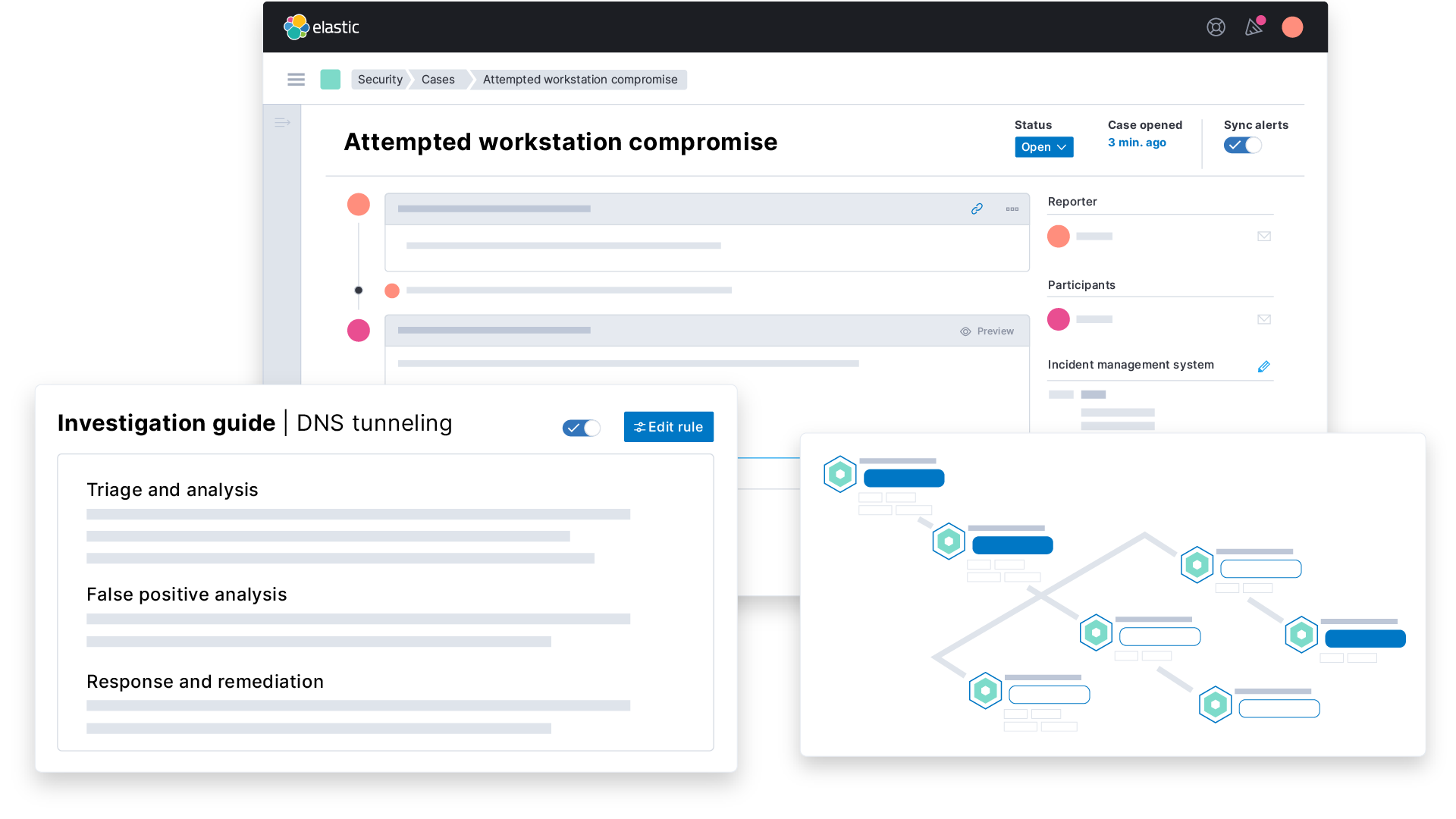

Examen et réponse

Quand un incident ou une menace survient, il est indispensable pour l'entreprise d'enquêter et d'apporter une réponse rapidement. Une réponse rapide est essentielle afin de réduire l'impact d'une attaque.

Afin d'assurer un examen et une réponse aux incidents pour un programme d'opérations de sécurité, les entreprises doivent choisir une plateforme hautement scalable avec un schéma de données puissant et des intégrations de données prédéfinies prenant en charge les technologies les plus innovantes de leur stack.

Recherche des menaces

La recherche des menaces est une approche proactive visant à trouver, détecter et réduire les vulnérabilités et les cyberattaques. Grâce à la recherche des menaces, les services informatiques étudient de façon proactive les anomalies afin de s'assurer qu'aucune activité malveillante ne peut engendrer de violation de données à grande échelle. La recherche des menaces est particulièrement utile pour lutter contre les menaces avancées persistantes, car ces dernières peuvent rester indétectables pendant des mois dans un environnement réseau, favorisant la récupération de données sensibles.

Peut-on se passer de la cybersécurité ?

Voici quelques idées reçues susceptibles de mettre les entreprises en difficulté :

"Les violations de données, ça n'arrive qu'aux autres..."

Nombre d'entreprises pensent que ça ne leur arrivera jamais, mais les violations de données sont monnaie courante. Mieux vaut s'y préparer avec un plan de réponse aux incidents, un moyen de détecter et de limiter les violations et des plans de reprise d'activité après sinistre. En acceptant l'éventualité de la survenue d'une violation de données, les entreprises peuvent adopter des mesures proactives afin de limiter les risques et les conséquences.

"Notre réseau est sûr, car nous avons un périmètre fort..."

Si les pare-feu peuvent assurer une sécurité de base, ils ne sont pas suffisants contre tous les types de cyberattaques. Les cybercriminels peuvent exploiter les vulnérabilités de votre infrastructure réseau, utiliser des malwares sophistiqués pour contourner les pare-feu et accéder à vos données sensibles.

"Nous n'avons pas besoin de technologies de sécurité intégrées pour sécuriser notre entreprise..."

Les mesures de sécurité de base, telles que les logiciels antivirus et les pare-feu, sont importantes, mais insuffisantes pour se protéger contre les cybermenaces avancées actuelles. Afin de détecter les cybermenaces et d'y répondre rapidement, les entreprises ont besoin d'une stratégie de sécurité complète qui allie des intégrations entre des outils de sécurité clés avec des politiques, des procédures et des directives claires de gestion des problèmes de sécurité.

"Nous n'avons pas à nous soucier des cyberattaques de la part de nos prestataires..."

De nombreuses entreprises font appel à des prestataires externes pour différents services, comme le stockage dans le cloud, le développement logiciel et le support informatique. Bien que ces prestataires aient sans doute implémenté leurs propres mesures de sécurité, il est important pour l'entreprise de vérifier indépendamment leurs protocoles de sécurité et de s'assurer qu'ils sont conformes aux standards du secteur.

En quoi la vitesse est-elle déterminante pour la cybersécurité ?

Les cybercriminels peuvent causer d'importants dégâts en très peu de temps. Dans le temps qu'il vous faut pour télécharger un fichier, un cybercriminel est capable de récupérer des données sensibles ou de déployer des logiciels malveillants. La vitesse est essentielle pour permettre aux équipes chargées de la sécurité de répondre aux incidents en temps réel avant qu'ils ne puissent causer des dégâts.

Qui est responsable de la cybersécurité ?

À vrai dire, tous les membres d'une entreprise sont en partie responsables de la cybersécurité. Toutefois, les entreprises d'aujourd'hui emploient des directeurs de la sécurité des systèmes de l'information afin de diriger et de gérer les initiatives de cybersécurité au sein de l'entreprise. Ce sont des cadres supérieurs qui ont pour mission d'évaluer les risques et de trouver des solutions.

Voici d'autres postes responsables de la gestion de la cybersécurité :

Analystes en cybersécurité

Les analystes en cybersécurité protègent leur employeur contre les cyberattaques et les accès non autorisés aux biens de l'entreprise, comme les réseaux, les hôtes, les serveurs et les applications. Le rôle des analystes est de protéger l'entreprise de façon proactive contre les cybermenaces et de répondre à toute violation de données pouvant survenir. Découvrez à quoi ressemble une journée dans la vie d'un analyste.

Ingénieurs/architectes sécurité

Le rôle des ingénieurs/architectes est d'assurer la collaboration entre les développeurs, les ingénieurs, les administrateurs, les dirigeants et autres employés de l'entreprise afin d'implémenter et d'améliorer l'infrastructure de sécurité. L'architecte doit gérer une politique de cybersécurité solide et fondamentale, appliquer une méthodologie de chiffrement pour les données sensibles et définir les fonctionnalités de sécurité nécessaires ou souhaitables.

Responsables de centre d'opérations de sécurité

Le responsable de centre d'opérations de sécurité dirige l'équipe chargée des opérations de sécurité, met en place des processus, supervise les embauches et les formations et transmet les informations essentielles au directeur de la sécurité des systèmes d'information.

Consultants en cybersécurité

Les consultants en cybersécurité peuvent apporter leurs conseils à une ou plusieurs entreprises afin de fournir des informations sur de nombreux sujets, allant des infrastructures système basiques à l'implémentation de technologies de sécurité avancées. Bien que leur objectif soit défini par contrat, tous ont pour mission de protéger les données d'une entreprise.

Analystes en vulnérabilité/testeurs de pénétration

Les analystes en vulnérabilité et les testeurs de pénétration sont embauchés en interne ou en tant que sous-traitants pour identifier et évaluer les vulnérabilités des systèmes, des réseaux ou de l'écosystème global d'une entreprise. Les testeurs de pénétration sont des pirates "white hat" (bienveillants) chargés de trouver les failles d'un système à l'aide d'un certain nombre d'outils pouvant être utilisés par les pirates mal intentionnés ("black hat").

Ingénieurs/architectes réseau

De la conception d'un réseau à son monitoring, en passant par sa configuration de base, le rôle de l'ingénieur/architecte réseau est de gérer tout ce qui a trait au réseau afin d'assurer des performances optimales. Ce rôle, qui ne se limite pas aux pare-feu, a pour mission de gérer les politiques liées au trafic réseau entrant et sortant d'une entreprise.

Ingénieurs/administrateurs système

L'administrateur ou ingénieur système gère l'infrastructure informatique globale de l'entreprise : les serveurs, les applications, les systèmes d'exploitation, etc. Ce rôle est essentiel à la réussite et à la disponibilité des activités de l'entreprise.

Modernisez les SecOps avec Elastic Security

Elastic Security offre une visibilité illimitée sur les menaces, réduit le temps nécessaire à l'analyse et protège votre entreprise contre les menaces en perpétuelle évolution. Avec Elastic, les utilisateurs bénéficient d'une approche ouverte et intégrée en matière de sécurité, avec des protections prêtes à l'emploi, des workflows d'analyse personnalisables, des informations contextuelles détaillées et un modèle de tarification qui s'adapte à votre évolution.

Testez Elastic Security gratuitement pour découvrir comment prévenir les cybermenaces.

Notes

- 1 Cybercrime magazine - https://cybersecurityventures.com/hackerpocalypse-cybercrime-report-2016/

- 2 Cyber Security Insights Report 2022 - 2022 Cyber Security Insights Report by S-RM

- 3 McKinsey & Company: How COVID-19 has pushed companies over the technology tipping point—and transformed business forever - https://www.mckinsey.com/capabilities/strategy-and-corporate-finance/our-insights/how-covid-19-has-pushed-companies-over-the-technology-tipping-point-and-transformed-business-forever