Qu'est-ce que la sécurité des données ?

Définition de la sécurité des données

La sécurité des données est le processus par lequel une entreprise protège ses informations numériques contre l'accès, l'utilisation, la modification, la corruption, l'exploitation, la perte et le vol non autorisés. C'est un élément essentiel de la cybersécurité qui implique l'implémentation d'outils et de mesures pour assurer la confidentialité, l'intégrité et la disponibilité des données.

Les cybermenaces continuent d'évoluer et de se multiplier à l'échelle mondiale, la protection des données est donc primordiale. Les entreprises ont besoin de la sécurité des données pour protéger leurs données et les données des clients, leur propriété intellectuelle, leurs informations financières et d'autres actifs numériques précieux contre les attaques.

Voici les types courants de données sensibles nécessitant des mesures de sécurité :

- les informations personnelles d'identification, y compris les noms, les adresses, les numéros de téléphone, les numéros de sécurité sociale et les dates de naissance ;

- les données financières, y compris les numéros de compte bancaire et les informations de carte de crédit ;

- la propriété intellectuelle, y compris les brevets, les secrets commerciaux, les droits d'auteur et les marques commerciales ;

- les informations sur la santé, y compris les dossiers médicaux, les données des patients et les informations sur les ordonnances ;

- les informations d'entreprise confidentielles, y compris les données sur les ventes et les prix, et la planification stratégique.

Pourquoi la sécurité des données est-elle importante ?

Une sécurité des données inappropriée peut avoir de graves conséquences, tant sur le plan financier que sur le plan de la réputation. Les entreprises s'exposent à une responsabilité juridique et à des pertes financières potentiellement dévastatrices. De plus, les violations très visibles peuvent considérablement nuire à la perception de la marque, entraînant une perte de confiance des clients.

Rien qu'au cours des 10 dernières années, les violations de données ont touché de nombreuses entreprises parmi les plus importantes au monde. Les violations récentes de sécurité des données ont ciblé des géants comme Apple, Meta, Twitter, etc., soulignant la nécessité de protéger les données à tous les niveaux. En 2021, une violation de données chez T-Mobile a touché environ 77 millions de personnes. Les données des clients se sont retrouvées sur un forum cybercriminel connu, ce qui a entraîné des dommages et intérêts de 350 millions de dollars.1 Les tendances actuelles en matière de sécurité des données visent à réduire les impacts et les coûts des failles de sécurité.

Types de mesures de sécurité des données

Plusieurs types courants de mesures de sécurité des données sont implémentés par les entreprises pour protéger leurs données sensibles. En voici quelques-uns :

- Chiffrement

Le chiffrement est le processus de conversion des données dans un format codé qui ne peut être lu et déchiffré que par les parties autorisées avec une clé secrète ou un mot de passe. Son objectif est de rendre presque impossible pour les individus malveillants l'accès aux informations sensibles, même s'ils parviennent à enfreindre les mesures de sécurité qui les protègent. - Contrôles d'accès

Les contrôles d'accès sont des mesures que les entreprises peuvent prendre pour garantir que seules les personnes dûment autorisées à accéder à certains niveaux de données et de ressources sont en mesure de le faire. Les méthodes de vérification et d'authentification des utilisateurs peuvent inclure des mots de passe, des codes PIN, des données biométriques et des tokens de sécurité. - Pare-feu

Les pare-feu sont des mécanismes de sécurité réseau qui monitorent et contrôlent le trafic entrant et sortant, protégeant ainsi votre système des dommages. En filtrant le trafic non autorisé, les pare-feu permettent d'empêcher les pirates et autres cybercriminels d'accéder aux données d'une entreprise. - Logiciel antivirus

Un logiciel antivirus est conçu pour détecter, supprimer et mettre en quarantaine les malwares, virus et autres logiciels malveillants qui menacent de compromettre la sécurité de vos systèmes et de vos données.

Exigences légales et réglementaires

Des mesures de sécurité des données robustes aident à se protéger des cybermenaces qui peuvent entraîner des violations, notamment le piratage, le phishing, les attaques de ransomware et de malware. Elles peuvent également assurer la conformité à un ensemble d'exigences légales et réglementaires en constante évolution dans tous les secteurs et dans le monde, notamment :

- Le règlement général sur la protection des données (RGPD) de l'Union européenne

- La loi californienne California Consumer Privacy Act (CCPA)

- La loi américaine Health Insurance Portability and Accountability Act (HIPAA)

- La norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS)

Le non-respect des réglementations peut entraîner de lourdes amendes, des sanctions légales et une perte de confiance. Investir dans une sécurité efficace des données ne consiste pas seulement à cocher des cases, il s'agit de protéger les ressources les plus précieuses de votre entreprise pour l'avenir. La solution idéale répond à la fois à vos besoins de sécurité globaux et à vos exigences en matière de conformité.

Bonnes pratiques de sécurité des données

Une stratégie complète de sécurité des données implique le déploiement de plusieurs outils, technologies et processus. Sont également couramment utilisées des solutions avancées telles que le chiffrement, le masquage, la rédaction et l'effacement des données.

La première étape consiste à identifier et à classer les données sensibles de votre entreprise. Ensuite, vous devez établir une politique claire de gouvernance des données qui définit les critères d'accès et d'utilisation. Une fois que vous maîtrisez parfaitement vos données critiques, notamment où elles se trouvent, qui y a accès, comment elles peuvent être utilisées et pourquoi, vous êtes bien mieux placé pour implémenter des solutions de sécurité.

Il est également important de se rappeler que les menaces sont parfois internes. Qu'elle soit intentionnelle ou non, l'erreur humaine est souvent responsable de fuites et de violations de données embarrassantes. Il est donc indispensable que les employés suivent une formation rigoureuse.

Du point de vue de la cybersécurité, voici quelques bonnes pratiques de sécurité des données essentielles que nous vous recommandons d'adopter :

Security Information and Event Management (SIEM)

Un SIEM (système de gestion des informations et des événements de sécurité) est une solution de cybersécurité qui permet de détecter les menaces et d'y répondre au sein d'une entreprise. Une plateforme SIEM fonctionne en collectant des données de logs et d'événements et en fournissant aux analystes en sécurité une vue complète de leur environnement informatique.

Sécurité aux points de terminaison

La sécurité aux points de terminaison consiste à protéger les appareils qui se connectent à un réseau, tels que les ordinateurs portables, les serveurs et les appareils mobiles, avec comme objectifs la prévention contre les ransomwares et les malwares, la détection des menaces avancées et la fourniture d'un contexte essentiel à l'équipe de réponse.

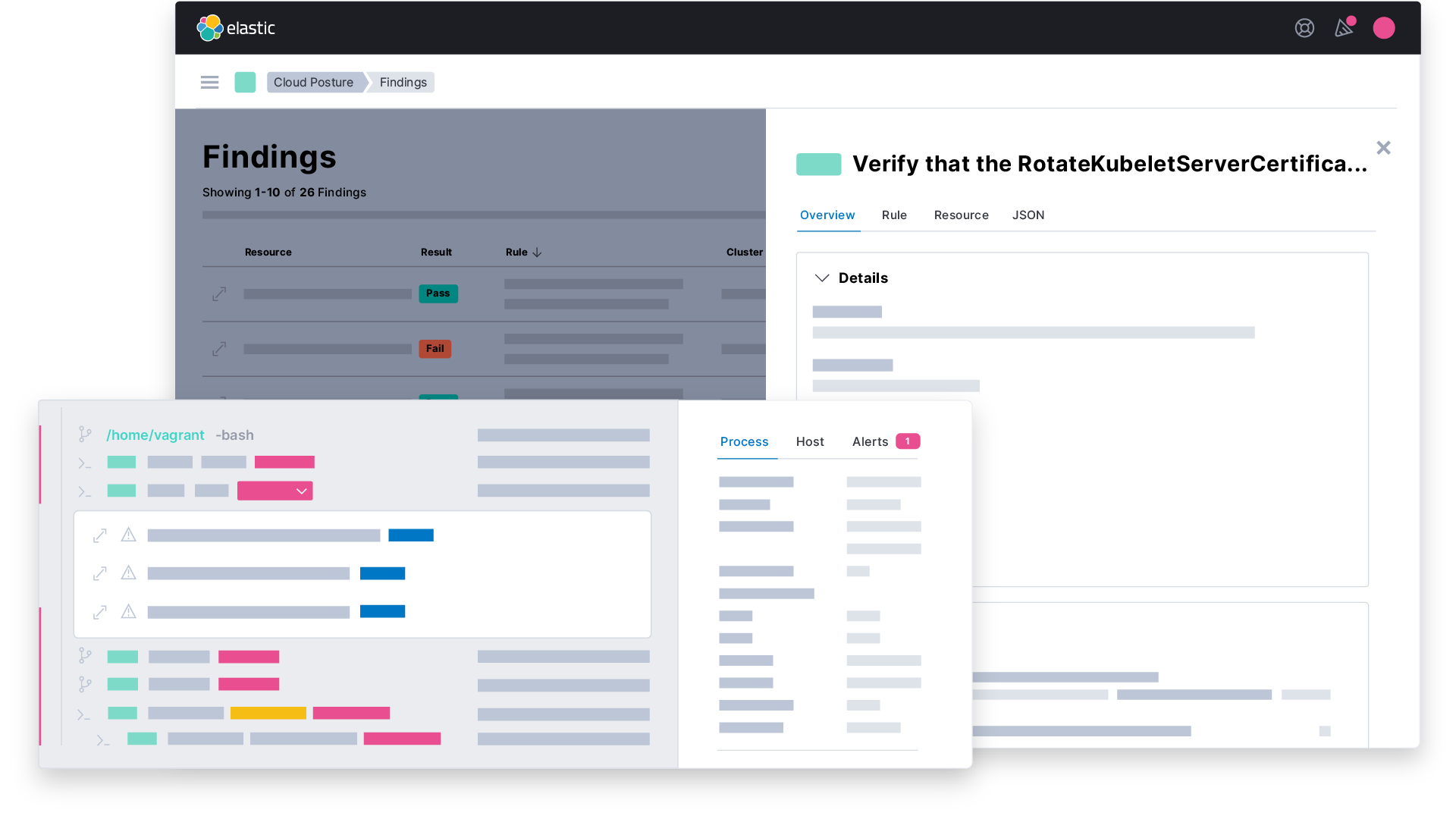

Sécurité du cloud

La sécurité du cloud consiste à protéger les technologies cloud contre les mauvaises configurations et les violations de données. La solution de sécurité de cloud idéale protège les déploiements cloud en fournissant une grande visibilité sur votre posture cloud. Elle protège l'exécution de vos charges de travail cloud grâce aux fonctionnalités de prévention, de détection et de réponse, toutes intégrées dans une seule et même solution.

Security orchestration, automation, and response (SOAR)

L'outil SOAR (orchestration, automatisation et réponse en matière de sécurité) permet aux équipes chargées de la sécurité de normaliser et de rationaliser la réponse de leur entreprise aux cyberattaques et aux incidents.

Extended detection and response (XDR)

XDR (détection et réponse étendues) est un outil de cybersécurité visant à détecter et à répondre aux menaces qui recueille et met en corrélation des données provenant de diverses sources de l'environnement informatique pour fournir une approche globale et cohérente des systèmes d'opérations de sécurité.

Sécurité des applications

La sécurité des applications consiste à protéger les applications, qu'elles soient exécutées sur le cloud, sur des serveurs sur site ou sur des appareils clients. Une bonne solution de sécurité des applications garantit que les données sont protégées et ne risquent pas d'être volées.

Sécurité réseau

La sécurité réseau consiste à protéger l'infrastructure réseau contre les utilisations abusives, en déployant des tactiques et des stratégies parmi lesquelles les pare-feu, les systèmes de prévention/détection des intrusions, la segmentation réseau et les VPN.

Threat Intelligence

La Threat Intelligence permet aux équipes chargées de la sécurité de se protéger contre les cyberattaques en analysant les données collectées pour fournir des informations sur l'activité, les tactiques et les cibles des cybercriminels.

Gestion des identités et des accès

La gestion des identités et des accès (souvent appelée IAM) regroupe des frameworks et technologies qui gèrent les identités numériques et l'accès utilisateur. Elle inclut l'authentification à deux facteurs et multifacteur et la gestion des accès privilégiés. Elle est particulièrement efficace lorsqu'elle est combinée à Zero Trust, un framework de cybersécurité qui requiert l'authentification de tous les utilisateurs avant de leur accorder l'accès aux données, applications et autres systèmes.

Tendances futures en matière de sécurité des données

Le monde de la sécurité des données est par nécessité en constante évolution, et les meilleures équipes informatiques ne se contentent pas de garder une longueur d'avance sur les dernières menaces et vulnérabilités, elles se tiennent informées des tendances et technologies émergentes dans le domaine. La prolifération des données et la complexité croissante des systèmes qui permettent de les créer, de les utiliser et de les stocker, l'adoption rapide du cloud et le nombre sans précédent d'employés ayant besoin d'un accès à distance, mèneront à une multiplication des menaces envers la sécurité des données.

Les entreprises du monde entier investissent massivement dans l'avenir de la sécurité des données. Voici quelques tendances importantes du secteur à connaître :

- Tendances en matière d'authentification

L'utilisation de l'authentification multifacteur (MFA) ne va cesser de croître, obligeant les utilisateurs à fournir plusieurs formes d'identification pour accéder à un système au-delà d'un mot de passe, notamment des tokens de sécurité, des empreintes digitales et autres données biométriques comme la reconnaissance faciale ou de l'iris. - Tendances en matière de privilège

Le principe du moindre privilège limite l'accès des utilisateurs aux uniquement aux données et systèmes nécessaires pour réaliser leurs tâches. Les privilèges inutiles susceptibles d'être exploités par des cybercriminels deviendront de plus en plus rares, car les entreprises limitent efficacement les dommages pouvant provenir de comptes compromis, de menaces internes et d'attaques de phishing et de malwares. - Tendances en matière d'analyse (intelligence artificielle)

L'intelligence artificielle (IA) et le Machine Learning (ML) sont au premier plan des tendances en matière d'analyse de la cybersécurité, avec des systèmes de plus en plus capables de déceler et de prévenir automatiquement les menaces, et de détecter les anomalies en temps réel. L'analyse comportementale basée sur le Machine Learning peut également détecter les activités suspectes des utilisateurs. - Tendances en matière de sécurité du cloud

Alors que de plus en plus d'entreprises migrent leurs données et applications vers le cloud, il est primordial d'assurer la sécurité des environnements cloud. En plus des brokers de sécurité d'accès au cloud (CASB), l'une des technologies émergentes est la plateforme de protection des applications cloud-native (CNAPP). La CNAPP fournit un ensemble complet de contrôles de sécurité pour les applications cloud-native, y compris les applications basées sur des conteneurs et les microservices. Cela aide les entreprises à sécuriser leurs applications cloud-native en fournissant des fonctionnalités telles que la protection lors de l'exécution, la gestion des vulnérabilités et la gestion de la conformité. Elastic propose une approche intégrée qui combine analyse de la sécurité et CNAPP.

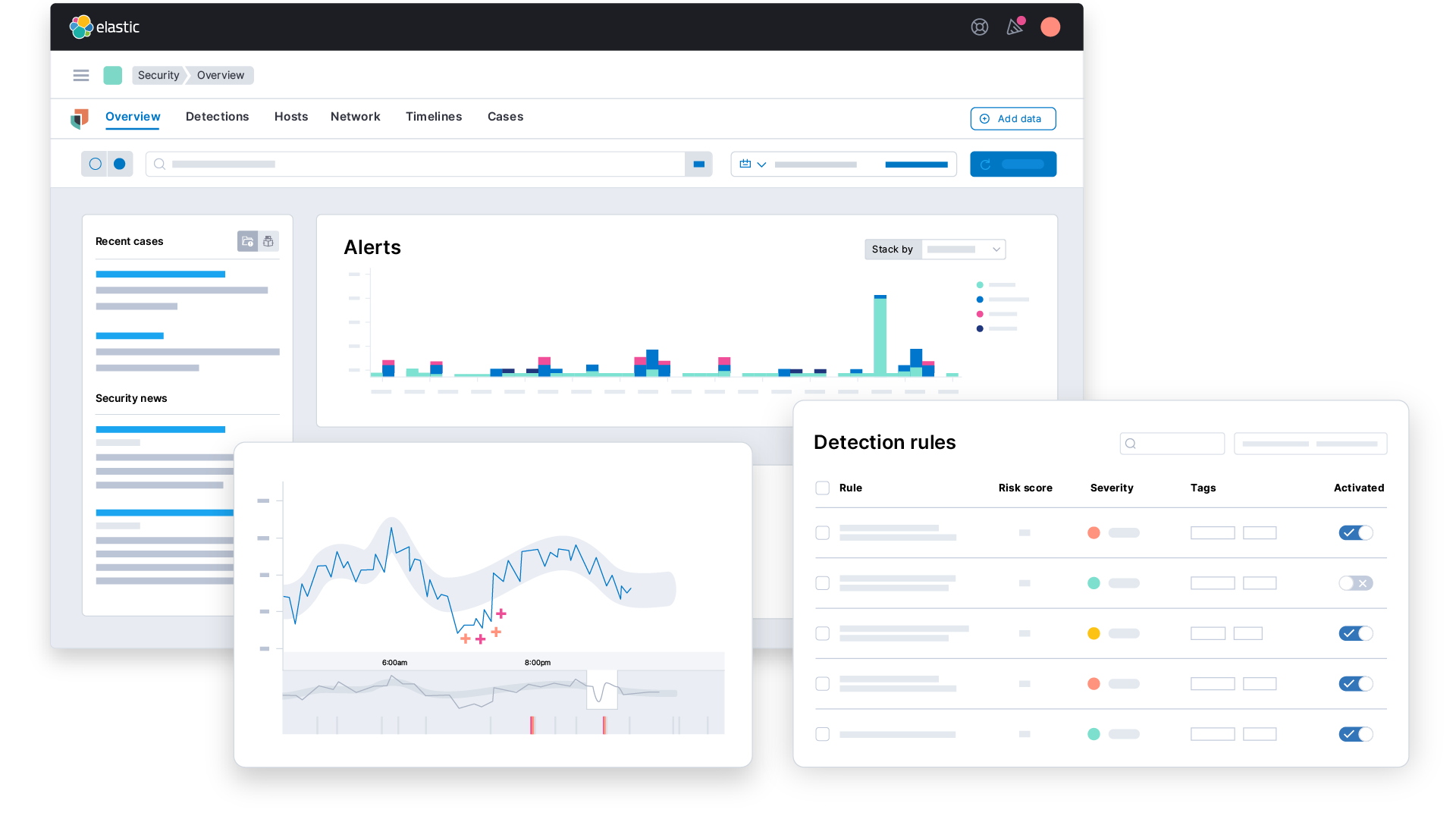

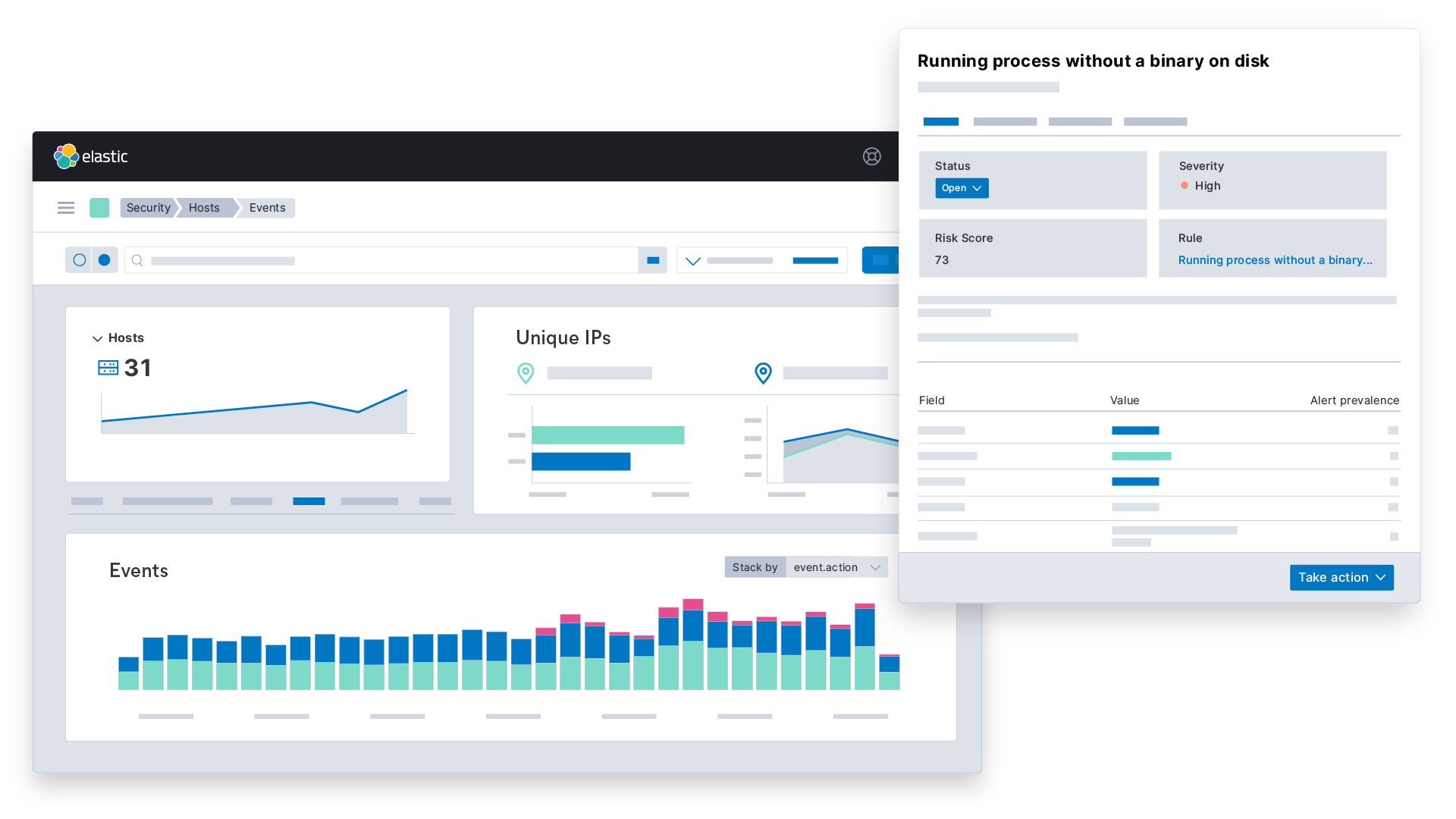

Protégez les données de votre entreprise avec Elastic

Elastic propose un grand nombre des cas d'utilisation de la sécurité susmentionnés dans une solution unifiée et intégrée, ce qui permet aux analystes de sécurité d'effectuer des tâches de cybersécurité avancées sur la même interface. Nos capacités avancées de recherche d'entreprise éliminent les angles morts, ajoutant une couche essentielle de cybersécurité. Elastic fournit une vue de pile complète de ce qui se passe sur votre réseau, afin que vous puissiez identifier et résoudre les vulnérabilités rapidement et à grande échelle.

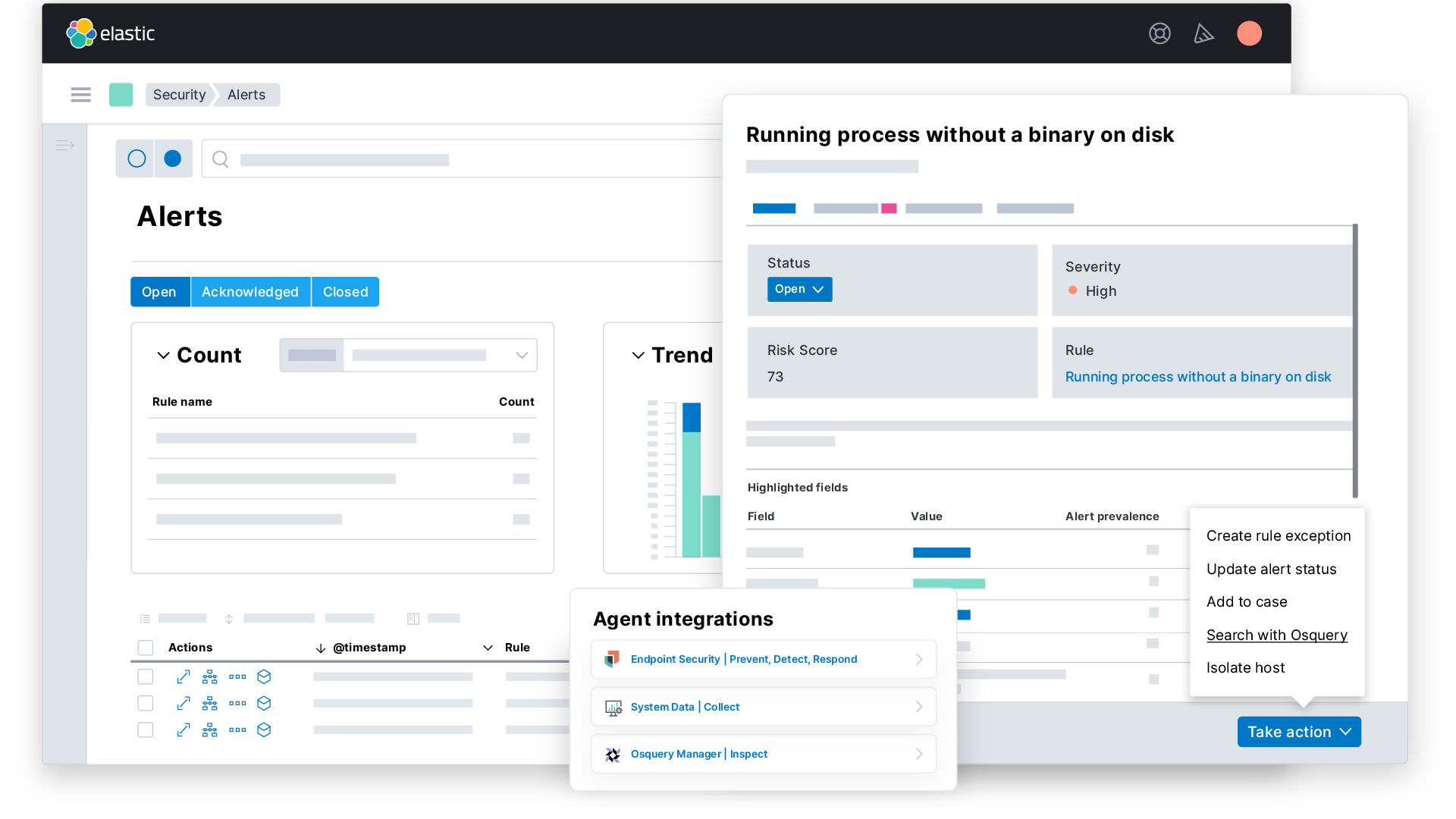

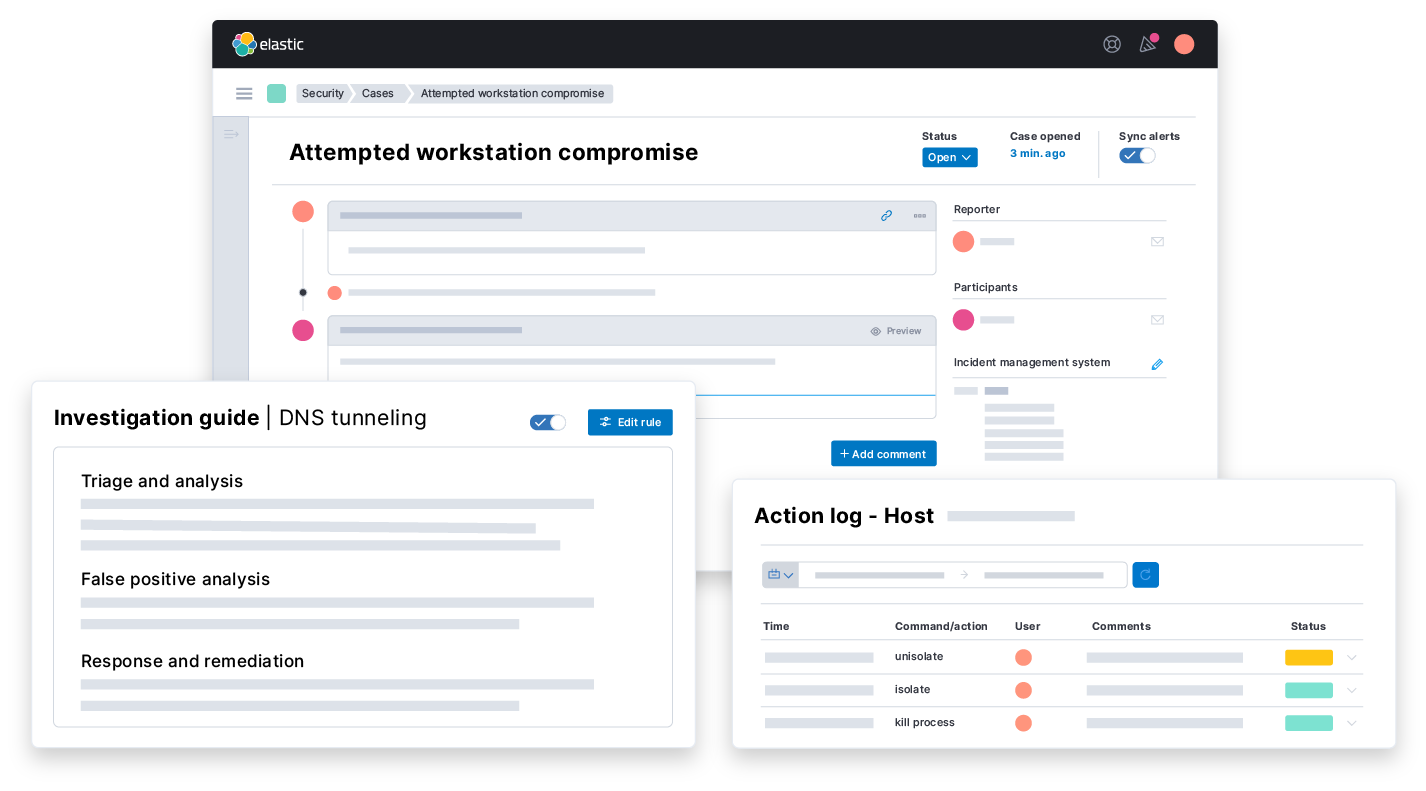

Nous aidons les organisations à prévenir, détecter, enquêter et répondre aux menaces de sécurité des données, en protégeant les informations vitales de l'entreprise et des clients. Naturellement, cela s'applique à vos données Elasticsearch. Elastic Security peut vous aider à :

Protéger : détection automatisée des ransomwares et des malwares, y compris des règles prédéfinies et des tâches ML prédéfinies pour les cas d'utilisation de la sécurité des données. Fonctionnalités de sécurité pour protéger les informations et gérer l'accès aux ressources, y compris le contrôle d'accès basé sur les rôles.

Enquêter : nous permettons un monitoring complet de l'activité au sein de votre environnement et une visibilité approfondie de l'hôte et du cloud, y compris le monitoring de l'intégrité des fichiers.

Répondre : répondez plus rapidement avec un contexte complet et de puissantes fonctionnalités de recherche. Avec Elastic, les analystes disposent de tout ce dont ils ont besoin pour être plus productifs et prévenir les attaques qui nuisent à la réputation. Et les actions de réponse automatisée, comme l'isolement à distance d'un hôte, mettent les attaques en quarantaine pour les empêcher d'entrer dans votre réseau.

Elastic Security est une solution de sécurité intégrée qui offre une visibilité illimitée, des temps d'investigation réduits, des protections prêtes à l'emploi, des workflows d'analystes personnalisables, des informations contextuelles détaillées et un modèle d'adoption qui s'adapte à votre évolution.

Gardez une longueur d'avance sur les menaces de sécurité des données et essayez Elastic Security gratuitement.

Ressources de la sécurité des données

- Sécurité d'Elasticsearch : bonnes pratiques pour préserver vos données

- Guide d'Elastic APM : sécurité des données

- La confiance de la clientèle repose sur la conception de systèmes informatiques scalables

- La cybersécurité représente un défi lié aux données, tandis qu'une meilleure technologie de recherche est essentielle à l'amélioration de la visibilité et des opérations

- Sécurité d'Elasticsearch : bonnes pratiques pour préserver vos données

Notes

1"T-Mobile Reaches $500 Million Settlement in Huge 2021 Data Breach," New York Times, 22 juillet 2022