ユーザー行動分析(UBA)とは何ですか?

ユーザー行動分析(UBA)の定義

ユーザー行動分析(UBA)とは、ユーザーの活動データの収集・分析をし、彼らの通常の行動パターンと嗜好のベースラインを作成することです。各ユーザーごとにベースラインを策定し、それに対するリアルタイムの活動を監視するため、組織が不規則性を見分ける際にUBAが役立ちます。疑わしい行動が生じた時、チームは潜在的なセキュリティ侵害、不正アクセスの試み、データ漏洩を特定できます。

UBAはどのように作動しますか?

ユーザー行動分析は、使用しているシステムやネットワーク内でのユーザーの活動データを収集し分析することで成り立っています。以下にUBAの作動の概要を簡単に説明します。

最初にUBAは、ログファイル、ネットワークトラフィック、アプリケーションの使用といったIT環境全般にわたるさまざまなリソースや領域から、ユーザーのデータを収集します。UBAはユーザーの通常の行動(ユーザーが関与する通常の活動や交信、またユーザーの地理的所在地などの外的要因から生じる情報を含む)のベースラインを、行動プロファイリングという処理を通して策定します。

次にUBAは機械学習、統計モデリング、その他の高度な分析を適用して、ユーザーのベースラインからの逸脱や、不正アクセスの試みやその他のセキュリティ侵害を示唆する可能性のある同僚の行動を検出します。こういった異常行動を調べて潜在的なリスクを判断し、次にその深刻度に基づいてリスクスコアを割り当てます。

異常検知が検出規則のリスクしきい値を超えた場合、このテクノロジーがセキュリティチームに警告を発します。チームはそれを受けて潜在的に悪意のある行動を調査し対応できます。

UBAによりユーザーのベースラインは停滞することなく、各行動によりユーザーの行動プロファイルを改善するために、絶えず進化します。機械学習では新たな活動パターンやその他の新しいデータを探すことで、常に分析を更新します。このため、時間の経過と共に異常の識別がより良くできるようになります。

ユーザー行動分析が重要である理由は?

ユーザー行動分析は、組織がユーザーアカウントを使用した脅威、例えば内部関係者による脅威、不正アクセスされたアカウント、特権の乱用と誤用などを検出し対応する際に役立ちます。内部関係者による脅威やアカウントの乗っ取りの指標としては以下のものがあります。

- 以前使用したことがないデータベースにユーザーがアクセスして、機密データをダウンロードする

- ユーザーがいつになく大量のデータをダウンロードしている

- ユーザーが疑わしいシステムやアプリケーションを探求/アクセスしている

- ユーザーの行動が、同じ仕事をしている他の人と著しく異なっている

UBAは外部の攻撃者や、その他の外部からの脅威を検出できます。外部からの攻撃の例としては以下のものがあります。

通常とは異なる場所からユーザーがログインしており、アカウント侵害が疑われる

- 繰り返しログインを試行して失敗する、または攻撃者がアクセス権を得ようと試行していることを示す奇妙なログインパターンなどのブルートフォース攻撃

- コマンド&コントロール通信やデータ漏えいの試みなど、疑わしいネットワーク活動

- その他の悪意のある行動、例えば特権の昇格の試み、脆弱性の探求、不正な行動の実行など

UBAにより、チームはセキュリティインシデントに至るユーザーの活動を分析し、インシデントの範囲を把握し、影響を軽減する適切な行動を起こすことができます。アナリストには、証拠に基づいた調査の開始点、効果的な分析のための豊富な視覚化、迅速な対応のためのデータへの直接アクセスが提供されます。ユーザーのポリシー違反行動を監視することで、UBAは潜在的な内部関係者による脅威を検出し、また組織がコンプライアンス要件を遵守するのにも役立ちます。

UEBAは全体的なユーザーパターンの変更に基づいて継続的に適応し、警告しきい値を発動させる事象を微調整します。同じ仕事をしている従業員の場合は、同僚グループとの比較を作成し、同僚たちに比較した場合の異常行動を検出できます。こうしてユーザープロファイルにおける共有された変更は、調査を必要とする異常行動を示す可能性が低まり、ベースラインとして十分なデータを持たないユーザーアカウントでも、同僚の基準値を参考することができます。

ユーザーとエンティティの行動分析(UEBA)とは?

ユーザーとエンティティの行動分析(UEBA)とは、アナリスト会社であるガートナーが2015年に策定したコンセプトです。UEBAはUBAの目的の拡張を反映しています。

UEBAはUBAの意図を広げ、単にユーザー行動を分析するだけでなく、デバイスやエンドポイントといったシステム内の他のエンティティの行動もチェックします。UEBAはユーザーとエンティティの活動を評価し、セキュリティ全体像を明確に把握します。ユーザー行動、ホストの活動、ネットワークトラフィックなどの、さまざまなデータポイントを監視し関連付けることで、UEBAは悪意のある活動を示す異常行動を識別します。

UBAとUEBAは両方ともその他のセキュリティシステムやツール、例えばセキュリティ情報およびイベント管理(SIEM)システム、データ損失防止(DLP)ソリューション、EDRなどと統合できます。こういった統合は脅威とインシデントに対する、より包括的で一体化した全体像を提供するため、システムの全体的なセキュリティが向上します。

UBAとエンドポイント検出応答(EDR)の違いは何ですか?

UBAとEDRの違いは、エンドポイント検出応答はエンドポイントレベルでのセキュリティインシデントを監視し対応するサイバーセキュリティソリューションであることです。エンドポイントとはネットワークに接続しているラップトップ、サーバー、その他のデバイスを指します。UBAはそれと対照的に、システムやネットワーク内の個別のユーザーの行動パターンの分析と監視に重点を置いています。

EDRは、これらのエンドポイントにセンサーを配置し、そこから直接データを収集します。EDRは幅広い範囲のエンドポイントに基づく脅威を検出し、対応するように設計されています。この脅威にはマルウェアの感染や不正アクセスの試みなどがあります。セキュリティチームはUBAとEDRを併用し、多層防御サイバーセキュリティ戦略の一環として活用できます。

ユーザー行動分析の課題と制限

ユーザー行動分析には考慮すべき課題がいくつかあります。

- UBAは正確で包括的なデータに依存して意味のある洞察を生成します。データソースが不完全だったり、一貫性に欠けていたり、その他のデータの品質に問題がある場合、その効果が制限されます。

- 非決定論的分析ツールとしてのUBAの強みは、正しいものを必ず正しいと判定することが期待できないことです。ルールベース方式と比較すると、UBAは通常新たな攻撃ベクトルやノベルや洗練された技法には優れていますが、完全ではありません。

- 逆に、UBAアルゴリズムは通常のユーザー行動に対して異常を誤検出し警告する場合があります。これにより、チームは本来不要な仕事をさせられます。

- UBAのためにユーザーデータを収集し分析する際には、プライバシーと倫理的懸念に遭遇する場合があります。あなたの組織は、適切な同意とプライバシー保護手段を実施していることを確認する必要があります。

- UBAは、ネットワーク内の全ユーザーが生成する大量のデータを取り扱います。技術の準備が不十分な場合、このような膨大なデータを処理および分析すると、システムのリソースに負担がかかることがあります。

組織は適切なデータ衛生、正規化、保存の実施に時間を費やすことにより、こういった課題を克服できます。その他の優先事項にはプライバシーのコンプライアンスの確保や、包括的な防御戦略のためにUBAをその他のセキュリティ手段と組み合わせることなどが含まれます。

Elasticでのセキュリティ

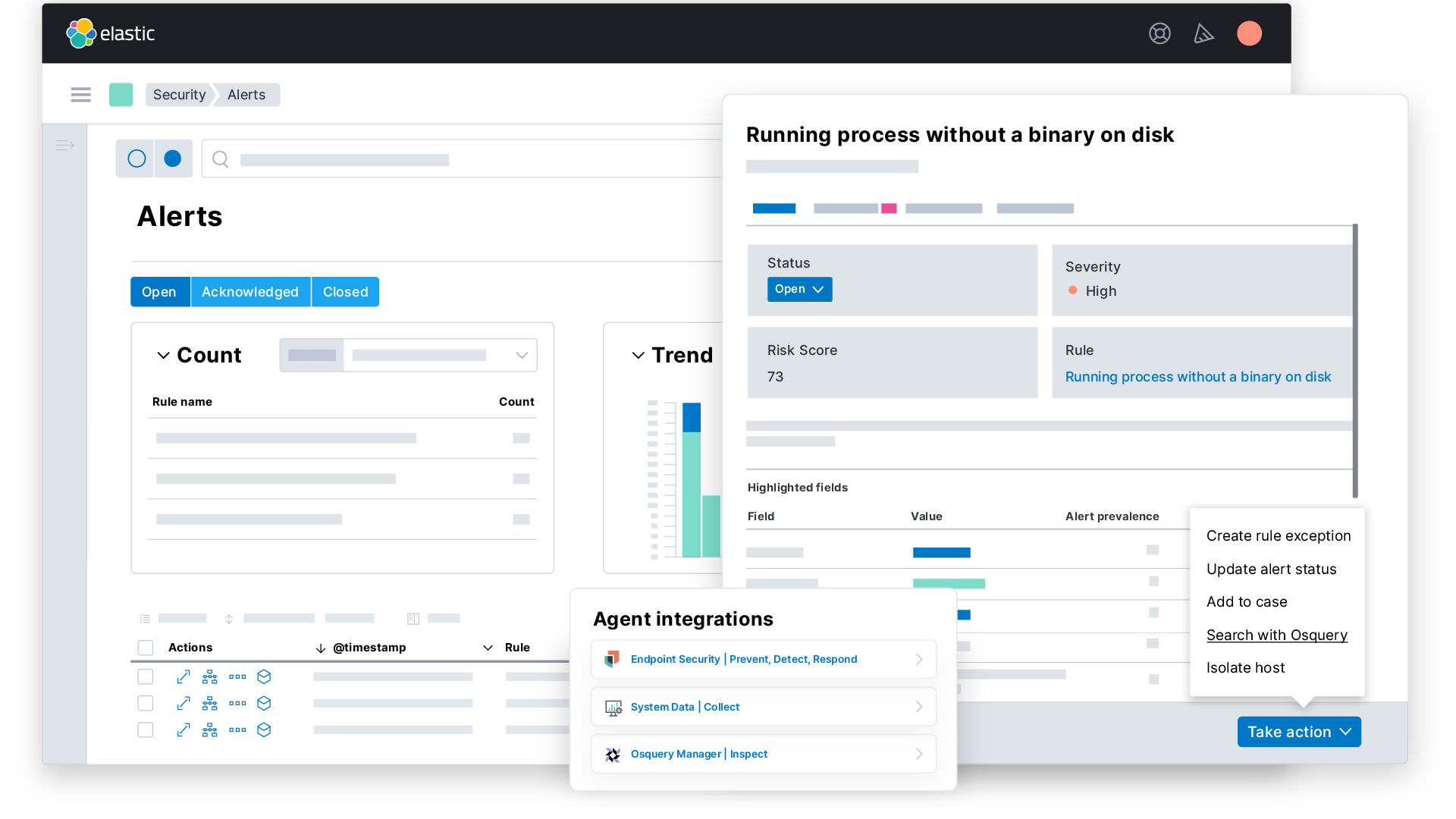

Elasticセキュリティの最先端のセキュリティ分析を活用して、脅威を迅速かつ広範囲に保護、調査、対応します。Elasticセキュリティで行えることを以下に挙げます。

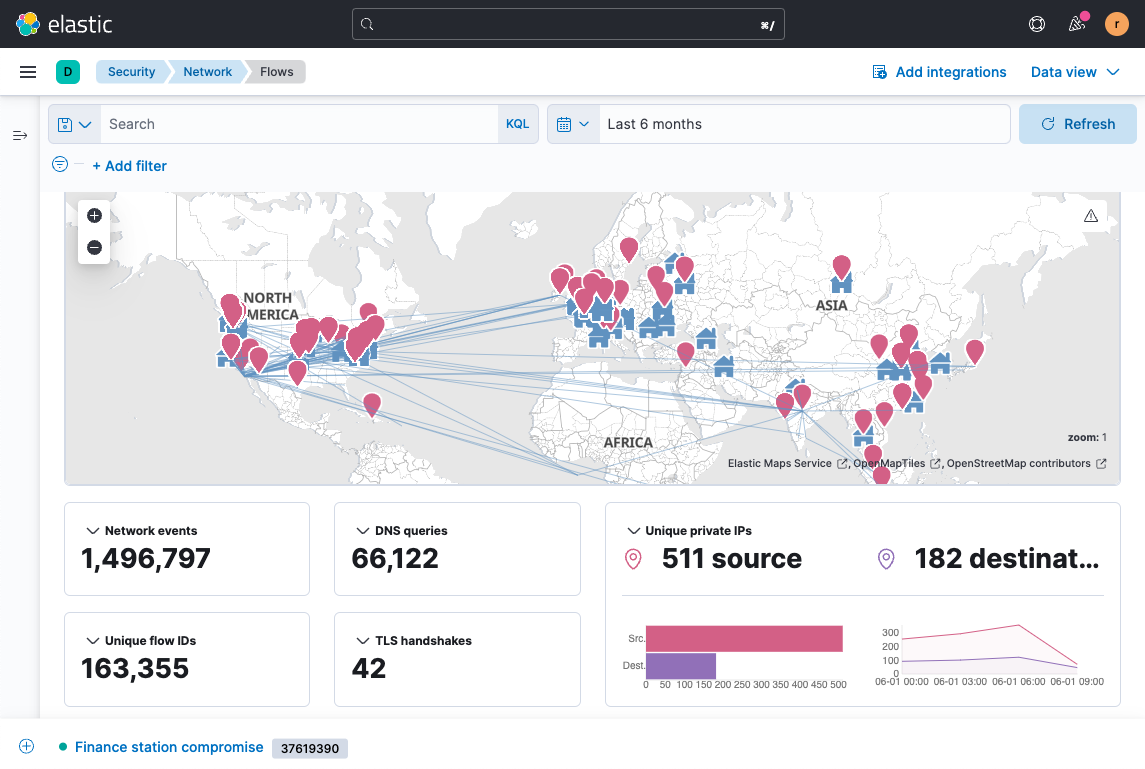

- 継続的な監視:使用しているデジタル環境全体からデータを収集して整備し、無期限に保持し、効率的に分析します。

- 調査と対応:長期間のデータへの迅速なアクセス、俊敏なワークフロー、エンドツーエンドのコラボレーション機能をチームに与えます。

- 脅威保護の自動化:デジタル環境全体をリアルタイムで監視し保護することでリスクを低減します。

- 脅威ハンティング:想定外の脅威や想定内の脅威を追跡して捕獲するために必要な速度、価値のある洞察、豊富なコンテクストを取得します。

今すぐElasticセキュリティを使い始めて、今後の組織を保護しましょう。