Palo Alto Networks와 Elastic

전사적 분석을 위해 주요 데이터 수집

솔루션 개요

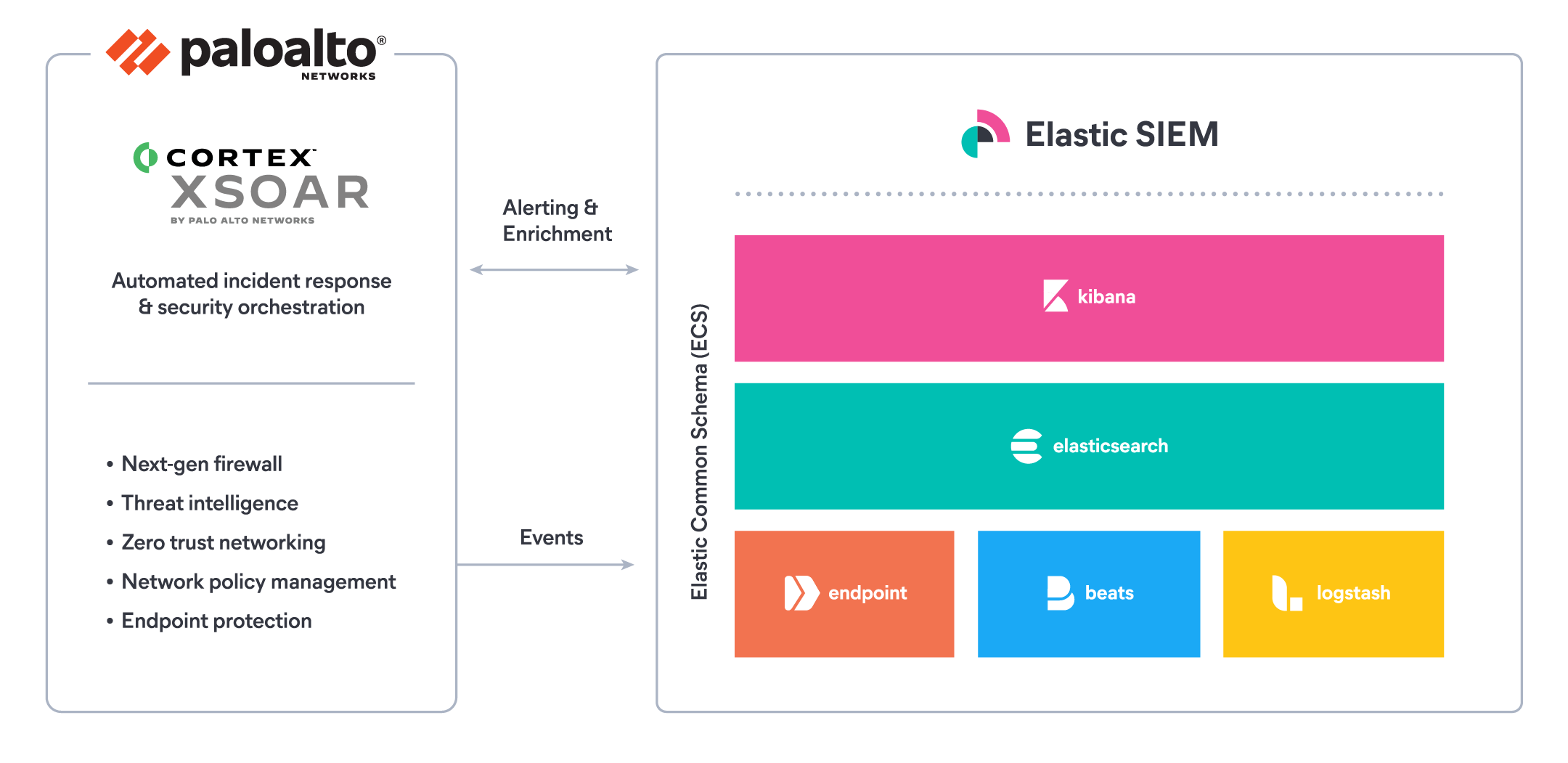

Palo Alto Networks와 Elastic은 실시간에 가까운 위협 탐지, 대화형 분류 및 사고 조사, 자동화된 대응을 위한 통합 솔루션을 제공합니다. 이 통합 솔루션을 사용하면 데이터 침해 및 기타 손실 또는 손상으로 이어질 수 있는 공격으로부터 조직을 보호할 수 있습니다.

Elastic SIEM은 Elasticsearch의 속도, 규모 및 정확도를 활용하고 Palo Alto Networks 로그와 큐레이션된 데이터 통합을 제공하여 교차 데이터 소스 검색, 분석 및 상관관계를 지원합니다. Elastic SIEM은 분석가가 의심스러운 활동을 신속하게 식별하고, 모든 데이터 소스 간에 피벗하며, 사고와 관련된 증거를 수집할 수 있는 대화형 작업 공간을 제공합니다.

Cortex XSOAR과 Elasticsearch 간의 양방향 통합을 통해 보안 운영 팀은 사전 정의된 플레이북을 통해 대응 조치를 자동화하고 오케스트레이션하여 사고 대응 및 해결은 물론 사고 수명 주기 관리를 간소화하고 표준화할 수 있습니다.

주요 기능

Palo Alto Networks와 Elastic은 전 세계에서 대규모 보안 분석 구현을 통해 입증된 통합 솔루션을 제공하여 보안 팀이 오늘날의 복잡한 위협 환경에 좀 더 쉽게 대처해 나갈 수 있도록 지원합니다. 이 둘을 함께 사용하면 다음을 수행할 수 있습니다.

- Elastic Common Schema 형식을 통해 정규화된 Palo Alto Networks PAN-OS 방화벽 로그를 사전 구축된 Filebeat Palo Alto Networks 모듈을 사용하여 Elastic SIEM으로 수집

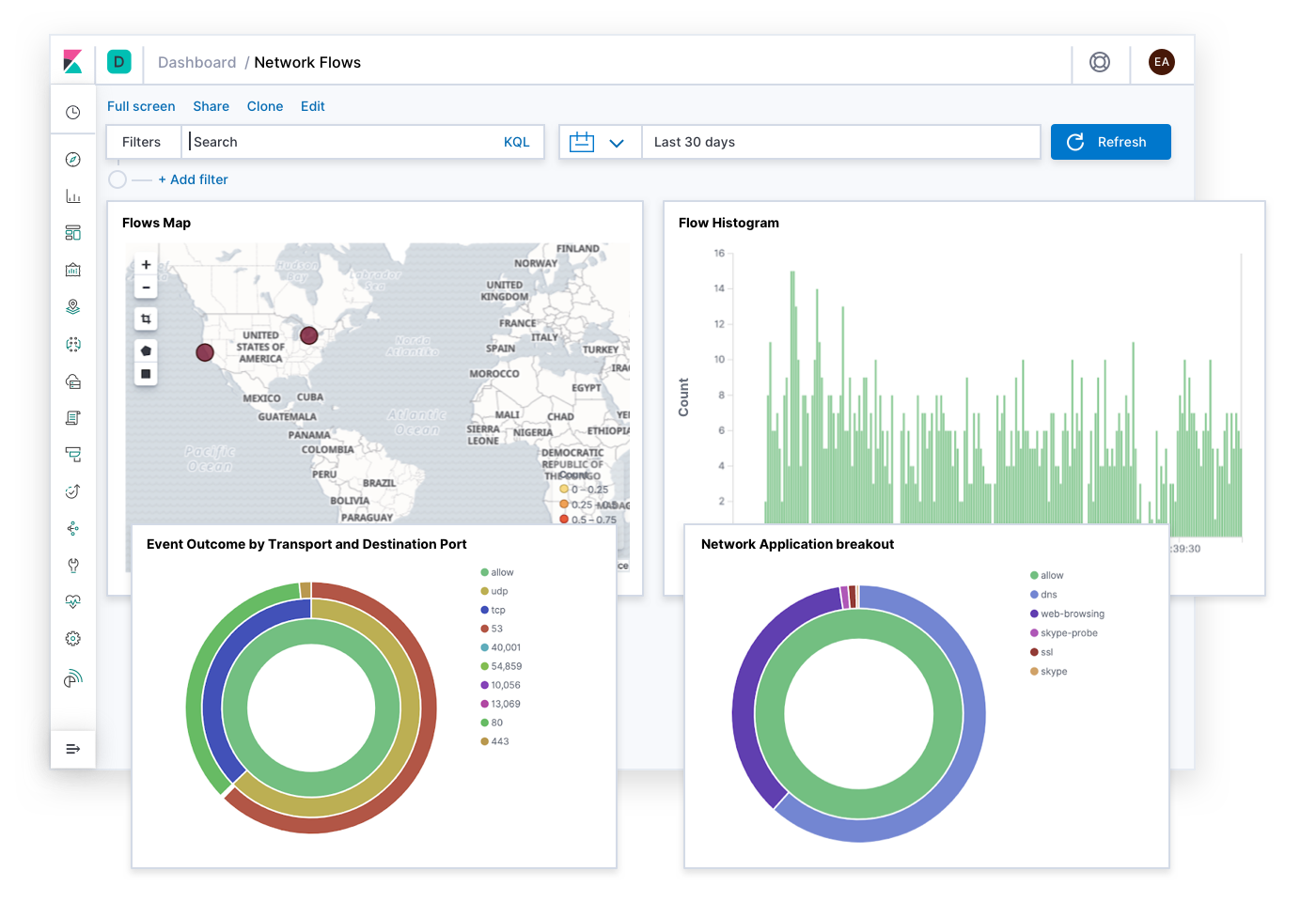

- Elastic SIEM, 대시보드, 히트 맵, 지오 맵 및 인포그래픽 디스플레이를 사용하여 Palo Alto Networks 로그를 시각화 및 검색하고 Kibana의 기타 보안 관련 정보와 상호 연관시켜 실시간 위협 헌팅 및 자동 탐지 수행

- Elastic 경보 및 머신 러닝 기능을 적용하여 여러 데이터 소스 전반에서 위협 탐지를 자동화하여 오탐을 줄이고 분석가와 운영자의 우선순위 지정을 돕고 경보 피로를 완화

- Elastic SIEM 탐지 경보 기능으로 Cortex XSOAR 플레이북을 트리거하여 단일 워크플로우에서 전체 제품 스택에 대한 대응 조치를 오케스트레이션

사용 사례

Elastic과 Palo Alto Networks는 함께 협력하여 중요한 사용 사례를 이행합니다.

내부자 위협 및 제로 트러스트: 제로 트러스트 모델은 운영 활동의 토대가 되어야 합니다. 그러나 모든 네트워크는 서로 다르기 때문에 이러한 제로 트러스트 제어 시스템을 어디에 배포할지 정확히 아는 것이 중요합니다. Elastic은 로그 및 Netflow를 수집하고 기준을 생성하며 제로 트러스트 정책이 가장 효과를 발휘할 위치를 식별하는 데 도움이 됩니다. Elastic 머신 러닝 기능은 이상 징후를 식별하고 관리자가 Demisto에서 작업(예: 방화벽 정책)을 자동화하는 데 사용할 수 있는 경보를 트리거합니다.

위협 인텔리전스: Palo Alto Networks는 네트워크에 대한 위협을 식별하는 데 도움이 되는 고급 위협 인텔리전스 도구를 제공하며, Elastic을 사용하면 이러한 도구를 손쉽게 통합하여 실시간으로 정보를 얻을 수 있습니다. 예를 들어 Minemeld를 통해 수집된 피드는 Elastic SIEM으로 지속적으로 수집되는 AutoFocus 태그를 통합하여 분석 도구 내에서 거의 실시간 조회, 분류 및 속성 지정에 사용할 수 있습니다.

IoT 및 SCADA: 분석 및 보고를 위해 모든 유형의 디바이스에서 센서 피드를 Elastic으로 수집할 수 있습니다. 머신 러닝으로 식별된 이상 징후는 경보를 트리거하여 Demisto에서 문제가 있는 디바이스를 격리하거나 제어하기 위한 즉각적인 조치를 수행하도록 할 수 있습니다. 실무자는 Zingbox IoT 보안 서비스 분석을 다른 엔터프라이즈 데이터 소스의 지표와 연관시켜 평가를 추가로 검증하고 세그먼테이션 또는 격리와 같은 대응 조치를 자동화할 수도 있습니다.

NetOps 및 SIEM: 네트워크 데이터는 사이버 보안 팀이 위협 행동을 모니터링하고 식별하는 데 사용하는 주요 인텔리전스 피드 중 하나이며, 다른 지표와 결합할 경우 더욱 강력한 성능을 발휘합니다. Palo Alto Networks NGFW의 세분화된 네트워크 피드는 Elastic Common Schema를 통해 자동으로 정규화되고 거의 실시간으로 수집될 수 있습니다. 일단 색인되면, 다른 데이터 소스와 상관 연관시킨 후, 비지도 머신 러닝과 같은 도구를 사용해 자동으로 분석하여 인사이트를 제공하고 대응의 우선순위를 지정할 수 있습니다.

자동화된 대응 및 오케스트레이션: 300개 이상의 통합 공급업체 플레이북을 보유한 Cortex XSOAR은 멀티벤더 환경에서 작업을 자동화할 수 있는 강력한 플랫폼입니다. Elastic 내에서 생성된 데이터 분석 및 인사이트는 Cortex XSOAR로 푸시하여 자동 운영을 지원하는 데 사용할 수 있으며, Cortex XSOAR은 Elastic을 활용하여 실시간 데이터 액세스 및 집계를 수행할 수 있습니다.

자세히 보기

Elastic 및 Palo Alto Networks와 같은 강력한 기술을 결합하면 그 효과는 몇 배로 늘어납니다. 다음 기술 리소스를 확인하거나 해당 지역의 Elastic 필드 팀에 문의하여 자세히 알아보세요.

- PAN 데이터를 Elasticsearch로 수집하기 위한 Filebeat 모듈에 대한 설명서

- Elastic Common Schema(ECS)로 데이터 마이그레이션에 대한 웨비나

- Elastic에 문의하여 이 통합에 대해 자세히 알아보기