Lancement d'Elastic Security 7.6.0

Les solutions Elastic Endpoint Security et Elastic SIEM mentionnées dans cet article sont désormais désignées par Elastic Security. La solution Elastic Security est plus complète car elle propose la sécurité des points de terminaison, une fonction SIEM, la recherche de menaces, le monitoring du cloud et bien plus encore.

Dans sa version 7.6, Elastic Security s'appuie sur les points forts d'Elastic Endpoint Security et d'Elastic SIEM. Résultat, il assure une visibilité et une protection contre les menaces inégalées, le tout, via une interface unifiée. Autre nouveauté : l'automatisation de la détection des menaces dans l'application SIEM et l'optimisation des fonctionnalités de détection aux points de terminaison sur les hôtes Windows. Ajoutons à cela l'accès à de nouvelles sources de données, ainsi que les améliorations apportées à l'application Elastic SIEM, qui permettent aux professionnels de la sécurité de détecter les menaces et d'y répondre plus rapidement. Regardons de plus près les nouveautés d'Elastic Security 7.6.

Des temps de détection quasi nuls grâce au nouveau moteur de détection SIEM et à l'alignement des règles sur MITRE ATT&CK™

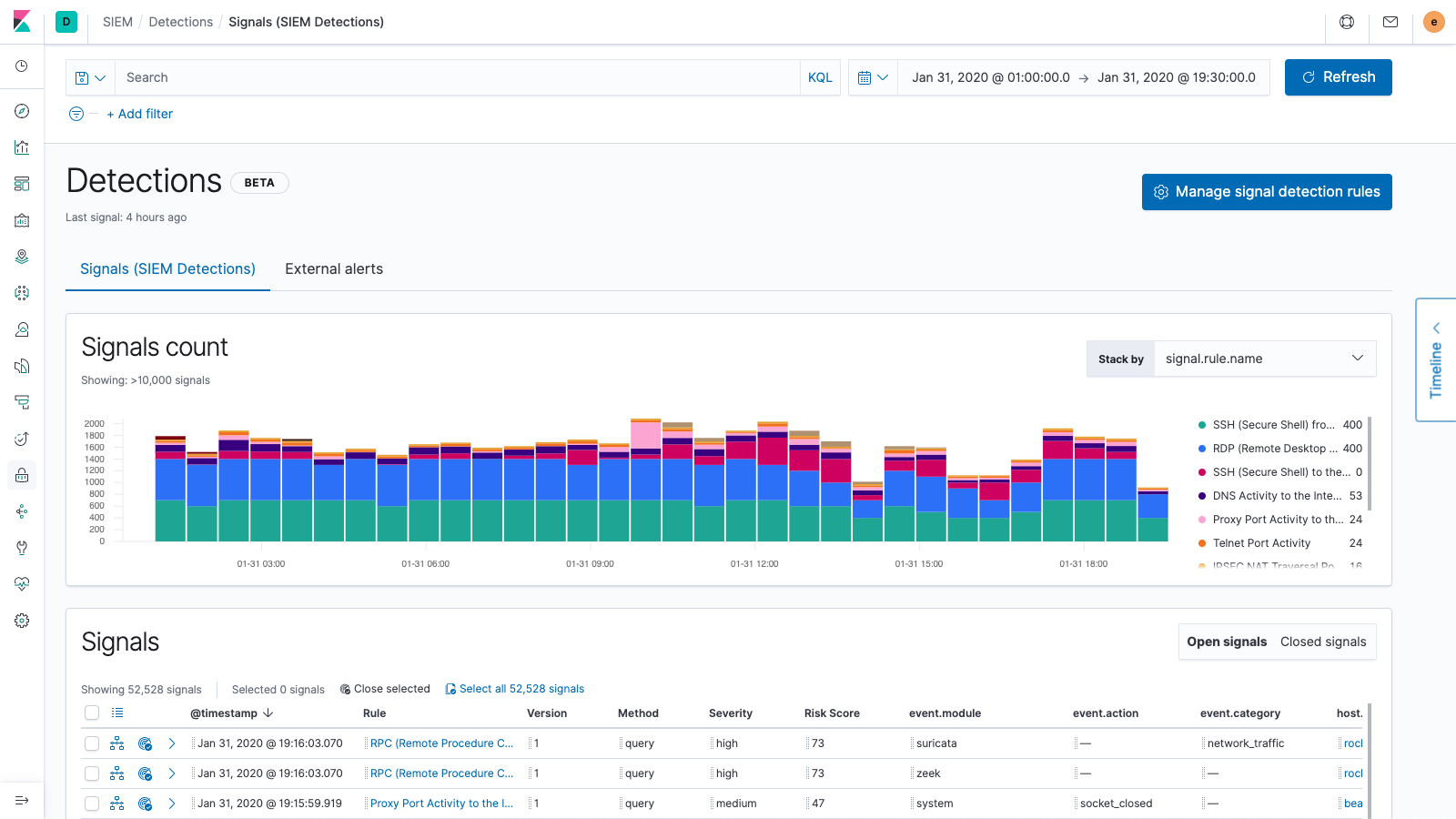

Dans sa version 7.6, Elastic Security propose un nouveau moteur de détection SIEM : nous automatisons ainsi la détection des menaces et réduisons au maximum le temps moyen de détection (MTTD, ou "mean time to detect"). Résultat, l'équipe en charge de la sécurité peut se consacrer aux tâches qui nécessitent une intuition et des compétences humaines. Elasticsearch étant au cœur d'Elastic SIEM, les analyses de sécurité ne prennent déjà plus que quelques minutes au lieu de prendre des heures. Avec cette nouvelle fonctionnalité de détection automatique, nous repérons des menaces autrement indécelables, et nous réduisons davantage le temps moyen de détection.

Nous lançons également près de 100 règles immédiatement exploitables, que nous avons alignées sur la base de connaissances ATT&CK, afin de vous aider à détecter des signes de menace que d'autres outils ne parviennent souvent pas à repérer. Créées et maintenues par les experts en sécurité d'Elastic, ces règles sont conçues pour détecter automatiquement les outils, tactiques et procédures symptomatiques des menaces. Et nous ne cesserons de les mettre à jour pour tenir compte des nouvelles menaces. Le moteur de détection génère des scores de risque et de gravité qu'il associe aux signes détectés, ce qui permet aux analystes de catégoriser rapidement les menaces, puis de se concentrer sur les tâches à plus forte valeur ajoutée.

"Grâce à Elastic, nous avons les outils qu'il nous faut pour interroger des millions de logs. Le nombre d'alertes a chuté, et leur volume est devenu gérable par l'équipe de sécurité, qui peut maintenant se consacrer à l'essentiel", résume Maxim Verreault, Security Manager chez Skytech Communications. "Avec le lancement de la version 7.6, les règles de détection des signes de menace d'Elastic SIEM, que nous pouvons tout de suite exploiter, nous permettent d'automatiser l'analyse de toutes nos données d'observabilité. Nous sommes ainsi en mesure de détecter les menaces et d'y répondre à l'instant même où elles apparaissent. Pour nous, spécialistes de la sécurité, cette version d'Elastic Security est aussi un formidable outil de liaison avec notre communauté, puisqu'il nous permet de partager des règles de détection personnalisées que tout le monde peut utiliser pour détecter des menaces émergentes."

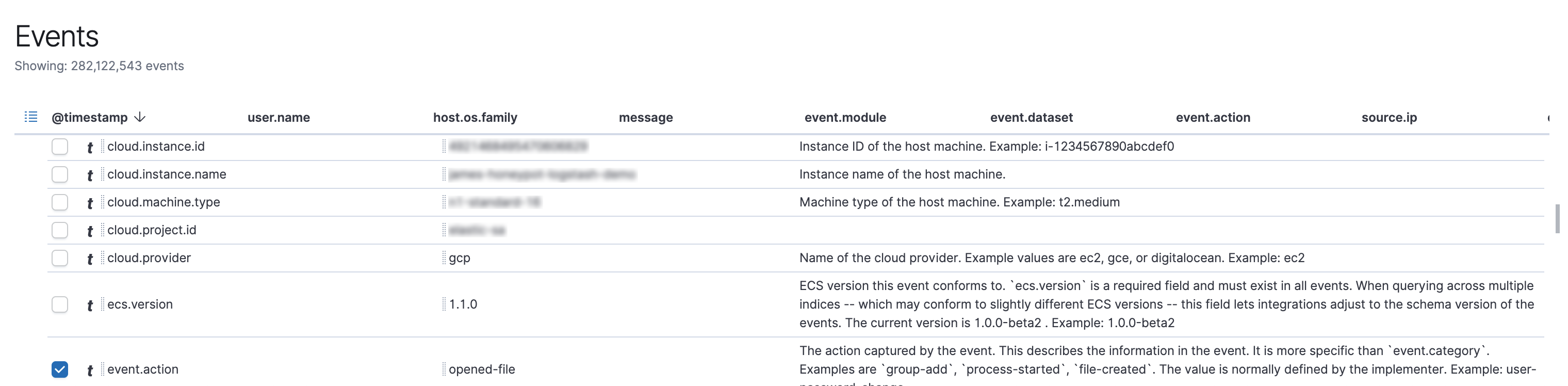

Les règles sont utilisables avec les données compatibles Elastic Common Schema (ECS) provenant de systèmes Windows, macOS et Linux, ainsi qu'avec les informations réseaux fournies par d'autres sources. Les équipes de sécurité ont la possibilité de créer des règles ou de les personnaliser, mais n'ont jamais à les réécrire pour les nouvelles sources de données compatibles ECS qu'ils ajoutent à leur environnement.

Les règles de détection des menaces intégrées à Elastic SIEM sont développées et maintenues par les experts en sécurité d'Elastic. Elles viennent compléter les tâches Machine Learning de détection des anomalies de l'application SIEM, ainsi que les fonctionnalités de protection d'Elastic Endpoint Security basées sur l'application et sur l'hôte. À ce propos, voici quelque chose qui devrait vous intéresser...

Une visibilité inégalée sur les points de terminaison Windows

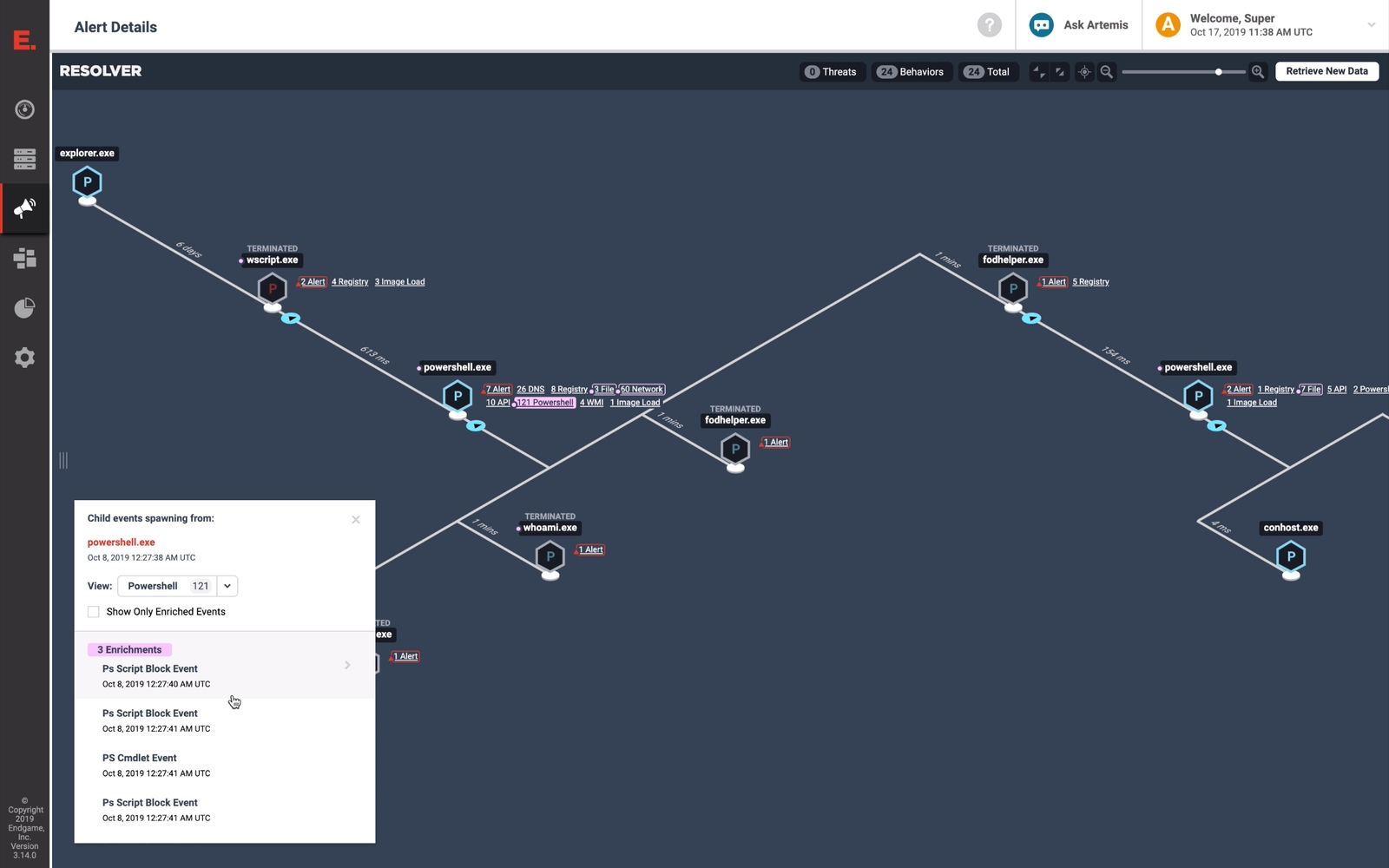

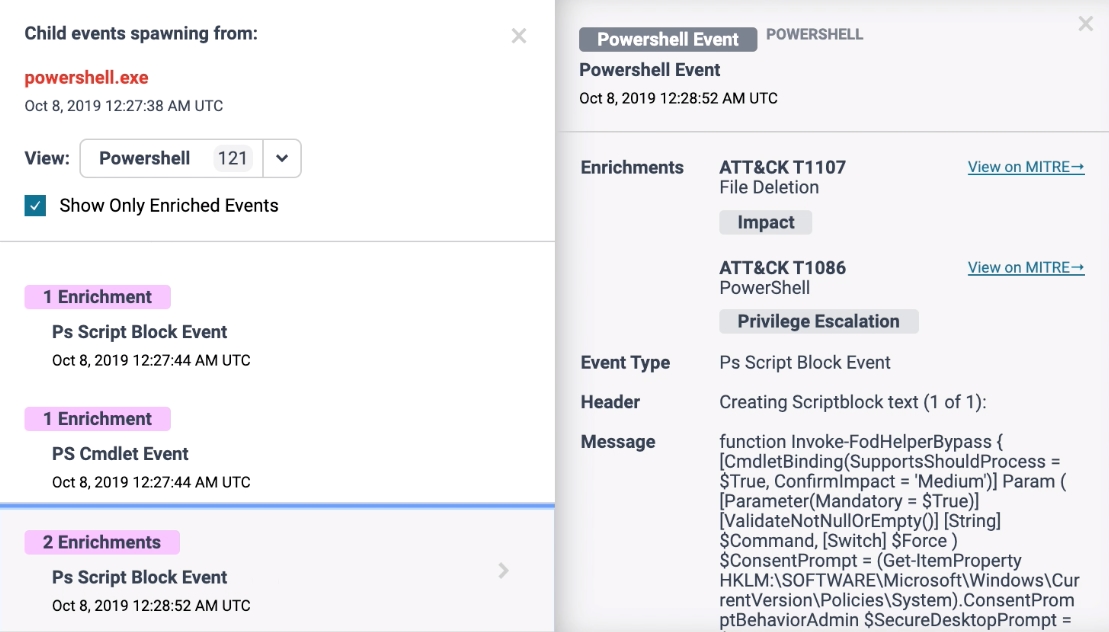

Elastic Security 7.6 assure des niveaux de visibilité et de protection sans précédent aux systèmes Windows, qui constituent une cible d'attaque privilégiée en raison de leur adoption généralisée et de leur modèle d'autorisation permissif. Dans cette version, nous renforçons la visibilité sur l'activité Windows, grâce à la collecte et à l'enrichissement des données provenant d'emplacements généralement vulnérables aux attaques par évasion. Résultat, vous gagnez en résilience.

De nouvelles fonctionnalités de détection immédiatement opérationnelles exploitent ces données, afin d'y déceler des tentatives de capture de saisies clavier, de chargement de code malveillant dans d'autres processus, et plus encore. Les professionnels peuvent ainsi associer les événements générés par ces règles de détection à des réponses automatiques (par exemple, l'arrêt du processus), et ainsi assurer une prévention multicouche. Associés aux fonctionnalités existantes de prévention, de détection et de réponse pour les systèmes macOS et Linux, ces niveaux de visibilité et de protection offrent aux utilisateurs d'Elastic Endpoint Security une protection complète de tout leur environnement.

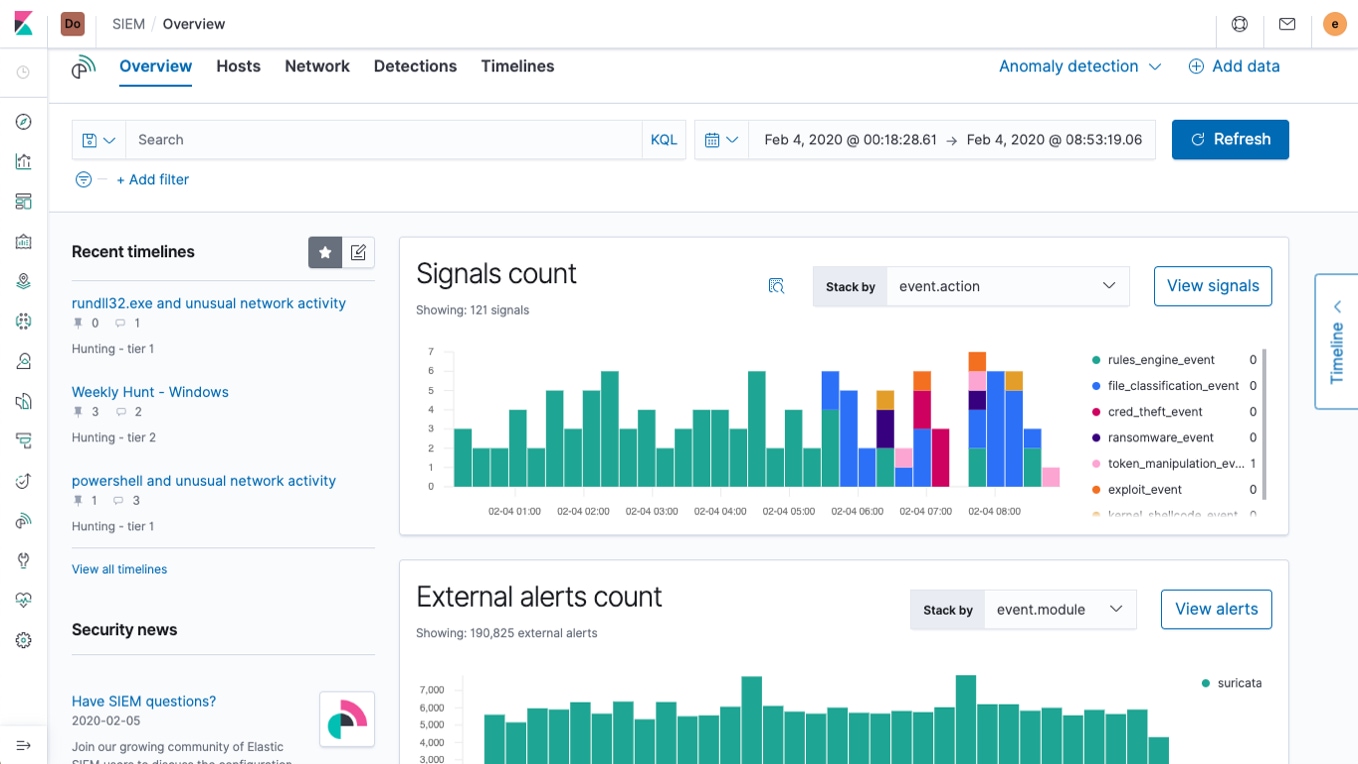

Accéder rapidement à l'essentiel pour réduire le temps moyen de détection

Avec la nouvelle page "Overview" (Vue d'ensemble) de l'application Elastic SIEM et les améliorations apportées au workflow d'une manière générale, les professionnels de la sécurité peuvent donner un coup d'accélérateur à la recherche et à l'examen des menaces. Pour passer directement à l'examen d'une menace, il leur suffit d'ouvrir une chronologie (timeline) : ils peuvent alors y afficher les derniers signes de menace détectés et examiner les alertes provenant de sources externes comme Elastic Endpoint Security, Palo Alto Networks, Suricata, ou encore Zeek, pour n'en citer que quelques-unes. Quels que soient l'onglet ou la page que vous ouvrez dans l'application SIEM, ses fonctionnalités intégrées de détection des menaces et des anomalies sont toujours à portée de clic.

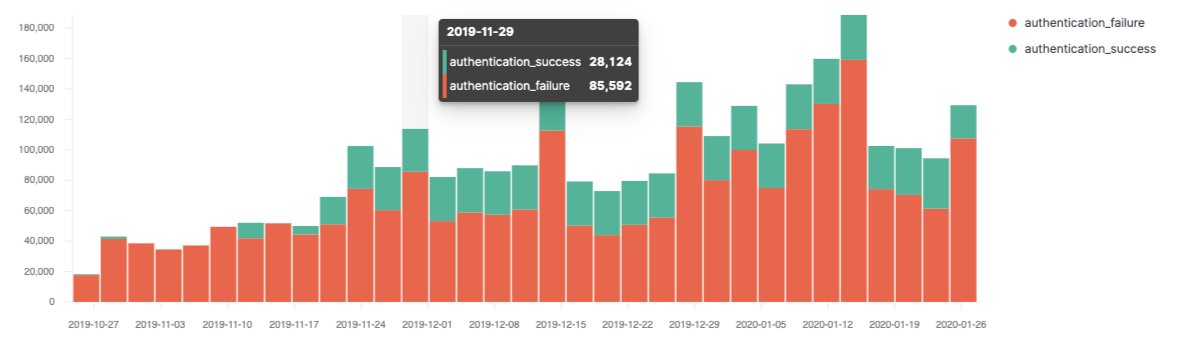

De nouveaux histogrammes relatifs aux événements, aux alertes et aux signes de menace permettent aussi aux analystes de mieux appréhender les opérations. Et pour des analyses plus poussées, ils peuvent examiner les nouvelles visualisations optimisées, disponibles dans les vues "Hosts" (Hôtes) et "Network" (Réseau).

Garder un œil sur les applications

Elastic SIEM vous offre aussi une visibilité optimale sur vos données HTTP : vous pouvez maintenant afficher les données Elastic APM sans quitter l'application SIEM. De plus, un grand nombre de modules Beats vous permettent d'accéder à d'autres données HTTP compatibles ECS. Vous examinez et visualisez ainsi l'ensemble des transactions web via un seul et même affichage unifié. Explorez vos données et voyez ce qu'elles ont à vous dire – et n'oubliez pas de les partager rapidement avec les DevOps.

Monitorer les données cloud

Ingérer des données dans la Suite Elastic pour les visualiser et les analyser de manière centralisée devient chaque jour plus simple que la veille. Avec la version 7.6, nous prenons désormais en charge les données AWS CloudTrail et nous améliorons celle de Google Cloud Platform. Vous avez ainsi la visibilité dont vous avez tant besoin sur la surface d'attaque que nous connaissons aujourd'hui. Et avec la mise à jour de notre module CEF pour Filebeat, la visualisation des données au format CEF devient plus simple que jamais – qu'elles proviennent du cloud ou d'un autre emplacement.

Lancez-vous aujourd’hui

Envie d'essayer Elastic SIEM ? Vous pouvez accéder à la dernière version via Elasticsearch Service sur Elastic Cloud ou essayer une démo Elastic SIEM. Vous avez déjà des données formatées pour ECSdans Elasticsearch ? Il vous suffit de passer à la version 7.6 de la Suite Elastic pour commencer à traquer les menaces.