ElasticはElastic Security for Cloudをリリースしました。ポスチャー管理とワークロード保護に対応する複数の新機能を搭載しています。

最新のクラウド管理手法、Elastic Security for Cloudをリリースしました。リスク管理とポスチャー管理に対応する新機能のほか、脅威監視、ワークロード保護機能を搭載しています。Elastic Security for Cloudはオープンで統合的なアプローチとElasticが搭載するリッチな分析機能をベースとしています。エンドポイントからクラウドまでの広範な領域でElasticセキュリティソリューションが提供する可視性を一層強化し、Elasticセキュリティの機能を拡張します。

Gartnerは、クラウドファーストモデルへの移行を図る組織の割合は85%以上、今後クラウドネイティブなプラットフォームに新たなデジタルワークロードのデプロイする組織の割合も95%に達すると予測しています。ビジネスのイノベーションと成長を確実に持続させる上で、クラウド環境を安全に保つ取り組みは非常に重要な意味を持ちます。支店を設置しないオンライン型銀行へと形態転換を図る金融サービス組織においても、あるいはオムニチャネルストラテジーを経由してカスタマーエクスペリエンスの向上を目指す小売業者においても、重要な商用アプリやサービスの可用性とセキュリティを確実に維持することは、業務上の最優先事項となっています。

Elastic Security for Cloudについて

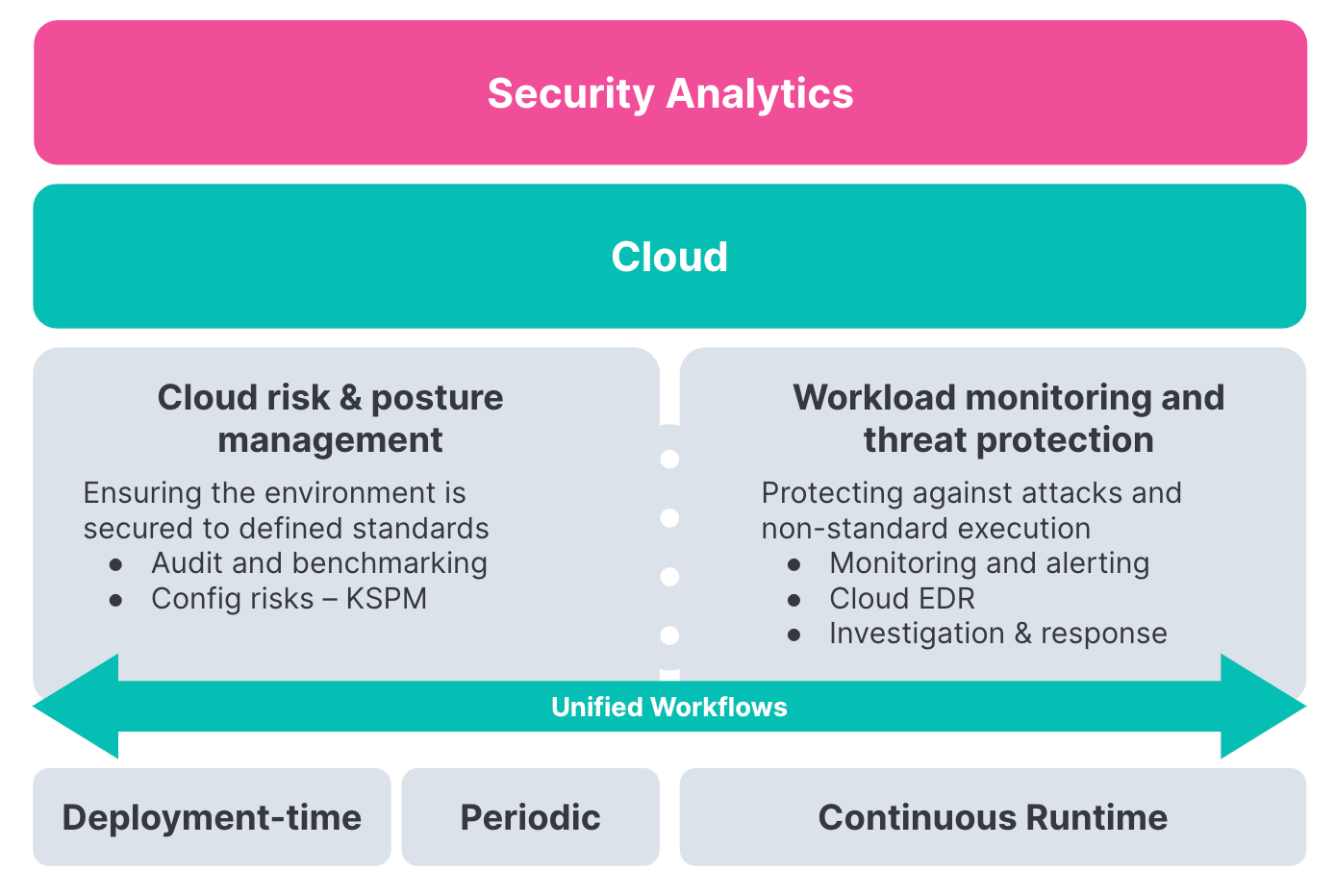

Elastic Security for CloudはクラウドにおけるElasticセキュリティの機能群を拡張します。具体的には、リスク管理とポスチャー管理に対応する新たな複数の機能のほか、Elasticが取得したCmdとbuild.securityの技術をベースに開発された脅威監視とワークロード保護機能を追加します。今回のリリースにより、Elasticセキュリティユーザーはオールインワン型の一元的なプラットフォームで、クラウドネイティブな環境をデプロイからランタイムにいたる全フェーズで監視することが可能になりました。

この新機能は、Elasticセキュリティのコアセキュリティ分析機能、およびエンドポイント機能をベースに構築されています。具体的には、統合機能群や検知ルール、機械学習モデルを活用しながら、クラウド環境におけるセキュリティベンチマークへの準拠を監視し、またクラウドワークロードにおけるランタイムリスクを評価するというネイティブな機能の提供を通じてそれらを強化する仕組みです。さらに今回の新機能はcloudtrailやfirewall logs、あるいはその他のソースをはじめ、複数のクラウドプロバイダーから収集したデータのインジェストを可能にする統合機能群の補完役を果たし、クラウドのオブザーブと監視、安全性の維持に貢献します。

クラウドのワークロードを安全に保つ

クラウドネイティブな最新のアーキテクチャーが浸透したことで複雑化が進み、内部要素やサードパーティ要素との依存関係も増加しています。結果的に、環境が細分化され、セキュリティを確保するには多数の要素をまとめて制御する必要があることから、安全性の維持が困難となる可能性もあります。また、多数の組織がクラウド環境にリフト&シフトのハイブリッドなアーキテクチャーを採用している一方、選択的リファクタリングを行う組織もあります。クラウド環境を安全に保つ取り組みは、このようなすべてのデプロイタイプに対応しなければなりません。同時に、既存のセキュリティワークフローを統合してプロセスのギャップを最小化し、迅速なクラウドの導入を可能することも求められます。

Elasticは、eBPFテクノロジーを搭載した軽量なエージェントを活用してハイブリッドクラウドのワークロードやクラウドネイティブなアプリを安全をに保ちます。eBPFテクノロジーは、設定せずに使えるMITRE ATT&CK®準拠の検知ルール群と機械学習モデルを活用し、クラウド上の脅威の特定を自動化します。一連の内蔵型ルール群は、ユーザーのデプロイに応じてカスタマイズすることも可能です。

検知は“スタート地点”に過ぎません。セキュリティアナリストにとって最も時間がかかる作業の1つに、調査があります。Enterprise Strategy Group(ESG)が最近実施した調査では、クラウド環境での検知から調査までにかかった時間について「良くない結果を招いたことがある」と回答した組織が89%に上りました。対応スピードが遅れると、攻撃者との競争において水平展開や、非承認の情報へのアクセス、データ抽出のアドバンテージを与えることになります。

新登場のワークロード保護機能には、コンテクストからのインサイトを表示するおなじみのターミナルスタイルのビューが含まれており、調査スピードの向上に役立ちます。アナリストは[Session View](セッションビュー)という名称のこのビューを使ってプロセスアクティビティの内部調査を行い、ユーザーやサービスの振る舞いを詳しく把握できます。インシデントの発生時に、どのようなアクションが実行されたか、あるいは試行されたかを正確に把握する上で、この可視性の確立は重要な意味を持ちます。また、内蔵の対応アクション、統合型のケースマネジメント機能、各種セキュリティオーケストレーションプラットフォームとのワークフロー統合を活用して自動化することにより、対応スピードをさらに上げることができます。

クラウドポスチャーを管理する

Elasticが最新実施した調査から、クラウドネイティブなテクノロジーを導入した組織の約半数(49%)が「今後2年の間に、マイクロコンフィギュレーションが侵害の根本原因となる」と予測していることが明らかになりました。Elasticを利用するユーザーは、Kubernetesアセットのクラウドセキュリティポスチャーを執行(KSPM)し、デプロイをCenter for Information Security(CIS)コントロールをはじめとする業界ベンチマークに準拠させることができます。

Kubernetes環境の運用をハードニングし、攻撃面の露出を最小化するための重要な第一歩となるのが、CIS Kubernetesベンチマークです。このベンチマークは、コントロールプレーンのコンポーネント(コントロールプレーンノード設定ファイル、APIサーバーなど)やワーカーノード(ワーカーノード設定ファイル、kubelets)、ポリシー(RBAC、podセキュリティ、シークレットなど)のほか、その他の複数の主要な要素を安全に保つための広範な推奨事項を300ページ以上にわたって文書化したものです。

ユーザーは今回リリースされた新しいマルチクラウド機能を使って、Kubernetes内の安全でない設定を特定し、コンテナーオーケストレーションのデファクトスタンダードと共に、問題修正のための推奨事項を把握することが可能になります。また、専用のダッシュボードを使って、組織のクラウドリスクに関するリアルタイムに近い可視性を確立することができます。

Elastic Security for Cloudでイノベーションを加速させる

クラウドネイティブなアーキテクチャーの活用はアプリのスケールアップやイノベーションのスピードアップを可能にする一方で、複雑化を招き、依存関係を増加させます。統合的なセキュリティワークフローがなく、ツールの一方的な増殖を許す断片的なセキュリティアプローチでは、技量にすぐれた担当者が不足する状況を悪化させてしまいます。Elasticセキュリティは、包括的なセキュリティソリューションの構成に欠かせない要素としてクラウドセキュリティ機能を搭載しています。デプロイ全体を1画面で管理でき、セキュリティ運用のシンプル化と保護までの時間短縮を実現します。

クラウドへ移行する動きは今も減速していません。企業各社はクラウド上のアプリやサービスの可用性とパフォーマンスを監視、およびオブザーブしながら、攻撃に対抗し、安全性を維持する必要があります。Elasticはこのクラウドセキュリティ機能を、ElasticオブザーバビリティとElasticセキュリティソリューションの両方を搭載する単体のプラットフォーム上に組み込んでいます。

Elasticを使い始める

Elastic Cloudをご利用中のお客様はElastic Cloudコンソールから直接、本記事でご紹介した機能にアクセスできます。こちらの記事に記載された手順に沿って、新登場のクラウドワークロード保護機能を有効化してください。Elastic Cloudを導入されていないお客様は、14日間のElastic Cloud無料トライアルを利用して始めることができます。セットアップのプロセスガイダンスについては、クイックスタートガイドをご覧いただくか、Elasticが提供する無料の基礎コースをご利用ください。