Elastic SIEM 도입

이 게시물에서 언급한 Elastic SIEM 솔루션은 이제 Elastic Security로 지칭합니다. 폭넓은 Elastic Security 솔루션은 SIEM, 엔드포인트 보안, 위협 추적, 클라우드 모니터링 등의 기능을 제공합니다. SIEM 사용 사례에 대한 특정 Elastic Security 정보를 찾고 계신다면 SIEM 페이지를 방문하세요.

Elastic SIEM이 출시되었다는 기쁜 소식을 전해드립니다. Elastic SIEM은 진정한 SIEM에 대한 우리의 비전을 향해 크게 한 걸음 나아가는 것이라고 믿습니다. Elastic SIEM의 출시는 Elastic Stack이 이미 보안 분석 시장에서 누리고 있는 여세와 성공을 바탕으로 구축된 것입니다. Elastic SIEM의 최초 출시는 보안 사용 사례를 위한 새로운 데이터 세트 통합을 도입하며, 보안 전문가들이 흔히 사용하는 호스트 및 네트워크 보안 워크플로우를 보다 간소화된 방식으로 조사하고 심사할 수 있도록 해주는 Kibana의 새로운 전용 앱도 도입합니다.

이것은 Basic 배포에 포함되며 사용자에게 무료 제공됩니다. Elastic SIEM은 Elastic Stack의 7.2 릴리즈에서 베타로 도입되고 있으며 Elastic Cloud의 Elasticsearch Service에서 즉시 제공됩니다. 다운로드하여 사용하실 수도 있습니다.

몇 년 전에 시작된 작업 여정

지난 몇 년 동안 보안 전문가들은 시스템과 데이터를 사이버 위협으로부터 보호하기 위해 Elastic Stack을 즐겨 찾곤 했습니다. Bell Canada와 Slack은 보안 분석을 위해 Elastic Stack을 사용합니다. Cisco Talos는 Elasticsearch를 중심으로 위협 추적 프로그램을 구축했습니다. Big Ten Academic Alliance가 구축한 공유 사이버 보안 운영 센터인 OmniSOC와 Oak Ridge National Laboratory는 SIEM 솔루션의 핵심으로 Elastic Stack을 사용하기로 선택했습니다. 우리는 RockNSM, HELK 등과 같은 오픈 소스 프로젝트가 보안 운영자들을 지원하기 위해 Elastic Stack을 중심으로 구성되는 것을 보아 왔습니다.

Elastic Stack이 보안 데이터에 얼마나 잘 맞는지를 보고 무척 기뻤습니다. 우리는 이러한 사용 사례와 관련해 형성된 커뮤니티로부터 영감을 받았으며 이 커뮤니티에게 보다 나은 서비스를 제공하기 위해 기본 기능들을 구축하는 데 투자를 했습니다. 로깅과 APM 같은 다른 솔루션에 대해서도 그렇게 해왔던 것처럼 말이죠. 보안 정보와 이벤트 수집부터 시작하여 Filebeat, Winlogbeat, Auditbeat로 수집하는 호스트 기반의 보안 데이터 세트를 확장했습니다. 또한 Bro/Zeek와 Suricata 같은 침입 탐지 시스템(IDS) 및 인기있는 네트워크 모니터링과의 통합을 추가함으로써 네트워크 기반의 보안 이벤트 수집 범위도 확장했습니다.

데이터 세트 통합을 확대했을 때, 우리는 여러 다른 소스에서 공통된 방법으로 데이터를 나타내는 것이 얼마나 중요한지를 깨달았습니다. 우리는 우리 커뮤니티와 파트너들과 함께 지난 18개월 동안 Elastic Common Schema(ECS)에 대한 작업을 했습니다. 이것은 손쉽게 별개의 소스 데이터를 정규화하여 소스 간의 상관 관계, 검색, 분석이 가능하도록 해주는 확장성 있는 필드 매핑 사양입니다.

수많은 보안 데이터 소스와 그것을 저장하는 공통 스키마를 손쉽게 수집할 수 있는 방법과 함께, 우리 여정의 다음 번 단계는 확실히 이러한 조각들을 한 곳으로 모아 보안 전문가들의 니즈에 맞춤화된 사용자 경험을 제공하는 사용자 인터페이스였습니다.

Elastic SIEM을 한 번 살펴볼까요?

Elastic SIEM 소개

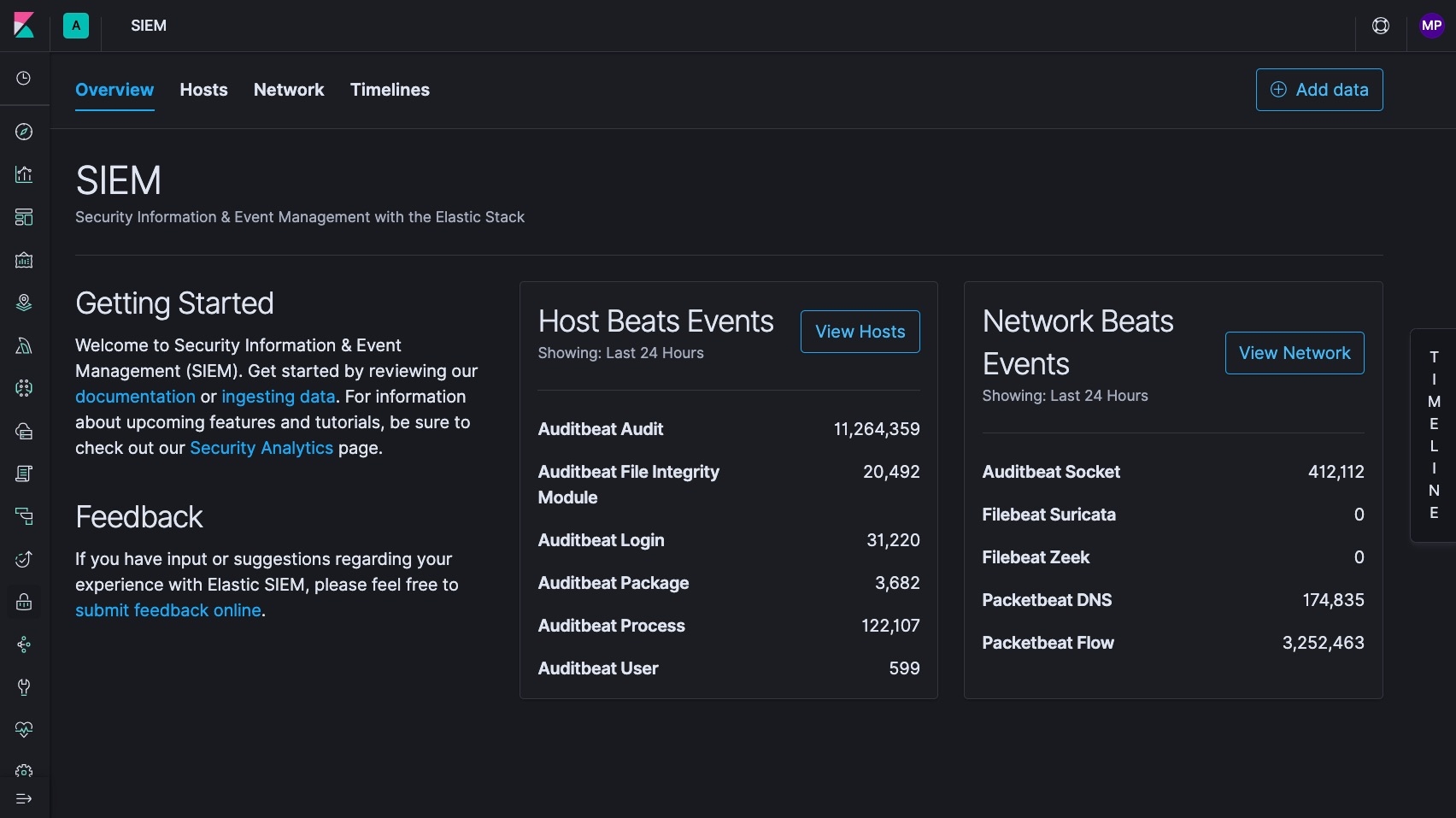

Elastic SIEM의 중심에는 새로운 SIEM 앱이 있습니다. 이 앱은 보안 팀들이 이벤트를 심사하고 초기 조사를 수행하는 대화형 작업 공간입니다. 그 타임라인 이벤트 뷰어는 분석가들이 공격의 증거를 수집하여 저장하고, 관련 이벤트를 고정시켜 주석을 달며, 발견 사항에 대한 의견을 써서 공유할 수 있게 해줍니다. 이 모든 것이 Kibana 내에서 가능합니다. 따라서 사용자는 ECS 형식을 따르는 모든 데이터를 가지고 손쉽게 작업할 수 있습니다.

Kibana는 언제나 보안 팀들이 보안 데이터를 시각화, 검색, 필터링하는 훌륭한 공간이었습니다. Elastic SIEM 앱은 보안 팀들이 Kibana에서 좋아하는 모든 측면, 즉, 대화형 작업, 임시 검색, 응답이 빠른 드릴다운 등을 통상적인 SOC 워크플로우에 부합되는 직관적인 제품 경험으로 패키지화합니다.

SIEM 앱에서는 호스트 관련 보안 이벤트와 네트워크 관련 보안 이벤트 분석이 알림 조사의 일환으로 또는 대화형 위협 추적의 일환으로 제공됩니다. 여기에는 다음이 포함됩니다.

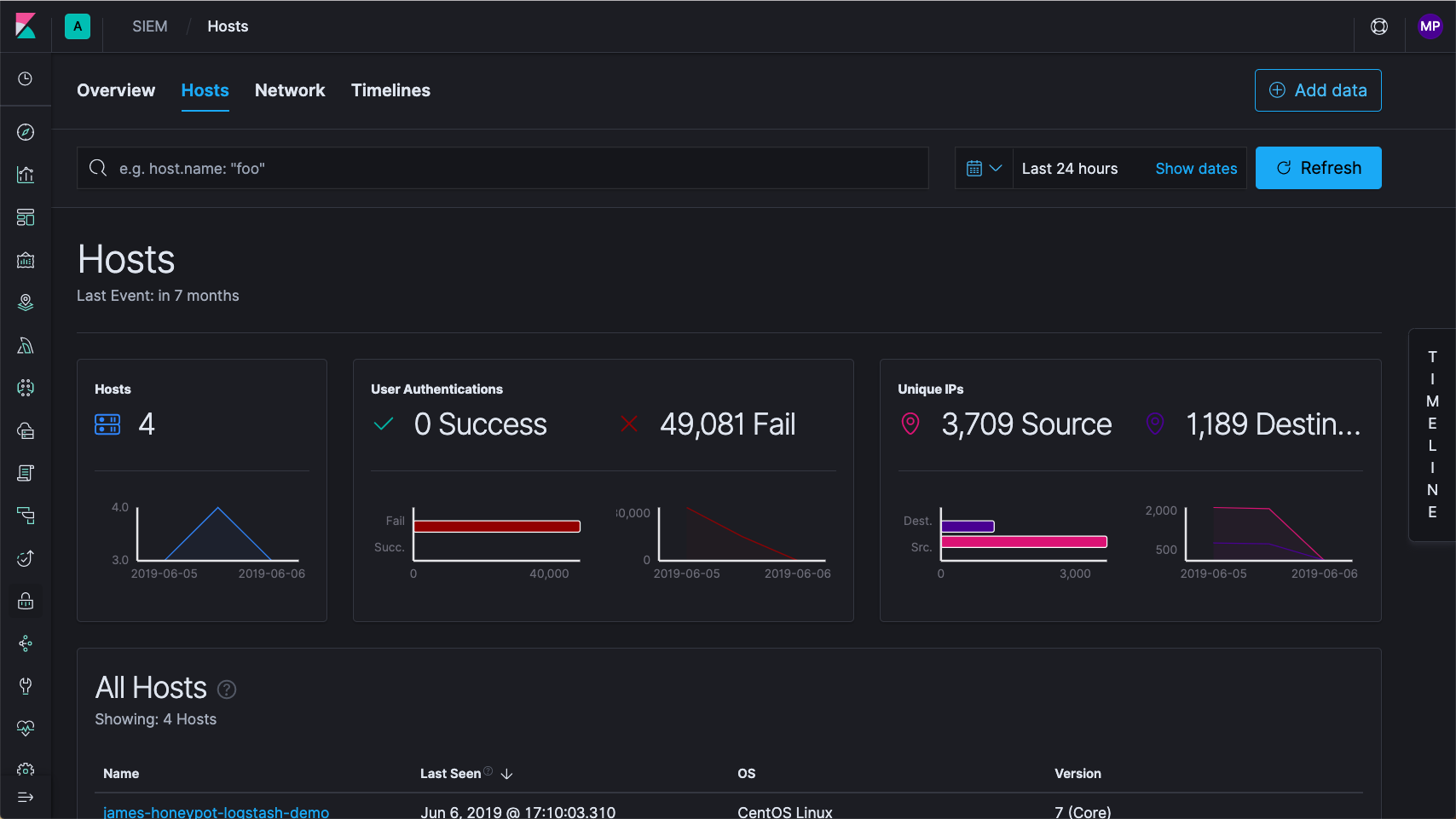

호스트 보안 이벤트 분석

Kibana에 이미 존재하는 방대한 시각화 및 대시보드 라이브러리에 대한 보완으로, SIEM 앱의 호스트 조회는 호스트 관련 보안 이벤트에 대한 핵심 메트릭을 제공하며, 타임라인 이벤트 뷰어와의 상호작용을 활성화하는 데이터 표 세트도 제공합니다. 7.2에서는 Winlogbeat의 Sysmon에 대한 지원으로 새로운 호스트 기반 데이터 수집도 가져옵니다.

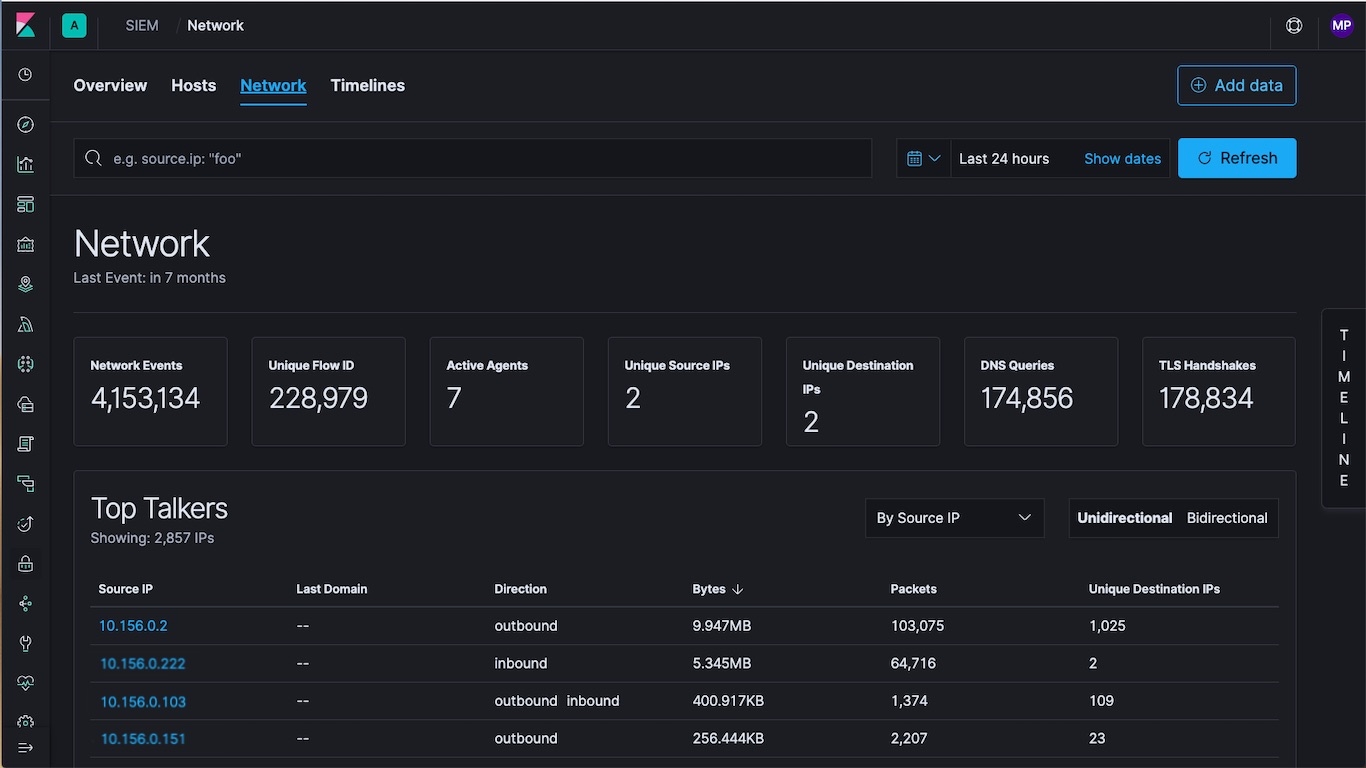

네트워크 보안 이벤트 분석

마찬가지로, 네트워크 조회는 분석가들에게 핵심 네트워크 활동 메트릭에 대한 정보를 알려주며, 손쉽게 조사 시간을 보강하고, 타임라인 이벤트 뷰어와 상호 작용이 가능한 네트워크 이벤트 표를 제공합니다. 7.2에서는 Cisco ASA와 Palo Alto 방화벽에 대한 지원도 도입됩니다.

타임라인 이벤트 뷰어

탐지 또는 위협 추적을 위한 협력 작업 공간으로서, 분석가들은 관심이 가는 객체들을 쉽게 타임라인 이벤트 뷰어로 끌어다 놓음으로써 알림의 원인을 밝혀내기 위해 필요한 바로 그 쿼리 필터를 손쉽게 만들 수 있습니다. 조사 중에 분석가들은 개별 이벤트를 고정시키고 주석을 달 수 있으며, 조사 중에 취해진 조치들을 설명하는 메모도 추가할 수 있습니다. 자동 저장 기능은 조사 결과가 사고 대응 팀에게 안전하게 제공될 수 있도록 해줍니다.

계속되는 작업 여정

Elastic은 언제나 신속하게 실행에 옮기고, 자주 릴리즈 하며 사용자에게 끊임 없는 가치 흐름을 제공하기 위해 노력하고 있습니다. 우리는 Elastic SIEM이 진정한 SIEM에 대한 우리의 비전을 향해 크게 한 걸음 나아가는 것이라고 믿습니다. 우리 사용자와 파트너 커뮤니티의 초기 피드백은 대단히 긍정적이었습니다.

글로벌 시스템 통합자를 포함해 우리의 파트너 생태계에서도 사용자들이 SIEM 사용 사례를 위해 자연스럽게 Elastic Stack을 배포하는 것을 보아왔습니다.

보안 솔루션 통합업체이자 Elastic 권장 파트너인 Optiv의 Greg Baker 부사장 겸 사이버 디지털 담당 제너럴 매니저는 “Elastic의 새로운 SIEM 역량 덕분에 우리가 보안 가시성을 간소화하고, Elastic Stack에서 클라이언트를 위해 확장가능한 엔드 투 엔드 보안 및 데이터 솔루션을 구축하는 능력이 향상되고 있다”며, “Elastic과 함께 이러한 역량에 대한 클라이언트의 요구를 공동으로 지원하고 오랜 파트너십을 계속 이어가기를 바란다”고 말했습니다.”

이것은 우리의 보안 여정에 있어 큰 이정표이며, 앞으로 계속해서 이것을 구축해가려고 합니다. SIEM 감지 규칙, 사용자 분석, 위협 인텔리전스 통합, 그리고 더 많은 데이터 소스 등과 같은 기능이 앞으로 계속 진행될 예정입니다. 계속해서 Elastic만의 방식으로 이를 진행할 것이라고 하는 편이 더 나을 것 같습니다. 사용자가 데이터, 애플리케이션, 네트워크 인프라를 보호하도록 도와드리기 위해 일반적인 SIEM의 경계와 정의를 넓히고 바꾸어갈 것입니다.

오늘 시작하세요

시작하려면 Elasticsearch Service의 클러스터를 사용하시거나 Elastic Stack의 최신 버전을 설치하세요. 이미 Elasticsearch에 ECS 데이터를 가지고 계시나요? 그렇다면 클러스터를 7.2로 업그레이드하셔서 Elastic SIEM을 사용해 보세요.

간소하게 시작해 보려면, 다음과 같은 좋은 시작 안내서를 참조하시기 바랍니다.