Elastic Security 7.9에 Anti-Malware와 미리 빌드된 클라우드 보호 등이 추가되었습니다.

이 게시물에서 언급한 Elastic SIEM 솔루션은 이제 Elastic Security로 지칭합니다. 폭넓은 Elastic Security 솔루션은 SIEM, 엔드포인트 보안, 위협 추적, 클라우드 모니터링 등의 기능을 제공합니다. SIEM 사용 사례에 대한 특정 Elastic Security 정보를 찾고 계신다면 SIEM 페이지를 방문하세요.

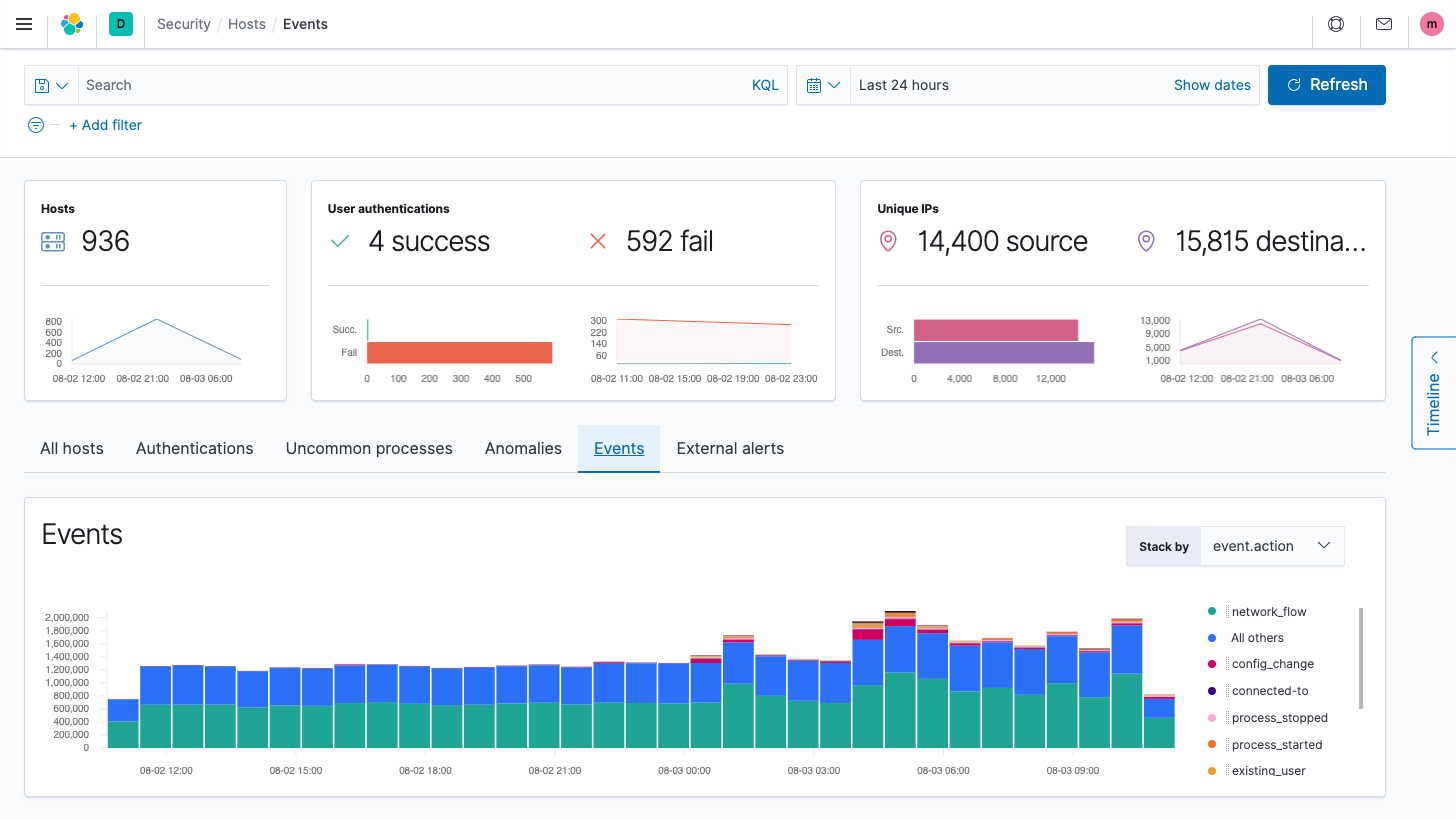

보안 팀은 Elastic Security를 사용하여 엔드포인트 데이터를 수집하고 분석하는 경우가 많습니다. 가상 인력이 늘고 있어 가시성을 개선할 필요가 증가함에 따라 이러한 사용 사례가 훨씬 더 일반화되고 있습니다. 대규모의 데이터를 필요로 하는 사용 사례에 있어 이 솔루션은 뛰어난 성능을 보이며, 거의 모든 볼륨과 속도에서 어느 형식으로든 제공될 수 있습니다. 엔드포인트에서 Beats를 배포하기만 하면 바로 광범위하게 수집이 가능합니다.

그렇다면 이런 질문이 생깁니다. 엔드포인트 데이터를 수집하기 위해 에이전트를 배포했다면, 바로 그 에이전트를 이용해 Malware를 예방하면 어떨까?

Elastic Security 7.9는 “모든 것을 처리하는 하나의 전천후 Beat”인 새로운 Elastic Agent에서 시그니처리스 Malware 예방과 커널 수준의 데이터 수집을 도입함으로써 Elastic Stack에 바로 통합된 포괄적인 엔드포인트 보안에 있어 최초의 주요한 마일스톤을 제공합니다. Elastic Agent는 또한 로깅, 메트릭 수집 등을 결합시킵니다. 이 기능은 이제 무료 배포 티어로 제공되며, 향후 릴리즈에서 추가 엔드포인트 보호 기능이 탑재될 예정입니다.

Elastic Security 7.9는 훨씬 더 많은 기능을 제공합니다. 데이터, 애플리케이션, 사용자가 클라우드로 빠르게 이동하고 있는 상황에서 SecOps 팀은 아직도 자체의 하이브리드 환경에서 가시성을 유지해야 합니다. 이 상황에 대처하기 위해, 7.9는 IT와 개발팀이 마이그레이션을 수행하는 속도나 민첩성에 지장을 주지 않고 SecOps가 상황에 대한 인식을 유지할 수 있는 새로운 탐색을 도입합니다. 커뮤니티 기반의 워크플로우 개선은 예방, 탐색 및 대응을 간소화합니다. 그리고 새로 지원되는 귀중한 데이터 소스는 실무자가 어디에서나 위협을 밝혀내든 차단할 수 있는 도구를 제공해줍니다.

이제 같이 살펴볼까요?

무료 Malware 예방과 심층적인 엔드포인트 가시성

원 클릭 Anti-Malware(베타)

Malware 예방은 이제 Elastic Agent에 기본 탑재되어, 엔드포인트 데이터 수집에 중요한 보호 계층을 추가합니다. 이 새 기능은 어디에서나 사용자와 기업에게 무료 티어로 제공됩니다. 이것은 Elastic Agent에 바로 탑재되어 위협 예방을 구축하고자 하는 우리의 목표를 앞당기게 되며 앞으로 더 많은 고급 엔드포인트 보안 기능을 추가할 예정입니다.

시그니처리스 Malware 예방은 Windows와 macOS 엔드포인트에서 악성 실행 파일을 즉시 차단합니다. 최신 테스트 라운드에서, AV-Comparatives는 Elastic Security 머신 러닝 모델이 99.6%의 맬웨어를 차단하고 일반적인 비즈니스 소프트웨어에서 오탐(False Positive)이 발견되지 않는다는 것을 확인했습니다. Kibana에서 클릭 한 번이면 Anti-Malware를 활성화합니다.

커널 수준의 데이터 수집(베타)

Elastic Security는 중앙화된 분석을 위해 엔드포인트 데이터를 수집함으로써 충실도가 높은 경보를 용이하게 합니다. Elastic Security Research Team의 MITRE ATT&CK©에 부합되는 탐색은 커널 수준까지 정보를 활용하여 오탐(False Positive)을 최소화하면서 탐색 규칙과 머신 러닝 작업을 지원합니다. 이 솔루션은 광범위한 지원을 제공하여 기본 OS가 무엇이든 필수 데이터를 수집할 수 있게 해줍니다.

- Windows 데이터 세트: 프로세스, 네트워크, 파일, DNS, 레지스트리, DLL 및 드라이버 로드, 보안

- macOS 데이터 세트: 프로세스, 파일, 네트워크

- Linux 데이터 세트: 프로세스, 파일, 네트워크

여러분의 환경 전체로부터 엔드포인트 데이터를 중앙화하고 더 상세한 컨텍스트를 추가하면 기업이 위협 헌팅, 경보 분류, 사고 대응의 속도를 더 높일 수 있습니다. Elastic Security의 속도와 확장으로, 상세한 엔드포인트 데이터를 빠르게 분석하고, 대화형 분석 환경을 통해 맥락을 파악하며, SOAR 플랫폼 같은 외부 오케스트레이션 및 티켓 발행 도구로 대응 워크플로우를 통합할 수 있습니다.

미리 빌드된 클라우드 보호와 확장된 탐색 옵션

클라우드 보안 태세 모니터링 보호(규칙 베타/머신 러닝 작업 정식 버전)

Verizon의 2020 DBIR은 구성 오류가 데이터 침해의 22%에서 원인이 되는 이벤트라고 추산합니다. 기업이 클라우드로 이전하면서 위기 상황은 증가하지만 설정 오류의 99%는 아직도 누락되고 있습니다. 최신 릴리즈에서 공유되는 보안 콘텐츠는 보안 팀에서 올바르지 못하게 설정한 자산, 권한, 사용자 활동을 계속 주시할 수 있게 함으로써 위험을 줄입니다.

Elastic Security 7.9는 새로운 머신 러닝 작업과 위협 탐색 규칙으로 클라우드 인프라와 애플리케이션을 보호하여 손상과 손실 예방을 돕습니다. Elastic에서 개발한 다른 자료처럼, 이 새로운 보안 콘텐츠는 MITRE ATT&CK 프레임워크에 부합됩니다. AWS CloudTrai과 Okta 양쪽 모두의 데이터를 지속적으로 분석할 수 있어 클라우드 인프라 모니터링과 신원 및 액세스 모니터링을 지원합니다.

Elastic Security 7.9는 새로운 머신 러닝 작업과 위협 탐색 규칙으로 클라우드 인프라와 애플리케이션을 보호하여 손상과 손실 예방을 돕습니다. Elastic에서 개발한 다른 자료처럼, 이 새로운 보안 콘텐츠는 MITRE ATT&CK 프레임워크에 부합됩니다. AWS CloudTrai과 Okta 양쪽 모두의 데이터를 지속적으로 분석할 수 있어 클라우드 인프라 모니터링과 신원 및 액세스 모니터링을 지원합니다.

다른 사용 사례를 염두에 두고 계신가요? 탐색 규칙 리포지토리를 확인해보세요. Elastic Security 리서치 팀과 커뮤니티 구성원들 간의 협력을 용이하게 만들기 위해 최근에 개설했습니다.

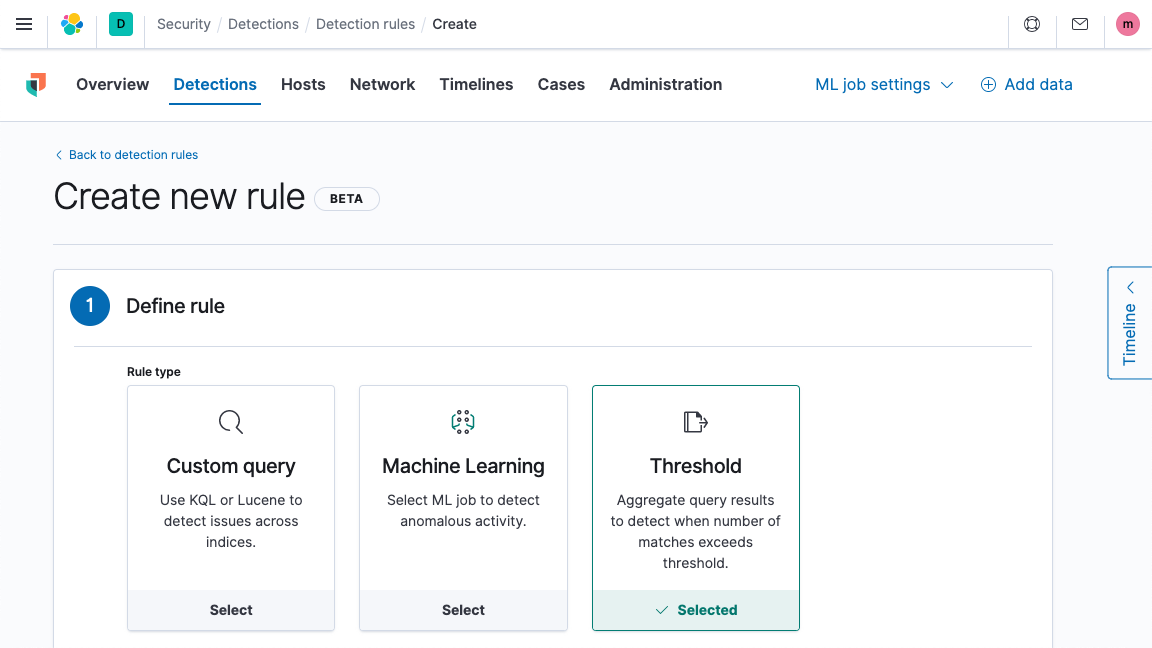

임계값 기반 경보(베타)

새로운 탐색 유형인 임계값 기반 경보는 Elastic Security로 위협을 탐색하는 새로운 방법을 제공하며, 해당 엔터티(엔드포인트 또는 사용자 등)에 대해 사용자가 지정한 이벤트 숫자가 넘으면서 특정 기준 세트를 충족하면 작동합니다. 이를 통해 무차별 대입 공격을 탐색하고 보고를 차단한 로그 소스를 짚어내는 것과 같이 사용 사례를 위한 규칙을 환경에 맞춰 구체적으로 세부 조정할 수 있습니다.

빌딩 블록 규칙 지정(베타)

“빌딩 블록”으로 지정된 규칙은 분석가 워크플로우에서 생성된 경보를 제거하여 분석가가 받는 불필요한 경보의 양을 증가시키지 않으면서 충실도가 높은 경보를 트리거하기 위한 입력을 생성할 수 있습니다. 예를 들어, 비정상적으로 높은 웹 서버 로그인에 대한 경보를 위해 구성된 빌딩 블록 하나와 분석가의 관심을 끌 가능성이 더 높은 경보를 발생시키는 규칙을 위한 입력으로 데이터베이스 서버에서 일정을 벗어난 활동을 알아내기 위해 구성된 또 하나의 빌딩 블록, 이렇게 두 개의 빌딩 블록을 사용할 수 있을 것입니다.

커뮤니티 기반 미세 조정 작업으로 분석가 워크플로우 간소화

Elastic은 보안 실무자가 누려 마땅한 직관적이고 효율적이며 즐거운 사용자 환경을 제공하기 위해 노력하고 있습니다. 여기에는 엄격함이 필요하지만 그 가치가 있습니다. 왜냐하면 보안 팀은 고객, 동료 직원, 기업을 보호하겠다는 사명을 위해 화면 앞에서 셀 수도 없이 많은 시간을 보내기 때문입니다.

저희 UX 팀은 새로운 사용자를 위한 단순성과 고급 사용자를 위한 유연성 간에 균형을 찾고자 하는 매우 높은 목표를 충족하기 위해 열심히 노력합니다. 이 팀은 커뮤니티 피드백을 바탕으로 운영 효율성으로 이루어가고 있습니다. Elastic Security에 이러한 수많은 개선사항을 탑재하게 된 것은 직접 의견을 제공해주신 여러분의 덕분입니다.

대화형 프로세스 트리 시각화(베타)

Elastic Security 7.9에서 엔드포인트 기반 활동의 새로운 대화형 시각화는 분석가 분류, 헌팅, 조사, 대응 워크플로우를 간소화합니다. 이것은 분석가가 잠재적으로 적대적인 행위와 공격 진행(XLS 파일 열기, 프로세스 생성, 새로운 아웃바운드 연결 수립 등)을 알아낼 수 있는 도구를 제공합니다. 추가로 새로운 사례나 기존 사례에 시각화(와 관련 데이터)를 첨부할 수 있는 옵션은 워크플로우를 간소화합니다.

엔드포인트 컨텍스트는 SecOps 가시성에 중요하지만, 성능의 한계나 감당할 수 없는 비용에 부딪쳐 이 데이터의 중앙화된 분석을 할 수 없는 경우가 너무 많습니다. SIEM과 Elastic Security의 엔드포인트 보안 기능 간의 이번 통합은 환경적인 가시성을 개선하고, 분석가의 추측에 기반한 작업을 줄이며, 팀 효율성을 증가시킵니다.

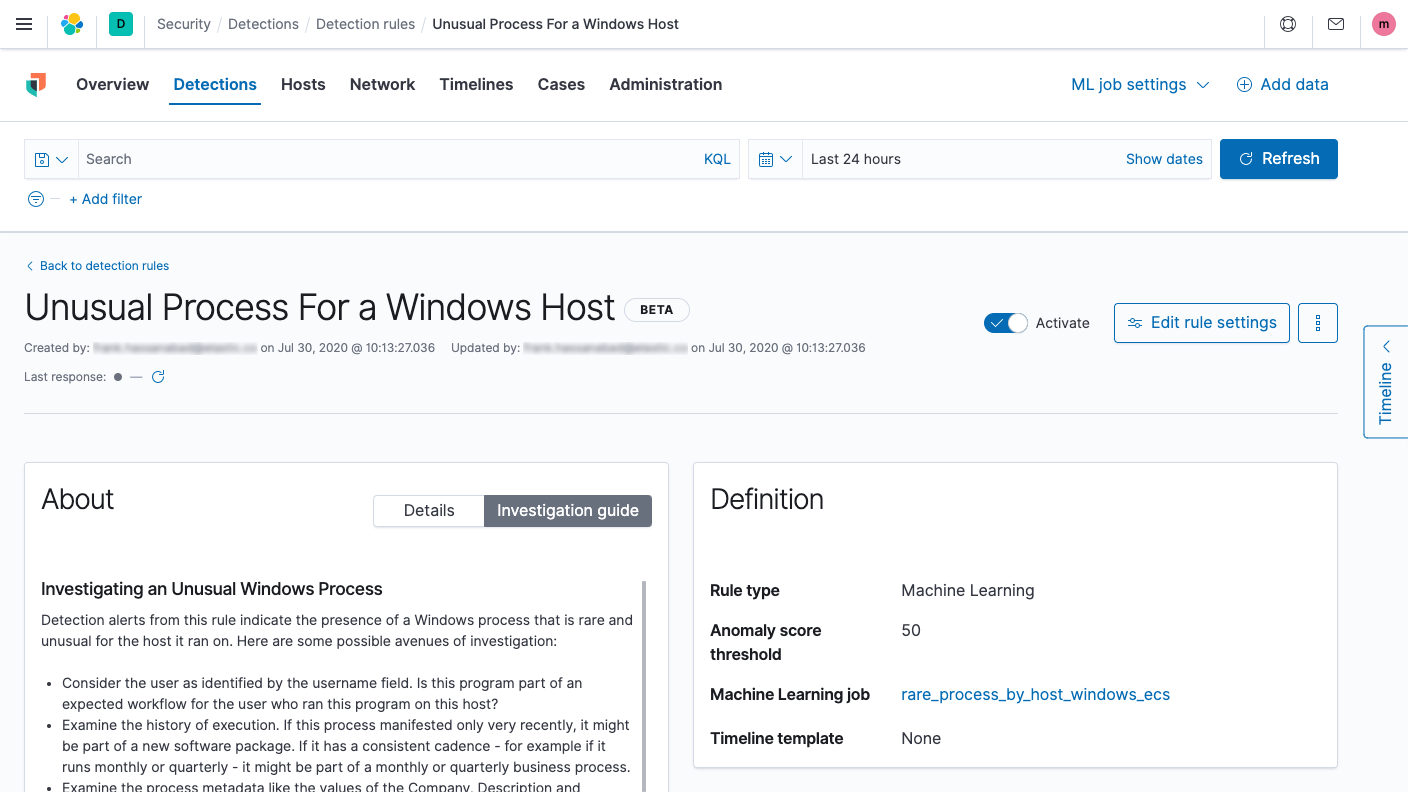

미리 빌드된 탐색 규칙을 위한 조사 가이드(베타)

버전 7.9 기능에서 도입된 모든 탐색 규칙은 질문, 조치 및 분석가가 탐색 경보를 조사할 때 고려할 다음 단계를 제안하는 풍부한 형식의 조사 가이드를 특징으로 합니다. 마크다운 필드를 업데이트하는 것만큼이나 간단하게 여러분의 환경을 위한 조사 가이드를 사용자가 정의하거나 새로운 규칙을 위한 조사 가이드를 만들 수 있습니다.

사용자가 정의하는 조사 타임라인 템플릿(베타)

Elastic Security 7.9는 사용자가 개별 탐색 규칙과 관련된 “타임라인 템플릿”을 통해 데이터가 필터링되고 조사 타임라인에 표시되는 방법을 사용자 정의할 수 있게 해줍니다. 사용자는 새로운 타임라인 템플릿을 복제하고, 사용자 정의하고, 생성하고, 공유할 수 있으며, 이 템플릿에서 필터와 열 양쪽 모두를 (어느 필드인지, 어느 순서인지) 지정할 수 있습니다. 이렇게 큐레이팅된 화면은 분석가가 필터나 조회 가능한 필드의 재구성 없이 탐색 경보의 초기 검토에서 조사로 빠르게 진행할 수 있게 해줍니다. Elastic 보안 연구자는 타임라인 템플릿을 새로운 탐색 경보에서 제시된 조사 가이드에 맞춰 더욱 빠르게 위협 헌팅과 조사를 처리할 수 있습니다.

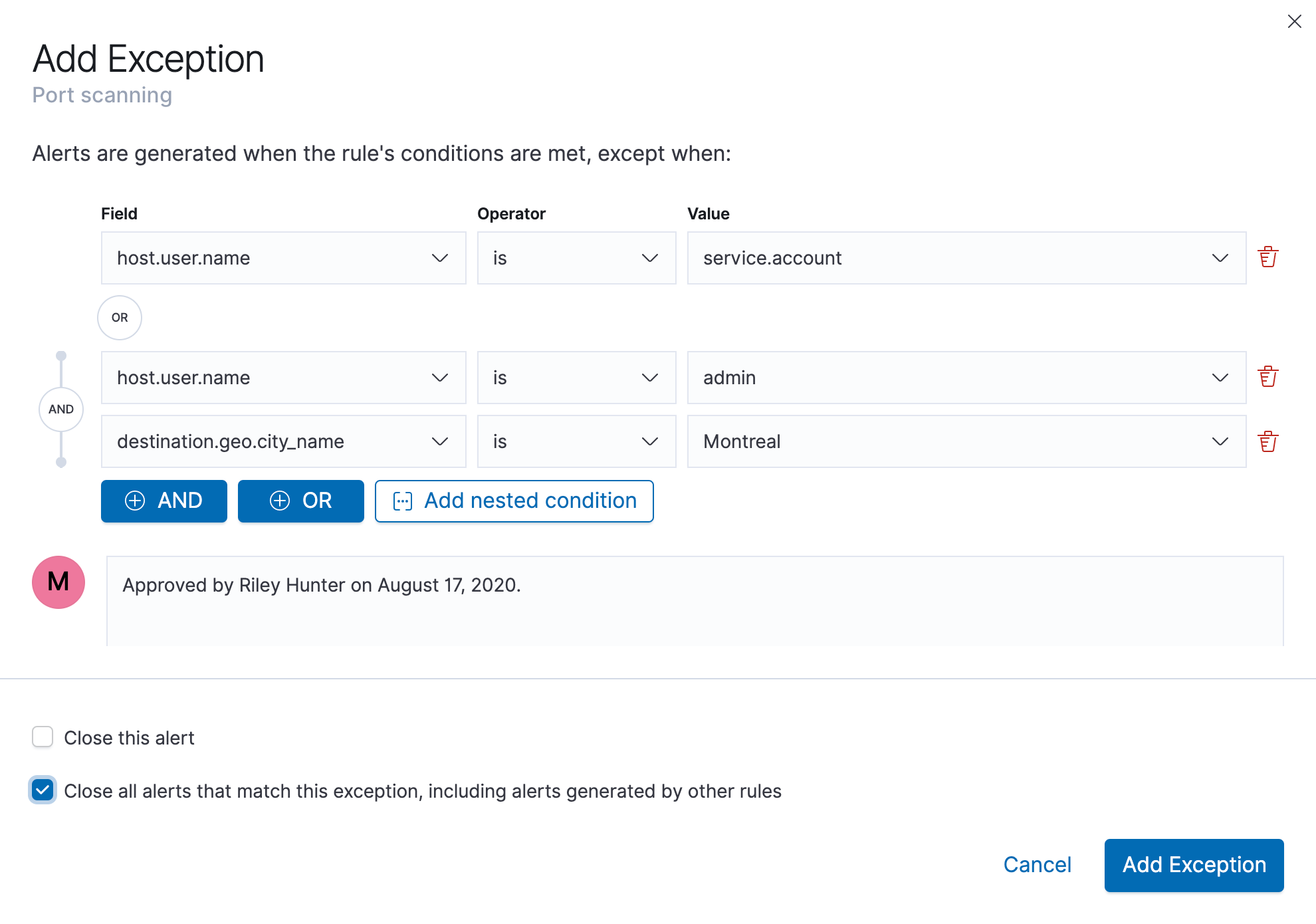

통합 경보 실행 워크플로우(베타)

Elastic Security 7.9는 분석가가 오탐(False Positive)을 줄일 수 있도록 도와줍니다. 오탐은 분석가에게 있어 상당한, 그리고 오랜 좌절의 원인이라고 할 수 있습니다. 이번 릴리즈에서는 특정 조건이 충족되면 경보가 트리거되지 않도록 예방하는 규칙 예외를 손쉽게 만들 수 있습니다. 예외는 개별적으로 또는 목록으로 추가될 수 있으며 탐색 규칙과 에이전트 구성은 병행하여 업데이트될 수 있어 오탐을 최소화하는 것과 관련된 오버헤드를 줄여줍니다.

IBM Security Resilient 통합으로 간소화된 사례 워크플로우(베타)

새로운 IBM Security Resilient 통합은 보안 팀이 보안 운영을 널리 배포되는 보안 사고 대응 플랫폼과 손쉽게 통합할 수 있게 해줍니다. Elastic Security로 조사를 수행하고, 조사 타임라인과 의견을 추가하며, IBM Security Resilient 내에서 사례를 열거나 업데이트하여 손쉽게 에스컬레이션하세요. 클릭 한 번이면 됩니다.

추가적인 분석가 인터페이스 개선(정식 버전)

Elastic Security 7.9는 전체 화면 모드, 무한 스크롤, 사용자 정의 IP 신뢰도 조회 링크 등 우리가 필수불가결한 것으로 기대하는 수많은 다른 크고 작은 UI 개선을 제공합니다. 이러한 수많은 개선은 커뮤니티의 요청으로 시작되었으며, 버전 7.9에서 모두 통합되어 더욱 세밀하게 수정된 사용자 환경에 기여합니다.

확장된 기본 제공 데이터 수집과 준비로 데이터 수집 간소화

새로운 데이터 통합(명시된 경우를 제외하고 정식 버전)

Elastic Security는 데이터 온보딩, SecOps, SecDevOps 활성화 그리고 다른 팀이 추가 사용 사례를 지원하기 위해 필요한 데이터 랭글링이나 데이터 소스 추적에 대한 걱정 없이 당면 과제에 집중할 수 있도록 하기 위한 큐레이팅된 환경을 제공합니다. 버전 7.9는 새로운 엔드포인트 소스와 Microsoft Defender ATP, Windows PowerShell, Sophos XG 방화벽, 그리고 Google G Suite(로그인, 관리자 활동, Drive 활동 등)에 대한 베타 지원 등 클라우드 데이터와의 통합을 추가합니다.

실험적인 데이터 통합

또한 이번 릴리즈는 여러분이 선택하는 Elastic Agent 통합과 Filebeat 모듈을 통해 Elastic 직원의 OSS 프로젝트를 통한 15개 이상의 일반적인 네트워크 및 애플리케이션 보안 기술에 대해 실험적인 지원을 도입합니다.

| OS | 설명 | |------------------------------------|--------------------------| | Apache TomCat | 웹 서버 | | Barracuda Web Application Firewall | 웹 애플리케이션 방화벽 | | Blue Coat Director | 구성 관리 | | Cisco Nexus | 스위치 | | Cylance Protect | 안티바이러스 | | F5 BIG-IP Access Policy Manager | 액세스 제어 | | FortiClient Endpoint Protection | 안티바이러스 | | Imperva SecureSphere | 웹 애플리케이션 방화벽 | | Infoblox Network Identity OS | IP 주소 관리 | | Juniper Junos OS | 네트워크 보안 | | Microsoft DHCP Server | DHCP | | NetScout Arbor Sightline | DDoS 보안 | | Radware DefensePro | IDS | | SonicWall Firewalls | 방화벽 | | Squid Proxy Server | 프록시 | | Zscaler Nanolog Streaming Service | 방화벽 |

ECS 1.5 지원(정식 버전)

끝으로, 버전 7.9는 보안 팀이 자동화를 정의하고 조사 및 분석을 수행하는 등의 과제를 실행하는 방법에 있어 일관성을 유지할 수 있도록 모든 Beats를 업데이트하여 Elastic Common Schema(ECS) 1.5를 지원합니다.

Elastic Security 7.9 사용해 보기

Elastic Security 7.9는 보안 팀을 위한 토대를 개발하는 속도를 높이는 데 있어 주요한 마일스톤입니다. 보안 팀이 더욱 효과적으로 운영하고 보다 빠르게 진화할 수 있도록 계속해서 사용자 커뮤니티와 협력하게 되어 기쁩니다. 아직 저희 커뮤니티에 가입하지 않으셨다면, 가입을 환영합니다.

오늘 시작해보시겠어요? 7.9가 Elastic Cloud에서 제공하는 모든 것을 체험해 보시거나 Elastic Security 데모를 확인해 보세요. 이미 Elasticsearch에서 ECS 형식의 데이터를 가지고 계신가요? Elastic Stack의 7.9로 업그레이드하여 Malware 예방과 위협 탐색 및 대응을 시작하세요.

실행 중인 것을 보고 싶으신가요? 향후 ElasticON Security 가상 이벤트에 참여해 주세요.